本文主要是介绍解神者神迹PHP奥义高阶,解神者神迹是什么?有什么用?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

除开剧情,游戏整体还行,界面中规中矩,立绘和战斗场景比较好,打击感没有崩坏战双那么强,但也算是可以接受的,内测没玩过,所以人物养成难度暂时没法评价,目前体验还是挺好的。

咱们还是说回游戏主题吧,解神者X2神迹有哪些作用?神迹特殊效果还是比较大的,那么到底要怎么使用最好呢?

神迹就是buff,梅塔特隆幻方中获得的神迹和击败BOSS掉落的强化神权的神迹都是三选一,小怪、精英怪掉落或者是开宝箱开出来的单个神迹直接拾取,关卡内商店也可以花费蚀棱镜购买,宝石姬俄狄浦斯之眼会开局给两个神迹。

神迹怎么选?

神迹分三种:

第一种是普通神迹,可以在星图中开个训练场查看;三测还新加入了数个连击类神迹,实战中也是有很不错的效果呢~

第二种是宝石姬类神迹(我起的名,其实还是属于第一种普通神迹),效果和宝石姬的特殊效果大致相仿,具体数值有变化,一般命名为xxx之力,如:皮洛斯之力、德古拉之力等。这种在星图里的神迹中没有。

第三种是特殊副本的专有神迹,这里特指乌洛波罗斯里面的某些神迹,只在该模式中有,现世复刻中没有,星图训练场中也没有。

神迹效果作用:

1、移速加成神迹类

移速应该是可以叠加的,装备上这两个鞋子跑路会十分舒畅,速通可以考虑一下……

2、伤害神迹类

第一种就是咱们的万金油C语言套装了!

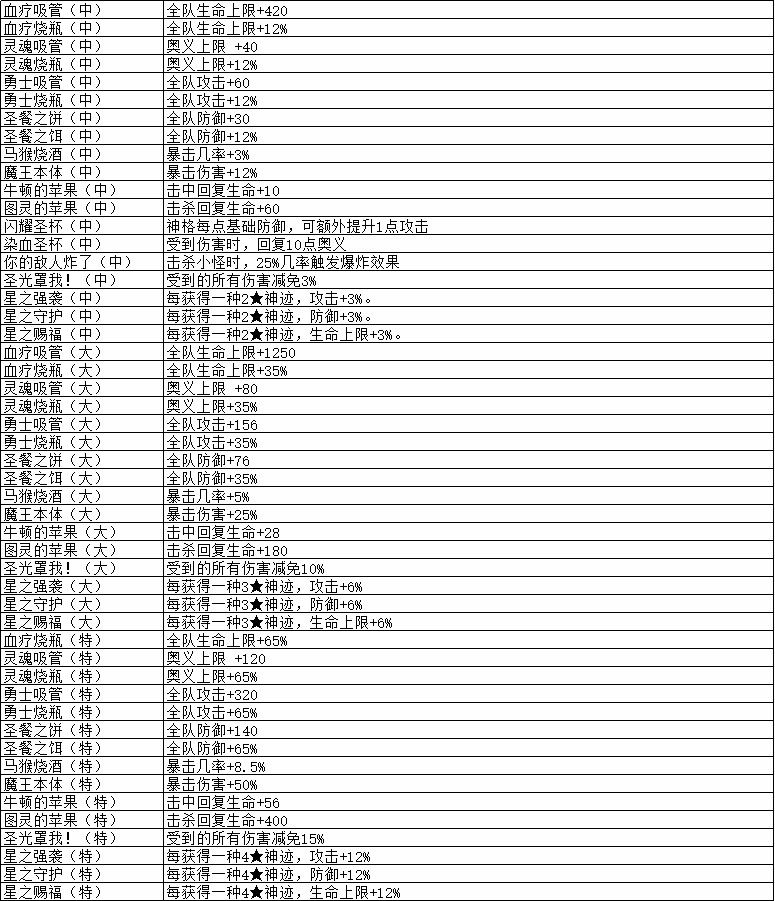

(如果没记错的话)分为三阶,分别为低,中,高三阶。

第二种有点特殊,这个神迹也是宝石!(特殊宝石)虽然没有高星的强但也挺不错,适合没这宝石的神格使用。

第三种:勇士烧杯,其实攻击并不等同于伤害,高星兽主主属性也可以做到这一点。如果没有好的神迹就勉强拿这个吧。

3、特殊伤害神迹类

第一种月光神迹类

第二种元素精灵类

第三四种就一起讲吧,属于特殊伤害

4、防御神迹类

这神迹没什么好说的,防御我也不怎么研究,想要肉一点可以选择。

圣餐之饼分为四种从二到五星。

5、特殊加成类神迹

第一种神迹有三种类型,分别为1.攻击2.生命3.防御,有两种星级(三星四星),加成8%和12%,属于十分不错的神迹,就是看你欧不欧了!

第二种官方挂,永远的神不多bb。(也是以低星完胜高星神迹的之一)

弱弱说一句:知错就改善莫大焉!补偿真香!

这篇关于解神者神迹PHP奥义高阶,解神者神迹是什么?有什么用?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!