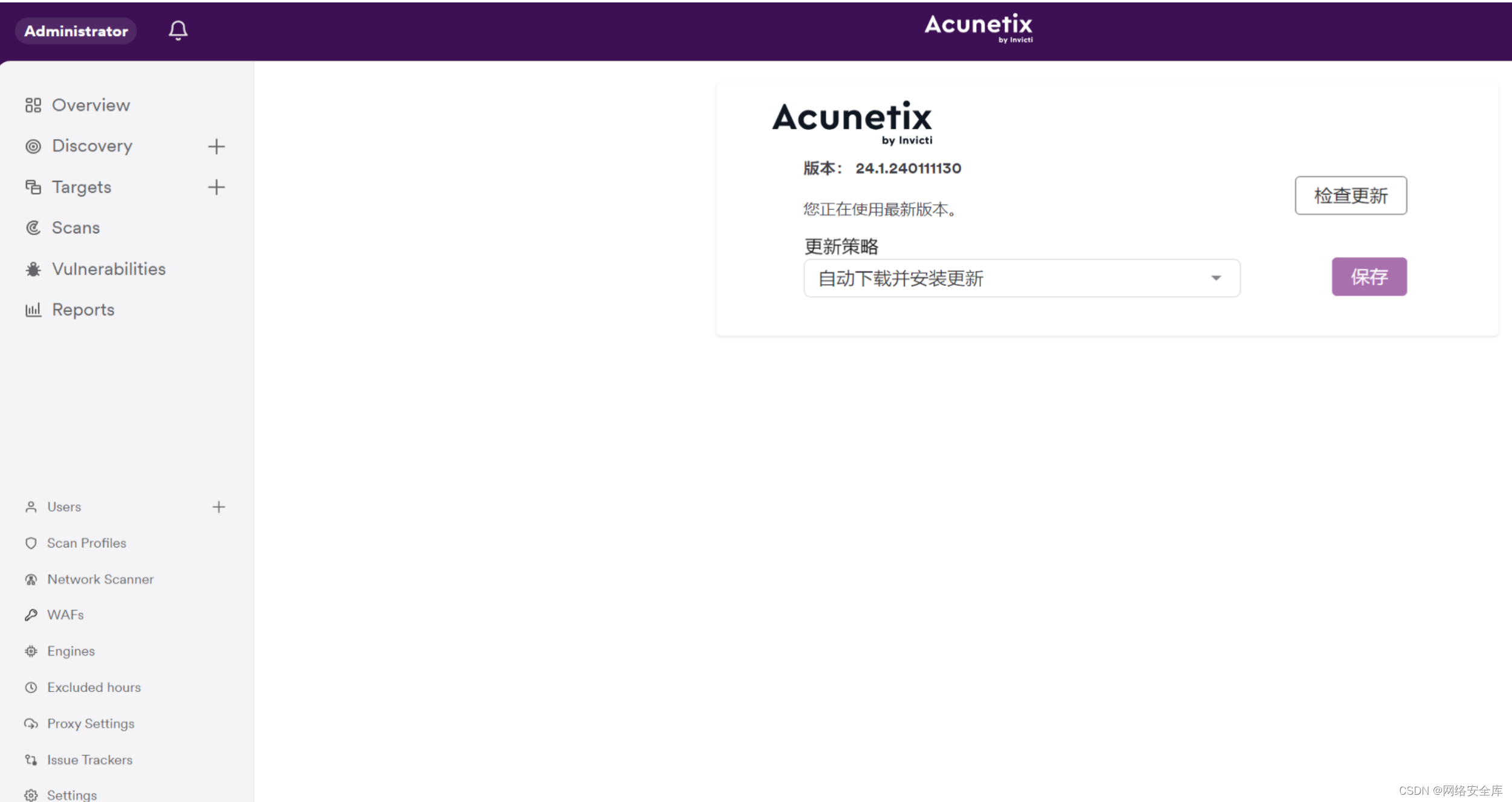

本文主要是介绍2024最新AWVS/Acunetix Premium v24.1.24高级版漏洞扫描器Windows/Linux下载,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

Acunetix Premium 是一种 Web 应用程序安全解决方案,用于管理多个网站、Web 应用程序和 API 的安全。集成功能允许您自动化 DevOps 和问题管理基础架构。

Acunetix Premium:全面的 Web 应用程序安全解决方案

Web 应用程序对于企业和组织与客户、合作伙伴和员工的联系至关重要。随着 Web 应用程序变得越来越复杂,安全威胁的风险也随之增加。Acunetix Premium 是一种 Web 应用程序安全解决方案,旨在识别和缓解 Web 应用程序中的漏洞,确保敏感数据的安全和保护。

Acunetix Premium为 Web 应用程序安全测试提供功能齐全的解决方案,包括自动扫描、手动渗透测试以及用于跟踪和修复漏洞的报告仪表板。该解决方案旨在为 Web 应用程序和 API 提供全面的安全覆盖。

Acunetix Premium 的主要功能之一是能够自动扫描 Web 应用程序是否存在安全漏洞。自动扫描过程结合使用 Web 应用程序扫描技术(包括深度数据包检查和指纹识别)来识别潜在漏洞并提供有关每个风险的详细信息。

Acunetix Premium 的手动渗透测试功能允许安全专家手动测试 Web 应用程序是否存在安全漏洞,从而提供额外的安全覆盖层。此手动测试提供了对 Web 应用程序安全性的全面评估,并且可以发现自动扫描可能无法检测到的漏洞。

Acunetix Premium 还包括一个报告仪表板,可提供 Web 应用程序安全状态的概述,包括发现的漏洞数量、严重程度和风险级别。此报告仪表板使组织可以轻松跟踪和修复漏洞,确保其 Web 应用程序保持安全。

更新介绍

新功能

添加了 CVSS 4.0 漏洞分类

添加了对 PCI DSS 4.0 的支持

新的安全检查

Google ProtocolBuffers:CVE-2022-1941

改进

在“扫描摘要”页面上添加了对代理警告消息的描述

更新了有关团队管理员角色功能的消息传递

改进了请求正文评级算法

改进Postman集合解析算法

改进了 Boolean MongoDB 的漏洞计算器

解决了添加客户端证书以设置扫描的问题

修复

修复了阻止客户添加回之前删除的目标的错误

增加了 Jira 和 Snow 集成 URL 验证正则表达式的字符长度,以确保其适应顶级域名 (TLD)

原本自动恢复的暂停计划扫描现在将保持暂停状态,直到手动恢复

取消了之前对发现功能中支持的二级域名数量的限制

修复了将问题从“已修复”(已确认)更新为“已接受风险”状态时发生的错误

修复了仪表板上显示的数字的差异

修复了代理自动更新程序的问题

修复了 SSO 登录过程的行为问题

添加了编辑成员时 SSO 用户缺少的控件

修复了Acunetix 360和 ServiceNow之间的通信错误

修复了阻止管理员创建新通知或编辑内置通知的错误

修复了导致验证者不使用扫描策略代理设置的问题

修复了身份验证验证程序客户端证书身份验证路径错误

修复了 Invicti 爬虫无法正确获取 JS 端点的问题

解决了从链接导入 API 文档的问题

修复了 Jenkins 插件中导致“构建失败时停止扫描”选项无法正常工作的错误

新功能

添加了使用 API 端点从 CloneSystem 本身提取 PCI 报告的功能

为客户添加了为其 HashiCorp 集成定义命名空间的选项

增强的报告功能,在 .csv 导出中提供更多属性,并可选择在 UI 中的更多位置进行 .csv 导出

在“新扫描策略” > “忽略参数”下添加了一个选项,以允许客户将“Cookie”设置为忽略参数类型

为管理员添加了一项设置,使内部代理能够从 WebApp 获取 VDB 更新,以避免路由和代理问题

添加了管理员从 UI 隐藏敏感数据(密码、令牌、会话 ID 等)的选项

向仪表板添加了功能,以便您可以在单击“严重性和证券概述”部分时深入查看更多信息

在“常规” > “设置”下添加了一个选项,要求输入密码才能编辑自定义脚本的访问权限

在“常规” > “设置”下添加了一个选项,用于为所有用户设置会话超时限制

我们现在支持 AWS IAM 角色作为身份验证方法

新的安全检查

添加了针对使用电话号码插件的 WordPress 登录的新检查:CVE-2023-23492

为 WordPress JupiterX 核心插件添加了新检查:CVE-2023-38389、CVE-2023-38388

改进

添加了对没有令牌类型的自定义身份验证令牌的支持

改进了 LFI 攻击模式以提高准确性

修复了 Docker 镜像中的一些漏洞

更严格的敏感数据规则

改进了机器人检测绕过场景

添加了选择或分配团队管理员角色时的警告消息

修复

修复了上传预请求脚本时的敏感数据问题

修复了阻止使用 API 安排组扫描的错误

修复了扫描配置文件中的自定义标头值,以便它们被屏蔽

Docker Cloud Stack 检查已更新以减少噪音

SSL/TLS 分类从 CWE-311 更新为 CWE-319

修复了使用 API 安排组扫描的错误

删除了内部代理请求的 401 到 500 状态代码转换

更改了发现设置中排除的 IP 的 IP 范围限制,以修复无效 IP 地址错误

修复了计划扫描不遵循扫描时间窗口的问题

修复了扫描失败日志未出现在活动日志中的问题

修复了扫描配置文件中验证登录和注销功能损坏的问题

更新了漏洞严重性排名,以便将问题正确发送到集成问题跟踪系统

更改了仪表板上的活动问题计数,使其与您单击时的数字一致

修复了访问扫描配置文件的问题

修复了与同一项目但问题类型不同的多个集成相关的问题

修复了扫描的“基本、摘要、NTLM/Kerberos、协商身份验证”设置中的问题

修复了配置 Jira 字段映射时仅显示部分 Jira 用户的 Jira Server 集成问题

修复了不正确的时区设置

修复了导致 URL 重写规则不包含在导出知识库报告中的错误

修复了内部代理在存档状态下不向 Web 应用程序发送心跳的问题

修复了删除先前扫描后,Jira 相关集成信息会从问题历史记录中删除的问题

修复了注册漏洞时导致异常的内部代理问题

修复了在没有内容时导致知识库、已爬网 URL 和已扫描 URL 失败的问题

修复了保存扫描策略时未保存的本地代理绕过映射缺失的问题

修复了当团队管理员修改另一个团队管理员直接角色分配时角色重复的错误

修复了 Web 应用程序指纹漏洞中报告的版本信息新的安全检查

添加了 Apache Superset 的默认 JWT 密钥:CVE-2023-27524

Cisco IOS XE Web UI 身份验证绕过:CVE-2023-20198

Cisco IOS XE 植入检测:CVE-2023-20198

Citrix NetScaler 信息披露 – “Citrix Bleed”:CVE-2023-4966

Confluence 数据中心和服务器访问控制损坏:CVE-2023-22515

Craft CMS RCE:CVE-2023-41892

ZK框架AuUploader信息泄露:CVE-2022-36537

ActiveMQ OpenWire RCE:CVE-2023-46604

瞻博网络 Junos OS J-Web RCE:CVE-2023–36845

Openfire 路径遍历:CVE-2023-32315

WS_FTP AHT 反序列化 RCE:CVE-2023-40044

NGAF 身份验证绕过歌曲

SharePoint 身份验证绕过:CVE-2023–29357

TeamCity 身份验证绕过:CVE-2023-42793

更新了暴露安装程序的检测(Openfire 和 Chamilo)

改进

电子邮件通知现在可以选择包含用于下载 PDF 报告的直接链接。以前需要登录 Acunetix 才能下载 PDF 报告。

将 Chromium 版本更新为 119.0.6045.123/.124

增强的 IAST .NET 传感器检测功能

改进了使用 LSR 时的位置检测

提高了特定环境下的扫描仪稳定性

处理 OpenAPI 规范的改进

SQL注入漏洞检查的多项改进

修复

修复了导致 Amazon WAF 导出失败的问题

PDF 报告现在显示以前被切断的信息

使用/安装方法

1.hosts文件必须修改为如下所示,添加如下配置到host文件中:

127.0.0.1 erp.acunetix.com127.0.0.1 erp.acunetix.com.::1 erp.acunetix.com::1 erp.acunetix.com.127.0.0.1 telemetry.invicti.com127.0.0.1 telemetry.invicti.com.::1 telemetry.invicti.com::1 telemetry.invicti.com.

2.在如下位置替换两个文件:license_info.Json文件和wa_data.dat文件C:/ProgramData/Acunetix/shared/license/

3.将C:/ProgramData/Acunetix/shared/license/整个文件夹设置为只读或两个证书文件属性设置为只读。

若破解失败,再次替换license_info.Json文件和wa_data.dat文件

注意:还需替换wvsc.exe到安装根目录下。

4.选择URl进行测试即可

具体详细步骤看PDF安装文档

下载地址

2024最新AWVS/Acunetix Premium v24.1.24高级版漏洞扫描器Windows/Linux下载

免责声明

本工具及文章技巧仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。为避免被恶意使用,本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。本工具来源于网络,请在24小时内删除,请勿用于商业行为,自行查验是否具有后门,切勿相信软件内的广告!

在安装并使用本工具前,请您务必审慎阅读、充分理解各条款内容,限制、免责条款或者其他涉及您重大权益的条款可能会以加粗、加下划线等形式提示您重点注意。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。

这篇关于2024最新AWVS/Acunetix Premium v24.1.24高级版漏洞扫描器Windows/Linux下载的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!