本文主要是介绍看我!挖到了一个3万美元的 Instagram 漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:奇安信代码卫士

我叫 Mayur Fartade,来自印度马哈拉施特拉邦,这是我第一次参加 Facebook 漏洞奖励计划。

说明

Discription

该 bug 本可导致恶意用户查看 Instagram 上的目标 Media,无需 follow 用户即可通过 Media ID 查看用户的私密/归档帖子、故事、reel、IGTV 等,详情包括 点赞/评论/收藏数、display_url、image.uri和 Facebook 关联的页面(如有)等。

影响

impact

用户数据可遭不当读取。攻击者可重新生成归档故事和帖子的有效cdn url。同时通过暴力攻击 Media ID,攻击者还能够存储特定 media 的详情以及私密和归档的过滤器。

复现步骤

Repro steps

1、通过暴力攻击或其它技术获取目标的 post/reel/IGTV/story media id

2、向 https://i.instagram.com/api/v1/ads/graphql/ 发送 POST 请求

参数

doc_id=[REDACTED]&query_params={“query_params”:{“access_token”:””,”id”:”[MEDIA_ID]”}}

3、 [MEDIA_ID] 是任意 post/reel/IGTV/story 的 media_id。Doc_id 为节选修订。

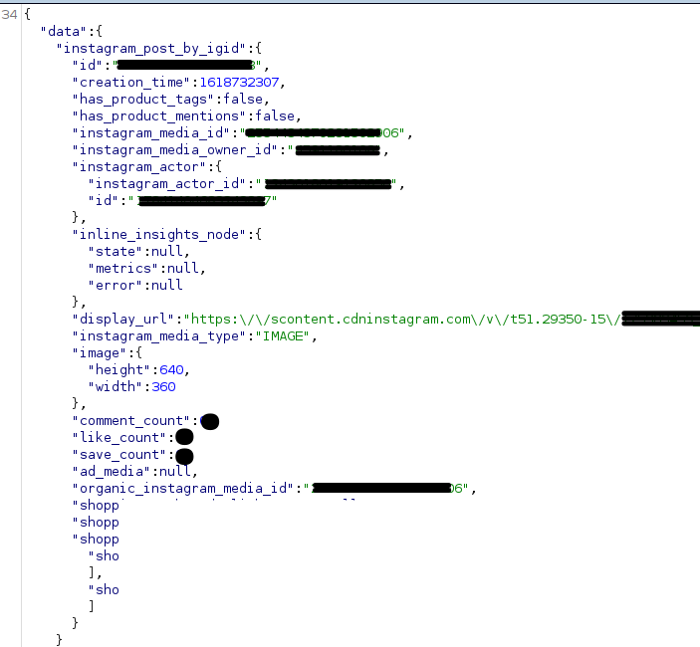

4、响应中披露了某个特定 media 的 display_url、save_count 及其它详情。

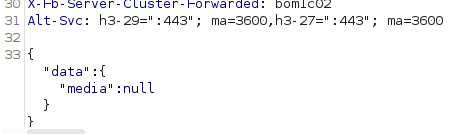

几天后,我发现 doc_id=[REDACTED] 的另外一个端点披露了同样的信息。Access_token 通过 POST 请求传递,因此当我尝试访问不同账户的 media’s 时,获得了响应中的 data:null。

步骤

1、向 https://i.instagram.com/api/v1/ads/graphql/ 发送 POST 请求

参数

access_token=[REDACTED]&variables={“query_params”:{“access_token”:””,”id”:”[MEDIA_ID]”},”fetch_actor_id”:false}&server_timestamps=true&doc_id=[REDACTED]

[MEDIA_ID] 是任意 post/reel/IGTV/story 的 media_id。

doc_id 被编校。

不含其它参数。

access_token 是有效的 Facebook 访问令牌。

响应如下:

2、 当我将 access_token 修改为 null 时,获得对该信息的访问权限。

另外,通常的端点披露了和 Instagram 账户关联的 Facebook Page,但 Facebook 页面和 Instagram 账户链接被公开。具体可见:

https://www.facebook.com/ads/library/?active_status=all&ad_type=all&country=US&view_all_page_id=PAGE_ID&search_type=page

PAGE_ID 是 Facebook 的页面 ID。

参数:

access_token=null&variables={“query_params”:{“access_token”:””,”id”:”[MEDIA_ID]”},”fetch_actor_id”:false}&server_timestamps=true&doc_id=[REDACTED]

响应:

修复方案

Fix

Instagram 已更改上述端点。

时间轴

Timeline

2021年4月16日:发送漏洞报告

2021年4月19日:获得 Facebook 安全团队的回复,需要更多信息

2021年4月19日:发送信息

2021年4月22日:诊断报告

2021年4月23日:发现披露同样信息的另一个端点

2021年4月29日:漏洞修复

2021年4月29日:漏洞未完全修复,向 Facebook 安全团队发送信息。

——交换了一些信息——

2021年6月15日:漏洞修复并获得3万美元赏金

推荐阅读

我能查看Instagram 所有用户的私人邮件和生日信息

研究员再次发现 Instagram 账户接管漏洞并获得1万美元赏金

看我如何控制任意 Instagram 账户并赢得3万美元奖励

Facebook 推出 Instagram 用户数据滥用奖励计划,最高赏金4万美元

原文链接

https://fartademayur.medium.com/this-is-how-i-was-able-to-see-private-archived-posts-stories-of-users-on-instagram-without-de70ca39165c

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的

产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

这篇关于看我!挖到了一个3万美元的 Instagram 漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!