本文主要是介绍内存取证大杂烩(已更新),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

JiaJia_Cp1

1.佳佳的电脑用户名叫什么(即C:\Users{name})

2.最后一次运行计算器的时间?(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

拿到镜像文件现在volatility跑一下imageinfo得到镜像名,Win7SP1x64

由1问可知我们的目标是Users可以用filescan来扫一下文件,因为win用户文件会有Users\名

用户名为JiaJia

第二问:最后一次运行

可以用timeliner查找calc应用,这个是计算器文件,可以看出来最后运行时间

我们拿到时间了,不过不是北京时间,因为北京是东八区,UTC+8,所以时间要再加8个小时,那就是2021-12-20_20:15:47

和上面的拼接一下就是:JiaJia_2021-12-20_20:15:47再用MD5转换一下

得到flag{079249e3fc743bc2d0789f224e451ffd}

JiaJia_Cp-2

1.佳佳在公司使用了一款聊天软件,请问此软件的版本号为?

2.佳佳在网页上登录了自己的邮箱,请问佳佳的邮箱是?

flag格式为ctfshow{md5(A1_A2)} format:ctfshow{12.0.7.14098_JiaJia2233@qq.com}=ctfshow{15e6abc2c9bf12cbd805e72a95e66291}

查找软件,一般常用软件都会放在桌面,所以,我们直接查找卓面软件桌面的默认文件名是Desktop

构造payload:

volatility -f D:\桌面\JiaJia_Co.raw --profile=Win7SP1x64 filescan|grep "Desktop"

在最后,一眼就看到了

现在可以将Telegram软件导出,然后再分析版本,导出的命令是

dumpfile -Q 十六进制文件号 -D ./

导出的是img文件,改成exe文件,可以查看版本名

可知版本名为:3.3.0.0

关于邮箱,我们可以看看她的截图程序或者浏览器历史,碰碰运气,截图程序是需要导出的

浏览器:iehistory

截图程序:screenshot

payload:volatility -f D:\桌面\JiaJia_Co.raw --profile=Win7SP1x64 screenshot --dump-dir ./

拼接一下,flag就有了

flag{f1420b5294237f453b7cc0951014e45a}

JiaJia-Cp-3

1.佳佳最后一次运行固定在任务栏的google chrome的时间(格式为yyyy-mm-dd_hh:mm:ss,注意冒号为英文冒号)

2.佳佳解压了从chrome下载了一个压缩文件,此文件的相关内容信息已经写入了到环境中,请问文件的内容是?

先看第一问,还是看时间看时间的命令为timeliner

payload:vol.py -f 123.raw --profile=Win7SP1x64 timeliner|grep "chrome"

和第一题一样还是要加上8小时,2021-12-10_20:28:43

第二题,我们需要看插入的环境变量,命令是envars

payload:vol.py -f JiaJia_Oc.raw --profile-Win7SP1x64 envars

找到了,内容就是Th1s_i5_Ur_P5wd

拼接转化一下MD5

2021-12-10_20:28:43_Th1s_i5_Ur_P5wd

flag{6430ef3578f7e1206506995cae3d2c24}

BMZCTF[内存取证三项]

一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。

1.小黑写的啥,据说是flag?

2.那么问题来了,小白的密码是啥?

3.小黑发送的机密文件里面到底是什么

根据第一问来看,是在桌面上面写什么

先用pslist看看进程

发现记事本程序

直接打开看看(常规命令后面直接跟上notpad)

发现一串字符,第一反应是十六进制,再cyber解密一下

flag{W3lec0me_7o_For3n5ics}

小白的密码?

hashdump

然后ophcrack彩虹表解密

发送的机密文件

先用cmdscan查看一下cmd的历史记录

这里可以看到他使用nc命令向 192.168.57.14 发送了个zip文件

volatility -f 文件 --profile=WinXPSP2x86 filescan|grep “P@ssW0rd_is_y0ur_bir7hd4y.zip”

查询这个文件

下载:

volatility -f D:\desktop\q.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002c61318 --dump-dir=.\

然后改一下后缀名,发现加密了,文件名提示,生日,感觉是20220101这种格式的,就是八位数字直接爆破

爆破时间太长了,我们直接根据解锁密码猜猜 第一个想到19950101,结果对了

flag{Thi5_Is_s3cr3t!}

[OtterCTF 2018]What the password?

根据题目提示,这应该是杨我们找密码,先imageinfo看一下,然后直接hashdump

先用lsa缓存区来读取一下密码(lsadump)

flag: MortyIsReallyAnOtter

[湖湘杯 2020]password

we need sha1(password)!!!

拿到题目,很明显是让拿密码,hashdump查看一下,再破解一下hash值就完事儿

flag{qwer1234}

[NEWSCTF2021] very-ez-dump

拿到题目由于不知道题目是什么,先盲猜

filescan:没东西

cmdscan:有

首先,他创建了个新用户

mumuzi 密码是 (ljmmz)ovo

然后提示找flag

我直接 filescan|grep “flag”

找到了flag压缩包

dumpfiles提取一下

dumpfiles -Q 0x000000003e4b2070 -D./

拿到文件改一下后缀,然后打开

提示要密码,上面cmd里试一下新创建的用户的密码:(ljmmz)ovo

flag{ez_di_imp_1t_y0u_like?}

拿到flag

福莱格殿下

同样,没有题目提示

直接filescan,感觉进程不是很多,所以就一个一个看

发现了fl4g.zip

dumpfiles 提取一下

dumpfiles -Q 0x0000000002052028 -D./

没有解压密码,发现两张图片,不同格式相同内容,试了盲水印不行,然后在stegsovle异或(要先打开png)发现一张二维码,解码是个网址

访问,这应该是flag了,查了一下,后面也没内容了

[HDCTF] 你能发现什么蛛丝马迹吗?

img扩展名是软盘,放虚拟机上搭建一下

是这样的,暂时没发现什么有价值的东西

volatility看一下,先是选择了0x86结果没东西,然后看了下1x86 有东西了,镜像应该就是这个

filescan看一下

看到这个ctf,提取一下看看

发现不行,没东西

再filescan|grep “flag”看看

提取提取

改后缀名发现是二维码,浅浅扫一下

看着像bese64 解码看看

jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

解不出来,到这思路断了,看了下wp,原来还有东西没提取出来

cmdscan看看

有flag字样,提取提取

先pslist看看dumpIT的进程PPID号,再提取,不然容易失败

memdump -p 1992 --dump-dir=./

再用foremost分离一下(我先是用了binwalk,发现没什么有用的东西)

foremost -v -i 123.png -o 123

有一个KEY,还有一个iv

百度了一下说是AES加密

解密一下flag就出来了

知识点:

filescan:扫描文件列表

pslist:查看文件进程

memdump:提取进程(要知道PID)

memdump -p 进程 --dump-dir=./

foremost:分离文件

AES解密:

有UTF-8的格式,有bese64的格式

KEY是解密密钥,Vi是偏移量

OtterCTF 内存取证

1、What the password?

根据题目提示,让我看密码,试一下hashdump

得到彩虹表,但是hash解不出来,然后就有另一个方法,lsadump查看缓存区,尝试解一下

flag{MortyIsReallyAnOtter}

知识点

hashdump:获取用户hash彩虹表

lsadump:获取缓存区密码

2、General info

这题需要找主机的IP地址和主机名

IP地址用netscan看看网络连接

192.168.202.131

这个IP多次出现而且访问的都是不同的IP,应该就是本机IP地址了

然后就是主机名了,主机名可以查以下注册表hivelist

再用-o +地址 printkey来查看指定记录

payload:-o 0xfffff8a000024010 printkey

ControlSet001:就是控制组001,应该就是这个,跟进一下

查看主机名需要在上一个命令的后面跟进

-K “ControlSet001\Control\ComputerName\ComputerName”

payload: -o 进程号 printkey -K “ControlSet001\Control\ComputerName\ComputerName”

主机名出来了

WIN-LO6FAF3DTFE

知识点:

netscan:查看网络连接

hivelist:查看注册表

printkey:跟进注册表内容

这一题学到了查看主机的IP地址可以用 netscan

查看主机的主机名可以先用hivelist查看注册表,然后再用printkey继续跟进查看SYSTEM的内容

命令是 -o 进程号 printkey

如果返回的用户有Control001 相关的,可以继续用printkey跟进查看

payload:-o 进程号 printkey -K “ControlSet001\Control\ControlName\ControlName”

3、play time

瑞克只是喜欢玩一些很好的老电子游戏。你知道他在玩什么游戏吗?服务器的IP地址是什么?

电子游戏。。。

可以先用pslist看一下进程

太多了看不过来

还没出思路,后面看了wp才知道

这个是一款游戏

然后查看服务器ip可以用netscan 加上过滤条件就好

这应该就是服务器的ip了

CTF{LunarMS}

CTF{77.102.199.102}

知识点

pslist:查看进程

netscan:查看网络连接

4、Name Game

我们知道该帐户登录了一个名为 Lunar-3 的频道。账户名是什么?

这一题拿到手有点懵逼,wp上面说用010打开

找到了Lunar-3的字段,后面的尝试一下,是FLAG

还有一种解法:

看题目名字是游戏的用户名,直接把游戏给dump下来,然后再分析那个游戏文件,得到了708.dmp

放进kali里面,用自带的strings查找一下

strings 708.dmp|grep “Lunar-3” -C 10

后面这个-C 10 是附加条件,显示关于Lunar-3字段的前后10条字符串

一个一个试,后面这个试出来了

5、Name Game2

通过一点研究,我们发现登录角色的用户名总是在这个签名之后:

0x64 0x??{6-8}0x40 0x06 0x??{18}0x 5a 0x 0 c 0x 00 {2}

瑞克的角色叫什么?格式:CTF{...}

此提示的意思是16进制64后6-8位是16进制40 16进制06,再18位后是十六进制5a 十六进制0c 十六进制00,然后从后面两个开始就是用户名

把下载下来的游戏文件放010里面搜十六进制的 5a 0c 00字段看看

CTF{M0rtyL0L}

6、Silly Rick

傻里克总是忘记他的电子邮件密码,因此他使用在线存储密码服务来存储他的密码。他总是复制粘贴密码,这样就不会弄错。rick 的电子邮件密码是什么?

看在线服务太麻烦了,可以直接从剪切板入手

clipboard:查看剪切板

CTF{M@il_Pr0vid0rs}

知识点

clipboard:查看剪切板

7、Hide And Seek

我们获取 rick 的 PC 内存转储的原因是因为存在恶意软件感染。请查找恶意软件进程名称(包括扩展名)

意识到!只有 3 次尝试才能获得正确的旗帜!

此题让我们找出恶意进程名称,我们可以使用pslist命令查询进程但太多了,有层次地看看会更好一些,于是我们使用pstree命令查看进程树。

怀疑是这个,让我们挖掘一下

用dlllist命令打印每个进程加载的动态链接库(dll文件)列表,-p指向pid

Temp为win的临时文件夹,一般的程序不会放在这里面,直接提交vmware-tray.exe,是对的

CTF{vmware-tray.exe}

知识点:

pstree:查看进程树

dlllist:查看进程运行的dll文件

Temp:为win的临时文件夹,一般使用的程序不会放在这里面

8、Path To Glory

恶意软件是如何进入rick的电脑的?这一定是一种古老的非法习惯。。。

看了别人的wp,说是要用filescan查看恶意程序的父程序,

torrent是种子文件,先提取出来看看有无有价值的信息

dumpfiles:提取内存中映射或者缓存的文件

把提取出来的文件放进010中研究一下,发现只有一个有有价值的信息,而且看着很像flag

提交试一下

CTF{M3an_T0rren7_4_R!ck}

知识点

torrent:是种子文件

dumpfiles:提取内存中映射或者缓存的文件

用法:volatility -f 1.vmem --profile=Win7SP1x64 dumpfiles -Q 0xxxxxxxx -D ./

9、Path To Glory2

在恶意软件进入后继续搜索

依旧不知道要我干什么

大佬的wp说让把chrome.exedump下来

pslist看见:Rick And Morty程序上面先运行了好几次的chrome

memdump:转储进程的可寻址内存

volatility -f 123.vmem --profile=Win7SP1x64 memdump -n chrome.exe -D D:\desktop\1

找到flag了

CTF{Hum@n_I5_Th3_Weak3s7_Link_In_Th3_Ch@in}

知识点:

memdump:转储进程的可寻址内存

strings ./123/* |grep "Rick And Morty season 1 download.exe" -C 10

这个strings命令可以在123的上级文件夹进行对123里面所有文件的查找 -C 10是显示此查找内容上下10行字符串

10.Bit 4 Bit

我们已经发现这个恶意软件是一个勒索软件。查找攻击者的比特币地址。

这题应该需要逆向恶意程序,不会,跳过

10. [安洵杯]Administrator 's_secret

拿到题目先看cmdscan

发现执行了一个flag.ccx文件

filescan|grep “flag”看一下

dumpfiles

dumpfiles -Q 程序号 -D 路径

下来

ccx文件可以用CnCrypt挂载查看

发现需要密码,根据题目名提示,直接查看管理员密码,并破解,最终得到flag

11. [护网杯]Easy_dump

先pslist看一下进程

发现有个记事本

用memdump把记事本进程dump下来

然后用strings 查找一下有没有flag字符

发现没有flag 但是有提示,让我们找jpeg文件

根本看不出有什么东西,但是文件挺大的,不像是图片文件

binwalk一下

发现个镜像文件,但是用vol打不开,所以binwalk一下,给出了一个hint.txt

打开后是

这样的一组一组的数

并不是二进制转二维码,看了大佬的wp才知道这是坐标

import matplotlib.pyplot as plt

import numpy as npx = []

y = []

with open('hint.txt', 'r') as f:datas = f.readlines()for data in datas:arr = data.split(' ')x.append(int(arr[0]))y.append(int(arr[1]))plt.plot(x, y, 'ks', ms=1)

plt.show()用了大佬的脚本

解码试一下

说是维吉尼亚加密key:aeolus,但是加密的文件被删除了,我们需要修复一下message这个镜像

把message放DiskGenius里面发现有个swp文件

把它导出来,然后用010打开后就会发现密文

配合密钥解密即可

还有一个方法 就是用kali自带的testdisk修复

testdisk message.img

这两个选项都可以

拷贝到桌面,然后

没找到

感觉是隐藏文件

ls -alh

发现了

用vim打开这个文件

vim -r .message.swp

yise!dmsx_tthv_arr_didvi

这应该就是维吉尼亚加密的密码

CTF{diem_zbhr_mgx_lizhx}

金砖大赛内存镜像分析

1、从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

拿到题目直接image info

然后mimikazt

flag{406990ff88f13dac3c9debbc0769588c}

但是题目中说明了,密码为6位,所以猜测这个是md5加密

解密一下

flag{admin,dfsddew}

2、获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

netsan看一下

应该就是192.168.85.129

然后就是主机名

先用hivlist看一下注册表

查看system表

跟进一下001

持续跟进

拿到主机名

WIN-9FBAEH4UV8C

flag{192.168.85.129:WIN-9FBAEH4UV8C}

3、获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

查看浏览记录:iehistory

flag{admin@file:///C:/Users/admin/Desktop/flag.txt

}

4、当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

查看网络连接:netscan

这里ESTABLISHED是已经建立的意思

Listening是监听

Closed是关闭/未连接

flag{54.36.109.161:2222}

5、恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。

上一题中已经知道了服务的进程号,我们得看一下他的父进程,然后开展分析

可以通过svcscan看服务名

就在最后,一下就看见了

flag{VMnetDHCP}

[RCTF2019]disk(磁盘)

下载附件得到一个VMDK文件,起初我认为是软盘仿真取证,结果不是的根本启动不了

不过在Disk打不开,然后我放在winhex打开了,搜了一下rctf(因为这个比赛的名字是rctf)

发现了flag但是只有一半,再分析一下吧

把VMDK用7z打开后是这样的

FAT格式: 即FAT16,这是MS-DOS和最早期的Win 95操作系统中最常见的磁盘分区格式。它采用16位的文件分配表,能支持最大为2GB的分区,几乎所有的操作系统都支持这一种格式

这就意味着可以挂载,但是我用disk打不开,看了大佬的wp才知道是要用CnCrypt或者VeraCrypt进行挂载,密码是rctf

挂载成功后发现一个password和没用的图片

password:

Password 2: RCTF2019

You're late... So sad

搞到这我又不明白了,又看了一下wp,发现了新大陆,相同的镜像可以用不同的密码挂载

这次用这个

无法加载,还有个思路,就是winhex(十六进制编辑器)

用他们加载磁盘,但是要管理员打开

选择驱动器要选FAT16(上面说过为啥了)

往下翻发现大量的字符串,仔细一看这就是后半段flag

跟前面的结合一下:

rctf{unseCure_quick_form4t_vo1ume_and_corrupted_1nner_v0lume}

发现下载了一个ssh.txt

filescan找一下

果然找到了,那就再dump下来

dumpfiles

打开发现是一大串的bese64

解码一下

得到一大串乱码,但是有一个邮箱,我们在github上面搜一下

找到了这个人,并且发现了一个文件

用记事本打开后发现bese64,解码

SangFor{S0_3azy_2_crack_noob_player}

[NSSRound#1 Basic]cut_into_thirds

华强觉得这flag不甜,就把flag刀成了三份,分给了“基地”家族的老二、老四和老六。请将找到的三块按顺序用“-”连接

根据题目提示,这题的flag是由三部分组成的

拿到先看一下用户密码之类的

mimikatz

解密

然后我们看一下命令行,因为这个有价值信息的概率很大

果然,这个就很可疑

然后在pslist|grep "LookAtMe.exe"看一下这个应用运行了没有

有的那就dump下来,dump进程是memdump

直接在这个应用里面搜part

看到了 第二部分,一眼bese64,解码一下,但是解不出来,又猜是32

4bca-48e0-bc75

继续看刚刚的那个part

又看到了part1

3930653363343839

bese16 解码

90e3c489

flag{90e3c489-4bca-48e0-bc75-11091f5b7e3a}

[蓝帽杯 2022 初赛]计算机取证_3

拿到附件,一个dmp一个E01

先将E01挂载发现是加密的,那就先挂载dmp文件

然后点击恢复文件

发现有个恢复密钥,应该就是E01文件的恢复密钥

那就用PasswareKitForensic解密

获得未解密版镜像

将这个恢复出来的镜像挂载查看一下

发现诸多的office文件,结合题目名字,保存到桌面打开看看

加密了,还有一个pass文件,应该是弱密码字典爆破

先在这里导入一下字典

[蓝帽杯 2022 初赛]计算机取证_4

现对一个windows计算机进行取证,请您对以下问题进行分析解答。 TrueCrypt加密中存在的flag值为?

上一题还剩另外一个txt文件没打开

同样解一下密

将这个文件也挂载一下看看

发现一个zip

打开发现需要密码

破解一下

得到flag

flag{1349934913913991394cacacacacacc}

[安洵杯 2020]王牌特工

EXT3是第三代扩展文件系统(英语:Third extended filesystem,缩写为ext3),是一个日志文件系统,常用于Linux操作系统。它是很多Linux发行版的默认文件系统。

下载附件得到一个文件,先用kali file看一下是一个ext3文件,然后用

Autopsy打开

发现两个文件,将文件提取出来,打开Key.txt

发现是Veracrypt加密的,然后用这个解一下密

得到这个,显然这个是假的flag

然后我回到kali

然后用这个命令查了一下,发现了一个/cool/cool.key,估计是删了,因为我们刚刚挂载并没有看见这个key,然后用exetundelete恢复一下

必须重新挂载

这里可以看到磁盘里面真的有两个文件被删除了,一般系统删了文件并不是完全在电脑完全移除,而是还会停留一段时间,系统的默认机制

这可以看到,有个coolboy.swp文件被删除了,恢复一下

extundelete /dev/loop0 --restore-file .coolboy.swp

恢复成功,进入文件夹验证一下

用strings命令看一下里面都有什么内容

bese64解一下

本以为这个是flag,但是提交后发现不是的,应该是挂载flagbox的密钥

拿到flag

flag{you_are_a_cool_boy}

本题的知识点

本题涉及到了linux的磁盘取证(我用的Autopsy和kali mount挂载)

还有关于Veracrypt的磁盘加密要用到相应的密钥才可以打开

以及关于恢复删除的SWP文件,是需要重新挂载磁盘文件(我是直接将本题中的findme删了重新拖进kali的,不然我这会失败)

用extundelete进行恢复

[红明谷CTF 2022]MissingFile

题目描述: 某日Akira检查自己电脑时,发现机器好像中毒了!Akira试着抢救,但被病 毒发现,只剩下了一份快照,这份快照能帮Akira找到病毒留下的秘密吗?

这一题,有个BUG,直接在010搜flag就行

flag{Hide_Behind_Windows}

[NISACTF 2022]套娃

题目没有提示,但是下载下来的是一个txt和一个镜像

打开txt发现是unicode编码解一下,

bese64,再解密

得到一串数字,看着像坐标,不知道是不是

接下来就是分析镜像

先搜一下有没有包含关键信息的文件

发现有一个flower.zip,还是在目标桌面,还有一个pwd.txt

dump下来看看

pwd:

解码

得到一个密码

然后我们再看压缩包

这个pwd内容和上一个是一样的,猜测解出来的密码就是解压缩密码

得到了像这样的一堆图片,并且带着一堆编号,让我想起了刚刚结出来的数组串

32, 24, 6, 28, 15, 31,7, 23, 13, 27, 30, 33,12, 8, 5, 26, 29, 16,34, 22, 2, 14, 9, 17,21, 1, 19, 10, 4, 36,35, 25, 11, 20, 3, 18

问大佬要个脚本跑一下

将图片上的字母逐行排列起来得到:

58s4vb6rt4pt5r32yd6ht5u656555r6796524vi69r2yd5om6w0

这里是用了Twin-Hex编码,又称为双十六进制编码,网址如下:

双十六进制编码

flag{I_am_Guwanneme_servant_Gulf}

[网刃杯 2022]玩坏的winxp

拿到文件是vmdk文件和vmx文件,我先是想用虚拟机打开的,但是打不开,显示文件有错误,那就Autopsy挂载一下

然后在桌面上发现了几个图片

把这些图片都dump下来

然后都拖入十六进制编辑器里看一下里面有没有东西

最终在lisa里发现一张图片

binwalk分离一下

得到这么个图片,不信,放入十六进制编辑器看看

又发现个图片,继续dump下来

戴围脖,那不就是qq嘛,但是在桌面上没发现qq

那就有可能是网页登陆的qq空间

看一下他的浏览器

places.sqlite中保持着所有的书签和历史

直接dump下来细细察看

发现QQ直接看他qq空间

一眼MD5拉去解密

得到解压缩密码

flag{this_is_what_u_want8}

[HUBUCTF 2022 新生赛]vmem

虚拟机内存里有啥?

首先拿到文件,没有后缀名,由于题目说明是虚拟机内存,所以将这个后缀名改成vmdk,然后用bandzip打开

发现一个内存镜像

分析一波

没有历史命令

一搜文件带着flag条件,发现三个可疑文件

全dump下来

需要解flag3

改成这个py跑一下

然后再拼接一下

NSSCTF{W0w_y0u_G3t_th3_P4sSWd_YOu_WanT!}

[巅峰极客 2022]easy_Forensic

都说是微信了,直接查看一下桌面

发现三个可疑的信息

其中那个jpg看着好像地下有东西没显示完,修改一下宽高

然后就得到了密码,猜测是那个压缩包的密码,结果是要把空格换成下划线才行

解开压缩包得到‘gift’:wHeMscYvTluyRvjf5d7AEX5K4VlZeU2IiGpKLFzek1Q=

注意到内存里还有个wechat.txt,提取出来分析应该是加密后的微信数据库,而密钥是32位的,上面的密文base64解密之后也是32位的,于是用脚本成功解出微信数据库

使用GitHub上的脚本进行解密:x1hy9/WeChatUserDB: GetWeChat DBPassword&&UserInfo(获取PC数据库密码以及相关微信用户信息支持多系统数据库解密) (github.com)

将wechat.txt重命名为wechat.db,然后放到WIN_WECHAT_DB文件夹中,运行python脚本

flag{The_Is_Y0ur_prize}

[NSSRound#12 Basic]ordinary forensics

首先拿到的是一个镜像文件和一个不知道是啥的文件

vol嗦一下

这俩文件很可疑,直接dump下来

压缩包需要密码,但是没有任何的密码提示,那就先cmdscan看一下历史命令

发现密码,解压看看

不明所以,看看另一个

瞬间就明白了那个解压缩出来的txt是vear的密钥文件

用VearCrypt挂载查看一波,发现一个不知道是啥的文件

进kali分析一下得知这是kali的磁盘系统,那就直接挂载看一下

一同操作下来发现了个flag.zip但是需要密码,后面有提示,说是用户名加上主机名

先看一下注册表 hivelist

发现这个挺可疑

printkey -K "SAM"

最终是这样的

Mario 得到用户名

接下来是主机名

主机名是这样的

PRINCESS-PEACH

拼接一下然后解压缩包

NSSCTF{f0rens1cs_1s_Interesting}

[GKCTF 2021]0.03

我的心真值三分吗

首先得到这样两个文件,我以为是直接挂载就可以,但是发现不行

然后又试一下Vearcrypt这个挂载,并且将文本里的数字作为加密密钥,但是还是加密错误

然后根据题目提示,搜了一下三分密码

大概就是这样的,根据那一行数字得到DJIIEBVVID

再加密还是错的,看了下大佬的WP,原来是要

使用NtfsStreamsEditor2打开发现存在ntfs数据流隐写,导出

导出后,先用记事本打开看看

根据这个坐标图再试一下三分加密

得到FLAG

flag{85ec0e23-ebbe-4fa7-9c8c-e8b743d0d85c}

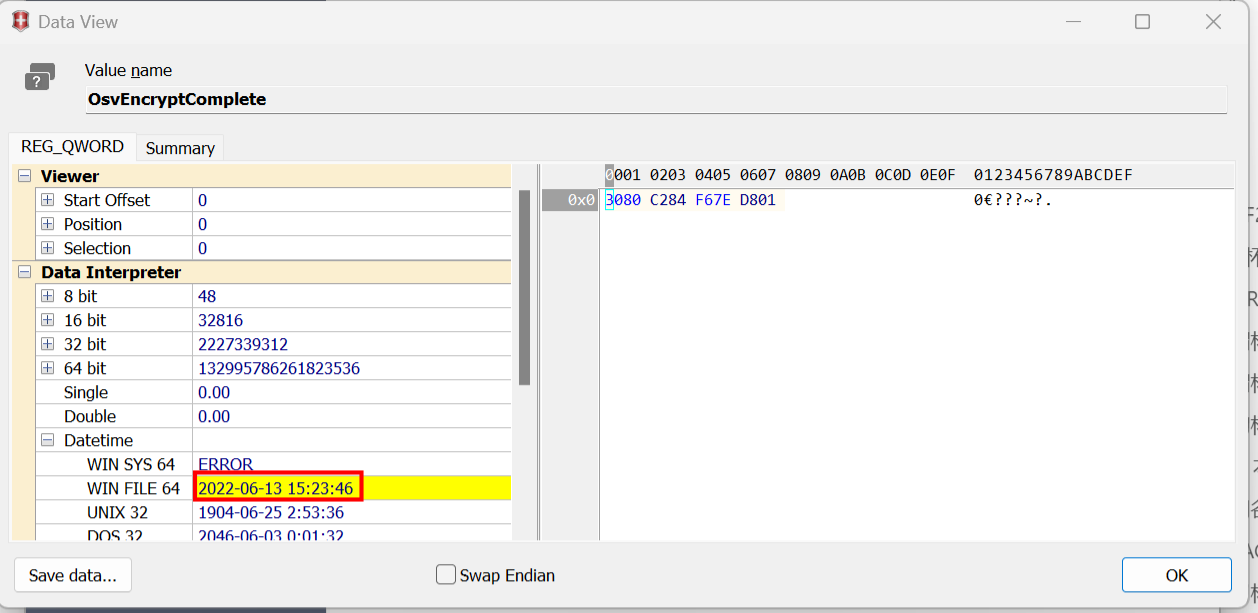

[鹏城杯 2022]babybit

小明发现bitlocker加密的起止时间会被存储在注册表中,于是将注册表进行备份然后准备分析一下,可是不小心误删了备份文件,你可以帮小明恢复出删除的文件并找到bitlocker加密的开始和结束时间么? flag格式为PCL{YYYY/MM/DD_HH:MM:SS_YYYY/MM/DD_HH:MM:SS},前面是开始时间,后面是结束时间。

首先拿到文件是vmdk文件,可以直接Autopsy挂载看看

发现txt文件和一个压缩包

明显是假的

然后看看zip文件

是一大堆的注册表文件

用MiTeCWindowsRegistryRecovery打开

打开这两个文件

拼接一下

NSSCTF{2022/6/13_15:17:39_2022/6/13_15:23:46}

这篇关于内存取证大杂烩(已更新)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!