本文主要是介绍从一道CTF题学习inotify技术,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

上周末8月14日-15日比较闲,参加了印度InCTF线上的比赛,做了几道逆向题,题目的难度还是挺高的,2天时间才做了4道题,还有一题就5个队做出来,我差一点就做出来了,把学习的过程记录下。

程序的名称是ialert,IDA里看到有fork函数产生子进程:

先看下sub_555E7D0964B7函数:

就是用大小写字目和0-9数字共62个字符集组合成两位字符串的文件名,根据末尾奇偶特性生成文件或目录在/tmp/chall目录下。

子进程进入执行sub_555E7D096668函数:

根据输入的内容进行文件的打开、写入、关闭还有删除、改属性,删目录和建目录等操作。

执行完毕就退出,并不返回主函数。

再返回看看父进程后面做了啥:

此前55行执行了inotify_add_watch函数,程序通过这个函数监控了/tmp/chall目录下的文件操作。

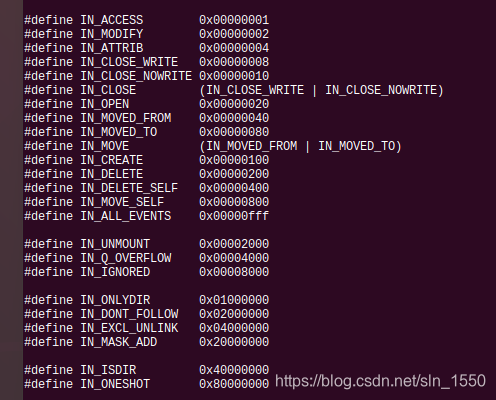

inotify_add_watch函数的mask=0x33f,含义可以参考inotify.h的内容:

我们可以得到监控的文件操作有ACCESS,MODIFY,ATTRIB,CLOSE_WRITE,CLOSE_NOWRITE,OPEN,CREATE,DELETE

再看下具体的解释:

父进程等待子进程退出,然后父进程就从监控的记录里判断进行了哪些操作和具体的文件名,然后输出对应的字符串

比如打开一个AB文件并写入,再关闭,就会得到mfABcwAB的内容。

最终和一个固定字符串进行比较,如果相同就输出成功。

于是我就写了个python脚本把这串比较的字符串转换成文件操作

dict={'open':'1','close':'2','write':'3','delete':'4','attrib':'5','rmdir':'6','mkdir':'7'}

data=r'dfxXdf5FcwL\adsUddPedd}UdflZafn~af9TmflZcwlZafilddKYafM^dfxRmfENcwENddXmdf\Raff\df{xddL[adeiadJkdfW5cwiTdd7Ydf^zadkKcw:jadeudfU=dfj~dd[}dfM9cwp7dfhnmfTjcwTjddyQdfftdd5UdfIxddGydfgnddjYdfqZcwqPcwfpdflLddUoaf~vddWqafZJdf=Tcw{Zmf|Fcw|FddnkadUgdfj\dfr^dd]SdfGJcwwJdfFtcwzFcwXVcwE|cwkPddWMdd]iadu:cwFRad\IafXrafNxmfElcwElafJvafx9df4|dd8mmfH~cwH~mfT~cwT~afkFafvpdfj5dd}SafVRmfFpmfP|mfThmfNLmf5ZcwFpcwP|cw\xcw=7cwyncwG|cwThcwNLcw\pcwI^cw5ZcwOT'

diskop={'dd':'rmdir','df':'delete','cw':'write','ad':'attrib','af':'attrib','mf':'write'}

i=0

flag={}

remains=[]

count=0

while(i<len(data)//4):x=data[i*4:i*4+4]op=diskop[x[0:2]]y=chr(ord(x[2])-4)y+=chr(ord(x[3])-4)if x[0:2]=="cw":flag[count]=[dict['open']+y,x]count+=10flag[count]=[dict['close'],x]count+=10elif x[0:2]=='mf':flag[count]=[dict['open']+y,x]count+=10flag[count]=[dict['write'],x]count+=10if data[i*4+4:i*4+8]=='cw'+x[2:4]:flag[count]=[dict['close'],x]count+=10i+=1else:flag[count]=[dict[op]+y,x]count+=10i+=1flag[69]=flag[100] #有一个文件前面被删除,再打开的时候会多一个cf创建文件的操作,需要把open

flag.pop(100) #操作放到删除操作前for i in sorted(flag.keys()):print(flag[i][0],end='')

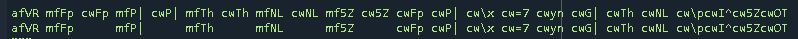

跑完输入程序,发现输出还是不对,最后这段有5个文件操作有差异:

可以看到上面这行是用我计算出的输入形成的字符串,比下面最终的字符串要多了cw的操作

如何只做mf(修改文件),而不做cw(写后关闭)——其实不是不做cw,是不是紧接着做,而是后面会做。

后来我写了个程序,验证了在什么情况下才会只出发mf,而没有cw。

测试的结果是:fwrite函数在写入数据长度超过4K左右,单字节写4106次,5个字节写829次(4145bytes)就会触发IN_MODIFY事件,但是不论如何,只要写入,那么关闭的时候就会产生IN_CLOSE_WRITE事件,就算不执行关闭操作,子进程在退出的时候就会自动关闭文件,这样无论如何也不可能产生符合预期的字符串了。

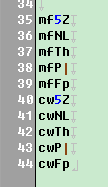

在这里卡了很久,过了几天我再继续研究的时候无意中在输入串中有几个文件只执行了fwrite操作,没有fclose,结果最后exit的时候自动关闭文件导致输出的结果很接近预期:

就是先有IN_MODIFY事件,再按顺序执行了IN_CLOSE_WRITE事件。

根据这个结果仔细的推敲,发现应该是exit的时候会把之前打开过的文件句柄按顺序依次关闭,这个顺序就是先打开的后关闭,应该LIFO的队列。

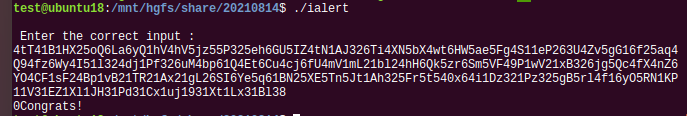

按照这个思路,重新修改了输入串,最终的结果符合了预期:

这题终于解出来,我通过这题了解了linux可以通过inotify的注册watch来监控文件操作,可以用在AWD线下比赛中,web目录的防御加固,一旦出现木马写入可以立即删除,比用phtyon脚本写的执行效率要高不少。

这篇关于从一道CTF题学习inotify技术的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!