本文主要是介绍Python武器库开发-武器库篇之代理池配置(四十),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

武器库篇之代理池配置(四十)

我们在渗透的过程中,是必须要挂代理的,相信为何要挂代理的原因,各位也是非常的明白的,这里就不多讲了。关于如何挂代理和购买代理大家可以去看内网隧道代理技术(十)之公网资产扫描-单代理配置和内网隧道代理技术(十一)之公网资产扫描-代理池配置这两篇文章进行了解。那么作为渗透的一部分,我们该如何在我们开发的武器库中去使用我们购买的代理池呢?

我们打开快代理的官方网站

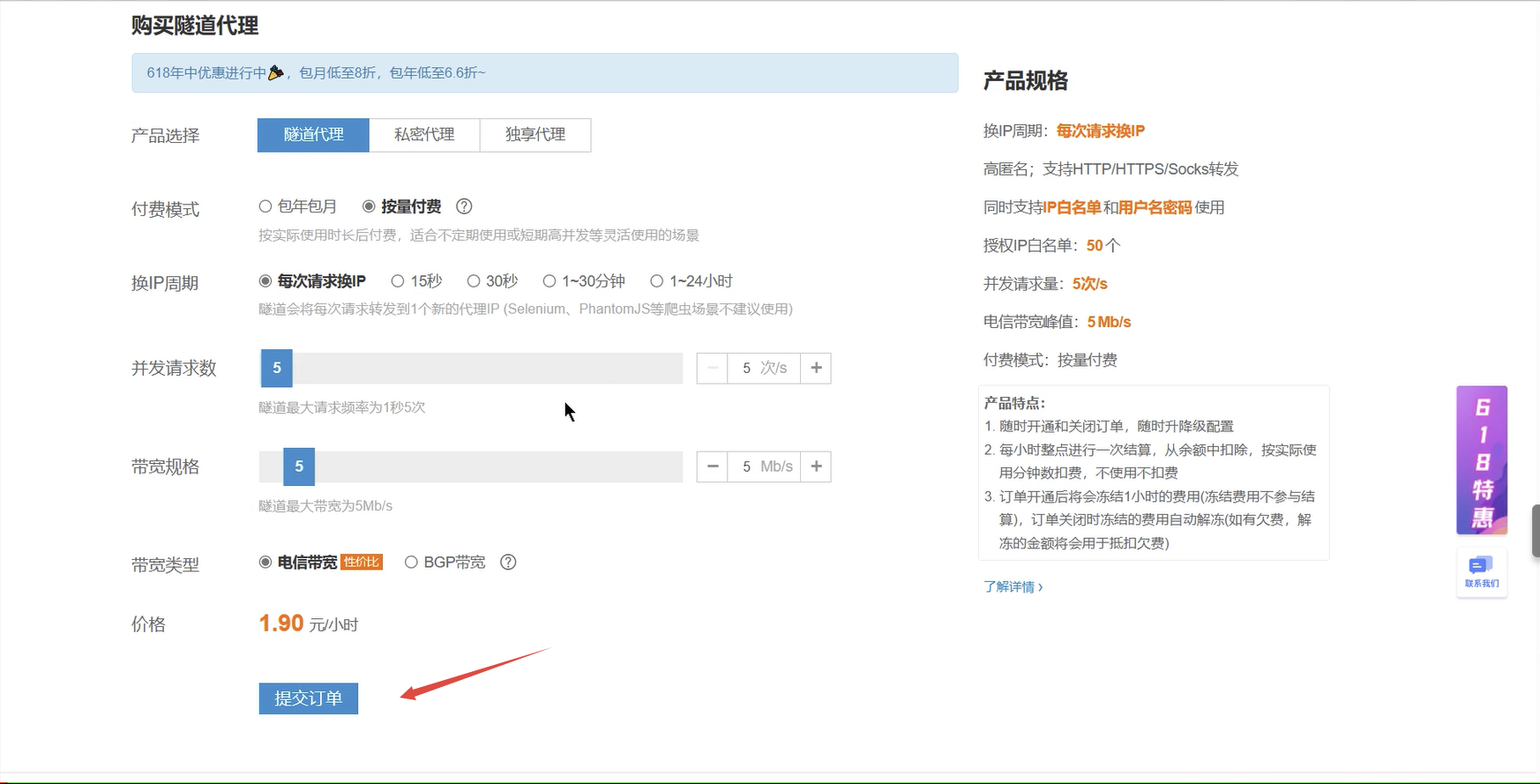

购买一个代理

如图,我们已经成功购买了一个代理

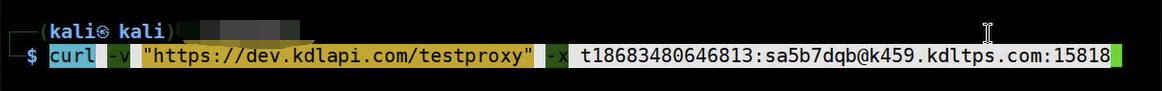

然后我们进入隧道代理开发手册页面,点击查看测试步骤可以看到详细的查看当前代理通道是否可用的检测步骤

假如您购买的的代理服务器是这样的:122.96.59.105:23068,122.96.59.105 是代理服务器的IP地址,23068 是代理服务器的端口号,如果您的程序在Linux上运行,我们非常推荐您在命令行下先通过curl命令测试Http代理和Socks代理代理服务器的可用性,然后再进行编程,例如您的用户名是username,密码是password,提取到的代理IP是122.96.59.105:23068,可执行如下命令测试代理可用性:

#Http代理

#带上用户名密码

curl -v "https://dev.kdlapi.com/testproxy" -x username:password@122.96.59.105:23068#直接添加Proxy-Authorization

curl -v -H "Proxy-Authorization: Basic bXl1c2VybmFtZTpteXBhc3N3b3Jk" "https://dev.kdlapi.com/testproxy" -x 122.96.59.105:23068

#Socks代理

#带上用户名密码

curl -v "https://dev.kdlapi.com/testproxy" --socks5 username:password@122.96.59.105:23068

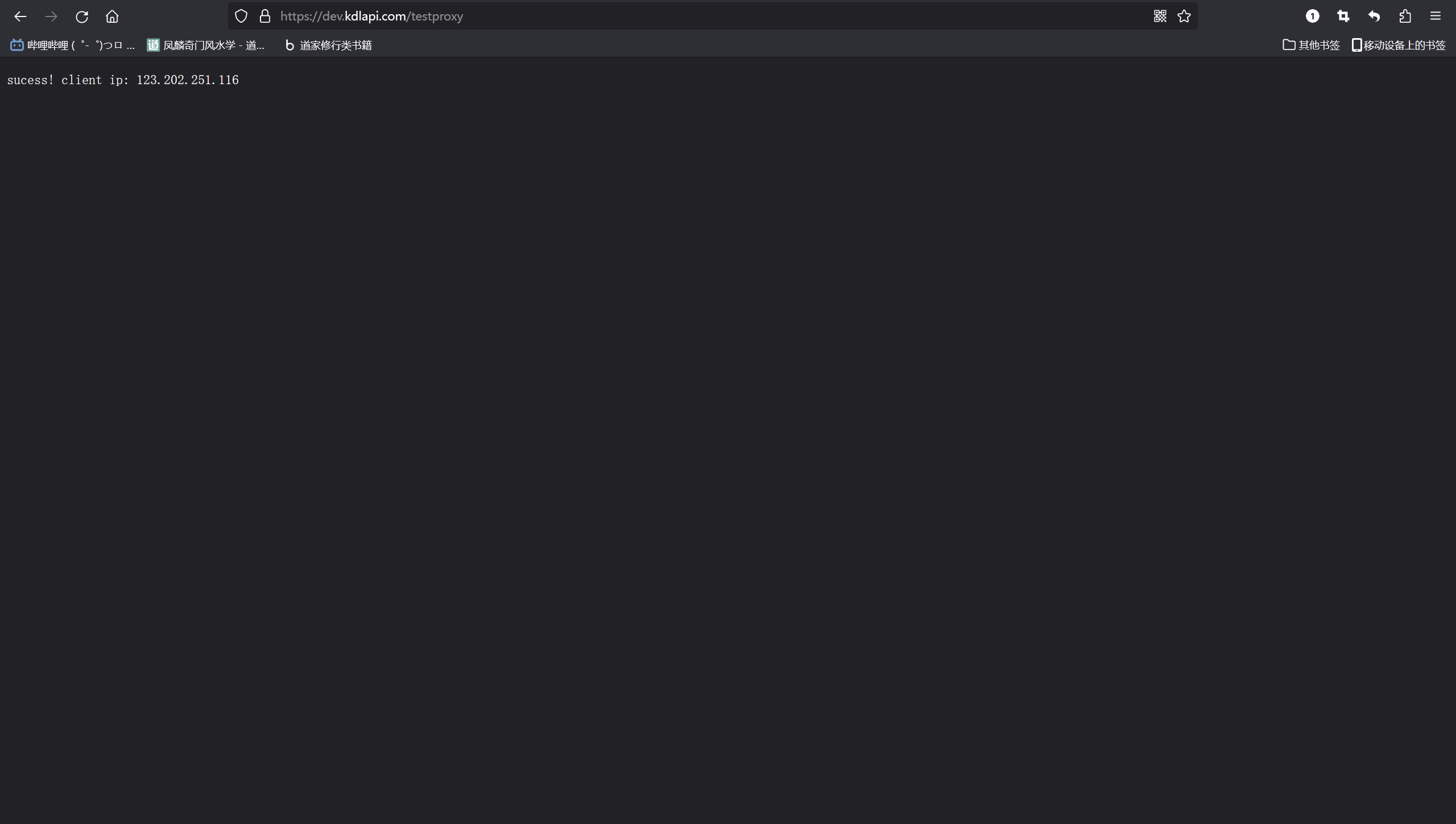

这样我们就可以去检查当前代理服务器的连通性,如下图是我们的实验效果图

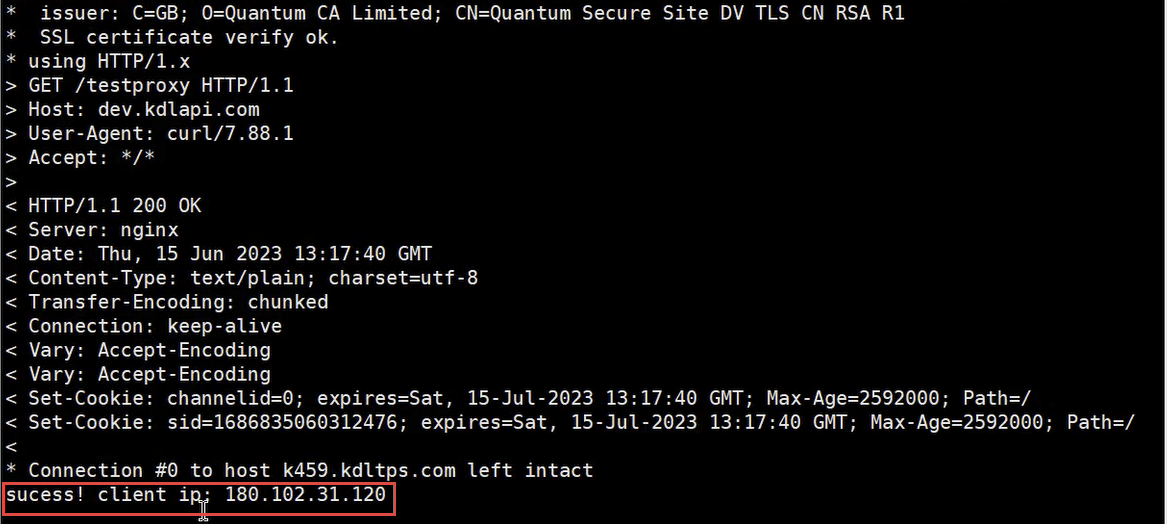

实验结果显示 sucess 成功,并且返回了当前代理的IP地址,说明我们当前的代理地址是可用的

这是一个测试代理的网站代理测试,我们每次去访问它,它都会返回给我们一个当前我们代理网络的IP信息

那么我们如何在代码中实现该操作呢?详细代码如下:

#!/usr/bin/env python

# -*- coding: utf-8 -*-"""

使用requests请求隧道服务器

请求http和https网页均适用

"""import requests# 隧道域名:端口号

tunnel = "XXX.XXX.com:15818"# 用户名密码方式

username = "username"

password = "password"

proxies = {"http": "http://%(user)s:%(pwd)s@%(proxy)s/" % {"user": username, "pwd": password, "proxy": tunnel},"https": "http://%(user)s:%(pwd)s@%(proxy)s/" % {"user": username, "pwd": password, "proxy": tunnel}

}# 白名单方式(需提前设置白名单)

# proxies = {

# "http": "http://%(proxy)s/" % {"proxy": tunnel},

# "https": "http://%(proxy)s/" % {"proxy": tunnel}

# }# 要访问的目标网页

target_url = "https://dev.kdlapi.com/testproxy"# 使用隧道域名发送请求

response = requests.get(target_url, proxies=proxies)# 获取页面内容

if response.status_code == 200:print(response.text) # 请勿使用keep-alive复用连接(会导致隧道不能切换IP)

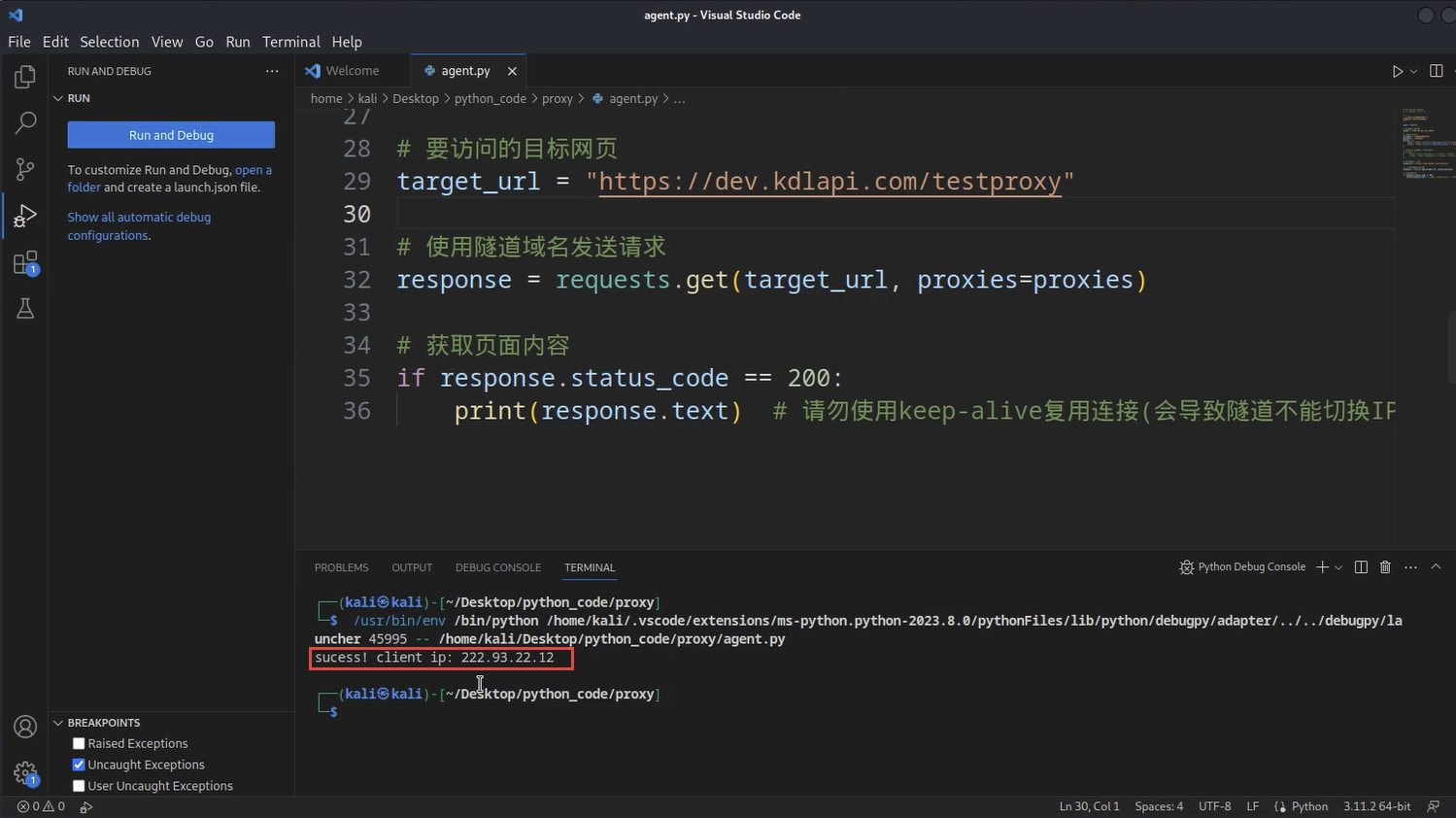

我们只需要在代码中修改【隧道域名:端口号】、【用户名密码】,将其修改为自己购买的隧道和自己的用户名密码就可以达到此种目的,代码试验效果图如下:

这篇关于Python武器库开发-武器库篇之代理池配置(四十)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!