本文主要是介绍YUNDUN | 云原生应用零信任实践,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

白山云科技

11月26日,YUNDUN CTO胡金涌,受邀参与2020上海数字创新大会,并于零信任下的新体系论坛中发表演讲《云原生应用零信任实践》,本文将对演讲精华进行提炼分享。

“社会为何和谐?”源于人人知我,我知人人,一切社会行为都将与“身份”进行绑定,从而实现当你已产生风险行为,甚至将产生风险行为时,对你施以控制,限制风险的扩散乃至发生。真实世界需要身份,数字世界也需要身份。基于身份建立的零信任理念坚持“永不可信,始终认证”原则,将身份的必要性,扩散至全量的应用场景,从访问行为产生之初根除了不可信区域的产生,获得了安全从业者的认同。

绝大多数企业已经完成了基于传统网络边界的防护体系建设,若要完全“推倒重来”,无疑是将业务稳定、成本消耗等考虑置之不顾。因此安全厂商零信任产品的实现也需从适用性考虑,进行逐步地融合、迭代。

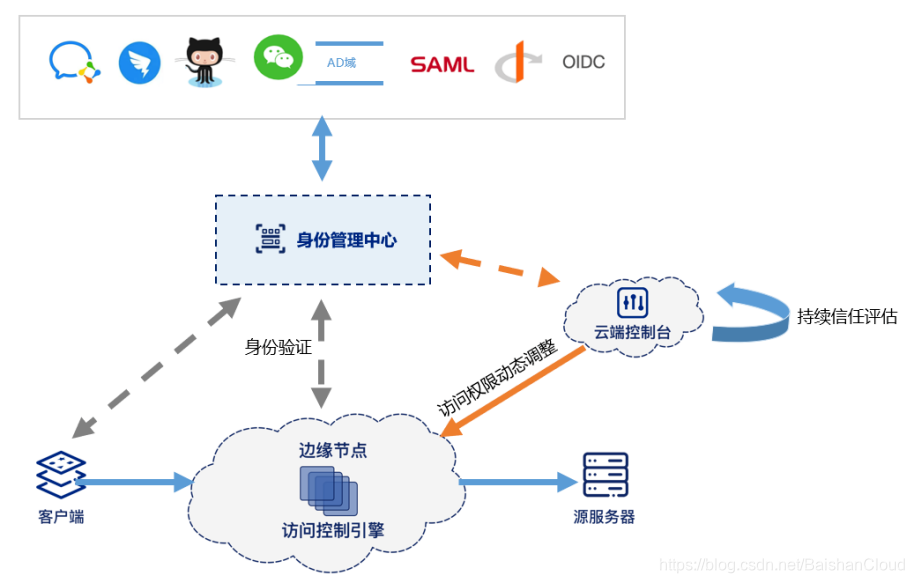

YUNDUN现有的安全产品生态在传统边界模型下已经实现了较强大的防护能力,覆盖网络安全、应用安全、性能优化等需求场景。若要在此基础上实现零信任访问,需遵循“永不可信,始终验证”原则,并具象化零信任的核心思想“基于身份的动态访问控制”。YUNDUN结合现有的智能安全平台,增添身份认证、应用与权限管理、可信安全代理等五大模块,最终形成较完整的零信任框架:

-

身份认证:在YUNDUN边缘安全加速节点上面集成身份认证和访问控制,并通过标准协议与各家的IAM来实现打通,实现外部的身份认证源。目前已经支持钉钉、企业微信、微信等,同时还支持OIDC、SAML 2.0,用户提供身份信息之后安全代理做一些权限的校验来判定他是否有权限访问这个应用;

-

应用与权限管理:包括应用的权限设置,访问应用时需要的身份信息,实现将企业的所有的应用统一管理起来,实现所有应用的集中授权;

-

可信安全代理:在目前智能边缘节点上增加权限检查,对每一个请求进行身份验证和访问控制;

-

应用门户和单点登录:统一的应用管理和访问控制;

-

日志审计:基于大数据的用户访问行为分析,实现动态的权限控制。

统一的应用管理和访问控制

YUNDUN基于现有的边缘安全加速节点,集成身份认证和访问控制,实现了可信应用代理。访问网关充当了业务应用的访问入口,最大化的降低了业务应用被暴露在互联网中的各类攻击风险,无法被外部扫描渗透,不再被动的修复漏洞,实现了对源站应用的隐身保护。同时将相关日志信息作为数据源与SOC/SIEM/UEBA等安全检测平台对接联动分析,实现持续的信任评估。

最终实现企业所有应用,包含自有应用和SaaS应用来统一的管理和访问控制,确保访问的安全性。用户能够访问的所有应用,全部以目录的形式,罗列在各自的门户中,同时基于用户个人的角色和权限,让不同的用户组、不同的用户,具备不同的访问权限,从而看到不同的应用列表,并且为了加固安全,用户在进入到这个集中门户的时候,需要完成多因子身份认证。

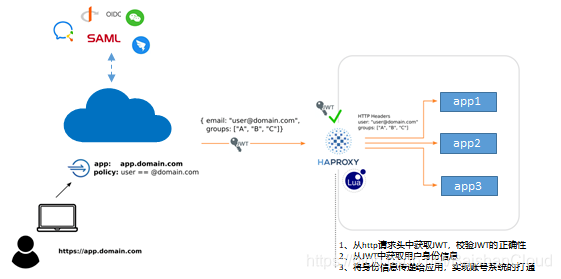

一次典型的应用请求流程如下:

-

用户在浏览器中打开https://app.domain.com;

-

请求到达智能边缘云,检查请求的身份信息,若发现没有身份,则重定向至身份认证页面;

-

用户完成身份认证,请求重定向至边缘云;

-

边缘云验证身份和权限,将请求转发回源,并通过JWT附带用户身份;

-

源应用校验JWT,解码身份信息,验证账号正确性,允许登录业务系统。

内部应用的SaaS化

传统基于VPN构建的内网环境,有着内网粗颗粒度隔离、凭证泄露影响面巨大、远程访问迟缓、部署成本较大等不可规避的劣势,对于多云架构的适配性较低,很难兼顾访问速度与数据安全性。

基于上述“应用场景:统一的应用的管理和访问控制”的实现,YUNDUN将零信任的覆盖面延伸至内网,替代VPN为企业实现网络空间的私有化,并且实现内部应用的SaaS化。

YUNDUN设计了一个连接器部署在企业NAT里面或者在云端的VPC里面,通过443端口和YUNDUN零信任POP点建立长连接,基于此连接的回路实现请求回源,访问到内部应用,从而节省交互产生时的连接建立过程。当用户访问其业务时,请求通过边缘安全节点路由到零信任POP点,最后通过已有的长连接将请求回送给内部应用。

值得一提的是,在此零信任实现过程中存在两个特异性的创新点:

-

YUNDUN使用443端口来执行出向的连接,一方面是防火墙对443端口友好性较高,另一方面在443端口上运行的是HTTP2.0协议,支持连接复用,从而实现在一个出向连接上的回路上就可以支持很多的请求回送。

-

为了进一步提升安全性,且简化管理成本,防火墙只需要配置一条规则:将所有的入向连接阻断,因为所有的请求回源全部依赖于出向连接的回路,交互过程无需入向链接。实现这一点非常重要,这样保证应用在公网上的不可见,IP、端口扫描都扫不到,意味着业务资产在黑客眼里是“隐形”的。没有人能攻击他看不到的东西。这样黑客恶意的攻击自然就没办法进行,若要访问应用,必须要经过身份认证和权限检测。

企业在自身的网络边界不需要做任何调整,无需VPN的技术需求,而基于部署在企业内部的YUNDUN连接器可以兼容企业已有的身份管理、身份控制能力,从而打通访问链条,实现零信任的框架,而且由于边缘节点静态资源缓存,同时还能兼顾应用的加速访问。

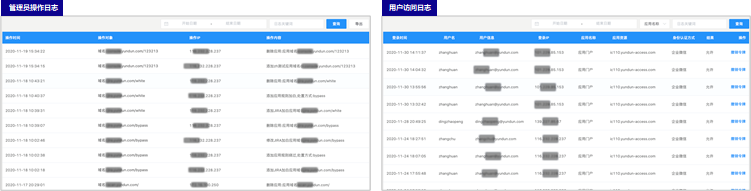

用户访问行为分析

YUNDUN零信任可应用于用户行为分析,通过记录并可视化详尽的零信任日志,以确保企业的管理者,特别是安全的管理人员,能够明确掌控用户行为轨迹,用户接入设备等信息。日志审计,包括管理员日志、应用门户日志,应用日志,ssh命令日志等,日志都是非常的详细,比如什么时间,使用的哪个客户端IP,使用的哪个身份认证方式(企业微信还是钉钉),身份信息,实施的安全策略,访问的应用的URL,从而保证企业安全人员和管理者能够看到并及时拦截各种威胁。有助于安全管理员做全面的审计,并对可疑的行为及时撤销令牌。

随着5G、云计算等技术的发展,IT基础设施正在发生重大变革。去年,Gartner提出了SASE的概念,SASE,安全访问服务边缘,是一个结合了网络服务和安全即服务的非常庞大的概念,未来可能的趋势是,所有的企业的内部应用都能通过边缘节点来访问,并且不需要那么复杂的网络架构,同时也能提高整体的安全性。

基于SASE构建整个安全产品平台是YUNDUN想要实现的终极目标,路漫漫其修远兮,吾将上下而求索。YUNDUN将保持在零信任道路上的探索与前进,最终实现核心安全业务的零信任,助力企业数据化转型,让安全更有价值。

这篇关于YUNDUN | 云原生应用零信任实践的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!