本文主要是介绍面对勒索,金融机构该怎么办?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

就在近期,某大行美国子公司被勒索软件攻击,使得部分交易系统中断,该行也在网站确认遭受了勒索软件攻击。这再次引发了金融机构对勒索软件的警惕与担忧,也凸显了一个重要的安全问题:犯罪分子不仅能窃取财产,还能通过挟持金融系统的数据和资讯流来索要赎金,对整个金融体系构成威胁。

那么,面对勒索,金融机构到底应该怎么办?勒索软件:对公共安全的重大威胁

按照云计算开源产业联盟发布的《勒索软件防护发展报告(2022 年)》的观点,勒索软件是一种阻止或限制用户使用电脑系统的恶意程序,极具传播性、破坏性,攻击者用来对用户资产或资源进行劫持,旨在加密和盗窃数据以勒索钱财。

由于勒索攻击事件中被加密信息难以恢复,直接导致作为攻击目标的关键信息系统无法正常运转,攻击来源难以追踪,敏感信息的窃取和泄露导致极大的法律合规和业务经营风险,勒索软件对现实世界的威胁加剧,已经成为全球广泛关注的网络安全难题。

近年来,勒索软件攻击已成为无处不在的网络安全攻击手段。新型勒索攻击事件层出不穷,勒索软件攻击形势更加严峻,已经对全球制造、金融、能源、医疗、政府组织等关键领域造成严重影响。

根据 Zscaler 安全威胁实验室发布的最新版《2023 年全球勒索软件报告》,截至 2023 年 10 月,全球勒索软件攻击数量同比增长 37.75%,这表明全球企业组织面临更严峻的勒索软件威胁。

数据备份:事前防护的重中之重

《勒索软件防护发展报告(2022 年)》认为,勒索软件攻击防护体系应基于事前、事中、事后,构建纵深的全流程防护体系,实现事前的防护、勒索事件发生后的持续监测、以及事后持续检测、快速响应以及安全加固。

而在事前防护体系建设中,“加强备份管理,建立关键数据、系统的周期备份计划”是非常重要的一环,可以跟其他手段一起,保障企业数据的安全。

但是,仅仅做好数据备份是不够的,因为备份软件作为一个应用,也有可能被勒索病毒攻破,删除备份的数据。

实际上很多客户即使备份了数据,还是受到损失,绝大部分原因是备份的数据也被破坏了。

在 XSKY 看来,备份数据的不可变,是防勒索软件攻击的最后一道防线,不可变存储独立于备份软件,总是保留有最新备份的数据,这也是企业在防范勒索软件时候可以首先做好的准备。

XSKY 的文件系统和对象桶都支持 WORM (一次写入多次读取) 功能,关键是数据一旦写入,在设定的保护周期内,就无法删除或者修改,就算勒索病毒也无计可施,多家金融机构已经在所部署的 XSKY 存储系统中启用了该功能,以确保数据安全。

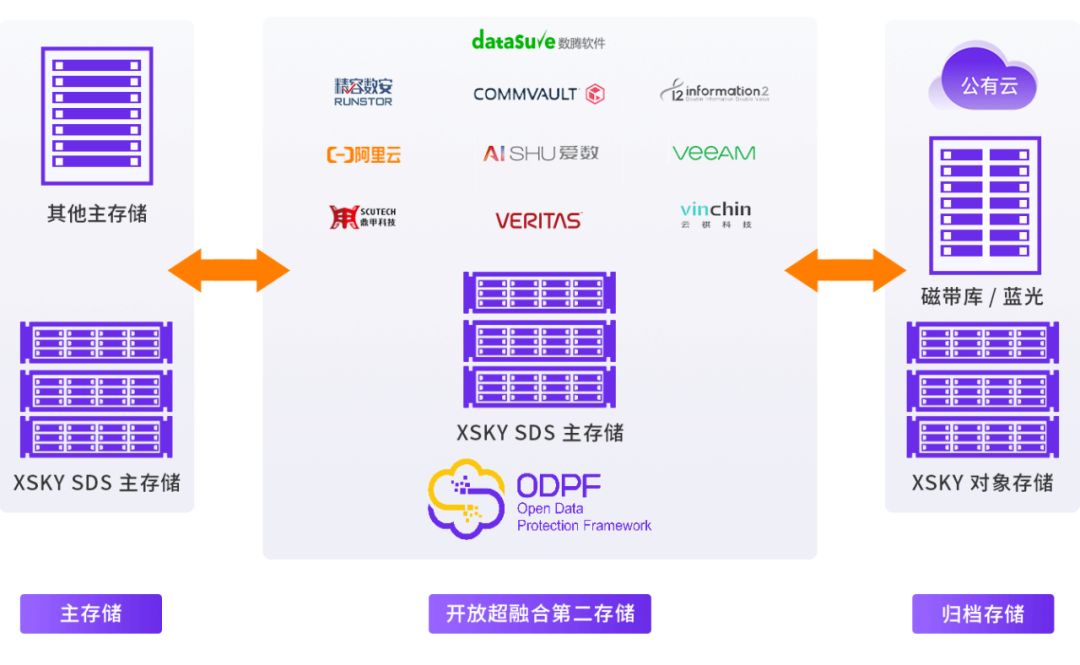

XSKY 融合解决方案可以无缝集成第三方备份软件,提供更复杂的勒索病毒防护能力(如及时检测勒索病毒攻击,提供容器数据保护等)。目前,XSKY 已经和国内外主流备份厂商如 Veritas、Commvault、Veeam、鼎甲、爱数、云祺等完成对接认证。

基于对象锁 构建防勒索保护方案

桶级别的 WORM(write once read many)锁功能也可以达到防护的作用,但不够智能,必须支持 s3 object lock 高级 API,即对象级别的锁功能,这样备份软件才能根据备份策略,不同的数据采用不同的保留策略。

XSKY 的对象存储 XEOS V6 除了支持桶 WORM 外,还支持对象锁,也是国内率先支持对象锁功能的对象存储。

Commvault、Veeam 等主流备份软件和主流对象存储,都在推广基于对象锁的防勒索数据保护方案,这样不仅可以确保备份系统自身安全,也可以保证备份数据的不可变性。

星辰天合勒索软件防护方案架构

目前,XSKY 已经和 以及 Veeam 等厂商合作推出了基于对象锁的防勒索联合解决方案,这些联合解决方案将可以帮助包括金融机构在内的更多企业应对勒索软件的挑战。

了解更多 XSKY星辰天合关于勒索病毒防护的解决方案,请阅读原文。

这篇关于面对勒索,金融机构该怎么办?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!