本文主要是介绍CTF 欢迎来到地狱,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

欢迎来到地狱

地狱第一层

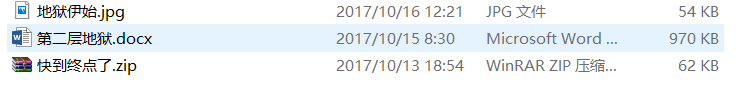

下载相关文件,得到三个文件:

根据提示,先打开地狱伊始.jpg,发现文件损坏,用wenhex软件打,发现是jpg的头文件没有写全。

在文件头加上FF D8 FF E0 后,文件便可打开,简单介绍一下jpg的文件头(如上),前八字节为标志位,长度字节流为00 10 = 16,后面14个字节为内容。4A 46 49 46是jpg的ascii码,后面10个字节应该是相关内容信息。

在这里要注意各类文件头标志(如果题目给的文件是破损的,可能是文件头不全)

然后,成功将文件打开后,发现是一个百度云地址,是一个音频,试听。应该是一段摩斯电码。用Audacity打开,选择频谱图,可以大致的看出.和-的差距,如下图:

写出摩斯电码:-.- . -.-- .-… . - …- … --. —

(注意要将空格打出来,不然会出现无法解密的问题)

解密后得到 key = letusgo

第二层地狱

然后,我们就可以越快的进入地狱第二层了,这是一个docx文件,内容很简单(一张哈士奇和一段文字),因为我之前就打开了隐藏文字的显示功能,所以直接就看到:

但是,我不知道怎么处理这段隐藏文字(不是下一层的密码),百度之后,在https://sekao.net/pixeljihad/这个网站上将word中哈士奇图片上传,得到:

key{you are in finally hell now}

第三层地狱

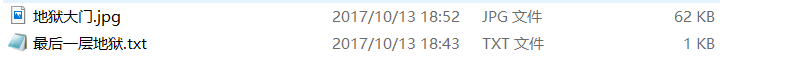

输入密码,解压得到:

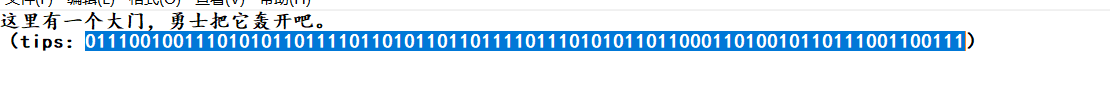

先打开TXT文件,得到如下内容:

这是一串二进制字符,将其转为十六进制,再转化为字符串

(这里放一段python实现的代码,,但是我的bitarray库装不上,,,,日后再说)

from bitarray import bitarray

binstr = '01110010011101010110111101101011011011110111010101101100011010010110111001100111'

print(bitarray(binstr).tobytes())

得到:ruokouling

弱密码????

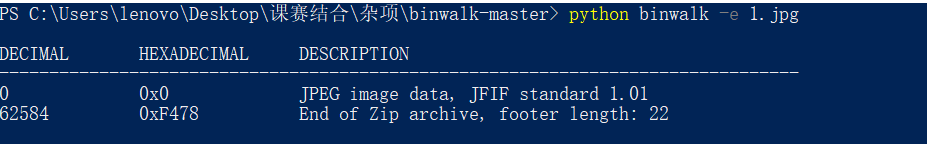

先不去管它,将图片用binwalk分析:

原来藏着一个zip文件,直接将jpg的后缀名改为zip,便可以一个压缩包。里面有一个TXT文件,打开需要密码,难道和弱密码有关???

再次百度之后,我知道弱密码是用一些常用的密码试一试(应该是有一个弱密码的相关字典),输入:Password,成功打开了TXT。

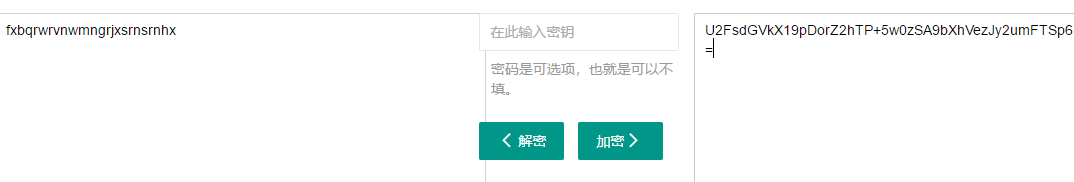

里面有一段字符:VTJGc2RHVmtYMTlwRG9yWjJoVFArNXcwelNBOWJYaFZlekp5MnVtRlRTcDZQZE42elBLQ01BPT0=

看样子是base64编码,在线解码:

纳尼???又是一串字符??看样子还是base64编码,可是尝试之后才发现不是。。。。。

百度之后,才知道是Rabbit编码(一种和base64很像的密码)

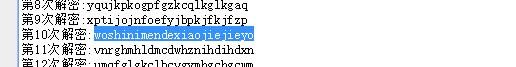

看来已经很接近答案了,用凯撒试试:

得到了密码,这么复杂还骗我是小姐姐!!!!

这篇关于CTF 欢迎来到地狱的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!