本文主要是介绍OpenVAS 扫描器,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

扫描器概述

OpenVAS 扫描器是一个流行的开源漏洞评估工具,它可以帮助安全专业人员识别和评估计算机系统和网络中的安全漏洞。在本文中,我们将详细介绍 OpenVAS 扫描器的概述,包括其功能、特点和使用方法。

功能

OpenVAS 扫描器具有以下主要功能:

1. 漏洞扫描

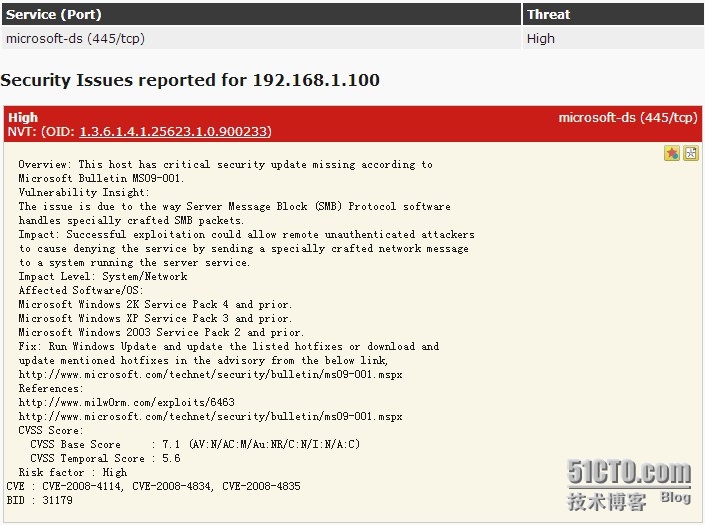

OpenVAS 扫描器可以扫描目标系统和网络中的漏洞,并生成详细的报告。它使用漏洞检测插件来识别常见的漏洞,并提供相关的修复建议。

2. 主机发现

OpenVAS 扫描器可以帮助您发现目标系统和网络中的主机。它可以识别 IP 地址、MAC 地址和主机名等信息,并生成主机清单。

3. 端口扫描

OpenVAS 扫描器可以扫描目标系统和网络中的端口,并确定开放和关闭的端口。它可以识别常见的服务和协议,并提供有关这些服务和协议的相关信息。

4. 资产管理

OpenVAS 扫描器可以帮助您管理目标系统和网络中的资产。它可以跟踪操作系统、应用程序和服务的版本信息,并提供有关这些信息的详细报告。

特点

OpenVAS 扫描器具有以下特点:

1. 开源

OpenVAS 扫描器是一个开源软件,可以自由使用和修改。它的源代码可以公开查看和修改,以满足不同用户的需求。

2. 可定制

OpenVAS 扫描器可以根据您的需要进行定制。它提供了丰富的扫描选项和配置选项,可以帮助您控制扫描的范围和深度。

3. 易于使用

OpenVAS 扫描器具有友好的用户界面,可以帮助用户轻松地配置、运行和管理扫描任务。它还提供了详细的报告,以帮助用户理解扫描结果和修复建议。

4. 大量的漏洞检测插件

OpenVAS 扫描器提供了大量的漏洞检测插件,可以识别常见的漏洞和安全弱点。这些插件可以根据需要更新,以确保其有效性。

使用方法

使用 OpenVAS 扫描器可以分为以下步骤:

1. 创建目标

在 OpenVAS 扫描器中,您需要创建一个目标,以便对其进行漏洞评估。要创建目标,请执行以下步骤:

- 打开 OpenVAS 扫描器的用户界面。

- 点击“Targets”选项卡。

- 点击“New Target”按钮。

- 输入目标名称和目标 IP 地址。

- 在“Port List”选项中,选择要扫描的端口列表。如果要扫描所有端口,请选择“Full and fast”选项。

- 点击“Save”按钮。

2. 创建任务

创建目标后,需要创建一个任务,以便对目标进行漏洞评估。要创建任务,请执行以下步骤:

- 点击“Scans”选项卡。

- 点击“New Task”按钮。

- 输入任务名称和选择目标。

- 在“Scan Config”选项中,选择要使用的扫描配置。如果要进行全面的扫描,请选择“Full and fast ultimate”选项。

- 设置任务的其他选项,如“Schedule”,“Alerts”,“Reports”等。

- 点击“Save”按钮。

3. 运行任务

创建任务后,可以运行它,以便对目标进行漏洞评估。要运行任务,请执行以下步骤:

- 在“Scans”选项卡中,选择要运行的任务。

- 点击“Start Task”按钮。

- 等待任务完成。

4. 查看报告

任务完成后,可以查看漏洞评估报告。要查看报告,请执行以下步骤:

- 在“Reports”选项卡中,选择要查看的报告。

- 点击“Download”按钮,以便下载报告。

- 打开报告,并查看漏洞评估结果和修复建议。

总结

在本文中,我们介绍了 OpenVAS 扫描器的概述,包括其功能、特点和使用方法。OpenVAS 扫描器是一个功能强大、易于使用和可定制的开源漏洞评估工具。通过创建目标、创建任务、运行任务和查看报告等步骤,可以轻松地对目标系统和网络进行漏洞评估,并识别和修复安全漏洞。

扫描器配置

OpenVAS 扫描器是一款流行的开源漏洞评估工具,它可以帮助安全专业人员识别和评估计算机系统和网络中的安全漏洞。在本文中,我们将详细介绍如何配置 OpenVAS 扫描器以实现最佳性能和效果。

步骤一:安装 OpenVAS

在配置 OpenVAS 扫描器之前,需要先安装它。OpenVAS 可以在多个操作系统上运行,但在本文中,我们将介绍如何在 Ubuntu 操作系统上安装 OpenVAS。

要安装 OpenVAS,请执行以下步骤:

- 更新 Ubuntu 操作系统。在终端中运行以下命令:

sudo apt update

sudo apt upgrade

- 安装 OpenVAS 软件包。在终端中运行以下命令:

sudo apt install openvas

- 安装完成后,运行以下命令以启动 OpenVAS:

sudo systemctl start openvas-scanner

sudo systemctl start openvas-manager

sudo systemctl start openvas-gsa

步骤二:配置 OpenVAS

安装 OpenVAS 后,需要对其进行配置以实现最佳性能和效果。以下是配置 OpenVAS 的步骤:

1. 修改 OpenVAS Scanner 配置文件

要修改 OpenVAS Scanner 配置文件,请执行以下步骤:

- 打开配置文件。在 Ubuntu 操作系统上,可以使用以下命令打开配置文件:

sudo nano /etc/default/openvas-scanner

- 修改配置文件中的选项。以下是一些常用选项:

--max-ips-per-target:指定每个目标的最大 IP 地址数量,默认为 20。--max-hostgroup-parallelism:指定每个主机组的最大并行数,默认为 1。--max-simultaneous-discovery:指定同时进行的最大发现任务数,默认为 10。

以下是一个示例配置:

OPTS="--max-ips-per-target=10 --max-hostgroup-parallelism=2 --max-simultaneous-discovery=5"

- 保存配置文件并退出。

2. 修改 OpenVAS Manager 配置文件

要修改 OpenVAS Manager 配置文件,请执行以下步骤:

- 打开配置文件。在 Ubuntu 操作系统上,可以使用以下命令打开配置文件:

sudo nano /etc/default/openvas-manager

- 修改配置文件中的选项。以下是一些常用选项:

--max-ips-per-target:指定每个目标的最大 IP 地址数量,默认为 20。--max-hostgroup-parallelism:指定每个主机组的最大并行数,默认为 1。

以下是一个示例配置:

OPTS="--max-ips-per-target=10 --max-hostgroup-parallelism=2"

- 保存配置文件并退出。

3. 修改 OpenVAS Greenbone Security Assistant (GSA) 配置文件

要修改 OpenVAS GSA 配置文件,请执行以下步骤:

- 打开配置文件。在 Ubuntu 操作系统上,可以使用以下命令打开配置文件:

sudo nano /etc/default/openvas-gsa

- 修改配置文件中的选项。以下是一些常用选项:

--http-only:指定是否只使用 HTTP 协议,默认为 false。--listen-address:指定 GSA 监听的 IP 地址,默认为 0.0.0.0(即监听所有 IP 地址)。--listen-port:指定 GSA 监听的端口,默认为 9392。

以下是一个示例配置:

OPTS="--http-only --listen-address=127.0.0.1 --listen-port=9392"

- 保存配置文件并退出。

4. 修改 OpenVAS NVT Feed 配置文件

OpenVAS NVT Feed 是 OpenVAS 的漏洞检测插件库。为了使 OpenVAS 能够识别最新的漏洞,需要定期更新 NVT Feed。要修改 NVT Feed 配置文件,请执行以下步骤:

- 打开配置文件。在 Ubuntu 操作系统上,可以使用以下命令打开配置文件:

sudo nano /etc/openvas/openvas.conf

- 修改配置文件中的选项。以下是一些常用选项:

nvt_feed_retry_count:指定 NVT Feed 下载失败时的重试次数,默认为 3。nvt_feed_max_scansize:指定每个扫描任务的最大大小(以字节为单位),默认为 1048576(即 1MB)。

以下是一个示例配置:

nvt_feed_retry_count = 5

nvt_feed_max_scansize = 20971520

- 保存配置文件并退出。

5. 更新 OpenVAS NVT Feed

为了使 OpenVAS 能够识别最新的漏洞,需要更新 NVT Feed。要更新 NVT Feed,请执行以下步骤:

- 运行以下命令以更新 NVT Feed:

sudo greenbone-nvt-sync

- 更新完成后,运行以下命令以重新加载 OpenVAS:

sudo systemctl stop openvas-scanner

sudo systemctl stop openvas-manager

sudo systemctl stop openvas-gsa

sudo systemctl start openvas-scanner

sudo systemctl start openvas-manager

sudo systemctl start openvas-gsa

总结

在本文中,我们介绍了如何配置 OpenVAS 扫描器以实现最佳性能和效果。配置 OpenVAS 包括修改 OpenVAS Scanner、OpenVAS Manager、OpenVAS GSA 和 OpenVAS NVT Feed 的配置文件,并更新 NVT Feed。通过正确配置 OpenVAS,您可以更好地利用它的漏洞评估功能,并确保您的系统和网络的安全性。

扫描器执行

OpenVAS 扫描器是一款流行的开源漏洞评估工具,可以帮助安全专业人员识别和评估计算机系统和网络中的安全漏洞。在本文中,我们将介绍如何使用 OpenVAS 扫描器进行漏洞评估,并提供一些示例来帮助您了解其功能和用法。

步骤一:准备工作

在执行 OpenVAS 扫描器之前,需要进行一些准备工作。以下是一些常见的准备工作:

1. 确定扫描目标

在执行 OpenVAS 扫描器之前,需要确定要扫描的目标。目标可以是单个主机、一组主机或整个网络。要扫描目标,请确保您具有足够的权限,并且已经获得了目标的 IP 地址或主机名。

2. 确定扫描类型

OpenVAS 扫描器支持不同类型的扫描,包括主机发现、端口扫描和漏洞扫描。在执行扫描之前,需要确定要执行的扫描类型。

3. 准备扫描策略

扫描策略是用于指定扫描选项和规则的配置文件。在执行扫描之前,需要准备一个扫描策略,并确保它包含您所需的所有选项和规则。

4. 更新 NVT Feed

OpenVAS 使用 NVT Feed 来检测漏洞。在执行扫描之前,需要更新 NVT Feed,以确保您可以识别最新的漏洞。

步骤二:执行扫描

执行 OpenVAS 扫描器的步骤如下:

1. 启动 OpenVAS

要启动 OpenVAS,请运行以下命令:

sudo systemctl start openvas-scanner

sudo systemctl start openvas-manager

sudo systemctl start openvas-gsa

2. 登录 OpenVAS

要登录 OpenVAS,请在 Web 浏览器中输入以下 URL:

https://<OpenVAS IP 地址>:9392/

然后,使用您的 OpenVAS 用户名和密码登录。

3. 创建扫描任务

要创建扫描任务,请执行以下步骤:

-

在 OpenVAS 主页上,单击左侧菜单栏中的“扫描”。

-

单击“新建任务”按钮。

-

在“任务配置”页面上,输入任务名称和描述。

-

选择要扫描的目标。您可以输入单个 IP 地址、CIDR 块、主机名或域名,也可以导入主机列表。

-

选择要执行的扫描类型。您可以选择主机发现、端口扫描、漏洞扫描或组合。

-

选择扫描策略。您可以使用默认策略或创建自定义策略。

-

配置其他选项,如扫描计划、扫描报告和高级选项。

-

单击“保存”按钮以保存任务。

4. 运行扫描任务

要运行扫描任务,请执行以下步骤:

-

在 OpenVAS 主页上,单击左侧菜单栏中的“扫描”。

-

选择要运行的任务,并单击“运行”按钮。

-

等待扫描完成。扫描的时间取决于目标的大小、扫描类型和策略的复杂性。

5. 查看扫描报告

要查看扫描报告,请执行以下步骤:

-

在 OpenVAS 主页上,单击左侧菜单栏中的“报告”。

-

选择要查看的报告,并单击“查看”按钮。

-

在报告页面上,查看漏洞列表和详细信息。

6. 关闭 OpenVAS

要关闭 OpenVAS,请运行以下命令:

sudo systemctl stop openvas-scanner

sudo systemctl stop openvas-manager

sudo systemctl stop openvas-gsa

示例

以下是一个示例,演示如何使用 OpenVAS 扫描器识别漏洞:

-

确定扫描目标。我们将扫描一个包含多个主机的网络。

-

确定扫描类型。我们将执行漏洞扫描。

-

准备扫描策略。我们将使用默认策略。

-

更新 NVT Feed。我们将运行以下命令更新 NVT Feed:

sudo greenbone-nvt-sync ``` -

启动 OpenVAS。我们将运行以下命令启动 OpenVAS:

sudo systemctl start openvas-scanner sudo systemctl start openvas-manager sudo systemctl start openvas-gsa ``` -

登录 OpenVAS。我们将在 Web 浏览器中输入以下 URL 并使用我们的 OpenVAS 用户名和密码登录:

https://<OpenVAS IP 地址>:9392/ ``` -

创建扫描任务。我们将创建一个名为“网络扫描”的扫描任务,该任务将扫描我们的网络。

-

运行扫描任务。我们将运行“网络扫描”任务,并等待扫描完成。

-

查看扫描报告。我们将在报告页面上查看漏洞列表和详细信息。

-

关闭 OpenVAS。我们将运行以下命令关闭 OpenVAS:

sudo systemctl stop openvas-scanner sudo systemctl stop openvas-manager sudo systemctl stop openvas-gsa

总结

在本文中,我们介绍了如何使用 OpenVAS 扫描器进行漏洞评估,并提供了一些示例来帮助您了解其功能和用法。执行 OpenVAS 扫描器需要进行一些准备工作,包括确定扫描目标、扫描类型和扫描策略,以及更新 NVT Feed。要执行扫描任务,请创建任务并运行扫描。最后,您可以在报告页面上查看漏洞列表和详细信息。

这篇关于OpenVAS 扫描器的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!