本文主要是介绍获取edusrc证书的小窍门,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

写在前面

这里是为了给想挖掘证书站的师傅们提供一些思路且以下涉及到的漏洞已提交至edusrc及相关官方平台且及时修复

不足之处,还请各位师傅指证。

思路

1.对于这些证书站我一般为分这几个方向来进行展开的:外网,内网,公众号,小程序。

2.外网:其一我们要收集子域名。比如:oneforall,fofa找取外网开放的端口和系统。 寻找薄弱的系统,从弱口令,js代码找到未授权页面中来突破,然后寻找sql注入或者文件上传等一些漏洞。

3.内网:这里就要靠谷歌语法,与其校学生交流等一些手段来获取账号密码,从而进入到统一认证或者vpn登入,然后在来找取内网系统的sql注入,越权,文件上传等一些漏洞。

4.公众号:这种是我打的最多的一种方法。公众号其实也是以另一种web方式来展现的,而且这种地方学校也没有做很多的防范。

5.微信小程序:这方面也如公众号一样。其实有些学校做的防范很少。

信息收集

1.对于这些证书站我们获取某号和某某证是极其重要的,这也是我们必不可少的收集流程。就比如谷歌语法来收集某号或者身份证

site:xxxx.edu.cn x号 xx证 filetype:xls xlsx pdf

2.其二就是与其校学生交流一下,这个本人不怎么爱交流所以就没提议。这也是种获取账号密码的思路。

3.其三就是通过贵校的表白墙,迎新群的qq号来获取一些信息。

过程

此证书也是通过听Blame老哥一节课之后醍醐灌顶立马挖到的,也感谢秋风断落叶师傅提醒。

1.确定好目标,第一眼看着挺不错的,就确定了是他.

2.我前面说过,从内网和外网这两方面来打,问题很大。其一,信息收集不到关键信息进不了统一认证中。其二:估计外网资产都被师傅们打光了,所以当时没有对这方面有太多的想法。 所以我的目光转向为公众号。

3.然后来查看这个学校的公众号资产,对外暴露的一些系统

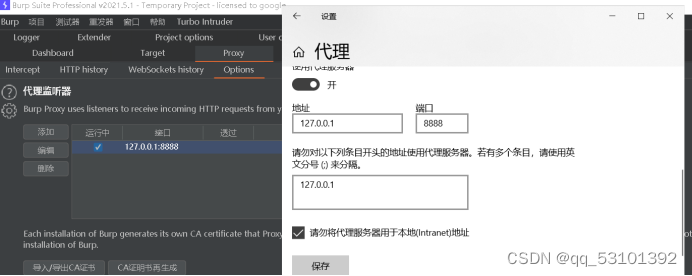

4.这里的公众号抓包有一个小细节,我们需要将本机的代理地址和端口跟burp设置为一样的。从而可以抓取公众号的数据包(小程序不能抓取)

5.其中我发现了此学校公众号有一个系统存在逻辑漏洞,一个系统存在sql注入。

逻辑漏洞:

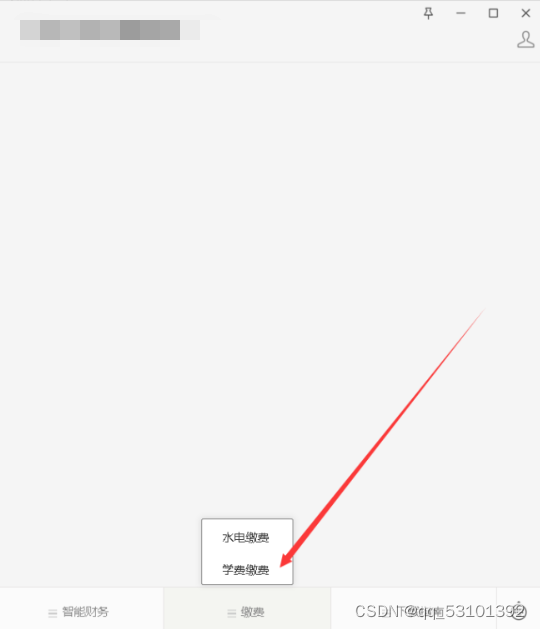

1.发现公众号的一个系统

2.这里账号密码不知道,就算知道账号来爆破密码也是不成的,因为这里有验证码,每一次爆破都得校验。所以我将眼光放在忘记密码处。

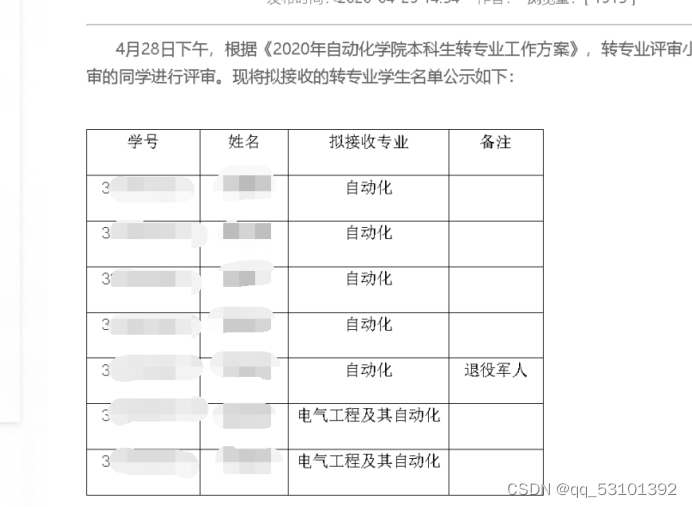

3.上面提醒到账号就是贵校的学生学号,然后在从这里开始下手,官网上找到学号

4.账号和姓名都知道,但是不知道身份证号,我们可以随意输入,看看前后端校验的是否严格。

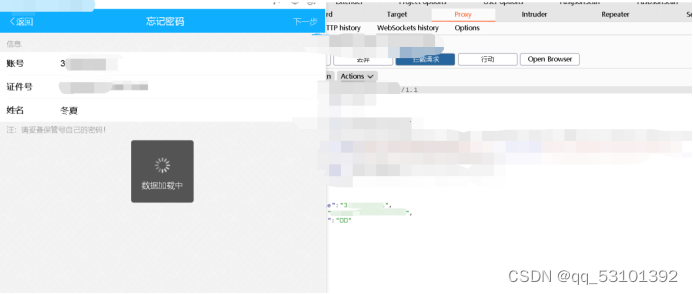

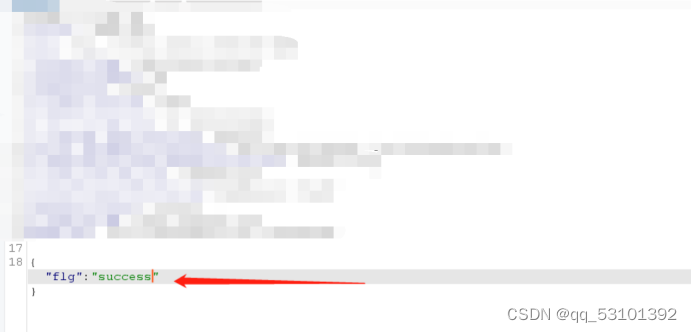

5.之后就是抓取前端的数据包遇见error,false,404等其他感觉敏感的参数,我们可以将其修改为true,sucess,0,200等一些返回正确数据包的参数。这里也是将flg中的error修改为success,进行逃逸。

6.然后就能进到重置密码处,他的前后端没有严格的校验。

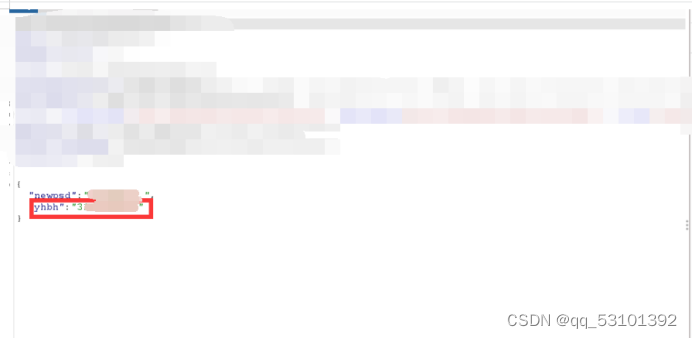

7.之后再将修改后的数据包进行提交抓包。这里的newpsd参数为修改后的密码,yhbh则是学号,这里也可以任意修改学号密码(这也是后话了)

8.之后在将前端的回显包flg参数改为success

9.就会返回成功登陆的数据包

9.这里登陆成功之后,此微信号则会绑定这个账号,不需要其他微信号进行绑定登陆。所以只需要知道学号,xx证和名字都不需要知道,就可以任意登陆学生账号。

至此也是拿到中危,兑换其大学证书

这篇关于获取edusrc证书的小窍门的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!