本文主要是介绍Day58权限提升-网站权限后台漏洞第三方获取,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

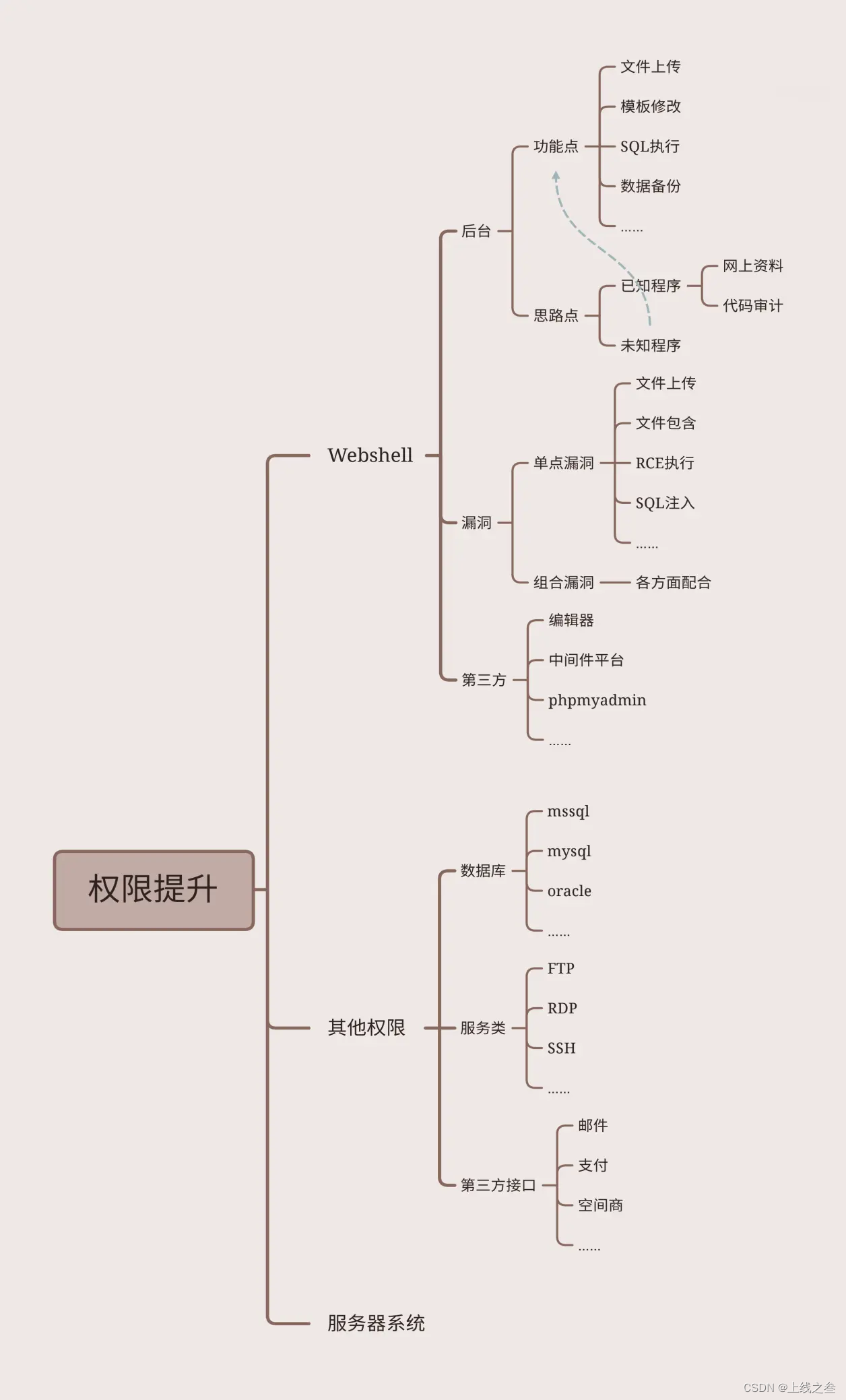

webshell

一般我们的渗透流程就是信息收集,发现漏洞,漏洞利用,一些漏洞成功之后获得一些相应的权限,还有一些是漏洞利用成功之后并没有取得的权限,而这个权限是要通过漏洞利用之后在利用其它地方取货的权限。

权限的获取大多数体现在三个地方,分别是后台,漏洞,第三方,

后台:登录了这个网站或者应用的后台,通过后台获取到网站权限,

漏洞:有一些漏洞单点漏洞可以直接拿下webshell,比如文件上传,上传一个后门文件,有些漏洞就不行,比如跨站漏洞,不足以直接得到权限。另一种方法组合漏洞比如文件泄露,找到了数据库源码文件,然后连接上数据库,在发现了后台账号密码登陆上去,在获取webshell这是要一个组合的多个漏洞获取的。

第三方:在网站搭建的时候,有一些第三方的软件或者是平台会危害到网站的安全,比如编译器哎,中间件平台(iis,apache),插件类比如,phpmyadmin,一些站住为了便于管理数据库,可能会用phpmyadmin管理应用,可能通过phpmyadmin,可以爆破这个phpmyadmin进入后台之后,执行sql命令。

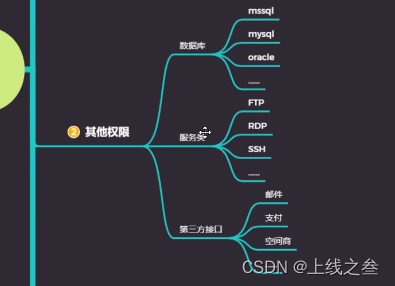

我们拿到网站权限之后,还会对其他权限进行一个获取,比如系统权限,其他等等权限

简单来说,我们先拿到服务器权限,才能对这个服务器上的网段,内网进行安全测试。

注重理解当前权限所能做的事情,比如为什么要拿网站权限,假如在拿到一个网站后台后,在后台继续操作,假如网站仅仅是一些新闻,博客,有一些后台可能还能进行文件的修改,具体还是需要看网站的功能。

第一是看功能点,看这个网站的后台功能多不多,有的可以全部操作,可以文件上传,模板修改,sql执行,数据备份等等。

第二看思路点,第一个是已知程序,知道对面使用什么搭建的,比如worepress,知名的cms、可以直接在网上搜后台获取webshell方法,或者源码下载去代码审计。

如果是未知程序,还要跳转到他的功能点,在进行分析。

案列演示1某挂壁程序后台权限提升-后台功能

这个是老师自己搭建的一个卖外挂的网站

通过目录扫描找到后台登陆地方

然后账户密码知名获取的,也是通过一些备份文件找到的,但是老师不细说

登录到后台之后,并不能对网站的源码做什么,然后开始按照思路来,是否是已知程序,是的,站帮主cms,

这个直接去网上搜寻下载,然后后台登陆路径就根据源码找,也是一样的

但是在网上搜索他拿shell,并没有,这是因为他这个cms太小众了,没人想打

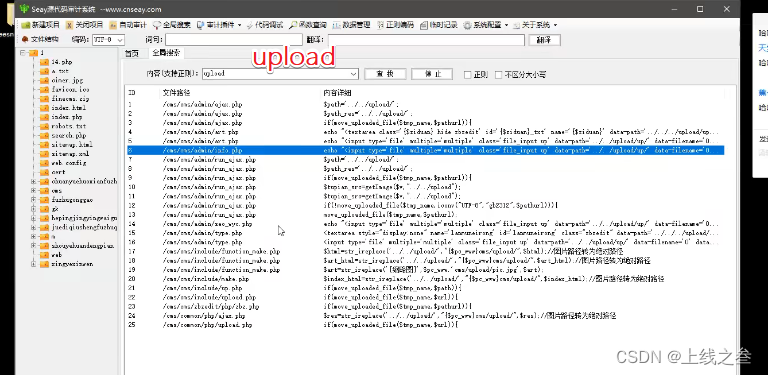

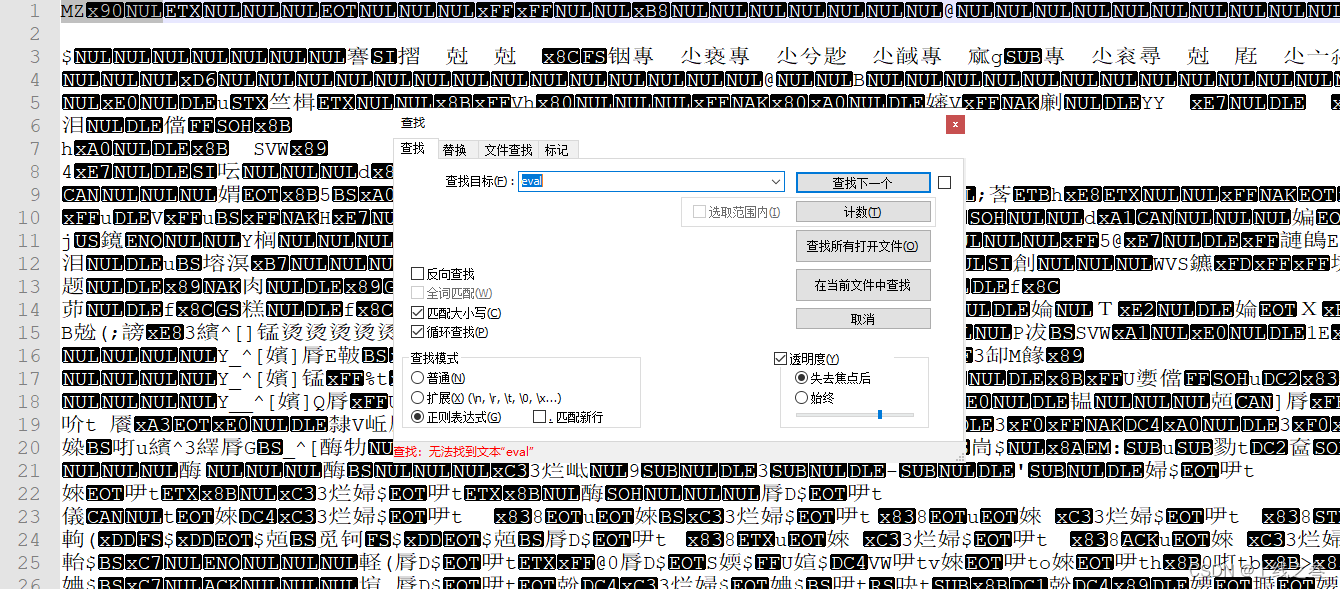

直接进入到代码审计

搜upload和上传有关的关键字,刚好路径也是在后台,可以在后台操作,

经过慢慢查找,找到了上传的地方

然后上传一个图片文件做测试,看看会调用那些文件去上传

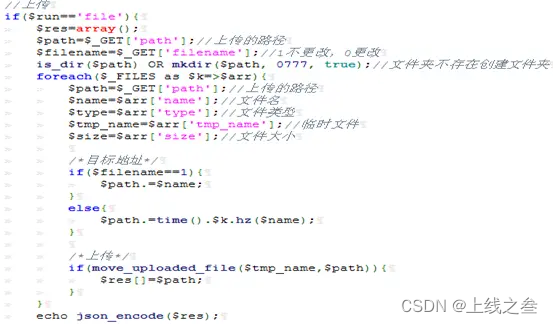

去查看这个文件是不是文件上传的代码,

代码注释的很清楚,没有看到关于过滤的东西,还贴心的吧文件路径给了我们,

这里是因为,之前上传图片之后,在网站里面显示了出来,然后旁边是一个图片裂开的文件,因为网站去吧后门文件当作图片格式去解析了,所以,直接在那个裂开图片哪里,可以看元素,找到后门对应的路径,

后门地址

思路总结:在登陆到后台之后发现了cms,去网上下载出来源码之后,开始找一下漏洞关键字,然后测试,测试成功。如果没有发现cms,就对网站后台的功能点测试,都点开看看也能找到这个上传的地方。

基于webshell权限,通过漏洞获取

案列2某 BC 广告导航页权限提升-漏洞层面

这个网站并没有cms之类的,老师纯自己搭建

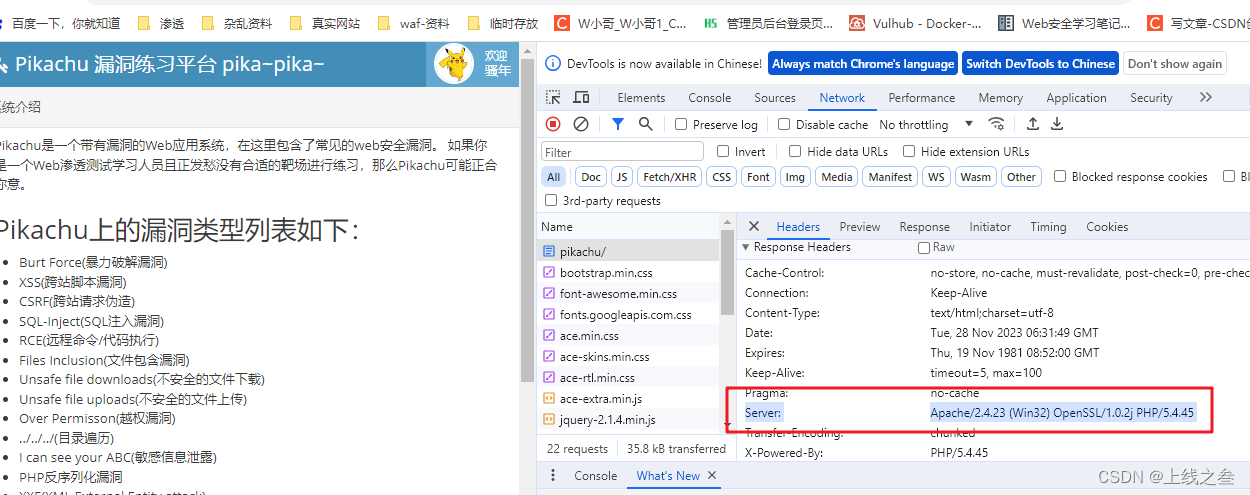

这个是通过加载网页的时候抓包发现中间件有问题

Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45

就是这个,这个在网上一搜就发现phpstudy,然后刚好phpstudy5.4.45有一个rce漏洞。

我这百度复现的poc之后,发现复现不了

查看了一下漏洞存在的文件,发现没有了,应该是修复了。

通过第三方接口类获取权限

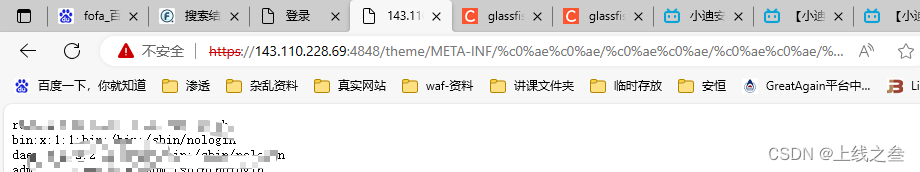

苏丹大西瓜 GlassFish 中间件-第三方

搜到网站之后,直接去百度搜索他的漏洞

这马上就找了一个漏洞,版本也对应的是,那就是可以利用。

我直接在fofa搜索了一个作为测试目标

复制poc就获取到了敏感信息。

复制poc就获取到了敏感信息。

而这就是一个任意文件读取漏洞,找一些特有的文件,直接加上去就可以读取,然后如果读取到了,如何读取到了linux用户的哈希值,就可以尝试登陆。

总结:

具体哪些权限需要掌握和了解?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

后台权限:

一般网站后台或者应用后hu台,只能操作应用的界面内容,数据图片等信息,无法操作程序的源代码或者服务器上的资源文件。(如果后台存在文件管理功能,就可以操作文件的数据)

网站权限:(获取方式:爆破,注入猜解,弱口令等方式获取账号密码配合登录)

查看或者修改程序源代码(一般都可以,如果文件设置了只有管理员权限可以查看和修改,普通用户就只能查看。),可以进行网站的应用配置文件读取(比如接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续操作系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改查等等,源码活配置文件泄露,也可能是网站权限(webshell),进行数据库配置文件的读取而获得。

接口权限:(邮件,短信,支付等)

接口是根据网站的应用来决定的,购物的就必定有支付接口,给邮箱发送邮件的肯定有邮件接口,

一般接口权限怎么获得:后台或者网站权限后的一个获取路径,后台(修改配置信息功能点)。

网站权限就直接查看配置文件获取。

这些都是出于我们渗透过之后,有一些目的达不到,就会做提权。

fa

cai

这篇关于Day58权限提升-网站权限后台漏洞第三方获取的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!