本文主要是介绍SDX12 定制使能secboot方法,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SDX12 定制使能secboot方法

- 1. 镜像签名列表

- 2 证书制作步骤

- 3. 客制化秘钥证书

- 4 调试验证

主要介绍SDX12平台定制秘钥使能secboot的具体操作流程和注意事项。

1. 镜像签名列表

如下表所示,表中是软件版本中的所有镜像并标出哪些镜像需要签名。

| 序号 | 镜像文件 | 是否签名 |

|---|---|---|

| 1 | appsboot.mbn | 是 |

| 2 | cefs.mbn | 否 |

| 3 | devcfg.mbn | 是 |

| 4 | efs2bak.bin | 否 |

| 5 | NON-HLOS.ubi | 是 |

| 6 | oeminfo.bin | 否 |

| 7 | partition.mbn | 否 |

| 8 | partition_complete_p2K_b128K.mbn | 否 |

| 9 | prog_nand_firehose_9x55.mbn | 是 |

| 10 | rpm.mbn | 是 |

| 11 | sbl1.mbn | 是 |

| 12 | sdxnightjar-boot.img | 否 |

| 13 | sdxnightjar-recovery.img | 否 |

| 14 | sdxnightjar-sysfs.ubi | 否 |

| 15 | sdxnightjar-usrfs.ubi | 否 |

| 16 | tz.mbn | 是 |

上表中需要签名的镜像中只有modem镜像文件NON-HLOS.ubi和其中的mbn是需要在打包镜像时就要进行签名。下表是modem镜像中需要签名的mbn。

| 序号 | 镜像文件 | 是否签名 |

|---|---|---|

| 1 | qdsp6sw.mbn | 是 |

| 2 | mba.mbn | 是 |

| 3 | att_mcfg_sw.mbn | 是 |

| 4 | 3gpp_row/mcfg_sw.mbn | 是 |

| 5 | 3gpp_row/lab_test.mbn | 是 |

| 6 | china_ct/mcfg_sw.mbn | 是 |

| 7 | cricket_mcfg_sw.mbn | 是 |

| 8 | firstnet_mcfg_sw.mbn | 是 |

| 9 | na_tmo_mcfg_sw.mbn | 是 |

| 10 | verizon_cmdaless_volte_mcfg_sw.mbn | 是 |

2 证书制作步骤

- 在代码目录sdx12-le-1-0/common/sectools/resources/data_prov_assets/Signing/Local下,新建证书存放目录,例如default。

cd sdx12-le-1-0/common/sectools/resources/data_prov_assets/Signing/Local

mkdir –p default

- 将用到的文件opensslroot.cfg、v3_attest.ext、v3.ext从目录sdx12-le-1-0/common/sectools/resources/data_prov_assets/ General_Assets/Signing/openssl拷贝到default目录下。

cp –rf ../../General_Assets/Signing/openssl/opensslroot.cfg default

cp –rf ../../General_Assets/Signing/openssl/ v3_attest.ext default

cp –rf ../../General_Assets/Signing/openssl/ v3.ext default

- 从其他证书下拷贝config.xml文件到default目录下,config.xml文件如下所示,其中attest_cert_params字段客户可定制修改。

<METACONFIG><is_mrc>False</is_mrc><root_pre>True</root_pre><attest_ca_pre>True</attest_ca_pre><attest_pre>False</attest_pre><root_cert>qpsa_rootca.cer</root_cert><root_private_key>qpsa_rootca.key</root_private_key><attest_ca_cert>qpsa_attestca.cer</attest_ca_cert><attest_ca_private_key>qpsa_attestca.key</attest_ca_private_key><attest_cert_params>C=USST=CaliforniaL=San DiegoO=SecToolsCN=SecTools Test User</attest_cert_params>

</METACONFIG>

- 在default目录下利用以下命令产生证书链

openssl genrsa -out qpsa_rootca.key -3 2048

openssl req -new -key qpsa_rootca.key -x509 -out oem_rootca.crt -subj /C="US"/ST="CA"/L="SANDIEGO"/O="OEM"/OU="General OEM rootca"/CN="OEM ROOT CA" -days 7300 -set_serial 1 -config opensslroot.cfg -sha256

openssl x509 -in oem_rootca.crt -inform PEM -out qpsa_rootca.cer -outform DER

openssl genrsa -out qpsa_attestca.key -3 2048

openssl req -new -key qpsa_attestca.key -out oem_attestca.csr -subj /C="US"/ST="CA"/L="SANDIEGO"/O="OEM"/OU="General OEM attestation CA"/CN="OEM attestation CA" -days 7300 -config opensslroot.cfg

openssl x509 -req -in oem_attestca.csr -CA oem_rootca.crt -CAkey qpsa_rootca.key -out qpsa_attestca.crt -set_serial 5 -days 7300 -extfile v3.ext

openssl x509 -in qpsa_attestca.crt -inform PEM -out oem_attestca.cer -outform DER

openssl dgst -sha256 qpsa_rootca.cer > sha256rootcert.txt

最后这个命令生成的哈希值在后面会用到。

上述命令中/C、/ST、/L、/O、/OU、/CN等字段客户可定制修改。

NOTE:生成的key要保存好,使能secure boot后,需使用同样的key值对镜像签名才能烧录。

- 配置哈希值,制作sec.dat

修改目录sdx12-le-1-0/common/sectools/config/9x50下的9x50_fuseblower_USER.xml,修改内容如下。

<entry ignore="false"><description>contains the OEM public key hash as set by OEM</description><name>root_cert_hash</name><value>fd745b708f70ebf1c3e684ef429b0d39e14ceabb9f6c85c69e1c6ebe2157a6ab</value>

</entry>

注:这个值保存在步骤4提供的sha256rootcert.txt中。<entry ignore="true"><description>SHA256 signed root cert to generate root hash</description><name>root_cert_file</name><value>./../../resources/data_prov_assets/Signing/Local/default/qpsa_rootca.cer</value></entry>

注:需修改为提供的qpsa_rootca.cer的实际路径。<entry ignore="false"><description>PK Hash is in Fuse for SEC_BOOT1 : Apps</description><name>SEC_BOOT1_PK_Hash_in_Fuse</name><value>true</value></entry><entry ignore="false"><description>PK Hash is in Fuse for SEC_BOOT2 : MBA</description><name>SEC_BOOT2_PK_Hash_in_Fuse</name><value>true</value></entry><entry ignore="false"><description>PK Hash is in Fuse for SEC_BOOT3 : MPSS</description><name>SEC_BOOT3_PK_Hash_in_Fuse</name><value>true</value></entry><entry ignore="false"><description>The OEM hardware ID</description><name>oem_hw_id</name><value>0x0000</value></entry><entry ignore="false"><description>The OEM product ID</description><name>oem_product_id</name><value>0x0000</value></entry>

- oem_hw_id和oem_product_id默认是0x0000,客户可根据实际情况修改。

修改目录sdx12-le-1-0/common/sectools/config/9x50下的,修改内容如下。

<selected_cert_config>default</selected_cert_config><msm_part>0x001890E1</msm_part><oem_id>0x0000</oem_id><model_id>0x0000</model_id><debug>nop</debug>

-

selected_cert_config字段需要配置为证书所在目录的目录全名。

-

msm_part的值需利用手册读出JTAG_ID的地址进而读出该寄存器的值,SX12 JTAG ID: 0X001890E1

-

oem_id和model_id的值需和9x50_fuseblower_USER.xml中保持一致

在sdx12-le-1-0/common/sectools目录下执行以下命令生成sec.dat

python sectools.py fuseblower -p 9x50 -g -d

客户可根据上述步骤定制修改生成证书和对应的sec.dat

3. 客制化秘钥证书

如果签名证书是第三方制作,需要第三方提供秘钥证书给到本地,本地在编译版本时使用第三方提供的秘钥进行签名,保证给第三方的版本镜像签名和客户保持一致,防止镜像签名不一致导致使能secboot后模组无法启动板子废弃。

第三方提供秘钥后需要编译版本与第三方进行调试验证,保证使能secboot后模块能正常启动和工作。

例如第三方提供秘钥证书如下图。

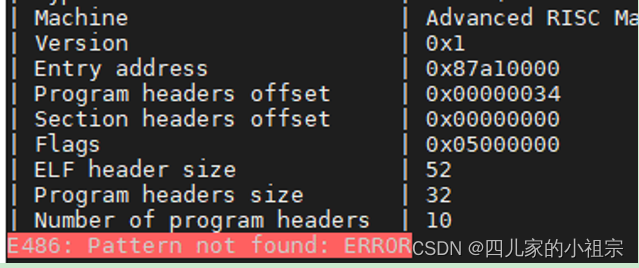

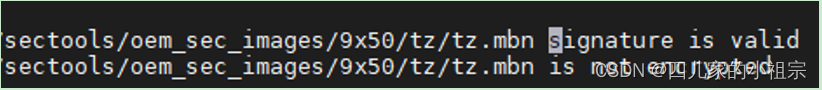

将第三方提供的证书文件替换到X12基线代码的sdx12-le-1-0/common/sectools/resources/data_prov_assets/Signing/Local/OEM-KEYS目录下,编译的软件版本中签名的镜像就使用的是第三方提供的秘钥。在编译完成后可查看sdx12-le-1-0/common/sectools/oem_sec_images目录下的SecImage_log.txt文件,确认该文件中无ERROR信息,搜索signature,确认所有的镜像签名都是有效的。

4 调试验证

在制作秘钥证书时会生成对应的sec.dat文件。

- 烧录已经签名的软件版本,保证可以开机。

- 使用fastboot将sec.dat下载到sec分区。

- 下载完成后模块正常开机,则表示签名成功。

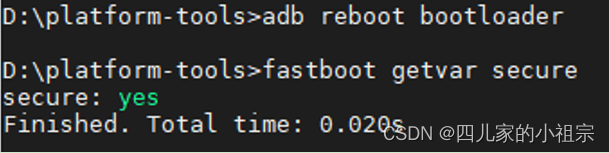

- 进入fastboot 模式下用fastboot getvar secure获取返回状态。签名成功状态如下图。

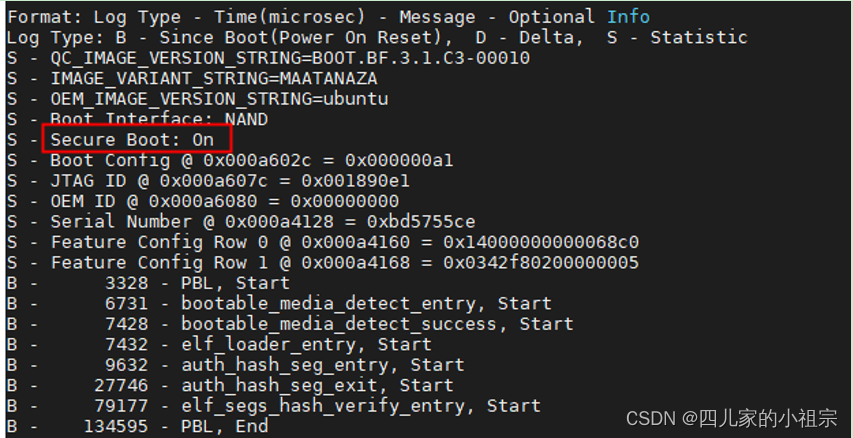

- 或者查看开机串口log中secboot使能是否OK

- 使能secboot后验证基本功能是否OK

这篇关于SDX12 定制使能secboot方法的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!