本文主要是介绍Xray 安装与使用心得,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Xray 安装与使用心得

简介

Xray是一款非常强大的Web漏洞扫描工具,它支持自动化扫描测试web常见的漏洞,并可设置主动、被动两种扫描方式,可以灵活定义POC,功能丰富,简单实用,支持windows、Linux、MacOS多种系统,它是基于python开发而来,所以在安装xray的时候需要先安装好python,否则无法使用.

特点

-

检测速度快

Xray 采用了并发扫描的方式,能够同时对多个目标进行扫描,加快了扫描的速度,可以在短时间内对大量的目标进行快速扫描。

-

支持范围广

Xray 支持对 Web 应用、移动应用、云环境等多种类型的目标进行扫描,支持主流的 Web 组件和框架,可以满足不同环境的扫描需求。

-

高级可定制

Xray 内置了多种扫描策略和规则,支持扫描的深度和广度的自由调节,还可以根据自己的需求进行自定义插件开发和协议扩展,具有很高的可定制性。

-

安全无威胁

Xray 采用了安全的漏洞扫描原理和算法,扫描过程中不会对目标造成安全威胁和损害,并且采用了多种防护机制对扫描进行了安全保障,不仅保护了目标的安全,也保护了扫描器本身的安全。

-

更新速度快

Xray 采用了安全的漏洞扫描原理和算法,扫描过程中不会对目标造成安全威胁和损害,并且采用了多种防护机制对扫描进行了安全保障,不仅保护了目标的安全,也保护了扫描器本身的安全。

Xray支持扫描的漏洞类型

-

XSS漏洞检测

(Cross-site scripting)攻击是指攻击者向Web应用程序注入恶意脚本,从而达到窃取用户浏览器数据、账号密码等信息的目的。为了防止XSS攻击对Web应用程序产生影响,需要定期进行XSS漏洞检测,并对检测结果进行及时修复。

-

SQL 注入检测

SQL 注入攻击是指攻击者通过在Web应用程序的输入框中注入恶意的SQL语句,以获取数据库中的敏感信息,如用户密码、银行卡号等。为了防止SQL注入攻击对Web应用程序产生影响,需要定期进行SQL注入检测,并对检测结果进行及时修复。

-

命令/代码注入检测

命令/代码注入攻击是指攻击者通过在Web应用程序的输入框中注入恶意的命令/代码,以获取服务器的敏感信息或者执行恶意操作。为了防止命令/代码注入攻击对Web应用程序产生影响,需要定期进行命令/代码注入检测,并对检测结果进行及时修复。

-

目录枚举

目录枚举是指通过对Web应用程序的URL路径进行枚举,来发现Web服务器中存在的文件和目录,以便攻击者进行后续攻击。为了防止目录枚举攻击,需要对Web应用程序进行定期的目录枚举检测,并及时修复发现的问题。

-

路径穿越检测

路径穿越是指攻击者可以利用Web应用程序未正确地验证和限制用户输入的路径参数,来访问Web服务器上其他目录或文件的攻击方式。为了防止路径穿越攻击,需要对Web应用程序进行定期的路径穿越检测,并及时修复发现的问题。

-

XML 实体注入检测

XML实体注入是一种攻击方式,攻击者利用存在漏洞的XML解析器加载恶意XML文档,通过在文档中注入XML实体,获取敏感信息、执行远程命令等操作。为了防止XML实体注入攻击,需要对Web应用程序进行定期的XML实体注入检测,并及时修复发现的问题。

-

文件上传检测

文件上传是Web应用程序中常见的功能之一,同时也是攻击者利用上传漏洞攻击网站的方式之一。攻击者可以通过上传恶意文件来获取网站的敏感信息、执行远程命令等。因此,定期进行文件上传检测是保障Web应用程序安全的重要措施之一。

-

弱口令检测

弱口令是指密码过于简单或易于猜测,容易被攻击者获取从而破解账号密码的一种方式。定期进行弱口令检测是Web应用程序安全管理的重要措施之一。

-

JSONP 检测

JSONP(JSON with Padding)是一种跨域访问资源的技术,常用于前端与后端数据交互。因为JSONP存在安全风险,攻击者可以篡改JSONP请求的“callback”参数,获得敏感信息,因此,进行JSONP检测是Web应用程序安全管理的重要措施之一。

-

SSRF 检测

SSRF(Server-Side Request Forgery)是一种攻击技术,攻击者通过构造恶意请求,让服务器向受攻击方发起请求,进而获取敏感信息、实现攻击等,因此,进行SSRF检测是Web应用程序安全管理的重要措施之一。

-

基线检查

基线检查是指在系统或网络安全管理的初期,通过对系统或网络当前安全状态及基本配置的检查,获取安全状态标准集合(Baseline)。基线检查可以帮助管理员建立一个安全标准,识别系统或网络的易受攻击的弱点,确定安全改进方向和优化措施,提高系统或网络的安全性。

-

任意跳转检测

任意跳转(Open Redirect)指的是攻击者通过篡改URL参数,使用户在不知情的情况下跳转到不可信任的网站上。任意跳转攻击常常被用于进行钓鱼或欺诈活动,例如将用户导向虚假登录页面或下载恶意软件的网站。

-

CRLF 注入

CRLF注入(CRLF Injection)是一种常见的Web安全漏洞,主要是因为在开发过程中没有对用户输入的数据进行充分的过滤和验证,从而导致攻击者可以注入恶意的CRLF字符序列,破坏HTTP头部的结构,从而利用漏洞实现各种攻击手段。CRLF指的是回车换行符(Carriage Return Line Feed),可以是\r\n,也可以是%0d%0a。

-

Struts2 系列漏洞检测

-

THINKPHP系列漏洞检测

-

POC 框架

Xray POC 框架 在黑盒、灰盒、白盒等多个场景下能够自动化搜集目标 URL,并根据搜集到的目标 URL 快速检测目标所潜在的漏洞。同时,Xray POC Framework 内置了多个漏洞利用模块,通过自动化的方式一键执行漏洞利用,打掉漏洞。

下载Xray

Xray 是github上面的一个开源项目,我们想要下载最新的版本,就需要前往github下载下面是github的地址

[https : //github.com/chaitin/xray/releases](https : //github.com/chaitin/xray/releases) 下载地址

https://docs.xray.cool/文档地址

因为github服务器在境外访问比较困难我们可以用Xray社区来下载

[xray community](xray community) Xray社区镜像站点

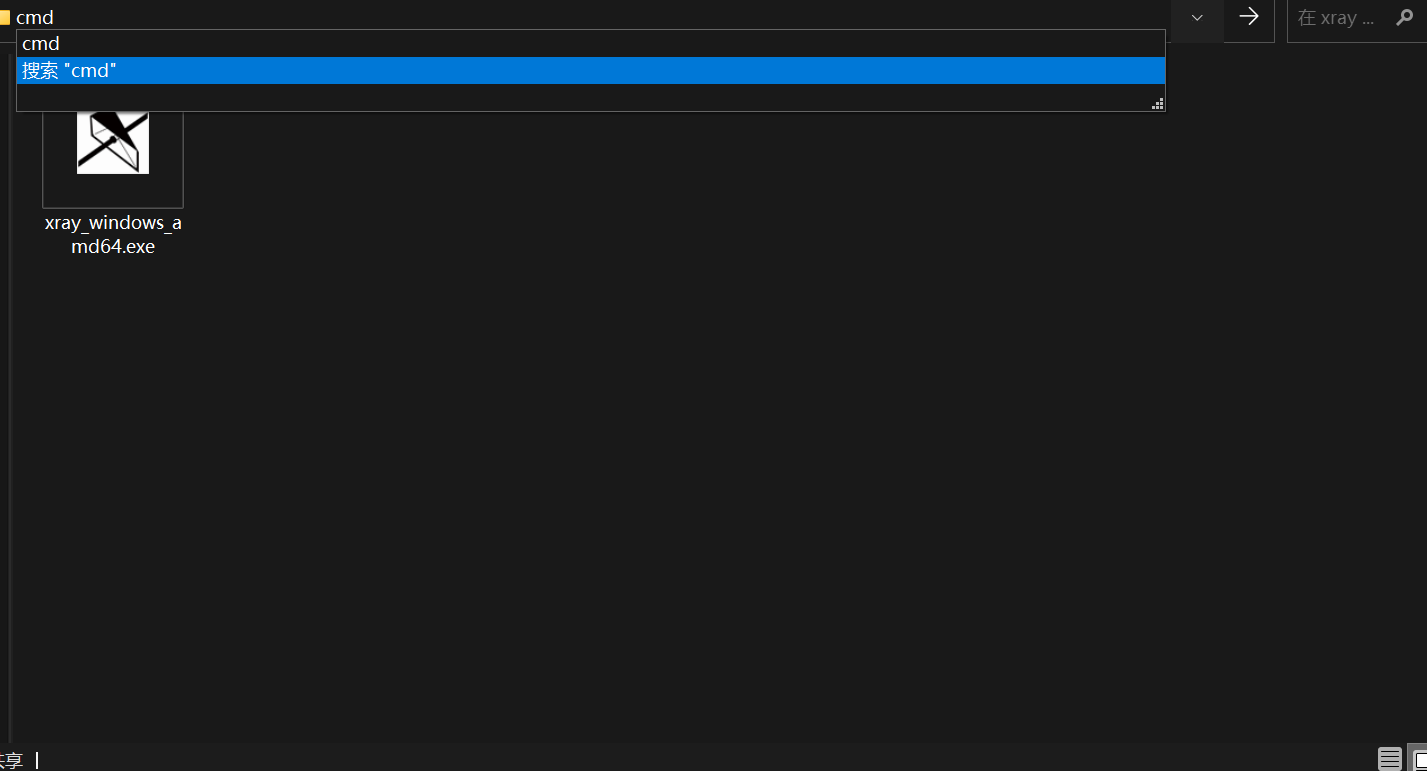

windows 用户选择amd64.exe.zip下载

Linux 用户选择Linuxamd64.zip下载

macos 用户选择 darwin_amd64下载

macos M1用户选择 darwin_arm64下载

adm64代表64位系统 386代表为32位系统 ,下载的时候注意看看自己的系统的多少位的,按版本下载

安装Xray

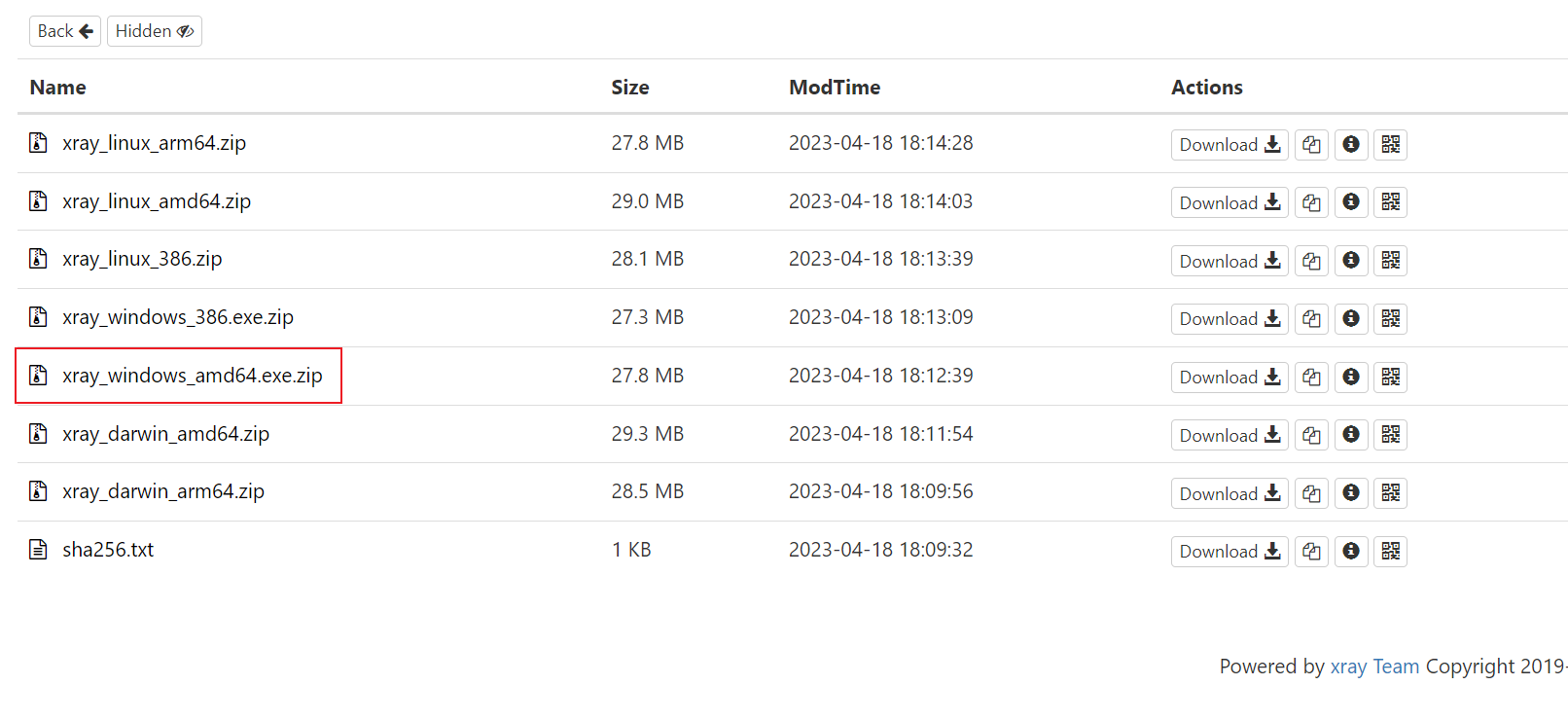

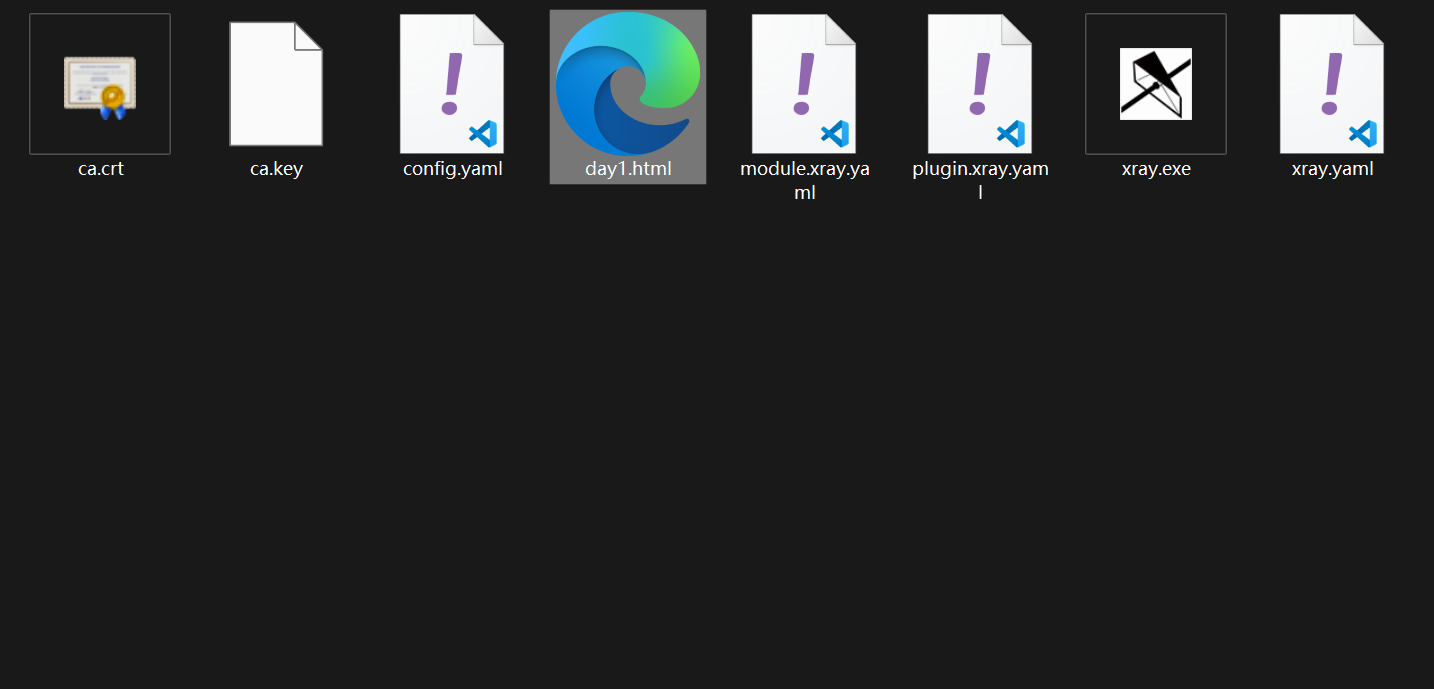

下载完成后,解压压缩包到指定文件夹你会得到一个,Xray_windows_amd64.exe的文件

因为它是一个python的脚本工具,我们直接双击后,dos窗口没有等待时间会直接退出,所以我们要进入到dos窗口中在进行安全

用DOS安装有很多方法,在此我就介绍两种方法

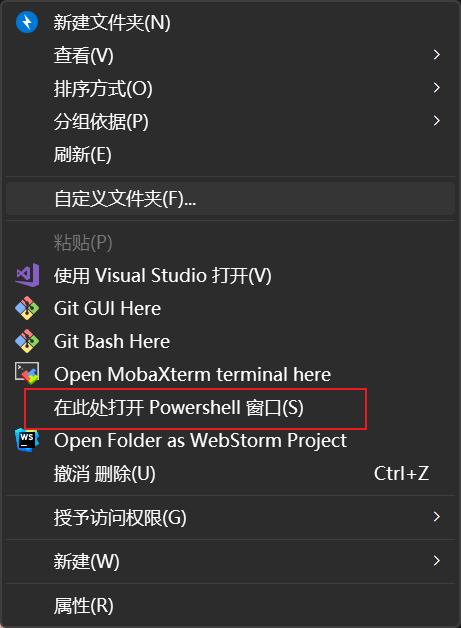

文件夹窗口中按着shirt+鼠标右键,会弹出一个选项,我们选择powershell窗口打开,如果你有其他ssh工具,也可以用它们的powershell环境来打开

在文件夹的路径栏上输入cmd,直接进入本地powershell窗口

在进入powershell窗口后先确认是不是在本地文件夹的路径

确定无误后,我们就可以开始正式使用Xray工具了

这里还有一个小技巧,powershell环境中我们只要输入 .\加键盘tab键就可以自动把文件名输入到命令行当中

在cmd命令下有没有.\ 都能执行.exe的文件

.\xray_windows_amd64.exe

觉得名称太长的可以自定义一个名称,当然不要太离谱,在这里我把改文件名修改成了xray.exe

并使用 -h的参数来查看了该工具的帮助说明

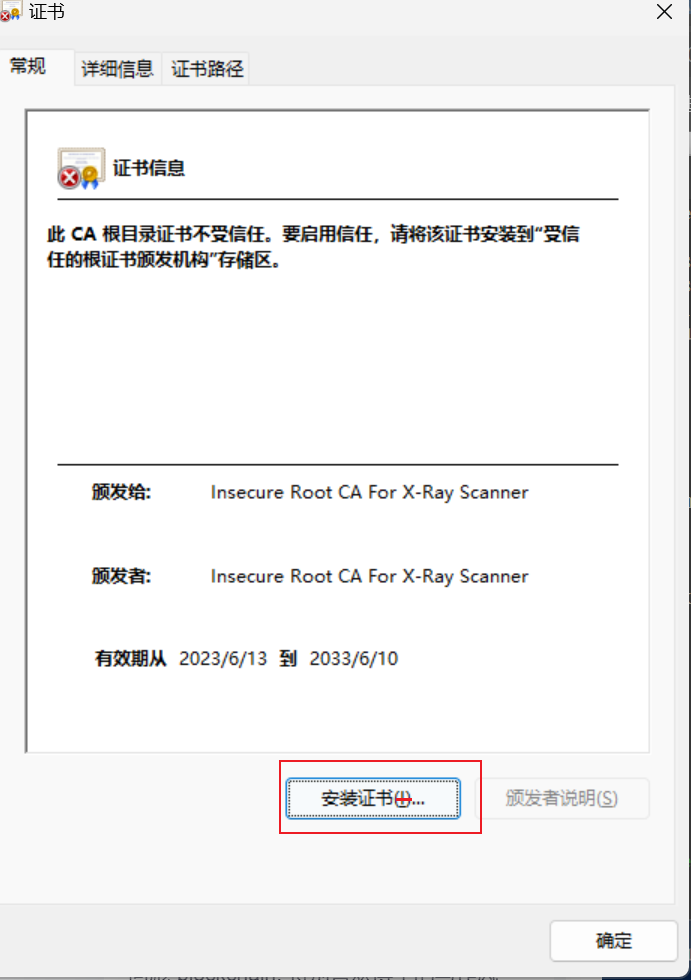

证书安装

说到这证书,它是Xray的授权许可证,它并不是使用Xray的必要条件,但是如果要我们要用Xray的服务端模式接入Xray的API,就需要再Xray的客户端和服务器之间建立安全连接,这就需要该证书了。在没有证书的情况下,我们仅能使用Xray本地检测漏洞和验证。

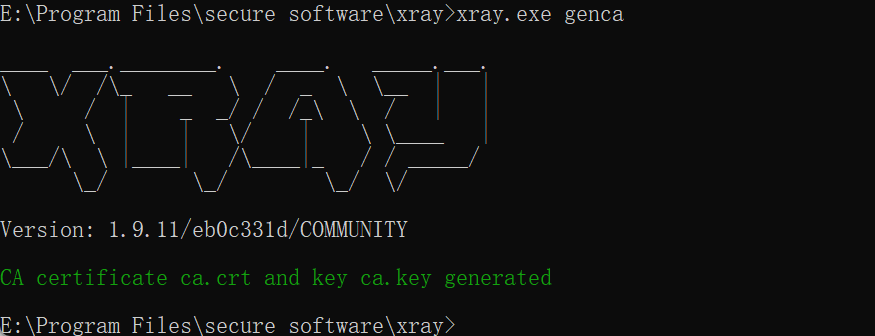

使用命令

.\xray.exe genca

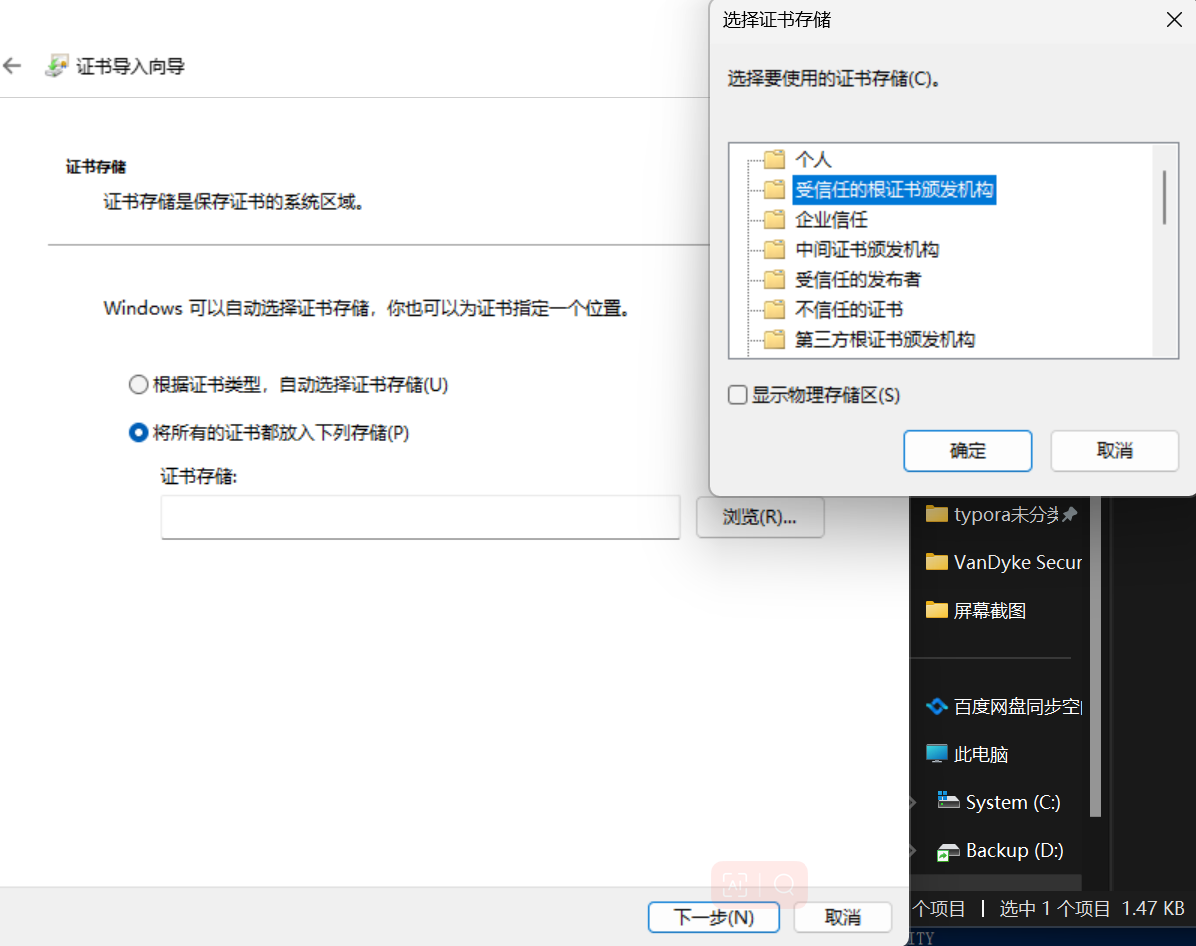

在这里我们已经成功的获取到了证书,在到xray的安装目录中打开该证书,并导入到我们的受信任的根证书颁发机构中去

完成这一步,我们就已经是安装好Xray工具了,接下来我们就开始实战,进行简单的Xarp扫描。

简单主动扫描

-

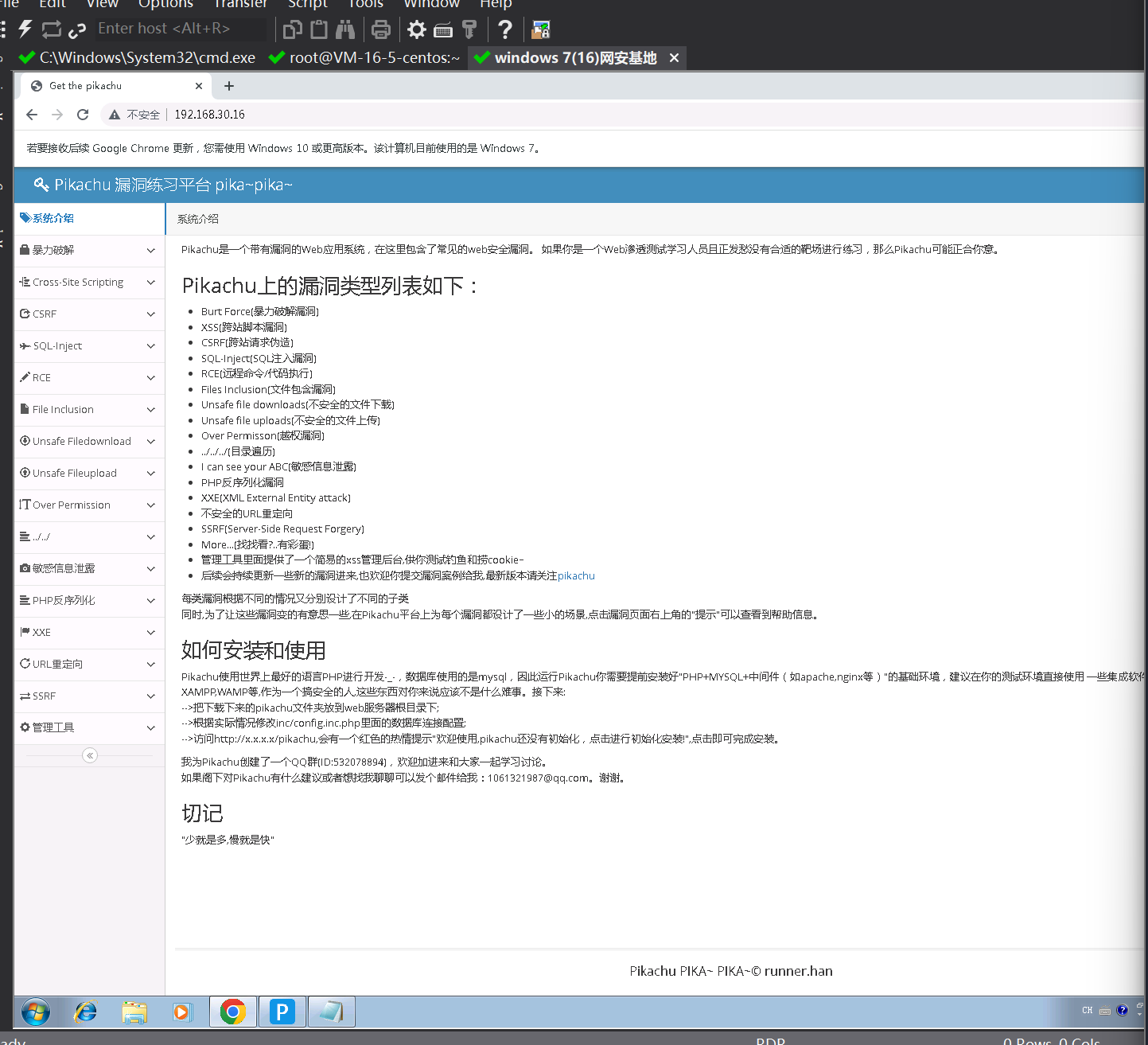

目标:对自己已经搭设好的pikachu靶机进行Xray漏洞扫描,

注意: 在未授权的情况下,不得对任意网站或服务器进行扫描

注意: 在未授权的情况下,不得对任意网站或服务器进行扫描

注意: 在未授权的情况下,不得对任意网站或服务器进行扫描

重要的事情说三次,工具虽好但要用在对的地方,随意去对别人的网站或服务器进行漏洞扫描,会对它们照成负担,严重的可以造成服务中断,而扫描者可能会受到法律制裁。!!!

主动扫描是使用AWVS、appscan、nessus上配置网站域名或者IP,然后就不管了,扫描器会自动完成后续的爬取连接、验证漏洞的过程。

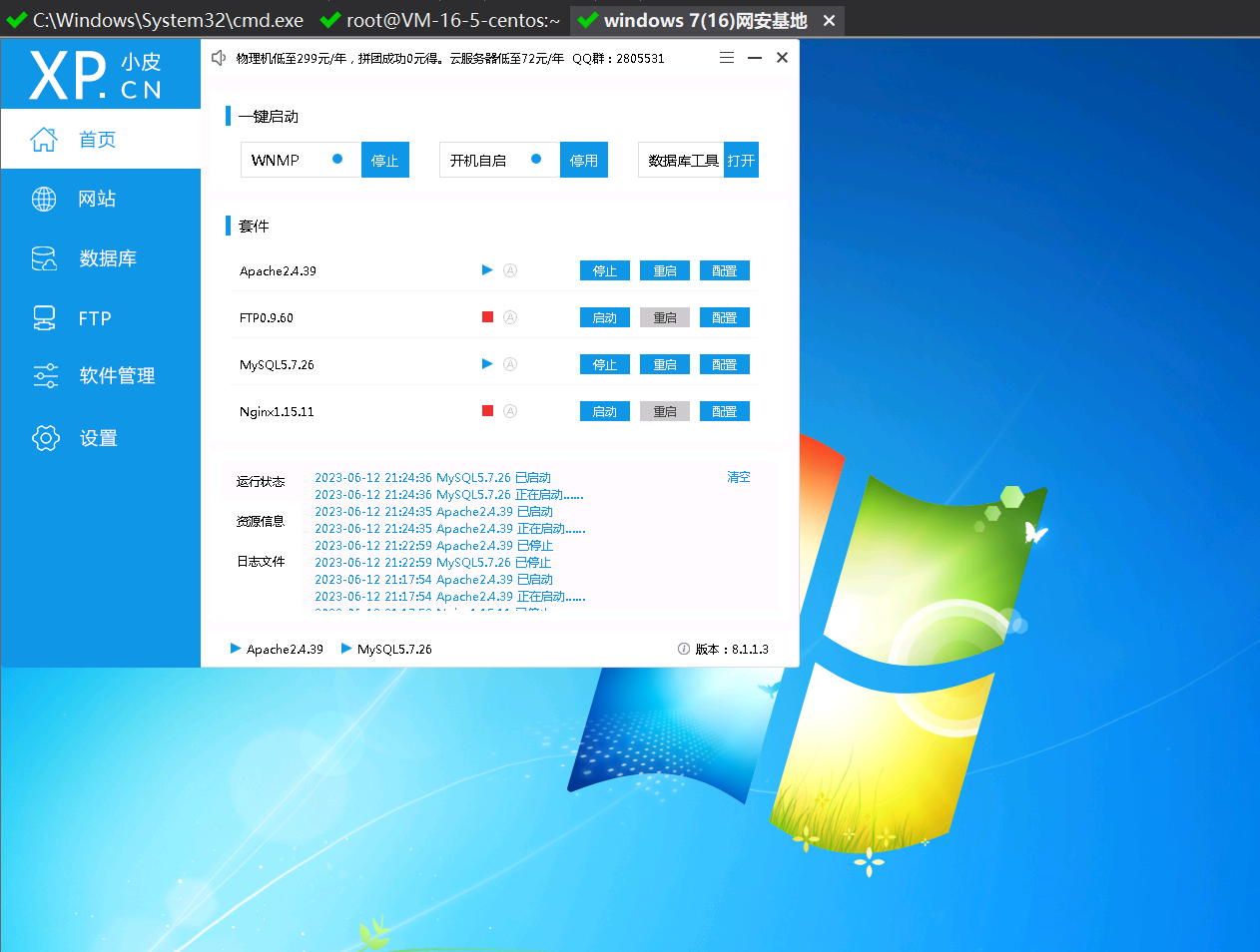

确认靶机情况

简单实战

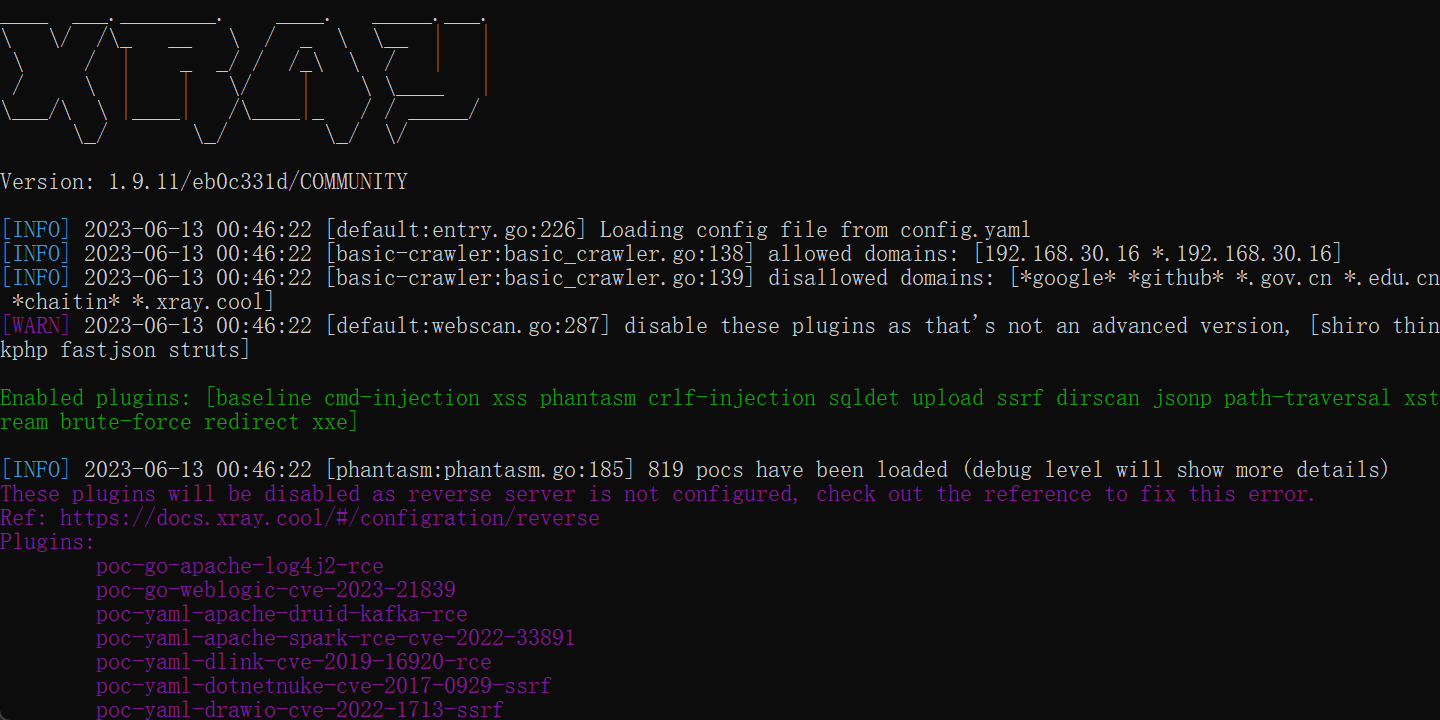

靶机已经准备到位!我们再来看看今天需要使用的命令:

xray_windows_amd64.exe webscan --basic-crawler http://192.168.30.16 --html-output day1.html

- xray.exe 是工具本体

- webscan 它表示Web漏洞扫描任务

- —basic-crawler :他是Xary的基础爬虫,用于发现网站中的链接和目录信息

- http://192.168.30.16:它是目标网站(也就是我的靶机)

- –HTML-output: 指定扫描结果保存为html格式的文件

- day1.html: 这则是文件名

因此,这个命令的作用是对指定的 URL 进行 Web 漏洞扫描,并使用基础爬虫组件发现其它链接和目录信息,并将扫描结果保存为 HTML 格式输出到名为 day1.html 的文件中。

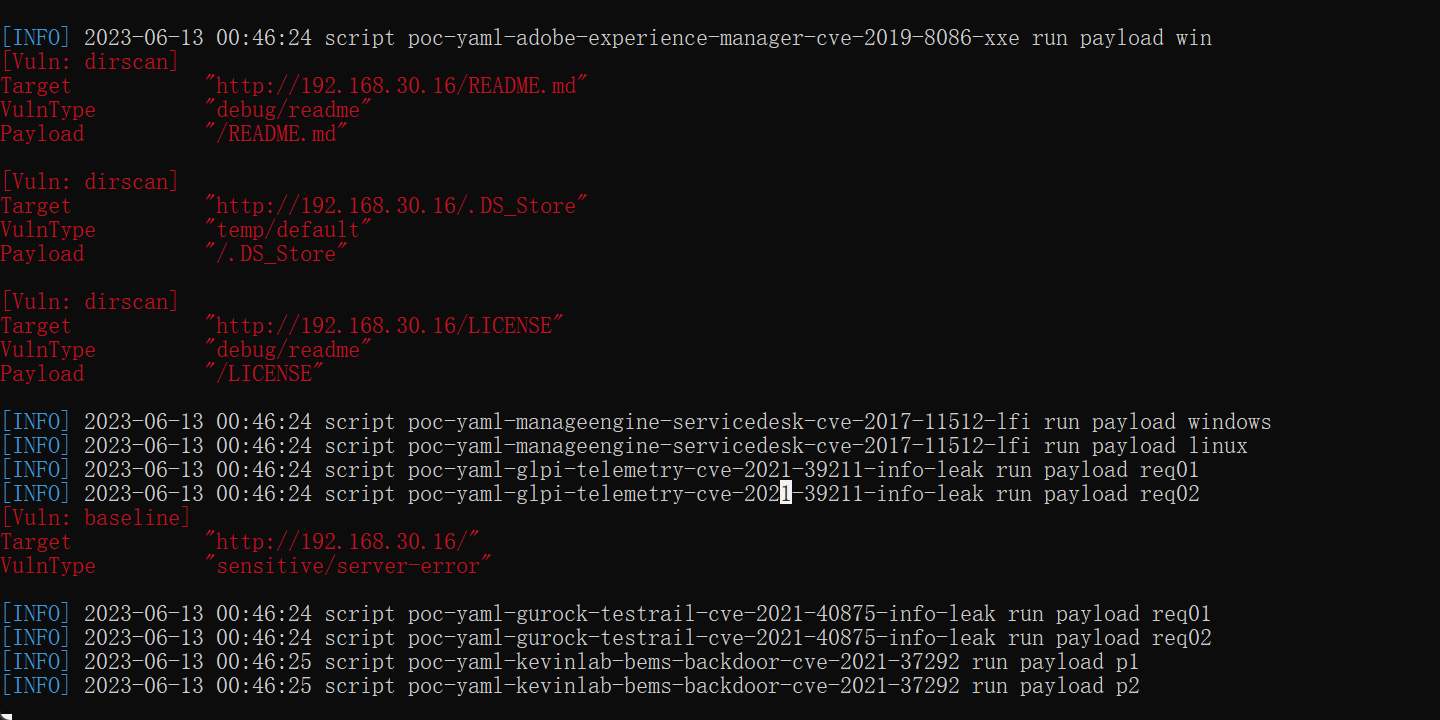

扫描结束后我们会得到一个html的文件,它的存放位置就在工具目录下:

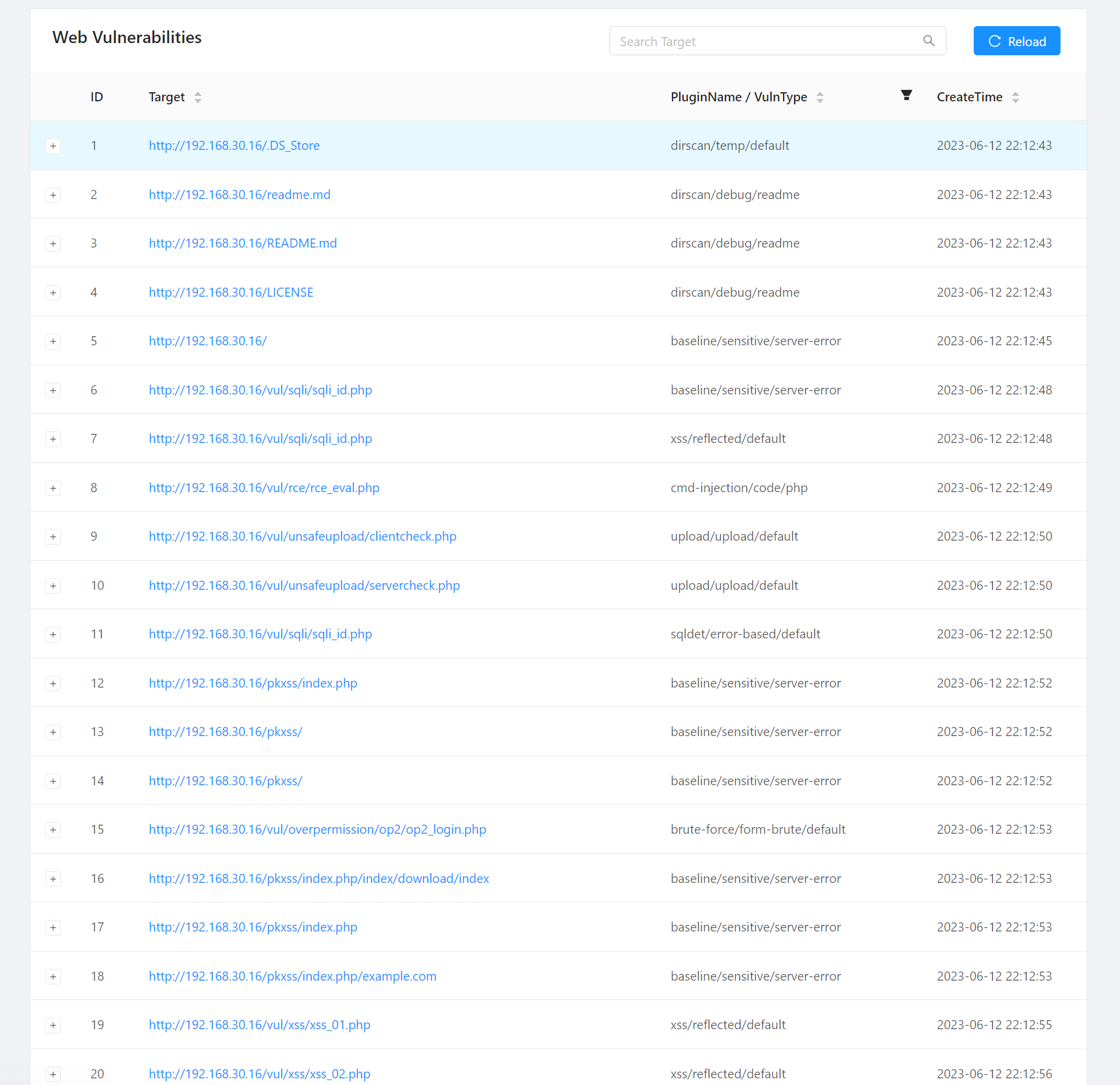

我们打开该Html文件,可以看到这些都是刚才通过Xray扫出来的漏洞:

pukachu靶机总共有66个Web漏洞,如果这是一张在互联网的服务器,它就等于是一个没穿衣服的女人,一群不法分子留着哈喇子,看着它。

这次的扫描就是Xray的主动扫描,但是这种扫描方法并不适合于渗透测试,它的扫描会占用目标服务器的系统资源,轻一点的可能导致服务器提供的服务卡顿,严重的可能引起服务器负载过重,瘫痪死机,所以Xray还提供一个使用更广的扫描方式,—被动扫描

被动扫描

被动扫描:结合burp,手工浏览网站,将你觉得有可能存在漏洞的数据包或连接发送给扫描器进行扫描。被动扫描需要Xary和burp suite联动使用

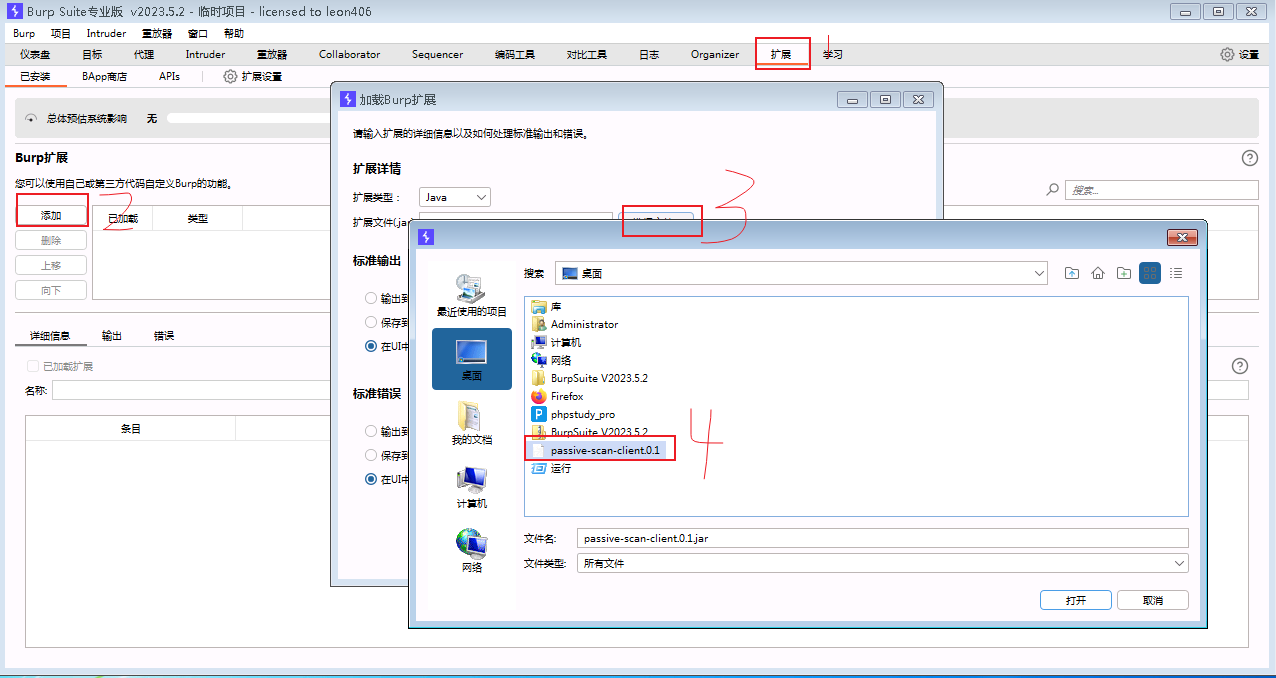

在此之前我们还要准备burp插件 passive-scan-client

passive-scan-client插件安装

它的作用是将访问网站的流量和提交给扫描器的流量分开

下载地址:https://github.com/c0ny1/passive-scan-client/releases/tag/0.1

下载好插件以后,根据下图,将插件安装到burp suite工具中

之后我们将burp suite重启

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VQ3oEzhe-1686719490768)(null)]

现在我可以看到插件是成功安装到burp当中

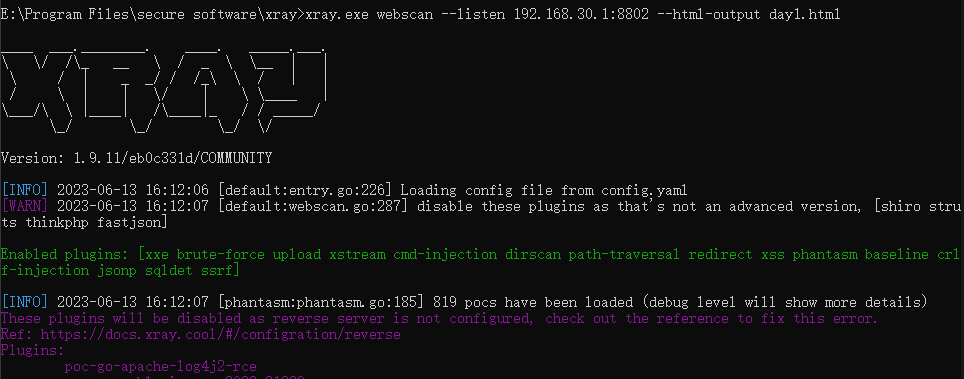

xray开启被动扫描

使用以下命令开启监听模式

xray.exe webscan –listen 192.168.30.1:8802 —html-output day.html

xray.exe:Xray启动命令

webscan: 进行web扫描

listen:监听

192.168.30.1:8802 是我的本机网卡地址,(因我的brup安装在虚拟机当中,所以需要指定IP,如果你是在所有软件都是本机使用回环地址就OK了 127.0.0.1:8802) 8802是我随意设置的一个端口

–html-output 是输出使用html格式

day1.html 这个则是保存的文件名

然后我们将浏览器代理服务器设置好,Xray就会开始被动扫描,你访问什么网站它都会进行扫描。

简单实战

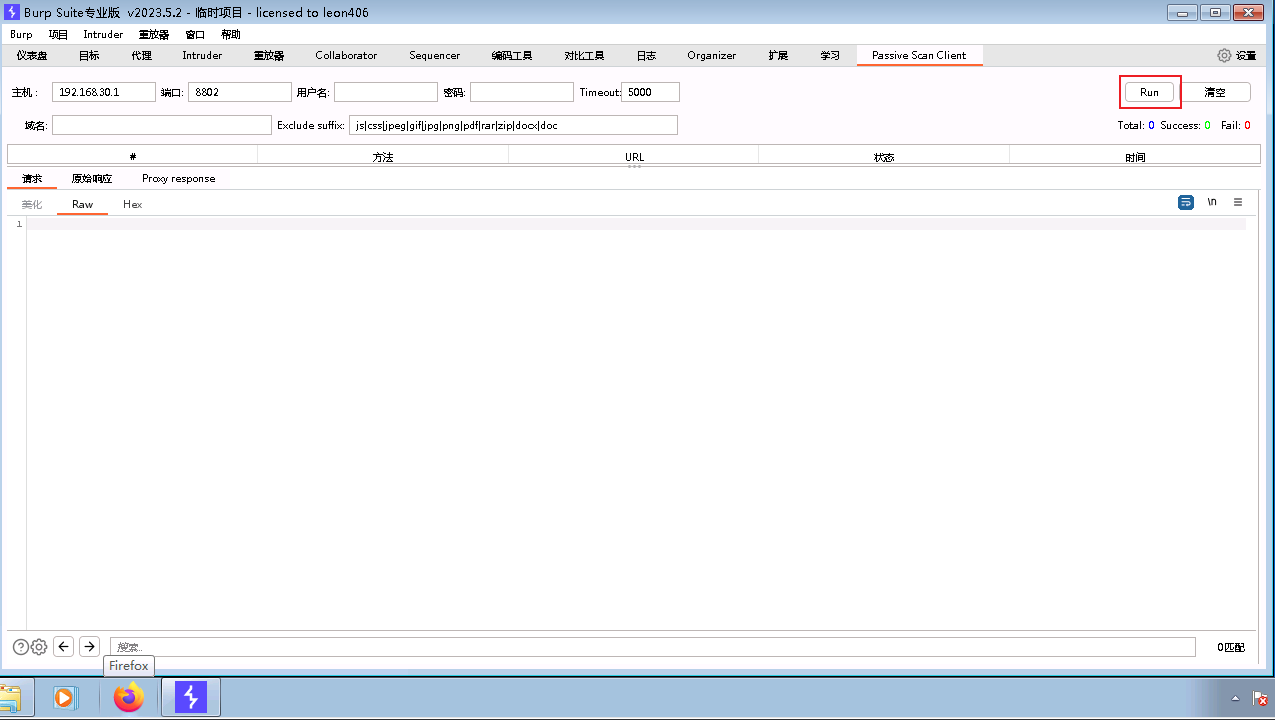

在burp suite上配置好我们刚才在xary设置的Ip和端口,点击run运行

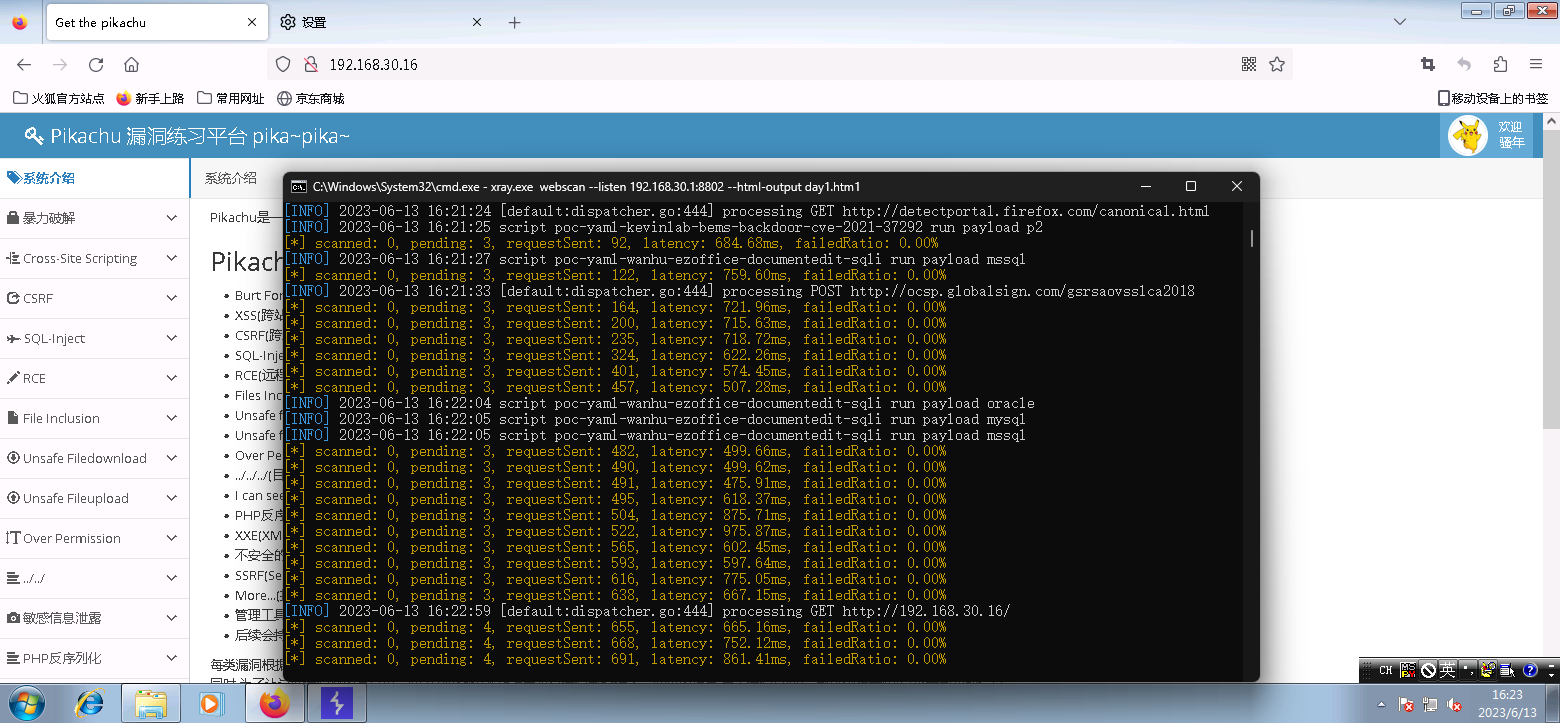

当我们访问我自己的靶机的时候,xray的被动扫描就已经开始了

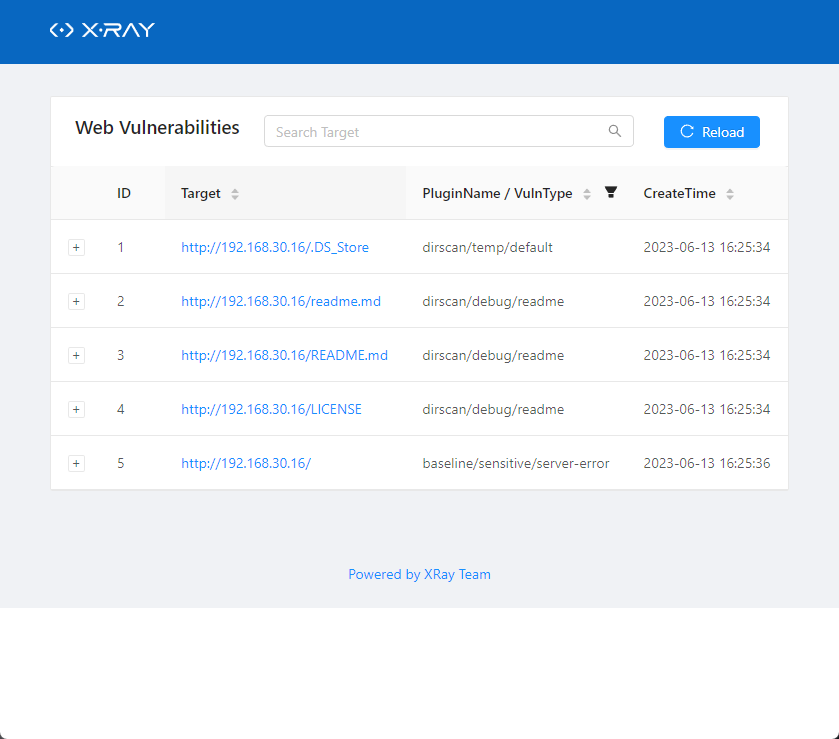

已经被动扫描到多条漏洞,我们在看看保存的文件有哪些内容

这就是被动扫描出的结果,

总结

存中…(img-kZZrq75U-1686719487446)]

在burp suite上配置好我们刚才在xary设置的Ip和端口,点击run运行

[外链图片转存中…(img-e9HVVsk2-1686719487447)]

当我们访问我自己的靶机的时候,xray的被动扫描就已经开始了[外链图片转存中…(img-rpL1taDX-1686719487447)]

已经被动扫描到多条漏洞,我们在看看保存的文件有哪些内容

[外链图片转存中…(img-x9GGihkP-1686719487447)]

这就是被动扫描出的结果,

总结

Xary是一款非常强大的web漏洞扫描软件,有主动扫描和被动扫描,一般我们使用的最多的还是被动扫描,在使用主动扫描的时候,一定要获取对方的授权,否则一定不要去扫描别人的服务器。被动扫强虽然没有主动扫描强大,但是可以避免很多问题,漏洞扫描器不是万能的,很多很深的漏洞它也是发现不了的,所以我们一定学习好漏洞原理,利用知识去解决漏洞问题。

这篇关于Xray 安装与使用心得的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!