本文主要是介绍显微镜php什么意思,显微镜女孩是什么意思 显微镜女孩是什么梗,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

最近网上出现了显微镜女孩追剧的梗。对剧里人物的观察非常细致。显微镜女孩的观察能力简直让人佩服,什么都能扒出来。那么显微镜女孩是什么意思

显微镜女孩是什么梗?下面八宝网带来相关介绍。

显微镜女孩是什么意思

就是观察非常细微非常仔细的女孩,或者是恋爱的是任何蛛丝马迹于全都逃不过她们的火眼金睛,。

显微镜女孩也最深情。

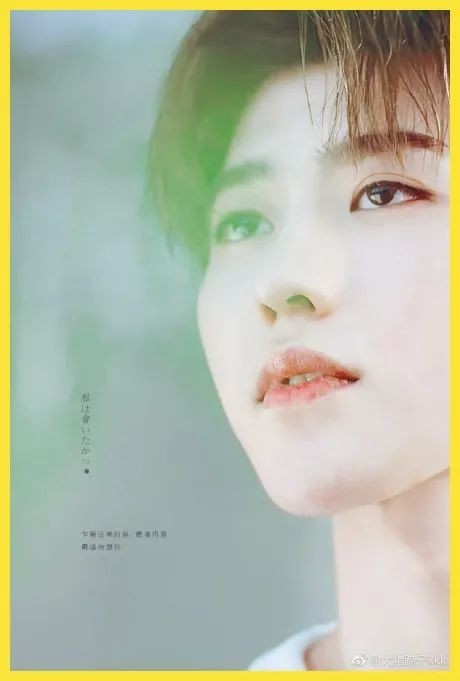

普通女孩容易脸盲,显微镜女孩就不。

凭借一个高糊的鼻子就能认出来爱豆,只有真爱可以解释

形容可以看到图片或者截图里边非常细致特别细微的事物,可以在一张图里发现更多的细节的女孩。

这样的女孩子我们都可以称为显微镜女孩。

显微镜女孩是什么梗

我现在很想问为什么世界上有名的侦探没有以女性为原型的?这不科学

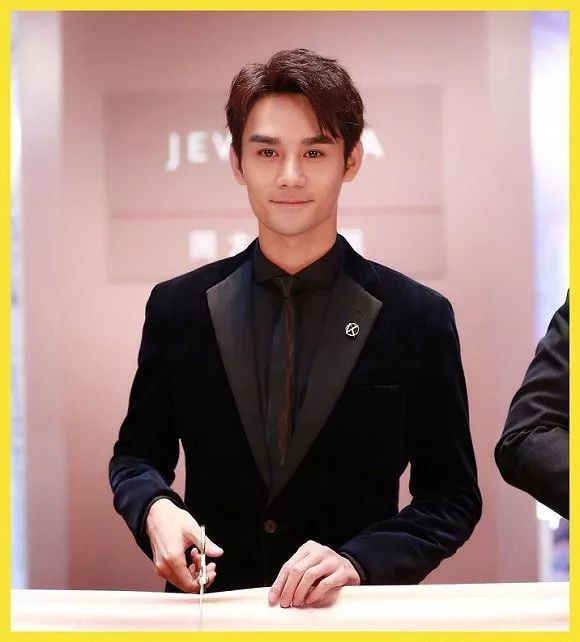

别忘了,娱乐圈多少著名CP都是败在显微镜女孩的手下。景甜和张继科的恋情曝光,显微镜女孩们就居功至伟。

张继科在微博发一张生活日常,马上被眼尖粉丝们认出来,高糊的电视机上分明播着景甜主演的电视剧

蔡徐坤拍了写真

显微镜女孩批评他的胡茬没有剔干净。

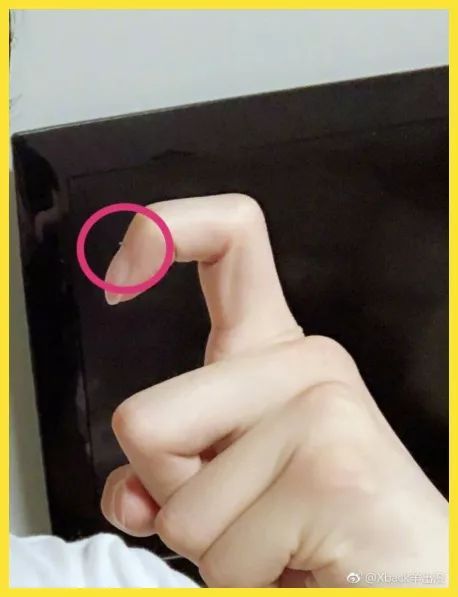

张艺兴发自拍

显微镜女孩看到的是他手上有倒刺。

就算是一张普普通通的照片

也一定会被显微镜女孩们找出亮点。

以上就是:显微镜女孩是什么意思 显微镜女孩是什么梗相关介绍请大家继续关注

这篇关于显微镜php什么意思,显微镜女孩是什么意思 显微镜女孩是什么梗的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!