本文主要是介绍两道CTF流量分析题分享,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 前言

- 一、第一题

- (一)题目

- (二)解答过程

- (三)Wireshark应用层常用命令

- 二、第二题

- (一)题目

- (二)解答过程

- 三、小结

前言

工作上遇到的两道蛮有意思的流量分析题,分享给大家,顺便自己也温习一下wireshark的部分常用命令和操作。当然还有很多别的技巧,但我个人倾向于使用命令去过滤,比较简单方便。当然流量包也会分享出来,在资源中,可以去找一下。

一、第一题

(一)题目

在流量中寻找管理员的密码!最终flag格式为flag{密码}

(二)解答过程

从题目信息可以判断出,应为应用层的数据包分析,因此可以直接用命令筛选。通常涉及账号密码的数据包,提交方式为POST的概率至少是99%,因此应当重点关注POST方法。

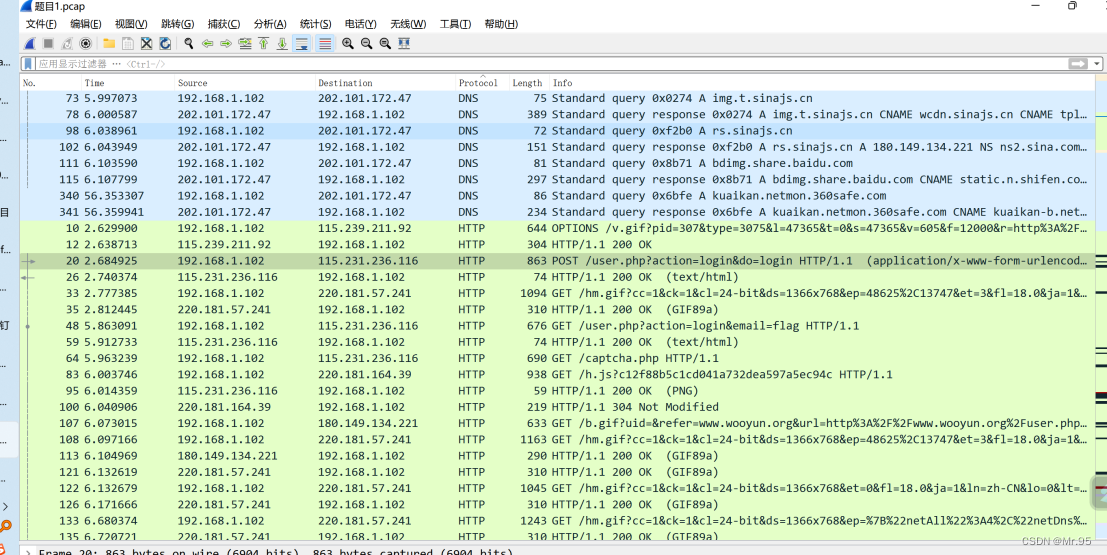

用wireshark打开流量包:

可以看到内容较多。我们要寻找的是flag,可以采用多种方法,这里最方便的就是直接过滤。命令如下:

http.request.method==POST

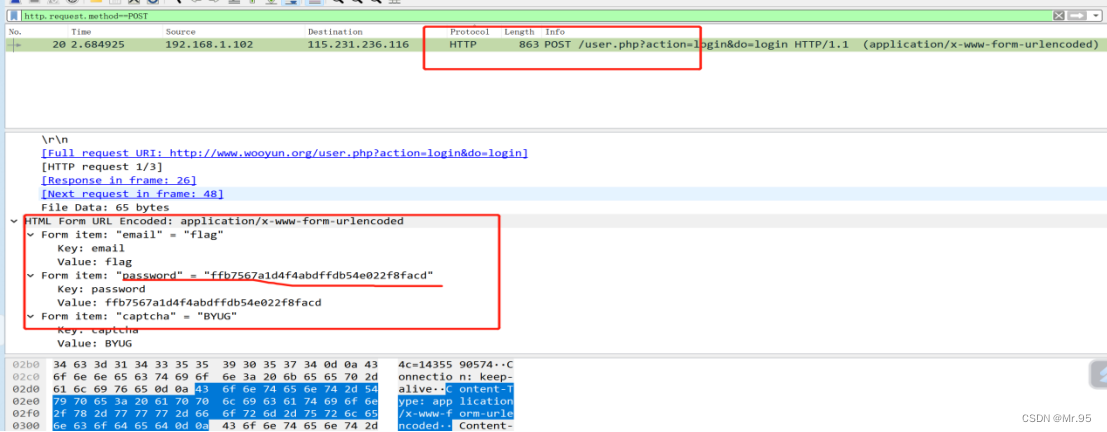

然后将数据包展开即可得到flag:

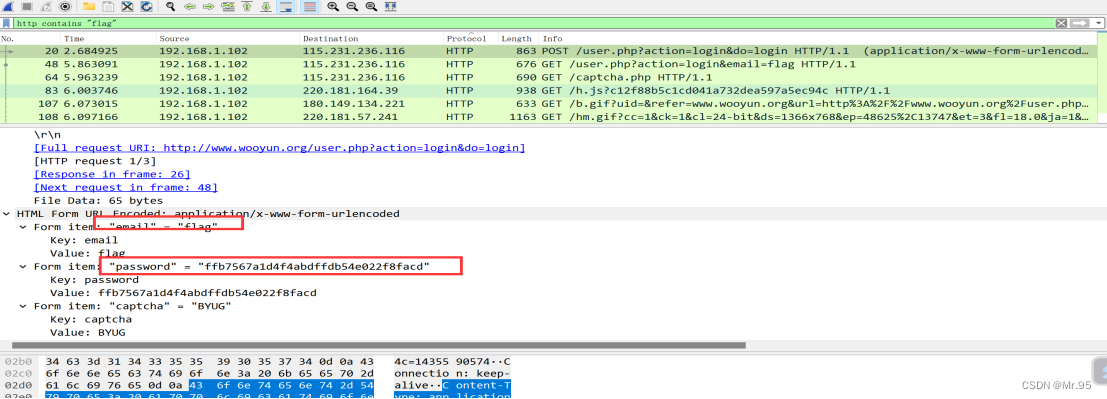

也可以直接搜索所有http中包含flag的数据包:

得到管理员密码为:

ffb7567a1d4f4abdffdb54e022f8facd

提交flag时为:

flag{ffb7567a1d4f4abdffdb54e022f8facd}

(三)Wireshark应用层常用命令

过滤请求数据包:http.request

过滤响应数据包:http.response

过滤指定域名:http.host == “xxx.xxx.xxx”

筛选url中包含.php的http数据包:http.request.uri contains ".php"

筛选内容包含username的http数据包:http contains "username"

过滤请求头:http.request.method == GET

过滤请求的url:http.request.url==”/xxx/xxxx”

过滤包含HTTP错误状态码的响应包:http.request.code >= 400

过滤服务器端错误状态码的响应包:http.response.code <=599。

二、第二题

(一)题目

第1小题:

安全审计设备上捕获了一条OPC流量,疑似遭遇黑客攻击,请帮助运维人员分析出黑客攻击的流量编号。(注:仅需找到流量编号即可)

第2小题:

找出藏匿在流量包中的flag (提交格式为flag{})

(二)解答过程

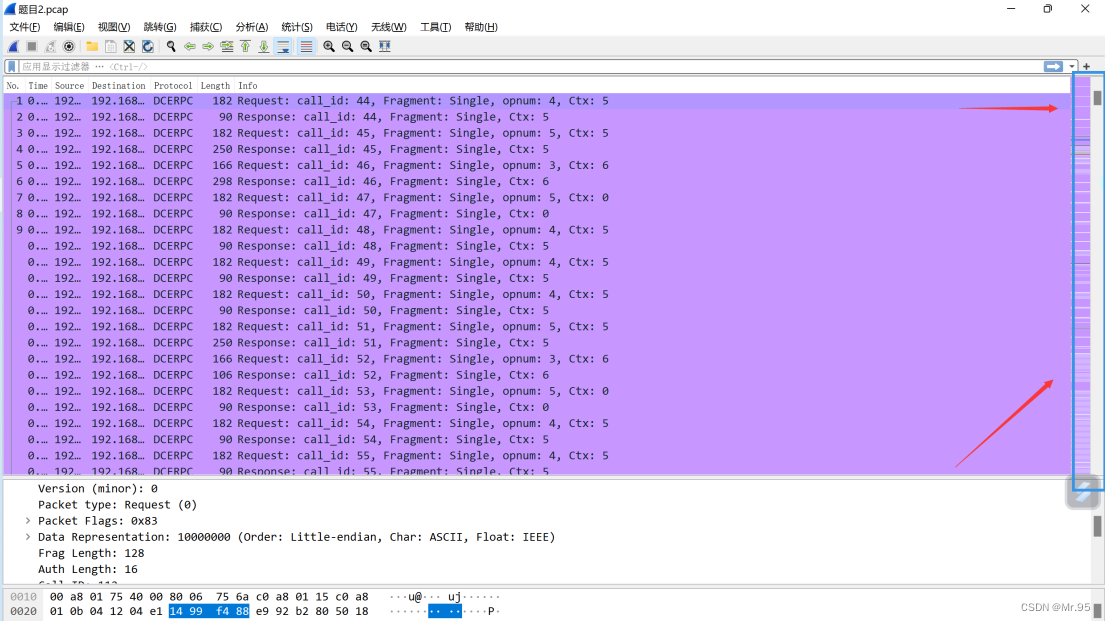

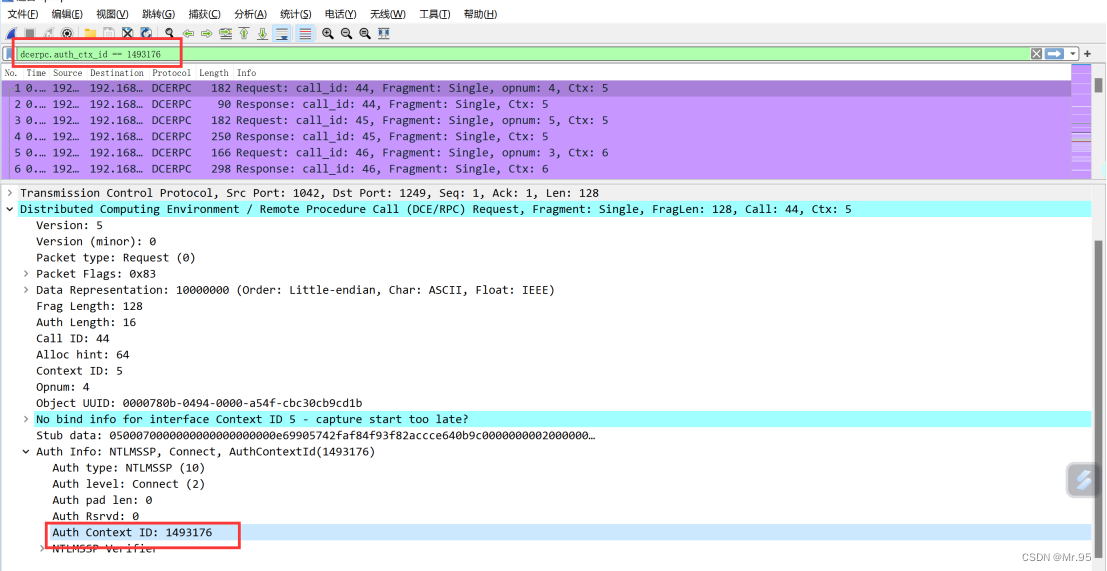

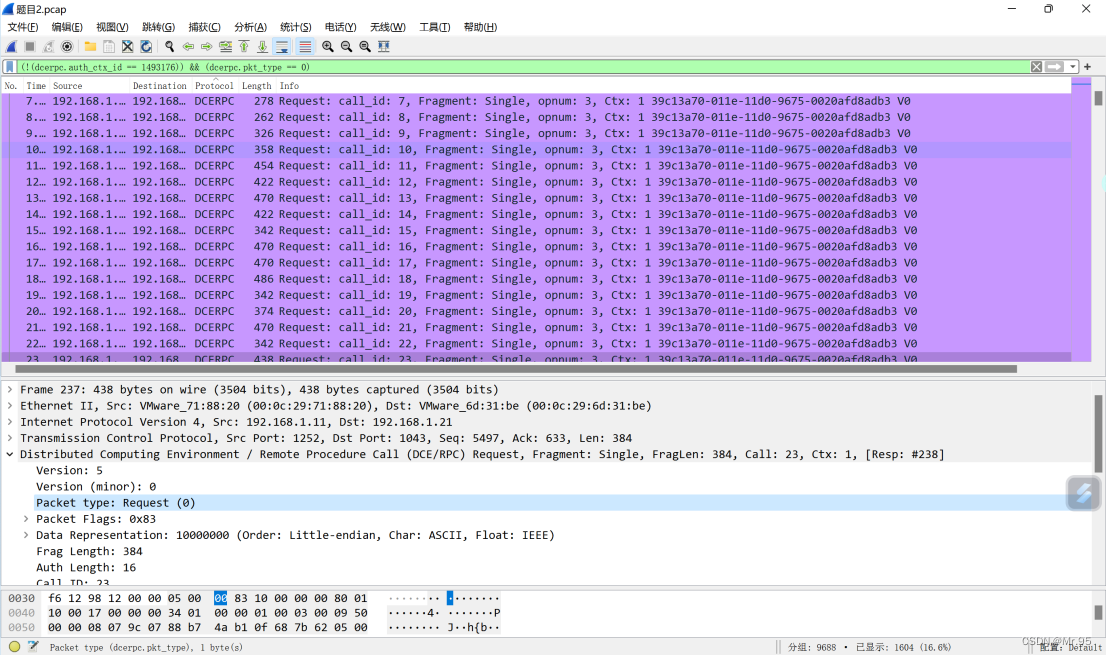

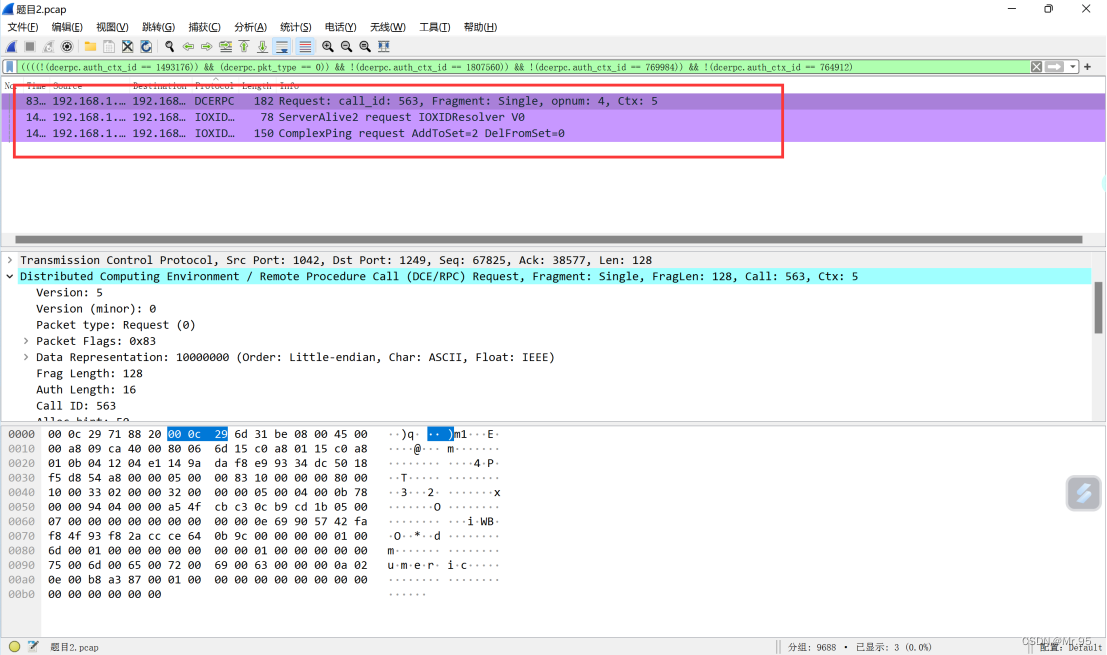

使用wireshark打开流量包,发现有非常多的数据包:

题目要求是寻找一个流量编号,因此可以先随机点开一个观察一下其中的内容。由于题目中说的是一条流量有问题,因此ID应是唯一的,所以只需要找出一个独一无二的ID即可。重点查看数据包中包含ID字段的内容,然后选中该字段来过滤内容:

这里发现选中这个ID进行过滤后,结果依然是有很多数据包。因此可以考虑设置为非选中:

此时已经筛选出了一部分,但数据包依然很多,所以需要增加其他条件继续过滤。

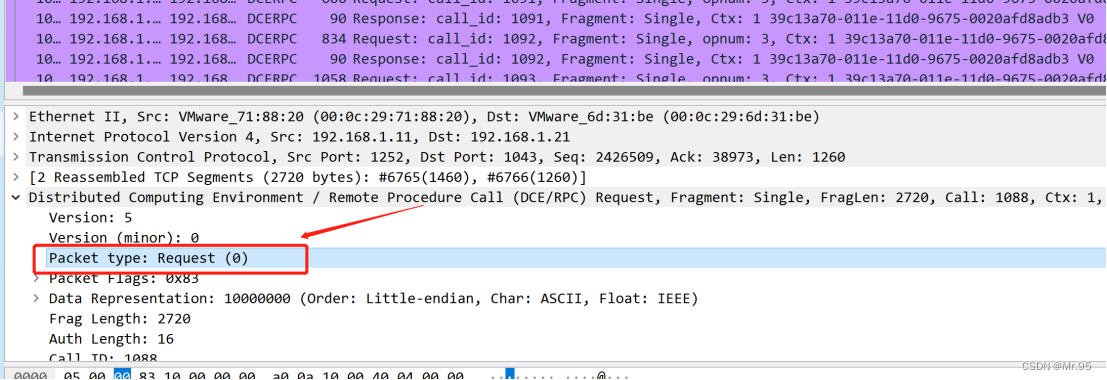

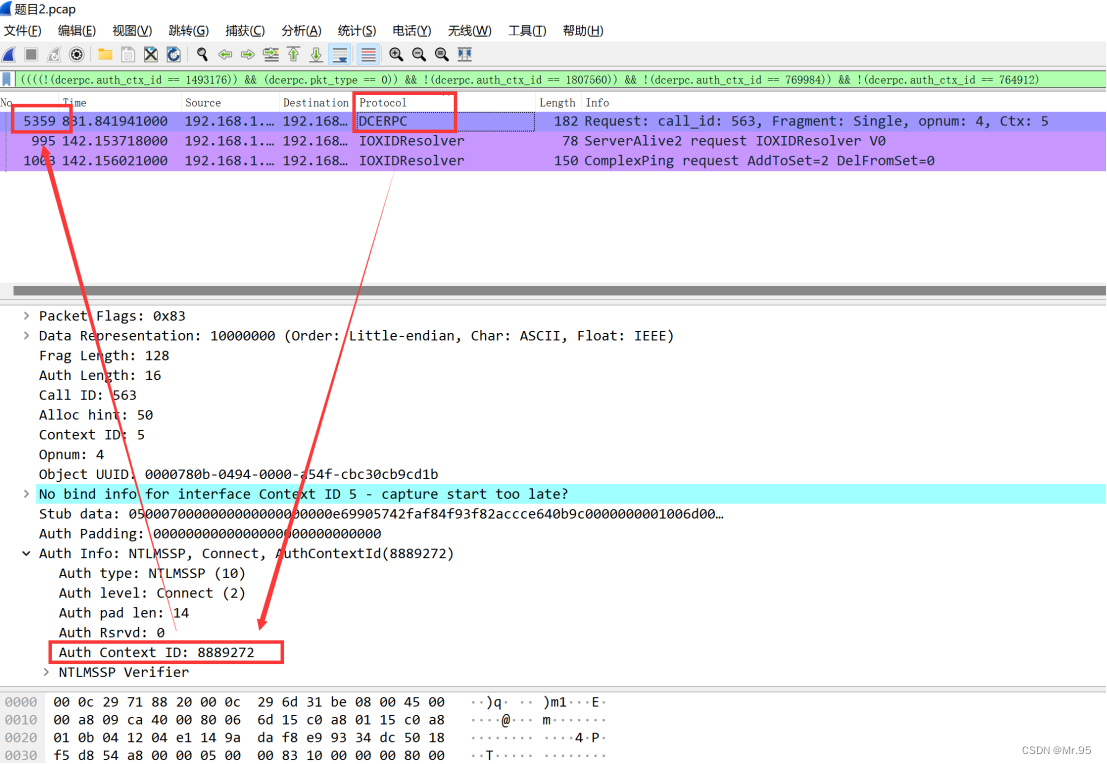

通过观察,发现只有request数据包才有Auth Context ID:

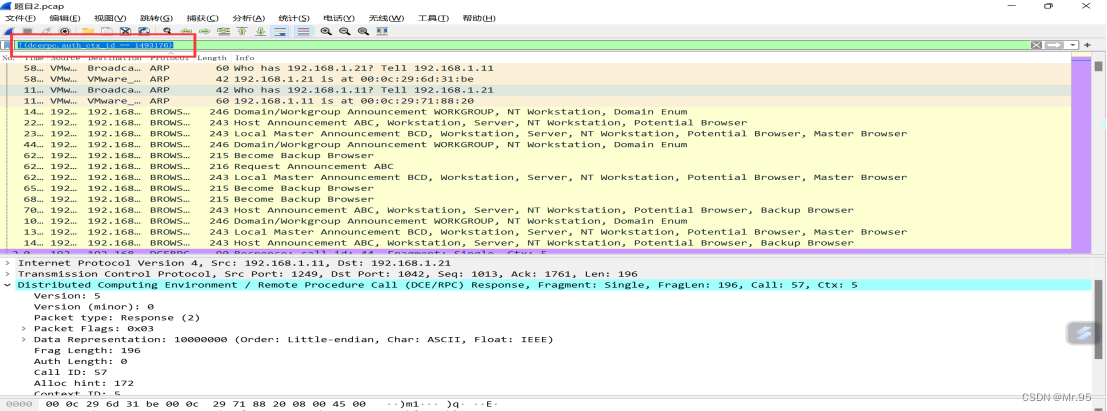

所以可以增加requuest作为过滤条件:

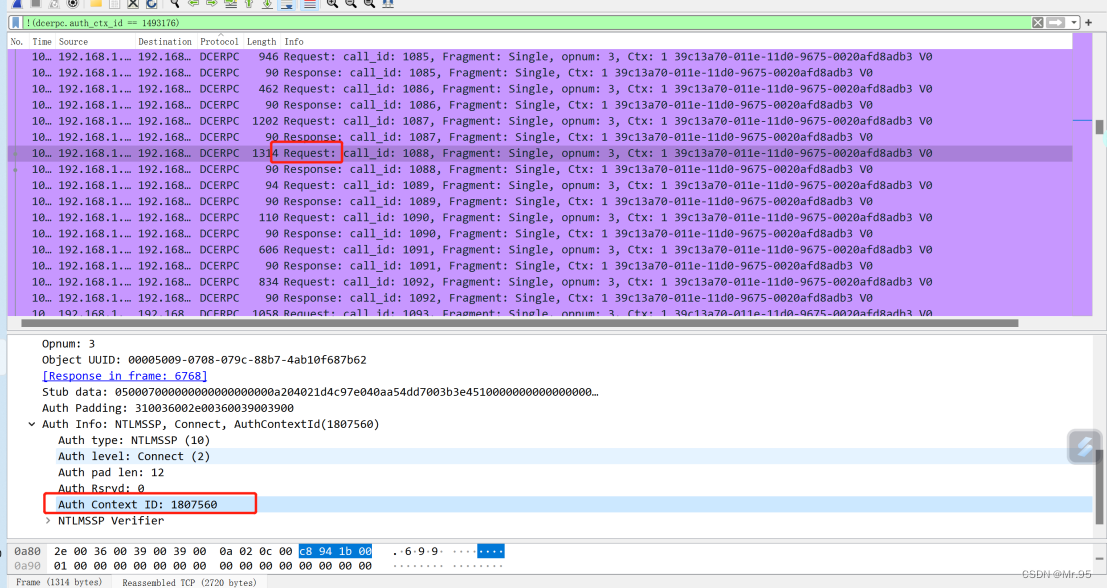

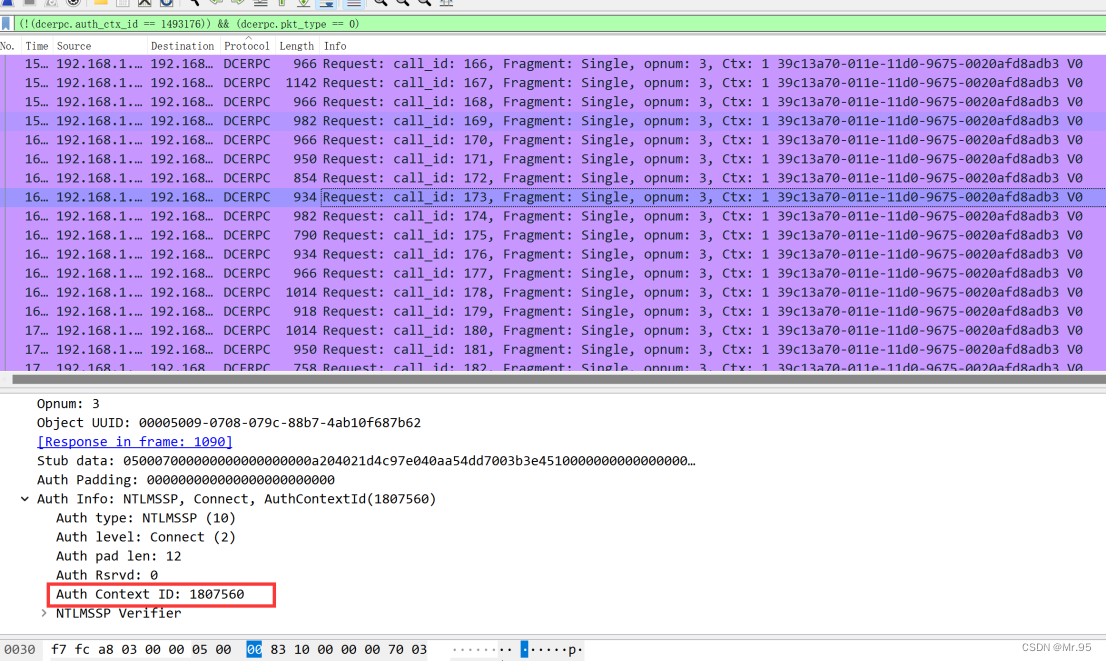

随便点开几个会发现有一个ID特别醒目,就是1807560,重复了好几次:

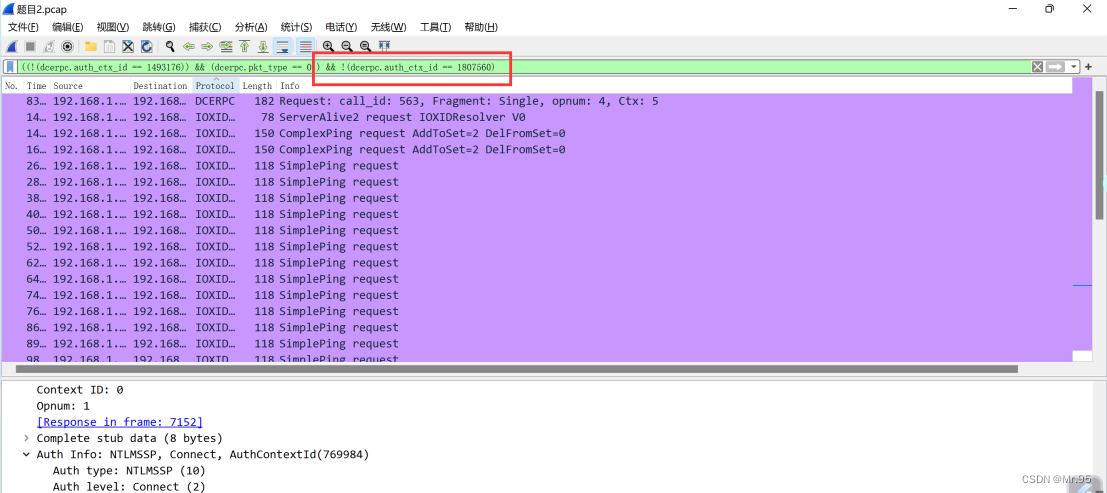

前面提到,ID是唯一的,所以需要选中这个ID,并将它设置为“且非选中”,从而排除掉包含这个ID的数据包:

现在继续点开几个流量包,查看是否有重复ID。通过观察发现,769984至少出现两次,所以应排除:

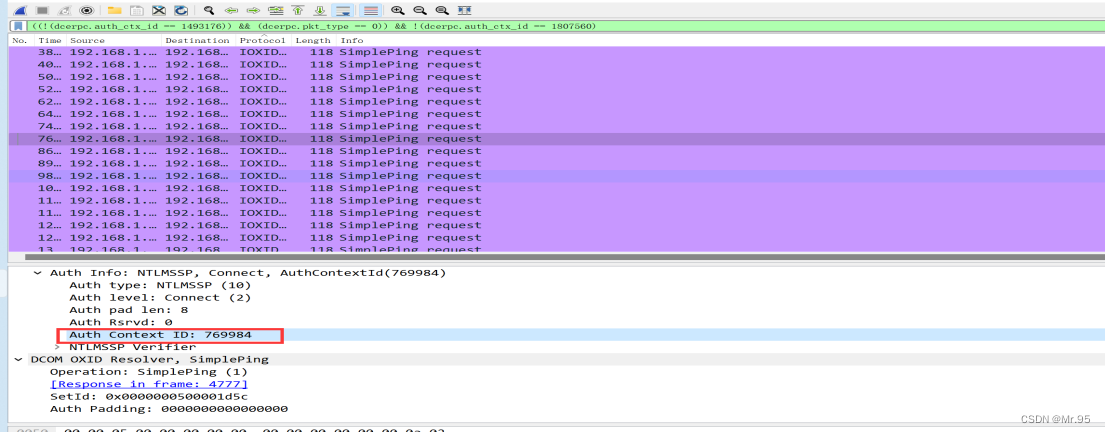

同理,继续排除769412,最后只剩下三个数据包:

查看流量包,发现DCERPC协议下只有一个数据包,编号为5359:

因此5359即为第一小题的答案。

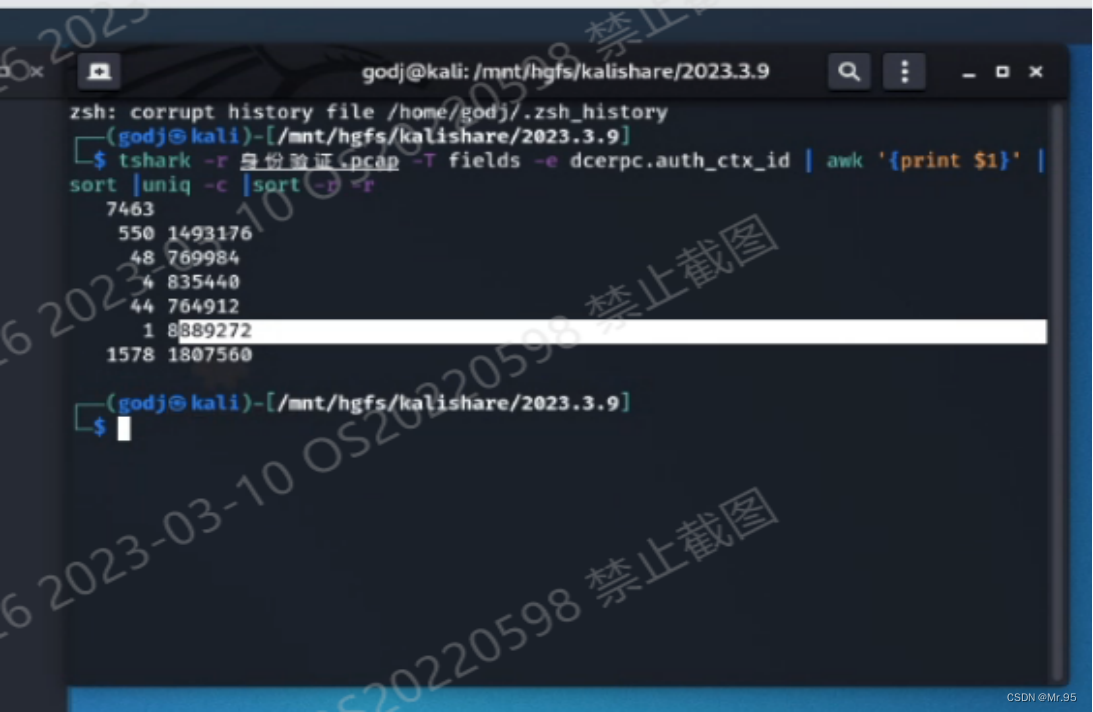

此外,也可以在kali上使用tshark工具进行过滤,命令如下:

tshark -r 身份验证.pcap -T fields -e dcerpc.auth_ctx_id|awk `{print $1}`|sort|uniq -c |sort -r -r

然后去搜8889272,从而定位到流量包的编号为5359:

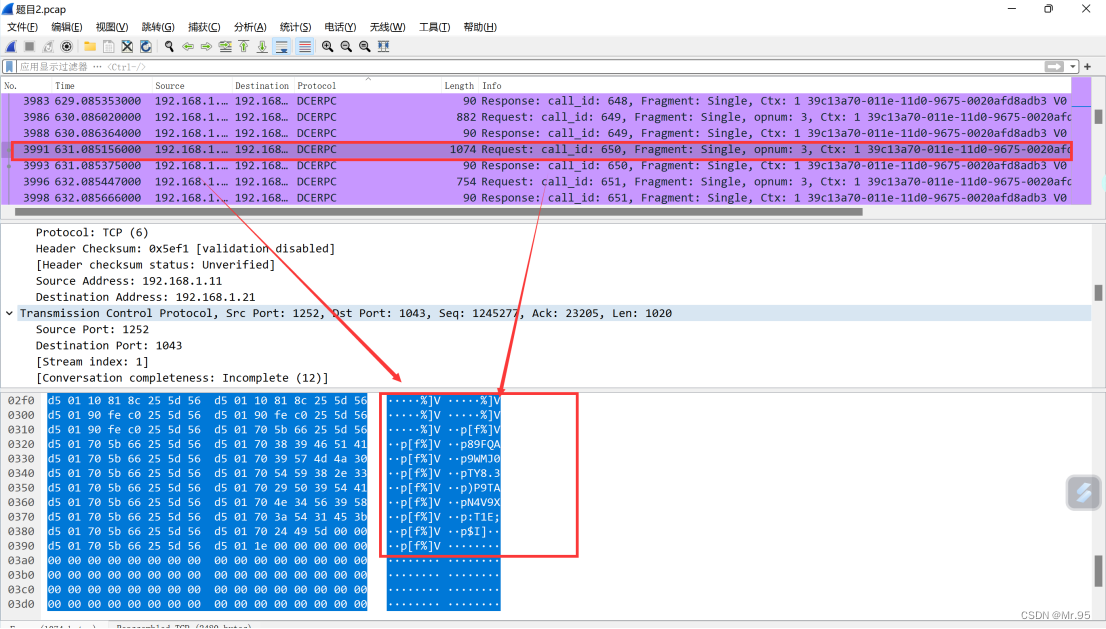

之后审计流3991时会发现如下内容:

这疑似是某些内容进行编码后的信息。

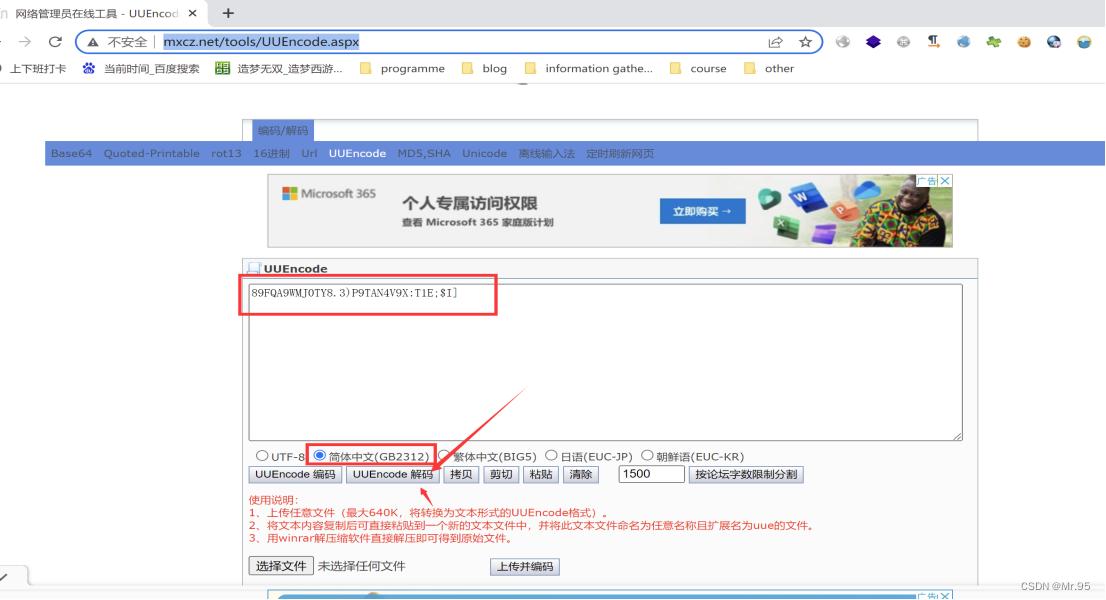

将其中的内容提取出来:

89FQA9WMJ0TY8.3)P9TAN4V9X:T1E;$I]

这是uuencode加密方式,可以在以下站点进行解密:

http://www.mxcz.net/tools/UUEncode.aspx

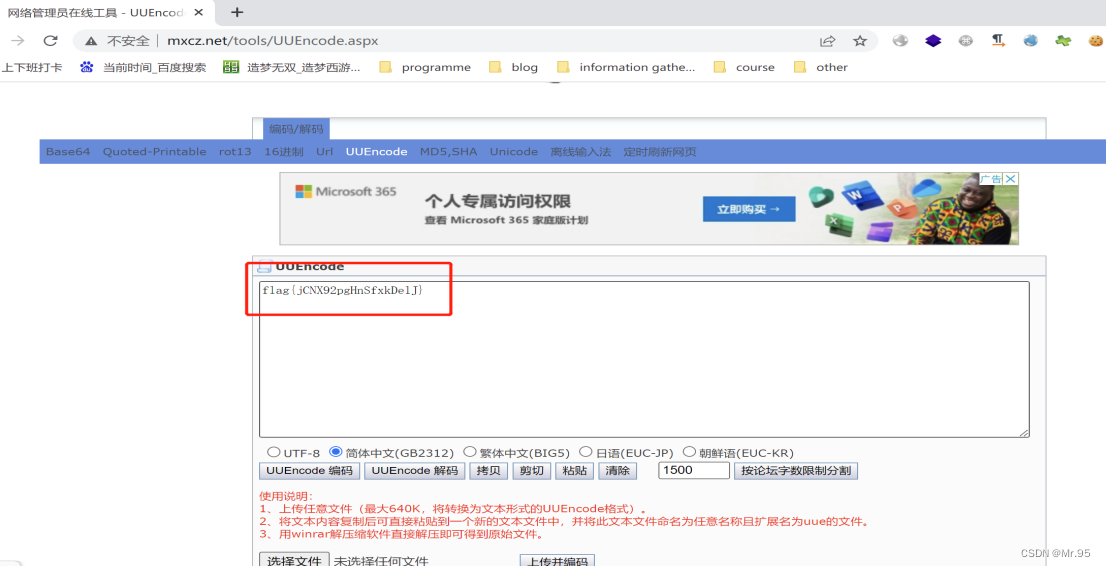

解码后可得flag:

flag{jCNX92pgHnSfxkDelJ}

三、小结

本文分享了两道CTF流量分析题,分析的过程充满着许多乐趣,希望本文分享的两道题的分析对大家学习相关技能有帮助。

这篇关于两道CTF流量分析题分享的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!