本文主要是介绍再战beach靶场之web考核作业一,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

欢迎大家一起来Hacking水友攻防实验室学习,渗透测试,代码审计,免杀逆向,实战分享,靶场靶机,求关注

之前做过,这次boss改了这个靶场,有的步骤确实有些恶心心了,这次注重分析重点部分的技术原理,对于技术实现可能会弱化一些,所以看官见谅。。。

- 信息收集

老套路,访问172.16.6.135,会发现:

查看源码,发现一串字符串,记住,这里是rc4加密,不是bs64了,改了!

不过解密之后的结果还是这个:

Pgibbons

damnitfeel$goodtobeagang$ta

改动二在于,你如果访问:

直接访问是无法访问的,需要在自己的网卡上添加一个ip网段:192.168.110.0/24

因为你第一次访问的时候一直加载不出来,并且会爆一个192.168.110.114无法访问

就说明其实这个网站的web服务是挂在172.16.6.0/24上的,但是实际上后台不允许我们从172网段访问。。那么,问题来了,这是防火墙设置的,还是把前后端分离在不同网段的服务器呢?还是什么骚操作??Boss说明天教我,期待(*❦ω❦)。。。

解决方法就是在网卡的“高级”设置里增加一个192.168.110.0/24段的ip

然后就可以快乐地访问它了!

- 进去后台soha

pgibbons

damnitfeel$goodtobeagang$ta

登进去发现:

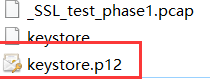

Inbox是信箱,邮件3封都看看,第三封里面有keystore。

记得之前做的时候,要去下载一个东西,加密解密流量包之类的,,忘了,,还是查看大佬的博客吧:《h3rmesk1t大佬的vulhub渗透测试实战靶场breach-1.0》自己百度应该可以查到,大佬说的是在逐个点击左边的菜单栏,并且搜索了impresscms的漏洞利用无果之后,在主页面点击:

发现跳出来一个这个链接。。。不愧是大佬呀,,反正我发现不了。

翻译如下:

内容> SSL实现测试捕获

SSL实现测试捕获Edit Delete

彼得·吉本斯于2016/6/4 21:37:05出版。(0读取)

我已经上传了一个pcap文件,是我们红队复制的攻击。我不确定他们使用了什么花招,但我无法读取文件。我尝试了每一个nmap开关从我的C|EH研究,只是不能弄清楚。http://192.168.110.140/impresscms/_SSL_test_phase1.pcap他们告诉我别名、存储密码和密钥密码都设置为“tomcat”。这是有用的吗? ?有人知道这是什么吗?我猜我们现在加密了?我这两天要去钓鱼,不能收发电子邮件,也不能打电话。

点击这个链接,下载pcap文件之后wirshark分析之:

_SSL_test_phase1.pcap是一个流量包文件,这个文件是之前的攻击者攻击这个网站时留下来的。- 网站的管理人员无法读取这个流量包文件中的内容,因此该文件大概率是

经过加密的。 - 需要

密码和口令的地方我们可以用tomcat尝试。

这个时候,我认为有必要好好介绍一下keystroe了。

原本这是来自比特币那里的概念,怎么说吧,ssh私钥免密登录都知道吧?我们手里有私钥,就能直接登录到自己的比特区,但是,私钥放着不安全,要先给这把钥匙整容:Keystore 文件是以太坊钱包存储私钥的一种文件格式 (JSON)。它使用用户自定义密码加密,以起到一定程度上的保护作用,而保护的程度取决于用户加密该钱包的密码强度。。。有了钥匙还不够,要把钥匙放进钱包(脑钱包)里,还要输入钱包的密码(Keystore 的密码是唯一、不可更改的)

- wirshark分析流量

发现tls加密后的192.168.110.129和靶机(140)通讯密切:

3.1keystore在TLS中的使用

SSL/TLS协议运行机制 - adaandy - 博客园

SSL/TLS协议运行机制

Java-JSSE-SSL/TLS编程代码实例-双向认证_NowOrNever-CSDN博客

keytool -importkeystore -srckeystore D:\keystore -destkeystore D:\keystore.p12 -deststoretype pkcs12

然后在wireshark中打开_SSL_test_phase1.pcap文件

解密后分析流量:

得到这个网页可能是这个密码登录

3.2代理访问192.168.110.140:8443/_M@nag3Me/html

这一步看了网上很多教程都说用bp挂代理,但是这实际上是不行的,因为bp不支持TLS1.2,默认都支持TLS3.0,,目前只有低版本IE和bp自带的浏览器能够支持。而且需要先点击支持证书选项:

然后用tomacat 密码:Tt\5D8F(#!*u=G)4m7zB

终于进来了!看到tomcat,apache后台,自然想到压缩包getshell

这里可以使用msf getshell,也可以war大马。注意不要文件名,后缀可以改

- getshell之后的提权

Msf拿到shell之后查看内核版本:4.2.0

内核提权很漫长,实在不想尝试。。

这篇关于再战beach靶场之web考核作业一的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!