本文主要是介绍至暗时刻:如何应对全球网络安全威胁?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在年度最严重APT事件发生后,微软公司总裁布拉德·史密斯撰文呼吁国际社会正视全球网络安全威胁的三个趋势,通过加强国内外合作共享情报信息和最佳实践,应对网络安全的至暗时刻。

作为全球互联网科技的领导者,美国近期遭遇历史级别的网络攻击。攻击目标不仅包括美国政府机构,还包括网络安全以及科技企业。发动这种级别网络攻击需要具备全球顶级网络攻击能力,这无疑是国家级别的攻击行动。

攻击事件给国际社会敲响了警钟:现在要以清醒的眼光看待所面临的日益增长的网络安全威胁,并致力于加强网络安全国际合作,以及政府和科技企业之间的深入协作,采取强有力和协调一致的全球网络安全对策。

一、全球网络安全威胁演变的三个趋势

2020年可谓网络安全的分水岭之年。全球网络安全威胁正在朝三个方面不断演变。首先,国家级网络攻击的决心和复杂性正在持续上升,全球的网络安全风险正在不断增加。其次,国家级网络攻击借助私营企业蔓延至政府机构,甚至一些私营企业助长了国家级攻击。第三,在全球新冠大流行背景之下,攻击者仍然毫无禁忌。三种趋势叠加起来,全球网络安全威胁态势正在变得更加严峻。

1、国家级网络攻击的决心和复杂性持续上升

国家级的网络攻击具有波及范围广、复杂性高和影响力显著的特点,故从波及范围、复杂性和影响力等三个方面分析这起历史级的网络攻击事件。

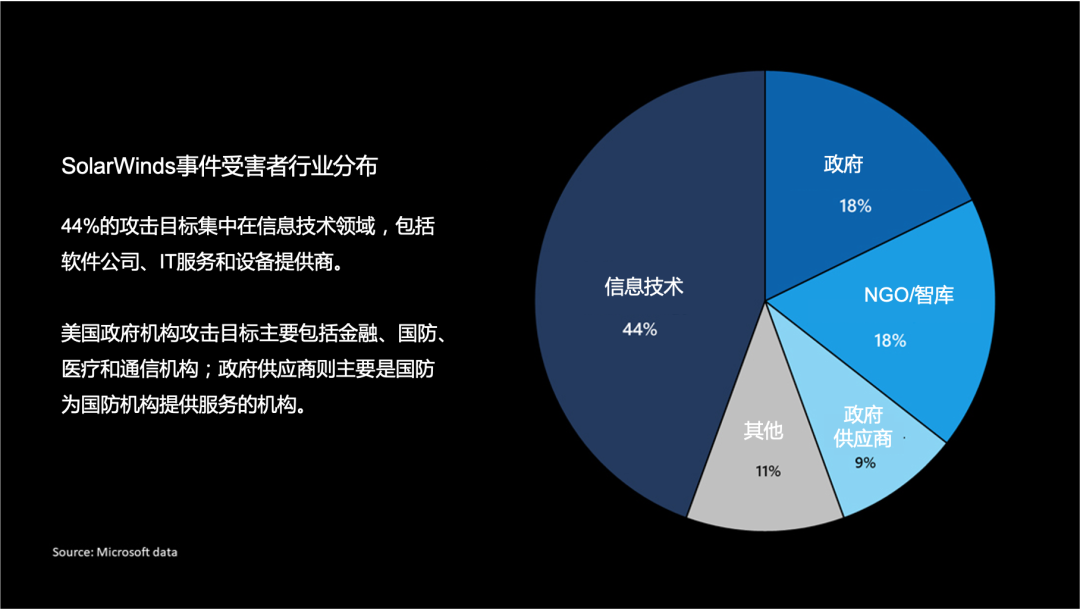

从波及范围上来看,这起网络攻击事件使得全球的技术供应链面临风险。受害者不仅包括政府机构,也包括网络安全公司、科技企业以及非政府组织。这起网络攻击事件中,FireEye作为美国政府的网络安全服务公司,其供应链软件中包含了太阳风(SolarWinds)公司的网络管理软件,而攻击者已经事先将恶意软件嵌入到这款网络管理软件产品中。此外,该产品同时被全球超过17000家的公司客户安装,成为全球技术供应链脆弱性的重要来源,波及了除俄罗斯之外的诸多国家,而且数量正在不断增加。

从复杂性上来看,这起网络攻击事件反映了复杂的软件供应链安全问题。针对软件供应链的攻击相对于传统的针对软件漏洞的攻击相比, 软件的攻击面由软件本身的边界扩大为软件本身以及内部的所有代码、模块和服务的边界, 以及与这些模块相关的供应链上游供应商的编码过程, 开发工具和设备的边界。

此外,国家级网络攻击的复杂性还体现在人工智能化的趋势上,攻击者正在利用人工智能将个人相关的大量被盗数据武器化,并利用短信和加密短信应用程序传播有针对性的造谣信息。值得注意的是,这种攻击需要国家储备高端人才,能够真正支撑这种复杂攻击的国家的数量有限。

从影响力上来看,这起攻击是一种基于间谍活动的网络攻击,表面看起来实施的主要目标是美国政府以及相关的网络安全公司和科技企业,窃取的是美国政府机密信息。但是,攻击者的目的在于构建国家级的情报机构,从影响力上来说,此次攻击事件是对全球关键基础设施的信任和可靠性的攻击,有力地提醒国际社会,每个国家的人民都处于网络安全威胁之中。

2、国家级网络攻击正与私营企业的技术融合

私营部门攻击者(Private Sector Offensive Actor,PSOA)这一名称的诞生反映着网络攻击的私有化趋势。总部位于以色列的NSO集团是网络攻击私有化的典型代表,目前牵涉美国诉讼之中。NSO研发了一款名为Pegasus的应用程序,并将其出售给政府,用户只要通过WhatsApp调用设备即可将该应用程序安装在设备上,中间不需要用户许可。目前,NSO已经使用Pegasus非法访问了1400多个移动设备。这一事件背后反映了私营企业的技术和国家级网络攻击之间的日益融合。多伦多大学发现了超过100例滥用NSO技术的案例。此外还有越来越多的企业正在加入这一高达120亿美元的技术市场。

3、国家级网络攻击正在与社会危机交叉结合

全球范围的新冠疫情大流行已经导致数百万人丧命,人们或许想当然的认为新冠疫情会使得世界范围内的网络攻击停下脚步。然而,事实并非如此。

国家级的网络攻击锁定了医院和公共卫生部门,从地方政府到世界卫生组织。当人类社会正在争先恐后地研发疫苗时,一些国家级网络攻击者却将目标转向了直接参与新冠疫苗和治疗研究的著名公司。2020年4月,世界卫生组织发表声明称,疫情期间遭受网络攻击数量急剧增加,攻击数量同比增长5倍。约有450个世卫组织及数千名相关工作人员的邮箱、密码遭到泄露 。

二、全球网络安全威胁应对措施

总的来说,全球网络空间治理需要有效的国家和全球战略。该战略强调网络空间治理的国内外合作,即对内要加强政府与企业之间合作,对外加强国家之间的合作。通过国内外合作共享情报信息和最佳实践,不仅仅是网络安全保护方面,而且在防御措施和应对措施方面进行协调。

1、加强和完善网络安全威胁情报共享和分析能力

在美国9·11事件20周年即将来临之际,或许国际社会应当铭记一个深刻教训——美国当时所有的政府机构都无法将数据单点连接起来建立整体的知识库。因此,该事件调查委员会的一项建议特别强调“统一战略情报”,情报信息不仅“需要知道”而且要“需要共享”。

要充分认识到网络安全威胁情报要比传统的国家安全威胁情报信息更为分散的特点,不仅需要在政府机构之间共享,而且也需要在企业之间、政府和企业之间进行共享。当出现重大网络安全威胁时,各个组织和机构更加需要共享信息和集体评估。因此,要以网络安全国家和全球战略为基础,加强和完善国内外的网络威胁情报共享和分析能力,采取切实有力的措施,促使各个国家或地区、各个组织或机构协调一致地行动。

2、建立和健全网络安全国际准则和法律体系

网络安全没有国界,国际社会应当共同努力应对全球网络安全威胁。各个国家不仅要建立健全国内网络安全法律体系,而且还要推动国际社会建立健全网络安全国际准则和法律体系,填补网络安全国际法空白,为网络空间制定明确且具有约束力的法律义务,约束不计后果的国家行为。

此次历史级的网络攻击事件发生后,一些美国专家呼吁美国及国际社会要吸取教训,以现有经验为基础,优先考虑关键领域,制定网络安全国际规则。例如,明确禁止类似于针对太阳风公司及其客户的广泛和不计后果的攻击活动,这些活动篡改了合法软件,威胁到全球软件供应链的稳定。此外,需要采取强有力国际规则明确禁止针对医疗机构和疫苗供应商的攻击行为。

这些美国专家特别提到联合国政府专家组2015年的一份报告,该报告于2019年在联合国获得广泛认可,并得到了全球网络空间稳定委员会(GCSC)这一多方利益相关者的支持。并呼吁美国政府及其盟友明确表明他们的观点,即这种供应链攻击不属于国际法的范畴。

此外,各国政府应当采取协调一致的措施,阻止私营部门攻击者PSOA的崛起。如前所述,以色列的NSO集团等这种类型企业实际上已经构建了一个新的网络攻击生态系统,以支持国家级的网络攻击。

3、建立强有力的网络安全国际联合执法机构

国际社会应当建立类似于国际刑警组织的强有力的网络安全国际联合执法机构,惩治国家级的网络攻击的行为体,维护网络空间秩序。近年来,一些国家的政府和私有企业采取了强有力的措施,要求国家级网络攻击行为体负责。但需要特别注意的是,网络安全国际联合执法的前提是要在联合国框架内,以公正的网络安全国际法为准绳,以事实为依据,要坚决反对出于政治目的无端指责,坚决反对滥用国内法对别国内政进行横加干涉、妄加制裁的行为。

三、2021迎来全面提升的机会

SolarWinds攻击事件不仅展示了传统间谍行动不断采用的最新技术,还反映数字供应链以及我们重要经济和政治机构的广泛危险性。

在数字技术创造的世界,显然不能依靠政府独自的行动达到有效的目标。维护数字世界安全需要政府机构和科技公司以新的方式合作——共享信息、加强防御和应对攻击。新的一年的到来,提供了全面进步的机会。

努力打造“有特色、高水平、国际化”的网络安全思想高地。

这篇关于至暗时刻:如何应对全球网络安全威胁?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![业务中14个需要进行A/B测试的时刻[信息图]](https://img-blog.csdnimg.cn/img_convert/aeacc959fb75322bef30fd1a9e2e80b0.jpeg)