本文主要是介绍MOCTF reverse 跳跳跳,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

MOCTF reverse 跳跳跳

一天一道CTF题目,能多不能少

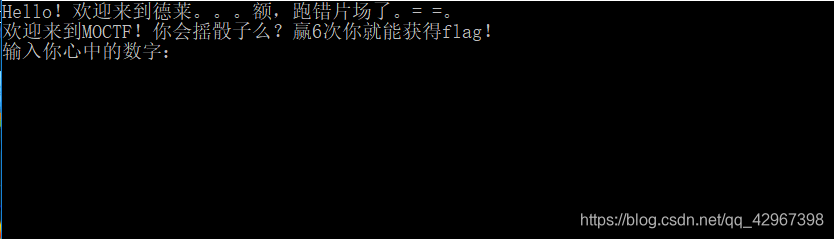

下载运行打开,看到:

用ida我没找到什么东西

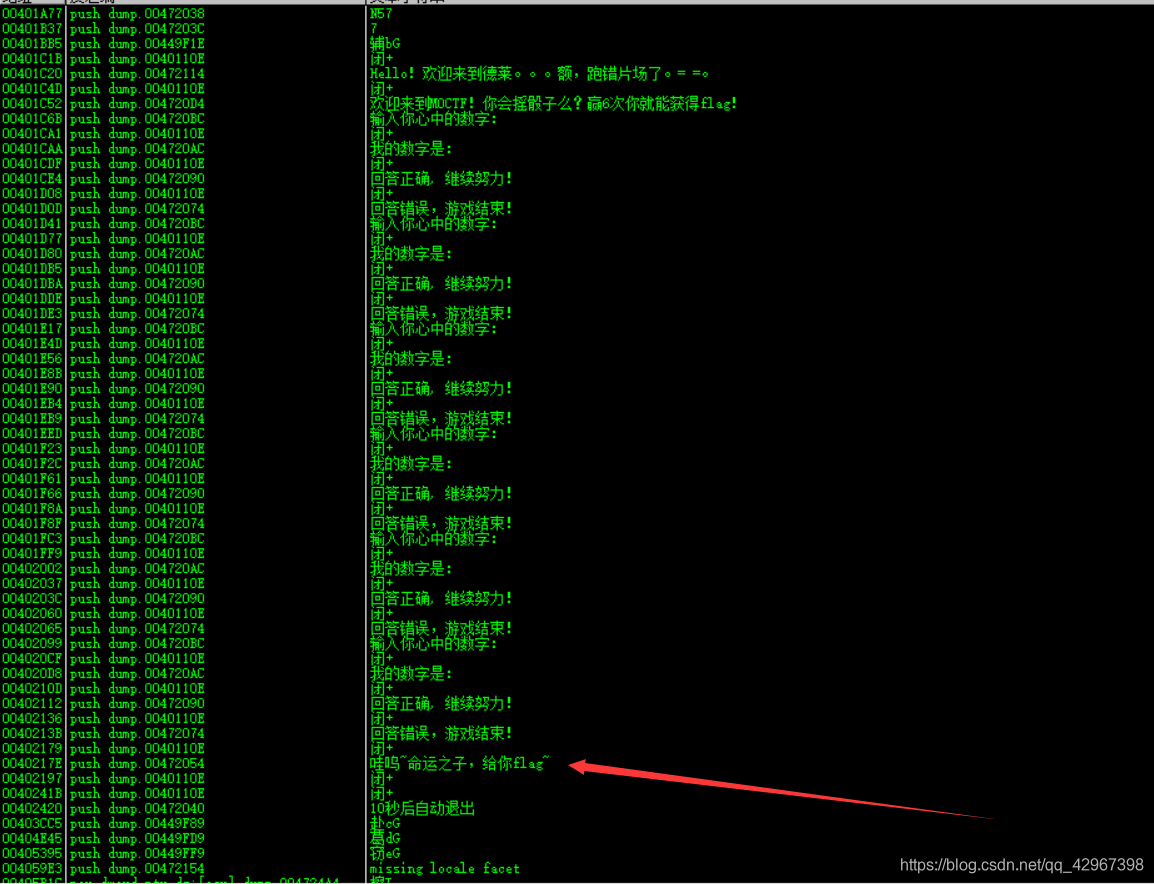

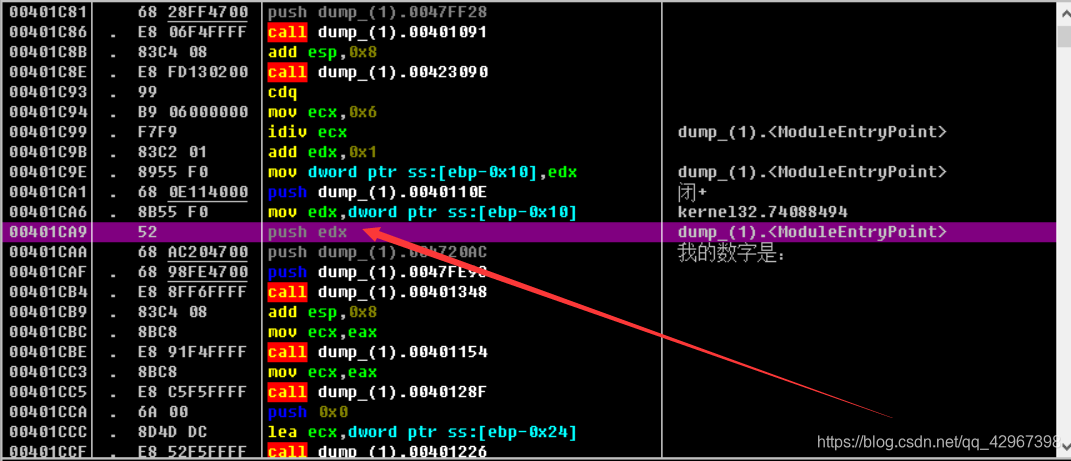

那就用OD打开咯,直接智能搜索字符串,查找"输入你心中的数字"字符串:

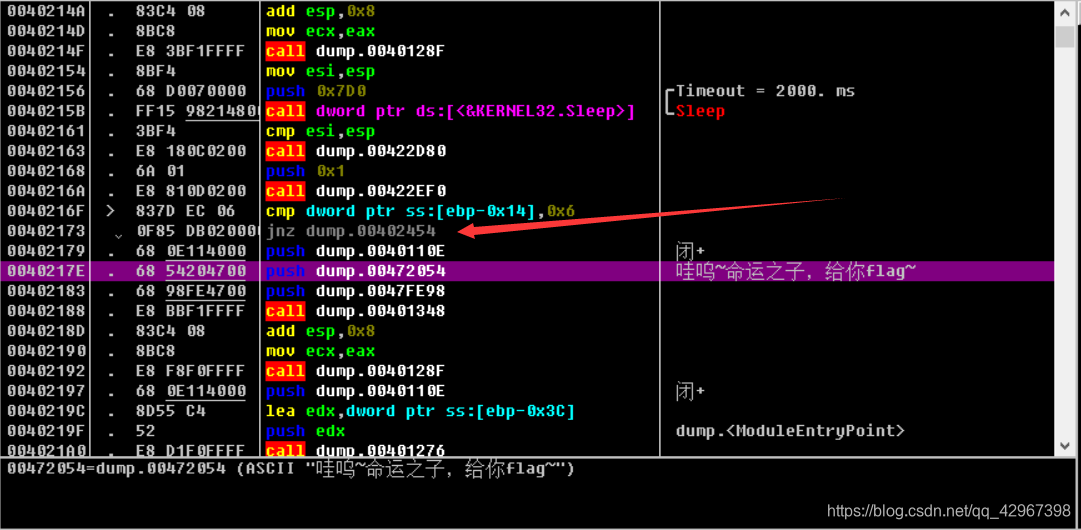

找到一串给你flag的字符串,直接找到其位置,发现有一个jnz,很明显有问题:

往上找一下,发现还有类似的jnz:

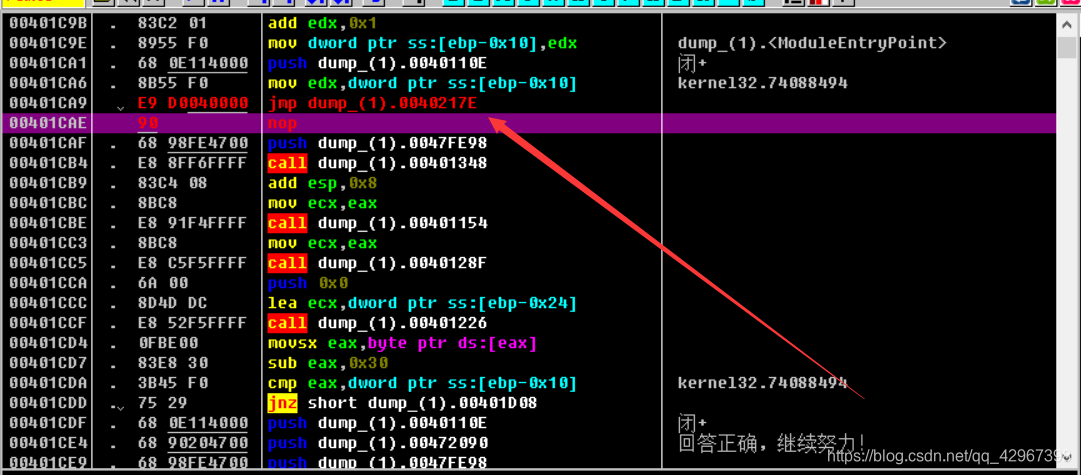

不一样就跳到错误回答就结束,那我们可以用nop把jnz给填了,这也就无法跳到错误的地方了,,,,

虽然貌似这也可以,,,但是太麻烦了,因为要你回答对6次,这得填多久~~

而且题目都是跳跳跳,那可不可以直接就跳到输出flag的地方呢???还不如动手试试~

记住输出flag的地址:0040217E

找到输出的地方,直接给个jmp ( jmp 0040217E ):

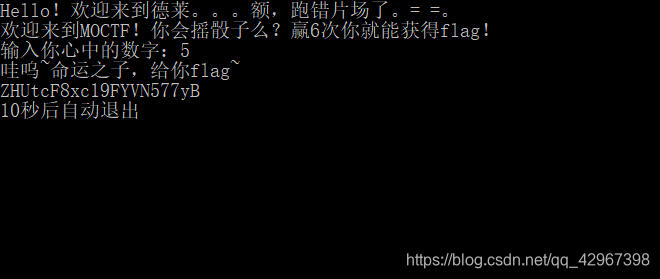

F9执行,随便输入:

得到一个串字符串ZHUtcF8xc19FYVN577yB

直接提交,发现不对,base64解码得到:du-p_1s_EaSy!

直接提交,还是不对,加上moctf:moctf{du-p_1s_EaSy!}

提交正确,啊哈哈哈哈

继续复习~~

这篇关于MOCTF reverse 跳跳跳的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[LeetCode] 7. Reverse Integer](/front/images/it_default.gif)

![[CTF]-Reverse:Reverse做题笔记](/front/images/it_default2.jpg)