本文主要是介绍锐捷网络—VPN功能—XAUTH认证—XAUTH+VPE配置案例,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

功能介绍

一、组网需求

二、组网拓扑

三、配置要点

四、配置步骤

五、配置验证

功能介绍

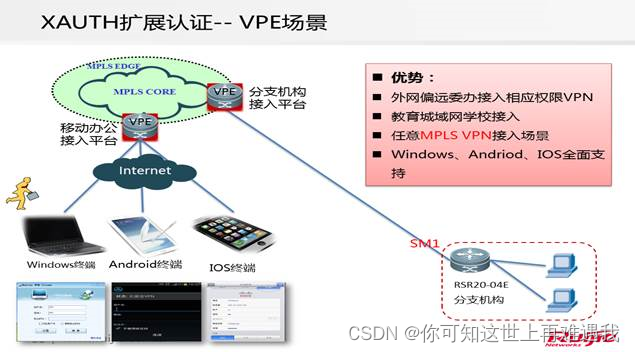

VPE可以将MPLS VPN和IP VPN结合起来,形成全网的VPN解决方案。

客户端设备可以使用带域名的用户名,通过VPDN拨号或xauth认证,通过域名动态的分配VRF,进入VPN专网。

一、组网需求

电子政务网场景,移动办公用户和手机办公用户通过Internet进行远程办公:

- PC通过和VPN网关RSR77建立IPSec,进行内网资源的访问,保障数据安全;

- 政务网MPLS-VPN场景中,各委办业务是隔离的,远程拨入客户只能访问特定vpn资源,严格隔离;

- 需进行身份验证,以便在出问题时追溯到人;

- 客户端部署要便捷,对用户傻瓜式操作。

在此需求下,XAUTH+VPE技术是完美解决方案

二、组网拓扑

应用场景:

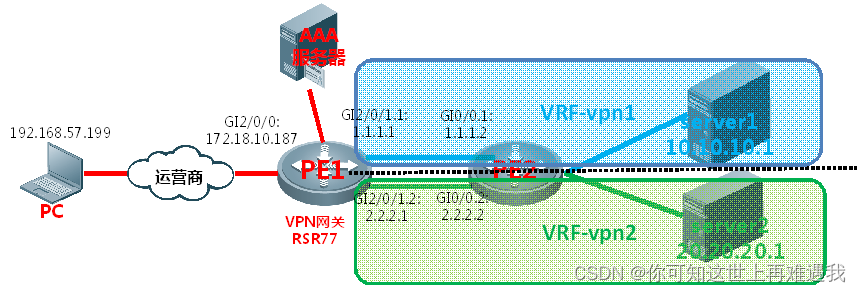

模拟拓扑:

三、配置要点

1、配置全网基本路由连通性:

2、配置IKE策略:

3、配置pre-share key:

4、创建客户端地址池:

5、创建客户端策略组:

6、配置ipsec加密策略:

7、创建动态加密图:

8、创建IPSEC加密图:

9、配置xauth认证形式:

10、配置域认证:

11、接口应用IPSEC加密图:

四、配置步骤

1、配置全网基本路由连通性

(基本路由配置,这里不详细提供配置)

2 、 配置IKE策略:

crypto isakmp mode-detect //(可选)设备作为中心,如果需要接受多种方式的拨入(有些采用主模式,有些采用积极模式),可以配置该命令。

crypto isakmp policy 1

encryption sm1 //ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

authentication pre-share

group 2

(Android系统拨入,推荐以下策略)

crypto isakmp mode-detect //(可选)设备作为中心,如果需要接受多种方式的拨入(有些采用主模式,有些采用积极模式),可以配置该命令。

crypto isakmp policy 1 //ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

encryption sm1

authentication pre-share

hash md5

group 2

3、配置pre-share key:

crypto isakmp key 0 ruijie address 0.0.0.0 0.0.0.0

4、创建客户端地址池:

crypto isakmp ippool pool1

address 100.100.100.1 100.100.100.100 //分配给XAUTH客户端的地址池

5、创建客户端策略组:

crypto isakmp client configuration group ruijie //客户端设置的策略组组名要和这里配置的一致

pool pool1 //关联地址池

netmask 255.255.255.252 //地址池掩码

dns 8.8.8.8 //分配给客户端的DNS

network center 10.10.10.1/32

network center 20.20.20.1/32 //指定客户端允许访问的网段

6、配置ipsec加密策略:

crypto ipsec transform-set esp-sm1 esp-sha-hmac //ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

7、创建动态加密图:

crypto dynamic-map ruijie 1

set transform-set t1

reverse-route //反向路由注入

8、创建IPSEC加密图:

crypto map mymap 1 ipsec-isakmp dynamic ruijie

9、配置xauth认证形式:

(采用本地认证)

aaa new-model

aaa authentication login ike-acs local //指定本地认证

crypto map mymap client authentication list ike-acs //将认证和ipsec关联,指定xauth的认证形式

username ruijie2@vpn2 password ruijie

username ruijie1@vpn1 password ruijie //创建一个本地带域名的帐号

(采用AAA认证)

aaa new-model

radius-server host x.x.x.x key xxx //指定radius服务器IP地址和key

aaa authentication login ike-acs group radius //指定radius服务器进行认证

crypto map mymap client authentication list ike-acs //将认证和ipsec关联,指定xauth的认证形式

10、配置域认证:

crypto isakmp authorize //开启域认证

crypto isakmp domain-delimiter @ suffix //用户帐号@后缀表示域名

crypto isakmp client configuration group ruijie1

domain vpn1 vrf vpn1 //@域名和VRF的对应关系

domain vpn2 vrf vpn2

11、接口应用IPSEC加密图:

interface GigabitEthernet 2/0/0

crypto map mymap

五、配置验证

1、通过客户端ping测试:

2、在PE1上查看路由表:

1)show ip route vrf vpn1

2)show ip route vrf vpn2

通过反向路由注入功能,vpn1路由表里有客户端PC认证成功获取到地址的路由!

3、查看PE1设备上查看IPSEC协商状态

1)show crypto isakmp sa

2)show crypto ipsec sa

这篇关于锐捷网络—VPN功能—XAUTH认证—XAUTH+VPE配置案例的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!