本文主要是介绍linux下backtrace函数获取函数调用堆栈信息用法,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

backtrace用途介绍:

使用backtrace可以查看函数的调用关系,也可以查看程序异常时的函数调用关系。配置生成coredump生成文件的方法也可以捕获异常,但产生的coredump文件内存较大,backtrace函数的方法占用的内存小。

需求:查看函数Print1函数是哪个函数调用。

代码实现如下:

#include <stdlib.h>

#include <stdio.h>

#include <stddef.h>

#include <execinfo.h>#define BT_NUM 20void PrintBackTrace(int signal)

{void *pBuf[BT_NUM] = {0};int nCallbackFunCnt = backtrace(pBuf, BT_NUM);printf("Current backtrace layer = %d\n", nCallbackFunCnt);char **pCallbackFuncInfos = nullptr;pCallbackFuncInfos = backtrace_symbols(pBuf, nCallbackFunCnt);if (pCallbackFuncInfos == nullptr){/* code */printf("Get func backtrace error\n");return;}for (size_t i = 0; i < nCallbackFunCnt; i++){/* code */printf("bt #%02ld: %s\n", nCallbackFunCnt - i, pCallbackFuncInfos[i]);}free(pCallbackFuncInfos);pCallbackFuncInfos = nullptr;//exit(1); //signal异常信号触发时使用

}void Print1()

{printf("11111111111111111111\n");PrintBackTrace(0);

}void Print2()

{printf("22222222222222222222\n");Print1();

}int main(int argc, char **argv)

{Print2();return 0;

}生成可执行文件的命令如下

g++ -g -rdynamic -no-pie main.cpp -o main执行可执行文件

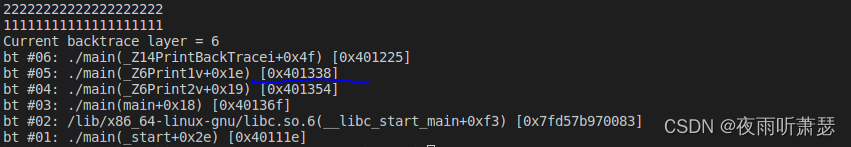

./main运行结果如下:

查看bt#05层函数所在行,可以根据bt05层后面的地址0x401338查看,执行命令如下:

addr2line -e main 0x401338运行结果如下:

![]()

附加:

关于backtrace的介绍和用法可以参考:

Linux程序异常退出用backtrace定位分析_libbacktrace-CSDN博客

拒绝超大coredump - 用backtrace和addr2line搞定异常函数栈 - 知乎 (zhihu.com)

这篇关于linux下backtrace函数获取函数调用堆栈信息用法的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!