本文主要是介绍云安全-对象存储安全(配置错误,域名接管,AK泄露),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x00 云安全-对象存储

云安全厂商分类:阿里云,腾讯云,华为云,亚马逊云等

云厂商所对应的云服务包括:对象存储,云数据库,弹性计算服务(云主机),云控制台

各厂商对象存储名词:阿里云OSS,腾讯云COS,华为云OBS,亚马逊云S3

0x01 对象存储安全-权限配置错误

权限配置错误导致的:

未授权读取文件

未授权写入文件

未授权浏览目录

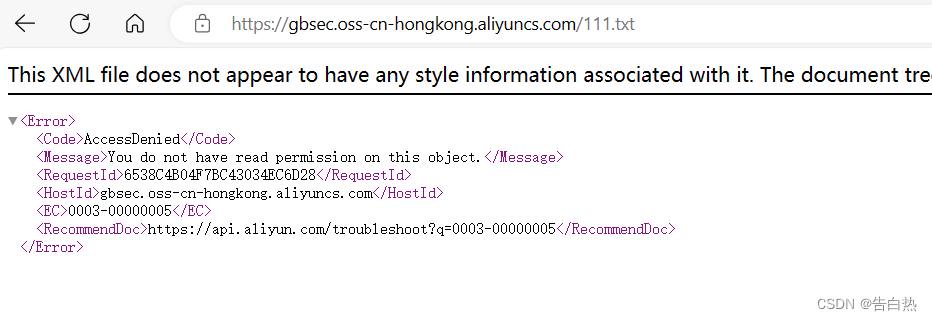

配置私有读取权限时候不添加认证无法访问

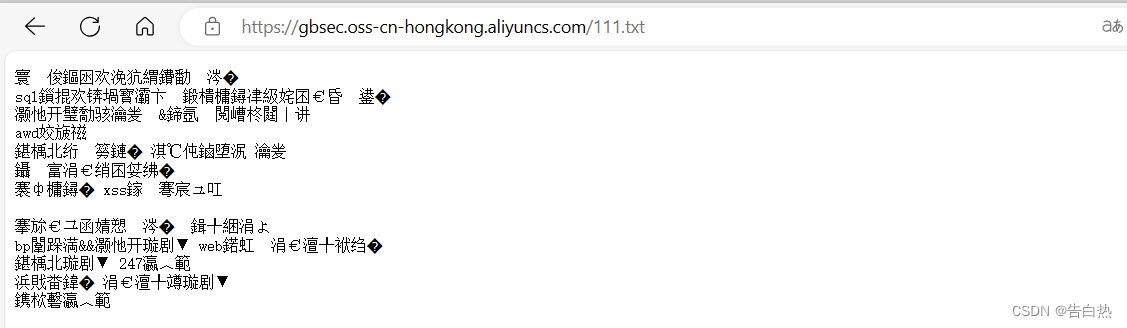

当配置为公共读写,可直接访问

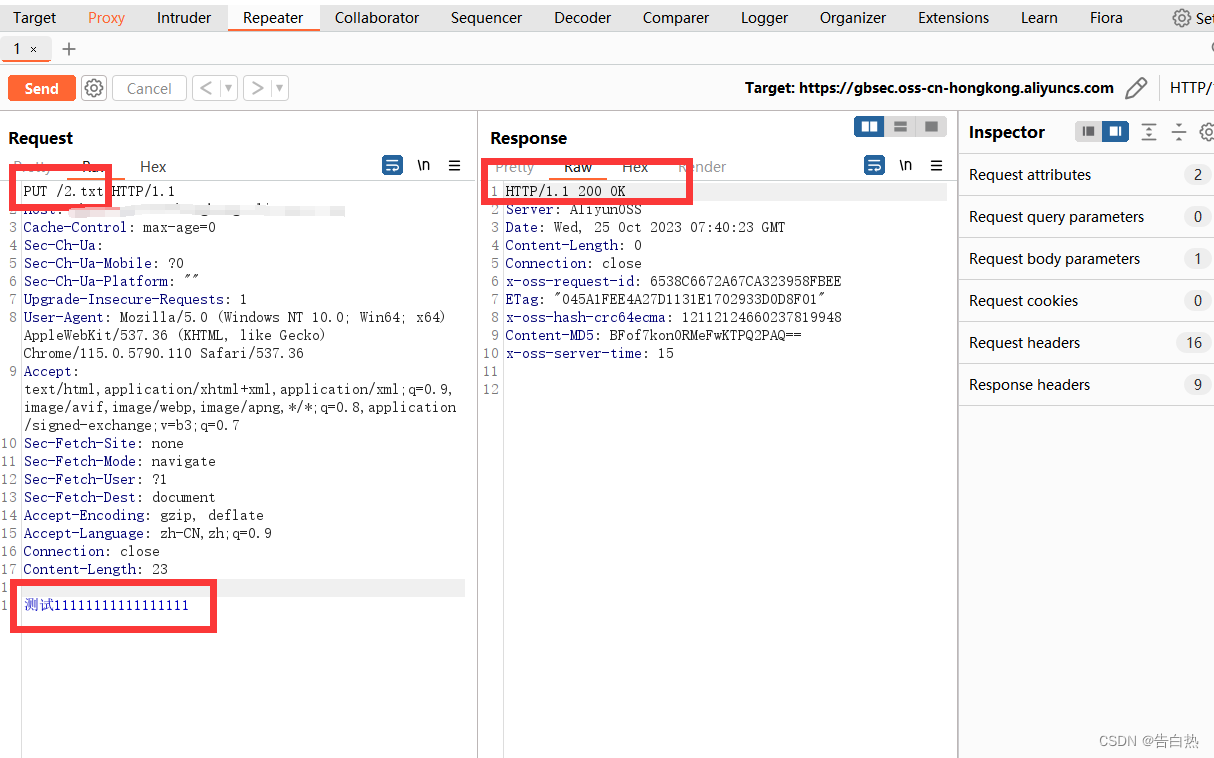

写文件

成功写入:

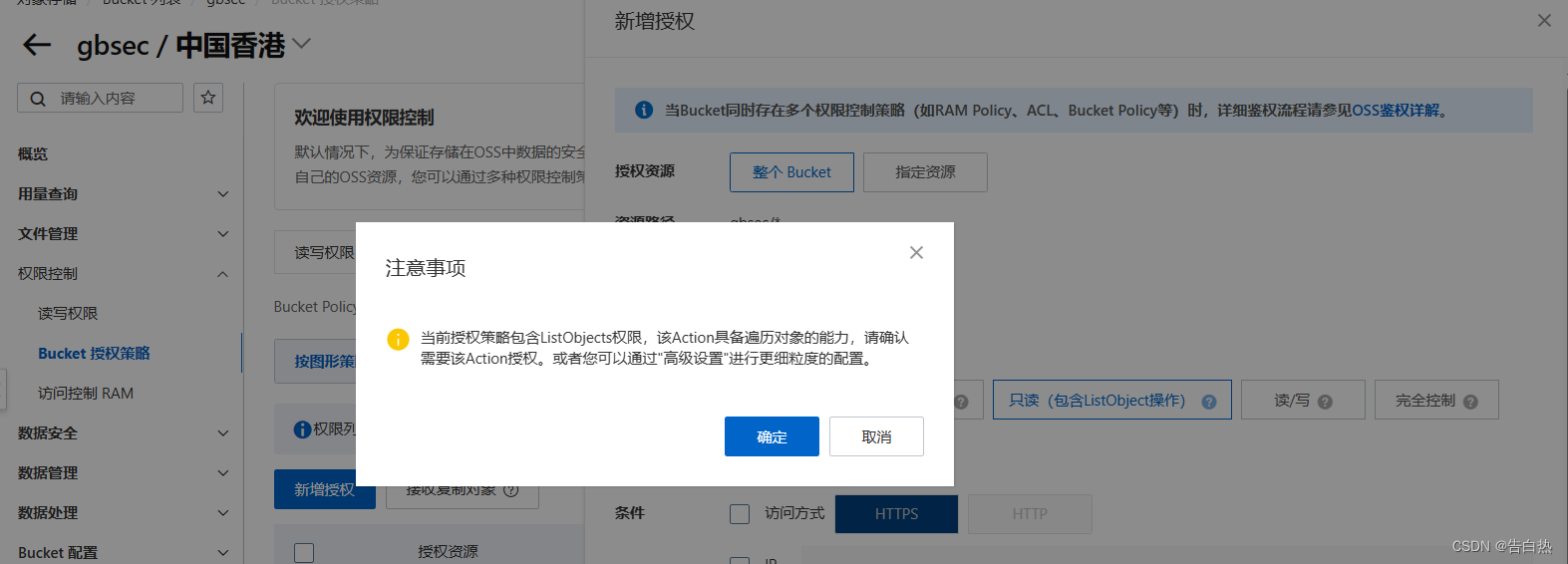

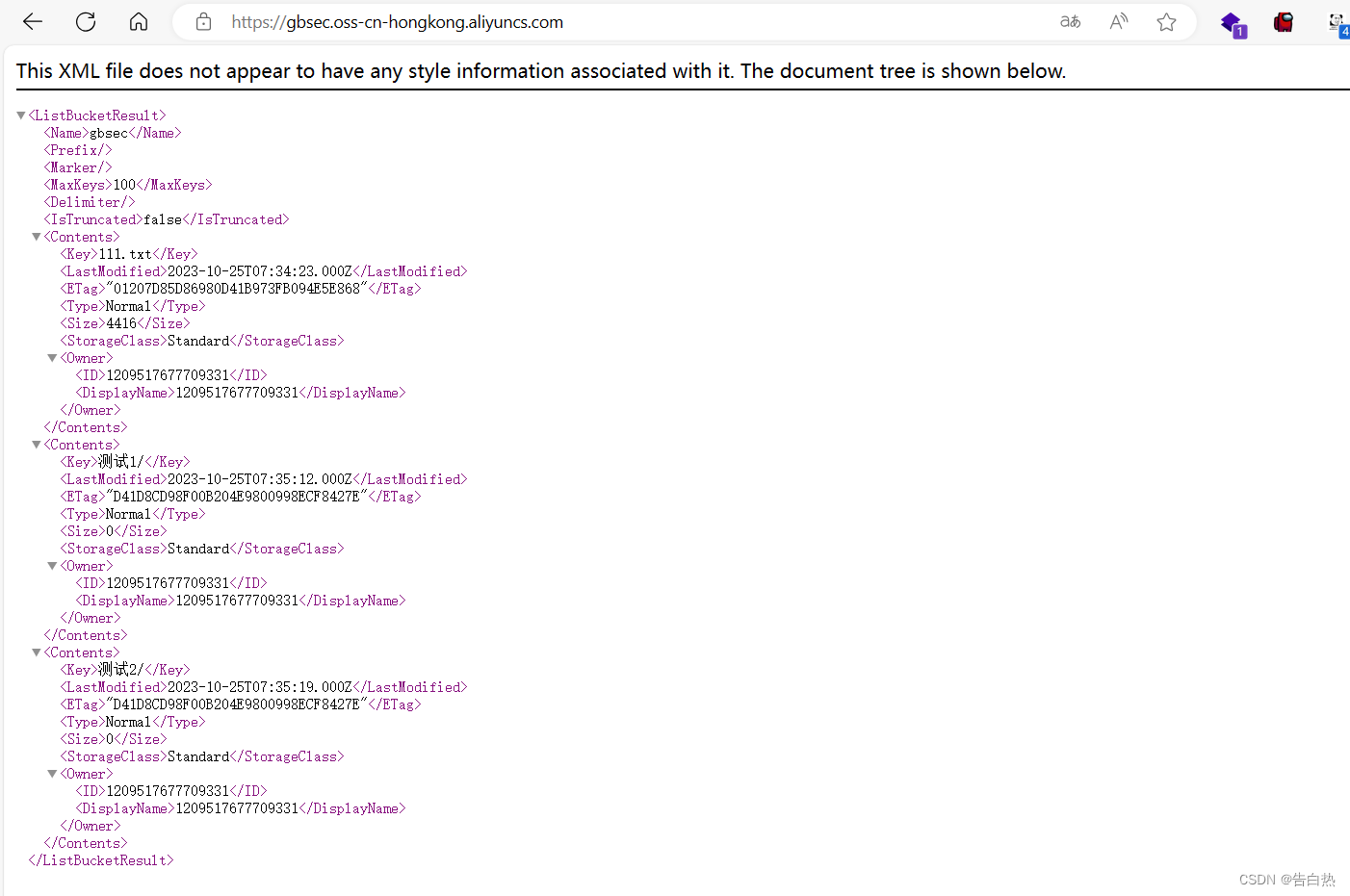

当配置ListObjects权限, 所有用户具有目录浏览功能

目录浏览

0x02 对象存储安全-域名接管

给测试环境配置域名(Hk地区避免备案)

条件:

当对面设置了oss对应的域名

需要获取oss对应设置的备案域名(非oss域名)

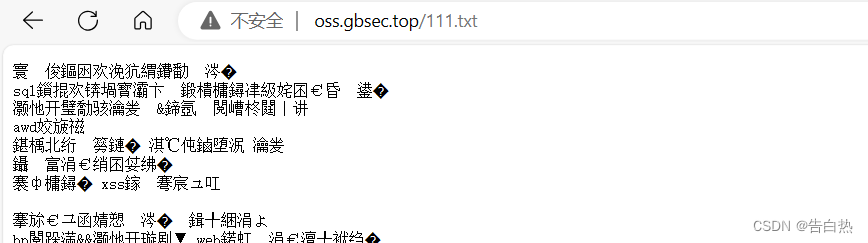

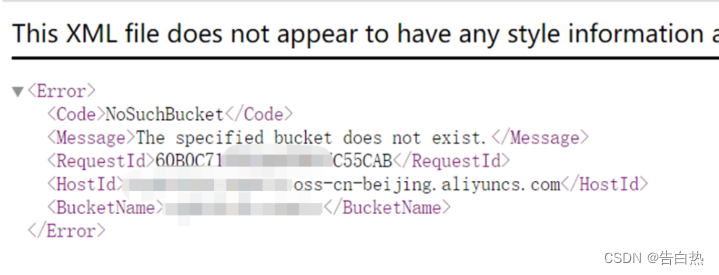

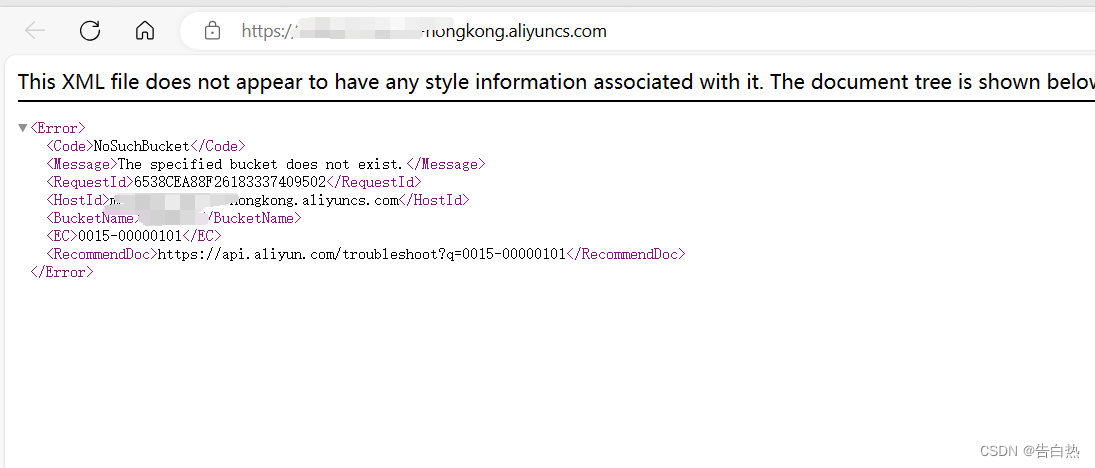

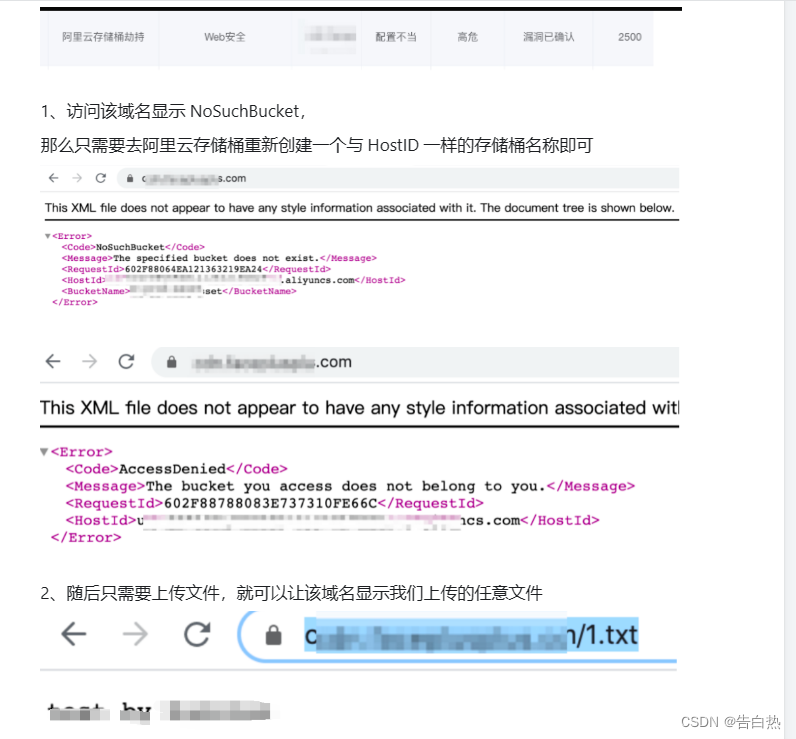

访问域名显示:表示该oss不存在,或被删除,创建相同的oss名称(下列aliyuncs前缀名称,保障相同的厂商和地区以及名称)

通过ping备案的oss设置的域名也可以获取原oss域名

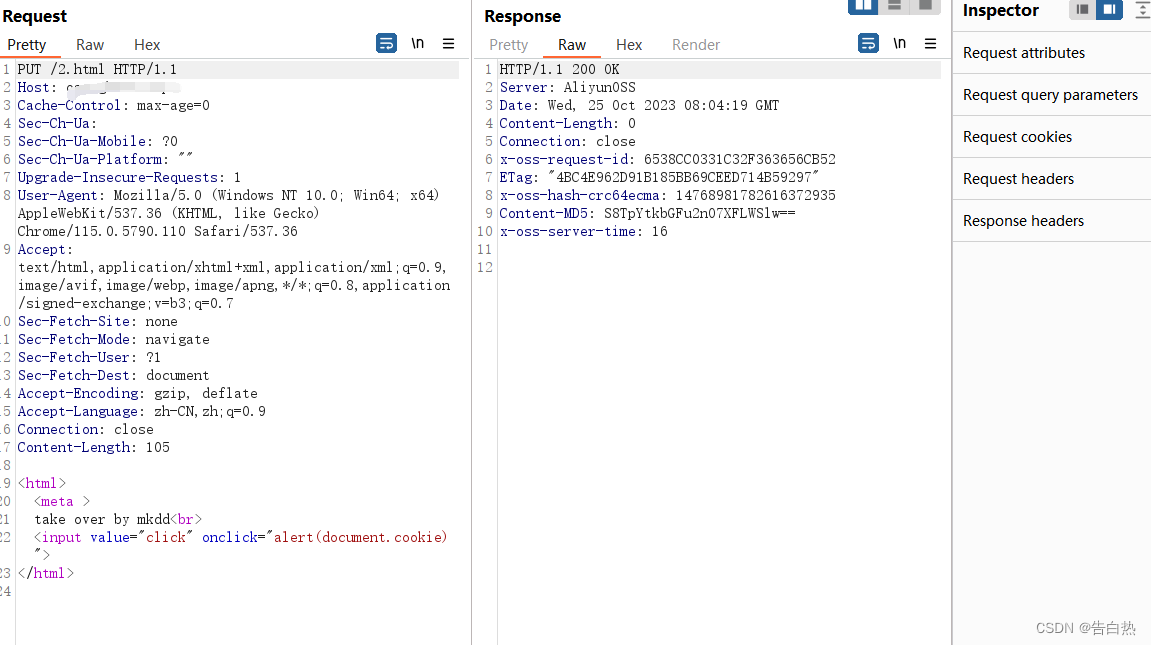

通过put或者自己上传文件后访问,发现上传成功,可以通过对方设置的域名直接访问,造成接管,

实例代码:

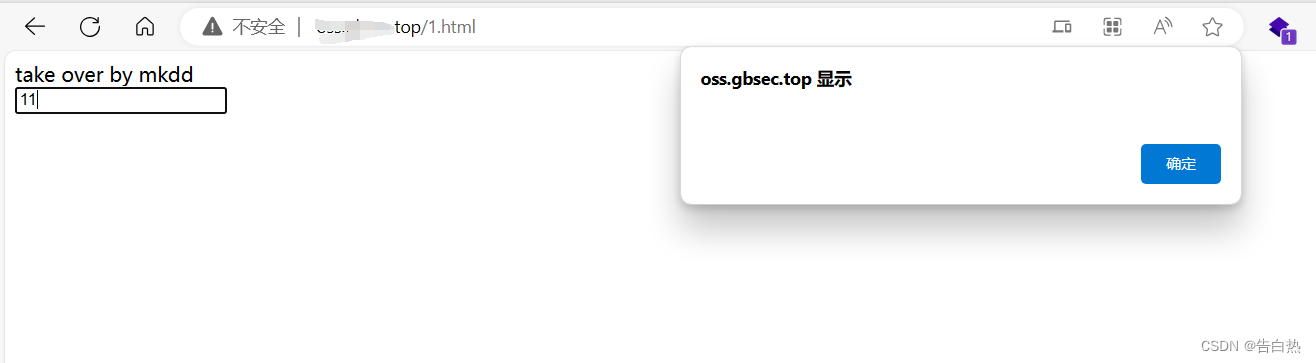

访问解析,可能造成获取该域名上的cookie信息

案例测试:

fofa:“NOSuchBucket” && country=“CN”

寻找NOSuchBucket,且能获取到设置的域名信息,

与其创建相同的oss(厂商,地区,相同名称)

上传后尝试通过对方设置的域名信息访问,如访问成功,则成功接管

创建相同的桶,上传html文件访问测试(通过oss设置的备案域名访问,oss域名无效危害证明)

<html>

<meta >

take over by mkdd<br>

<input value="click" onclick="alert(document.cookie)">

</html>

0x03 对象存储-AK泄露安全

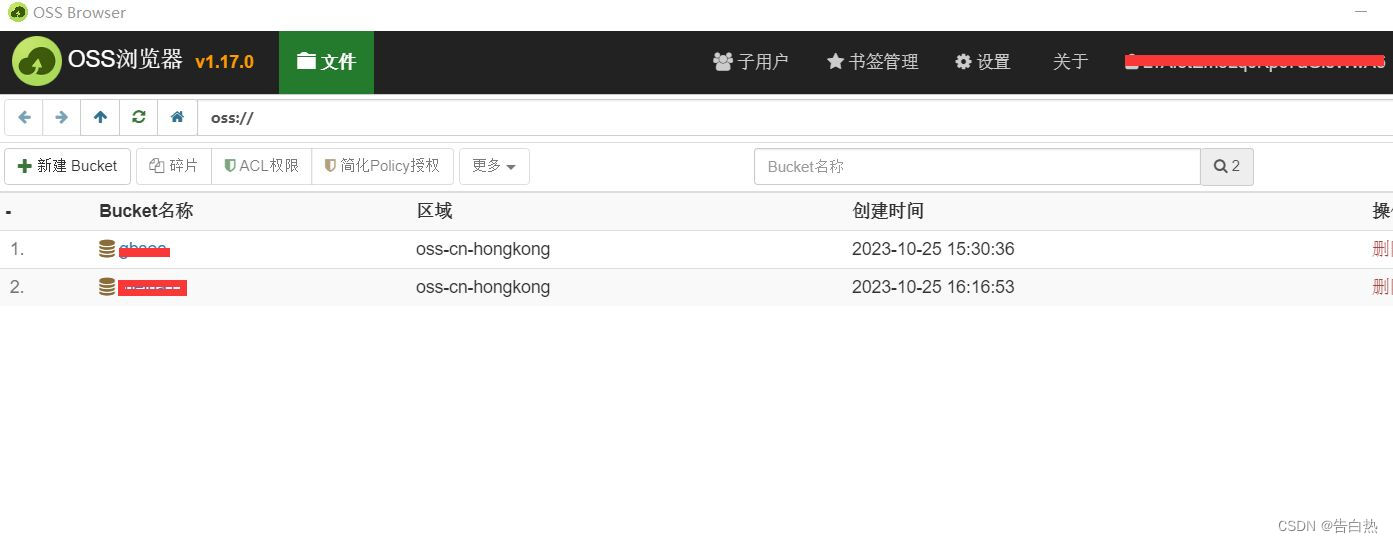

创建AccessKeyId后,可以通过密钥的方式直接管理oss,

常见的ak泄露点

1.app,小程序的反编译

2.数据包内

3.js文件内容

4.托管平台泄露

官方管理工具(市面上还有其他的管理工具cf等):

数据包辅助工具:Hae

配置各厂商的AccessKeyId的正则后即可

https://github.com/gh0stkey/HaE

https://wiki.teamssix.com/cloudservice/more/

这篇关于云安全-对象存储安全(配置错误,域名接管,AK泄露)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!