本文主要是介绍2019 年山东省职业院校技能大赛(中职组)网络搭建与应用竞赛正式赛卷 设备答案,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

2019 年山东省职业院校技能大赛

(中职组)网络搭建与应用竞赛

正式赛卷

表 1 网络设备连接表

表 2 网络设备 IP 地址分配表

一、线缆制作与基础配置(30 分)

1.根据网络拓扑要求,截取适当长度和数量的双绞线,制作网络线缆,根据题目要求,插入相应的设备的相关端口。

2.根据网络拓扑要求及网络地址规划表,对网络设备进行地址设置。

二、交换配置与调试(136 分)

1.总部两台核心交换机通过 VSF 物理端口连接起来形成一台虚拟的逻辑设备命名为 SW-Core,用户对这台虚拟设备进行管理,来实现对虚拟设备中所有物理设备的管理。两台设备之间建立一个 vsf port-group,vsf port-group 编号都使用最小值,每个 vsf port-group 绑定两个万兆光端口(25 口和 26 口),两台设备 VSF 逻辑域为 10,SW-1 的成 员编号使用最大值,SW-2 的成员编号使用最小值,正常情况下 SW-2 负责管理整个 VSF,采用 LACP MAD 分裂检测,配置快速检测模式为 short,配置 VSF 链路 down 延迟上报时间为2s、vsf 分裂后桥 MAC 地址保留时间为 6 分钟。

1)、SW-1交换机vsf配置:

CS6200-28X-EI(config)# hostname SW-1

SW-1(config)#vsf member 16 (成员编号值范围1~16)

SW-1(config)#vsf priority 1

SW-1(config)#vsf domain 10

SW-1(config)#vsf port-group 1

SW-1(config-vsf-port1)#vsf port-group interface e1/0/26

SW-1(config-vsf-port1)#vsf port-group interface e1/0/25

SW-1(config-vsf-port1)#exit

SW-1(config)#switch convert mode vsf

The device will convert to vsf mode and reboot. Do you want to convert the content of running-config to make it available in vsf mode? [Y/N]:y

2)、SW-2交换机vsf配置:

CS6200-28X-EI(config)# hostname SW-2

SW-2(config)#vsf member 1

SW-2(config)#vsf priority 2

SW-1(config)#vsf domain 10

SW-2(config)#vsf port-group 1

SW-2(config-vsf-port1)#vsf port-group interface e1/0/26

SW-2(config-vsf-port1)#vsf port-group interface e1/0/25

SW-2(config-vsf-port1)#exit

SW-2(config)#switch convert mode vsf

The device will convert to vsf mode and reboot. Do you want to convert the content of running-config to make it available in vsf mode? [Y/N]:y

3-1)、SW-Core交换机LACP MAD配置:

SW-2(config)#hostname SW-Core

SW-Core(config)#vsf link delay 2000 (毫秒)

SW-Core(config)#vsf mac-address persistent timer(六分钟)

SW-Core(config)#int e1/0/21-24;e16/0/21-24

SW-Core(config-if-port-range)#media-type copper (端口类型转换为电口)

SW-Core(config)#port-group 1

SW-Core(config)#int e1/0/23;e16/0/23

SW-Core(config-if-port-range)#port-group 1 mode active

SW-Core(config-if-port-range)#lacp timeout short

SW-Core(config-if-port-range)#int port-channel 1

SW-Core(config-if-port-channel1)#vsf mad lacp enable

SW-Core(config-if-port-channel1)#exit

SW-Core(config-if-port-channel1)#switchport mode trunk

SW-Core(config-if-port-channel1)#exit

3-2)、SW-3交换机LACP MAD配置:

S4600-28P-SI(config)#hostname SW-3

SW-3(config)#port-group 1

SW-3(config)#int e1/0/23;24

SW-3(config-if-port-range)#port-group 1 mode active

SW-3(config-if-port-range)#lacp timeout short

SW-3(config-if-port-range)#exit

SW-3(config)#int port-channel 1

SW-3(config-if-port-channel1)#switchport mode trunk

2.为了减少广播,需要根据题目要求规划并配置 VLAN。具体要求如下:

(1)配置合理,所有链路上不允许不必要 VLAN 的数据流通过,包括 VLAN 1;

SW-Core(config)#int port-channel 1

SW-Core(config-if-port-channel1)#switchport mode trunk

SW-Core(config-if-port-channel1)#switchport trunk allowed vlan 110;120;130;140;1000

SW-Core(config-if-port-channel1)# switchport trunk native vlan 1000

SW-Core(config-if-port-channel1)#exit

SW-3(config-if-port-range)#int port-channel 1

SW-3(config-if-port-channel1)#switchport mode trunk

SW-3(config-if-port-channel1)#switchport trunk allowed vlan 110;120;130;140;1000

SW-Core(config-if-port-channel1)# switchport trunk native vlan 1000

SW-3(config-if-port-channel1)#exit

(2)配置销售业务 VLAN 每个物理端口最多允许每秒钟通过 640kbit 的广播数据包;

策划业务 VLAN 每个物理端口最多允许每秒钟通过 1280kbit 的单播数据包。

SW-3(config)#interface ethernet 1/0/5-7

SW-3(config-if-port-range)#rate-violation broadcast 640

SW-3(config)#interface ethernet 1/0/10-12

SW-3(config-if-port-range)#rate-violation unicast 1280

根据下述信息及表,在交换机上完成 VLAN 配置和端口分配。

SW-3(config)#vlan 110

SW-3(config-vlan110)#name XSBM

SW-3(config-vlan110)#switchport interface e1/0/5-7

SW-3(config-vlan110)#exit

SW-3(config)#vlan 120

SW-3(config-vlan120)#name XZBM

SW-3(config-vlan120)#switchport interface e1/0/8-9

SW-3(config-vlan120)#exit

SW-3(config-vlan)#vlan 130

SW-3(config-vlan130)#name CHBM

SW-3(config-vlan130)#switchport interface e1/0/10-12

SW-3(config-vlan130)#exit

SW-3(config)#vlan 140

SW-3(config-vlan140)#name CWBM

SW-3(config-vlan140)#switchport interface e1/0/13-17

SW-3(config-vlan140)#exit

SW-3(config)#vlan 1000

SW-3(config-vlan1000)#name WLGL

SW-3(config-vlan1000)#exit

3.销售、行政、策划、财务各部门业务内部终端、采用自动获取 IP 地址,总部 SW-Core

作为 DHCP 服务器进行 IP 地址分配,使用该网段最后一个 ip 地址作为地址池网关,地址池主机位范围为 100-200;为了防止恶意主机试图伪装 DHCP server,请在交换机上设置相应功能阻止此现象发生。

SW-Core:

Service dhcp

ip dhcp pool CH

network-address 192.168.130.0 255.255.255.0

default-router 192.168.130.254

ip dhcp pool CW

network-address 192.168.140.0 255.255.255.0

default-router 192.168.140.254

ip dhcp pool XS

network-address 192.168.110.0 255.255.255.0

default-router 192.168.110.254

ip dhcp pool XZ

network-address 192.168.120.0 255.255.255.0

default-router 192.168.120.254

ip dhcp excluded-address 192.168.110.1 192.168.110.99

ip dhcp excluded-address 192.168.110.201 192.168.110.255

ip dhcp excluded-address 192.168.120.1 192.168.120.99

ip dhcp excluded-address 192.168.120.201 192.168.120.255

ip dhcp excluded-address 192.168.130.1 192.168.130.99

ip dhcp excluded-address 192.168.130.201 192.168.130.255

ip dhcp excluded-address 192.168.140.1 192.168.140.99

ip dhcp excluded-address 192.168.140.201 192.168.140.255

(为了排除这些IP,使IP范围为100-200)

Ip dhcp snooping enable

Interface port-channel 1

Ip dhcp snooping trust

Ip route 0.0.0.0 0.0.0.0 172.16.1.1

SW-3:

Service dhcp

Ip forward-protocol udp bootps

Ip dhcp snooping enable

Interface ethernet 1/0/5-17

Ip dhcp snooping action shutdown

Interface vlan 110

ip helper-address 192.168.100.254

Interface vlan 120

ip helper-address 192.168.100.254

Interface vlan 130

ip helper-address 192.168.100.254

Interface vlan 140

ip helper-address 192.168.100.254

Ip route 0.0.0.0 0.0.0.0 192.168.100.254

4.为了尽可能加大总部核心交换机 SW-Core与FW1、FW2 之间的带宽,在 FW1、FW2上分别使用聚集接口来提高单个 IP 地址的可用带宽,SW-Core 使用聚合组 3 连接 FW1 的聚 集接口 3,SW-Core 使用聚合组 4 连接 FW2 的集聚接口 3,SW-Core 与防火墙之间启用强制 聚合模式,使用端口汇聚技术,SW3 与 SW-Core 之间启用动态聚合,SW-Core 为主动端,SW3 为被动端,使用 Port-group 5。

SW-Core:

Port-group 3

Interface ethernet 1/0/1;16/0/1

Port-group 3 mode on

Switchport access vlan 101

Interface port-channel 3

exit

Port-group 4

Interface ethernet 1/0/2;16/0/2

Port-group 4 mode on

Switchport access vlan 102

Interface port-channel 4

Exit

Port-group 5

Interface ethernet 1/0/23;16/0/24

Port-group 5 mode active

Switchport mode trunk

switchport trunk allowed vlan 110;120;130;140;100

Switchport trunk allowed vlan 100

Interface port-channel 5

Exit

FW-1:

Interface aggregate3

Zone trust

Manage ping

Ip address 10.0.101.1/30

Exit

Interface ethernet 0/1

aggregate aggregate3

Exit

Interface ethernet 0/2

aggregate aggregate3

exit

FW-2:

Interface aggregate3

Zone trust

Manage ping

Ip address 10.0.102.1/30

Exit

Interface ethernet 0/1

aggregate aggregate3

Exit

Interface ethernet 0/2

aggregate aggregate3

exit

SW-3:

Port-group 5

interface ethernet 1/0/23-24

Port-group 5 mode passive

switchport mode trunk

switchport trunk allowed vlan 110;120;130;140;1000

switchport trunk native vlan 1000

Interface port-channel 5

Exit

5.用户为了维护方便,需要在总部所有交换机设备上开启 Secure Shell 管理功能,

设备上只允许一个本地认证用户,用户名:2019SDSS,优先级设置为 15,密码:SDSS@2019;

为保证安全需设置客户端的验证重试次数为 2 次,最大访问连接数为 10,并设置认证超时时间为 5 分钟。

SW-Core/SW-3:

ssh-server enable

No username admin (删除原有的本地认证用户)

username 2019SDSS privilege 15 password 0 SDSS@2019

ssh-server enable

ssh-user 2019SDSS password 0 SDSS@2019

ssh-server authentication-retries 2

ssh-server max-connection 10

ssh-server timeout 300 (秒)

6.SW-3 为接入交换机,在接入交换机连接终端的接口下设置端口安全,每个端口最 多学习3 个 MAC 地址,当学习到更多的 MAC 地址时,直接shutdown端口,且设置自动恢复端口,恢复时间 60s。

SW-3:

Interface Ethernet1/0/5-17

Switchport port-security

Switchport port-security maximum 3

switchport port-security violation shutdown recovery 60

7.SW-Core 开启端口镜像功能,将 SW-Core 与 FW1、FW2 互联的全部流量信息映射到E1/0/20 端口。

monitor session 1 source interface Ethernet1/0/1-2 tx

monitor session 1 source interface Ethernet1/0/1-2 rx

monitor session 1 source interface Ethernet16/0/1-2 tx

monitor session 1 source interface Ethernet16/0/1-2 rx

monitor session 1 destination interface Ethernet1/0/20

8.SW-Core 即作为总公司核心交换机,同时又使用相关技术将 SW-Core 模拟为Internet 交换机,实现总公司内部路由表与 Internet 路由表隔离,Internet 路由表位于vpn 实例名称 Internet 内。

SW-Core(config)#ip vrf Internet

SW-Core(config-vrf)#exit

SW-Core(config)#int vlan 4002

SW-Core(config-if-vlan4002)#ip vrf forwarding Internet

SW-Core(config-if-vlan4002)#ip add 202.12.19.6 255.255.255.252

SW-Core(config-if-vlan4002)#int vlan 4001

SW-Core(config-if-vlan4001)#ip vrf forwarding Internet

SW-Core(config-if-vlan4001)#ip add 202.12.19.2 255.255.255.252

SW-Core(config)#Interface Ethernet1/0/17

SW-Core(config-if-ethernet1/0/17)# switchport access vlan 4001

SW-Core(config)#Interface Ethernet1/0/18

SW-Core(config-if-ethernet1/0/18)# switchport access vlan 4002

三、路由配置与调试(136 分)

1.尽可能加大总公司路由器与分公司路由器之间的专线链路带宽,将路由器上的 S0/1和 S0/2 口绑定成一个口,使用 group 12。

RT-1_config#int s0/1

RT-1_config_s0/1#encapsulation ppp

RT-1_config_s0/1#multilink-group 12

RT-1_config_s0/1#exit

RT-1_config#

RT-1_config#int s0/2

RT-1_config_s0/2#phy speed 2048000

RT-1_config_s0/2#encapsulation ppp

RT-1_config_s0/2#multilink-group 12

RT-1_config_s0/2#exit

RT-1_config#

RT-1_config#int multilink 12

RT-1_config_m1#ppp multilink

RT-1_config_m1#multilink-group 12

RT-1_config_m1#ip address 202.5.18.1 255.255.255.252

RT-1_config_m1#no shut

RT-2_config#int s0/1

RT-2_config_s0/1#encapsulation ppp

RT-2_config_s0/1#multilink-group 12

RT-2_config_s0/1#exit

RT-2_config#int s0/2

RT-2_config_s0/2#phy speed 2048000

RT-2_config_s0/2#encapsulation ppp

RT-2_config_s0/2#multilink-group 12

RT-2_config_s0/2#exit

RT-2_config#int multilink 12

RT-2_config_m1#ppp multilink

RT-2_config_m1#multilink-group 12

RT-2_config_m1#ip address 202.5.18.2 255.255.255.252

RT-2_config_m1#no shut

RT-2_config_m1#exit

2.规划总公司内部网络使用 OSPF 路由协议实现全网互通,进程号为 200,RT1、 FW1、FW2、与 SW-Core 的 ospf 进程 RID 分别为 21.1.1.1、21.1.1.3 、21.1.1.4、21.1.1.5,其中 SW-Core 与 FW1 直连网段和 SW-Core 与 FW2 直连网段宣告到 area 10 中,将 SW-Core 的业务 VLAN 宣告到区域 10 中, FW1、FW2 与 RT1 的直连网段宣告到骨干区域。

SW-Core:

Router ospf 200

router-id 21.1.1.5

Network 10.0.101.2 0.0.0.3(反掩码) area 10

Network 10.0.102.2 0.0.0.3 area 10

Network 192.168.110.0 0.0.0.255 area 10

Network 192.168.120.0 0.0.0.255 area 10

Network 192.168.130.0 0.0.0.255 area 10

Network 192.168.140.0 0.0.0.255 area 10

FW-1:

ip vrouter trust-vr

Router ospf 200

Router-id 21.1.1.3

Network 10.0.101.1 0.0.0.3 area 10

Network 10.0.0.2 0.0.0.3 area 0

FW-2:

Ip vrouter trust-vr

Router ospf 200

Router-id 21.1.1.4

Network 10.0.102.1 0.0.0.3 area 10

Network 10.0.0.6 0.0.0.3 area 0

RT-1:

router ospf 200

router-id 21.1.1.1

network 10.0.0.1 255.255.255.252 area 0 (正掩码报错就用反掩码)

network 10.0.0.5 255.255.255.252 area 0

3.为了加快 ospf 邻居收敛,通过修改 area 0 的 ospf 报文时间来加快邻居收敛速度。

FW-1:

Interface ethernet 0/4

Ip ospf hello-interval 5

FW-2:

Interface ethernet 0/4

Ip ospf hello-interval 5

RT-1:

Interface g0/3

Ip ospf hello-interval 5

Interface g0/4

Ip ospf hello-interval 5

(hello-interval 的值越小,则网络拓扑结构的变化将被越快的发现,同时路由开销也增加。接口缺省发送 HELLO 报文的间隔时间为 10 秒)

4.针对骨干区域启用 MD5 验证,验证密钥为:SDSS2019。

RT-1:

Router ospf 200

area 0 authentication message-digest

Interface g0/3

ip ospf message-digest-key 1 md5 SDSS2019

Interface g0/4

ip ospf message-digest-key 1 md5 SDSS2019

FW-1:

Ip vrouter trust-vr

Router ospf 200

area 0 authentication message-digest

Interface ethernet 0/4

ip ospf message-digest-key 1 md5 SDSS2019

FW-2:

Ip vrouter trust-vr

Router ospf 200

area 0 authentication message-digest

Interface ethernet 0/4

ip ospf message-digest-key 1 md5 SDSS2019

5.通过设置特殊区域,将 area 10 中的 3 类、4 类、5 类 LSA 过滤掉,来减少 SW-Core上的链路状态数据库数量。

FW-1:

Ip vrouter trust-vr

Router ospf 200

Area 10 stub no-summary

FW-2:

Ip vrouter trust-vr

Router ospf 200

Area 10 stub no-summary

SW-Core:

Router ospf 200

Area 10 stub no-summary

6.总公司与分公司之间使用与 SW-Core 模拟 Internet 交换机的接口互联地址建立 GRE隧道,再使用 IPsec 技术对 GRE 隧道进行保护,IPsec 技术使用 IKE 协商 IPsec 安全联盟、交换 IPsec 密钥,两端加密访问控制列表名称都为 CTW,总公司和分公司路由器上分别创建 loopback2000 来模拟业务网络,通过静态路由协议在运营商网络相互访问,通过 vpn技术就不担心数据被监视篡改和伪造。

RT-1:

Interface tunnul 1

Tunnul source 202.12.19.1(RT-1端口IP g0/5 )

Tunnul destination 202.12.19.5(RT-2端口IP g0/5)

exit

RT-2:

Interface tunnul 1

Tunnul source 202.12.19.5

Tunnul destination 202.12.19.1

Exit

(vpn IPsec 正在学习中......)

敬请期待

7.RT2 与 AC 之间使用 RIP 协议,使用版本 2,宣告到 RIP 中,RT2 上显示 rip 明细路由。

RT-2:

Ip route 0.0.0.0 0.0.0.0 202.12.19.6

Router rip

Version 2

no auto-summary

Network 10.0.201.2

DCWS:

Router rip

Version 2

No auto-summary

Network 10.0.201.1

default-information originate

8.总公司与分公司之间使用 BGP 协议进行业务访问,RT1 与 RT2 之间使用 ppp 链路的串口建立 EBGP 邻居关系,RT1 处于 AS 100,RT2 处于 AS 200,在 RT1 上将 OSPF 路由引入到 BGP 中,同时将 BGP 路由引入到 ospf 中,在 RT2 将 rip 路由协议与 BGP 路由协议相互引入,要求总公司和分公司全网互通。

RT-1:

ip route 0.0.0.0 0.0.0.0 202.12.19.2

Router bgp 100

bgp router-id 21.1.1.1

neighbor 202.5.18.1 remote-as 200

neighbor 202.5.18.1 ebgp-multihop 255

redistribute ospf 200

router ospf 200

default-information originate always

redistribute bgp 100

RT-2:

router bgp 200

bgp router-id 21.1.1.2

neighbor 202.5.18.2 remote-as 100

neighbor 202.5.18.2 ebgp-multihop 255

redistribute rip

router rip

redistribute bgp

9.在总公司的 RT-1 上配置源 NAT,要求总部内网用户均可经地址转换后而访问公网,使用的地址为 202.12.19.1/30。

RT-1:

Ip access-list standard 1

Permit 192.168.110.0 0.0.0.255

Permit 192.168.120.0 0.0.0.255

Permit 192.168.130.0 0.0.0.255

Permit 192.168.140.0 0.0.0.255

Exit

Ip nat pool NAT 202.12.19.1 202.12.19.1 255.255.255.252

Ip nat inside source list 1 pool NAT overload

Interface s1/0

Ip nat intside

Interface s1/1

Ip nat intside

Interface g0/4

Ip nat intside

Interface g0/3

Ip nat intside

Interface g0/5

Ip nat outside

四、无线配置(112 分)

1.AC 和瘦 AP 来构建网络,AC 将 VLAN 2001 作为管理 VLAN,VLAN 210、VLAN 220、VLAN230 作为业务 VLAN 为终端下发 ip 地址,AP 启用密码认证方式通过 option43 方式注册上线,验证密钥为:SDSS2019,AC 手动指定 ip 为 192. 168. 21.254 让 AP 发现 AC。

Vlan 210;220;230;2001

ip dhcp pool AP

option 43 hex 0104C0A815FE

Exit

Interface Ethernet1/0/1

switchport access vlan 201

Interface Ethernet1/0/2

switchport mode trunk

switchport trunk allowed vlan 210;220;230

switchport trunk native vlan 2001

2.AC 上的 VLAN 2001、VLAN 210 和 VLAN 220、VLAN230 网段内,用户通过 AC 上的DHCP 服务获取 IP 地址,地址池名称分别为 AP、WX2.4G、WX5.0G 租期为 8 个小时,配置默认最后一个 IP 地址为网关,DNS 为 10.10.10.10、220. 220. 220.220,每个地址池均排除该网段的后十个 ip 地址。

service dhcp

ip dhcp pool AP

network-address 192.168.21.0 255.255.255.0

default-router 192.168.21.254

lease 0 8 0

dns-server 10.10.10.10 220.220.220.220

ip dhcp pool WXNW

network-address 192.168.230.0 255.255.255.0

lease 0 8 0

default-router 192.168.230.254

dns-server 10.10.10.10 220.220.220.220

ip dhcp pool WX2.4G

network-address 192.168.210.0 255.255.255.0

lease 0 8 0

default-router 192.168.210.254

dns-server 10.10.10.10 220.220.220.220

ip dhcp pool WX5.0G

network-address 192.168.220.0 255.255.255.0

lease 0 8 0

default-router 192.168.220.254

dns-server 10.10.10.10 220.220.220.220

ip dhcp excluded-address 192.168.210.245 192.168.210.255

ip dhcp excluded-address 192.168.21.254 192.168.21.255

ip dhcp excluded-address 192.168.220.254 192.168.220.255

ip dhcp excluded-address 192.168.230.254 192.168.230.255

wireless

no auto-ip-assign

enable

ap authentication pass-phrase

discovery ip-list 192.168.21.1

static-ip 192.168.21.254

3.无线 Network 20,创建 SSID 为 2.4G@DCN 对应业务 VLAN 210,用户接入无线时采用 WPA-personal 加密方式,其密钥为:SSID2.4G。

network 20

security mode wpa-personal

ssid 2.4G@DCN

vlan 210

Wpa kep SSID2.4G

4.无线 network 30,创建 SSID 为 5.0G@DCN 对应业务 VLAN 220,用户接入无线时采用 WPA-personal 加密方式,其密钥为:SSID5.0G。

network 30

security mode wpa-personal

ssid 5.0G@DCN

vlan 220

wpa key SSID5.0G

5.无线 network40,创建 SSID 为 WXNW,对应业务 VLAN230,接入用户采用不认证方式,并隐藏该 ssid,开启 AP 对用户流量监测功能,设定流量检测功能的静默时间为 500S,流量阈值为 900bytes。

network 40

hide-ssid

ssid WXNW

vlan 230

offline-detect idle-timeout 500 threshold 900

6.AC 采用 profile 1 为 AP 下发配置,服务集标识码为 2.4G@DCN 位于 AP 的 2.4G 频段,服务集标识码为 5.0G@DCN 位于 AP 的 5.0G 频段,要求从小到大使用 VAP 虚接口。

7.在 5.0G 射频下开启弱信号接入功能,当终端接入信号的 RSSI 值小于 40 时,则拒绝终端接入此网络。

8.瘦 AP 在发生意外情况下与 AC 意外断开,此时关联的客户端将会被迫下线,会影响正常用户的工作,因此需在 AC 上开启 AP 逃生用户不下线功能。

五、安全策略配置(86 分)

(防火墙图形化要设置本机IP为192.168.1.2 网关为192.168.1.1,网线与防火墙e0/0相连,再打开浏览器http://192.168.1.1即可)

1.根据要求配置相应的安全域,在以上接口下配置相关命令使其可以通过 ping 命令进行测试,并且可以通过 Telnet 方式进行管理。

2.根据要求配置基于明细网段的安全访问策略,使其总公司与分公司之间可以相互访问。

第一步:先看看防火墙路由表有什么总公司和分公司的路由

第二步:把他们分到不同的地址簿

第三步:做安全策略

3.在 FW-1、FW-2 的 untrust 区域开启所有攻击防护,发现攻击时丢弃。

网络-安全域-找到untrust-编辑

再选择威胁防护

勾选攻击防护再点击设置

勾选全部启用-点击确定

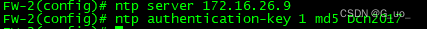

4.在 FW-1 上配置 DCFW 配置 NTP 和 LOG, Server IP 为 172.16.26.9,NTP 认证密码为 Dcn2017。

监控-日志-日志管理-配置日志

点击查看并勾选日志服务器--新建--全选并确定

5.FW-1 做相关配置要求防火墙能够记录每天 9:00-18:00 内网用户访问外网的 URL,保存在日志服务器。

策略-安全策略-新建-目的安全域为untrust

防护状态-启用--选项--新建时间表--记录日志全部勾选-确定

6.配置 FW-1 Web 外发信息控制策略,禁止内网 vlan110 和 vlan120 的用户到所有网站的 Web 外发信息控制;禁止外发关键字“木马”“攻击”,信任值为 1,并记录相关日志。

对象-地址簿-新建

策略-上网行为控制-web外发信息-新建-目的安全域要trust和untrust 建两次

7.处于安全考虑,内网用户访问外网时需要采用 Web 认证,在 FW-2 开启 Web 认证,账号密码为 DCN@9012。

网络-认证管理-web认证向导-策略配置

应用

对象-用户-新建

8.在 FW-2 配置限制内网用户到 Internet 流媒体 RTSP 应用会话数,在周一至周五8:00-17:00 每 5 秒钟会话建立不可超过 20。

策略-安全策略-新建-安全域到非安全域和非安全域到安全域

策略-会话限制-新建

(记得新建时间表)

这篇关于2019 年山东省职业院校技能大赛(中职组)网络搭建与应用竞赛正式赛卷 设备答案的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!