本文主要是介绍采集更优雅:伪原创洗稿方法解析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

标题:如何巧妙运用“伪原创洗稿”方法,优雅地采集内容?

小编在这里给大家分享一下,如何巧妙运用“伪原创洗稿”方法,优雅地采集内容。不得不说,互联网时代的信息爆炸给我们提供了很多便利,但是在海量的信息中寻找到真正有价值的内容却并不容易。因此,合理有效地采集和整理信息成为了摆在我们面前的一道难题。在这篇文章中,小编将为大家介绍一种独特的方法——“伪原创洗稿”,帮助大家更好地解决这个问题。

1.什么是“伪原创洗稿”

所谓“伪原创洗稿”,就是通过重新组织、改写已有的内容,使之呈现出全新的形式和观点。这种方法不同于简单地复制粘贴或修改几个词汇,而是通过深入理解原文,并加入自己的思考和见解,达到对内容进行优化和升级的目的。

2.如何选择合适的源文

要想进行“伪原创洗稿”,首先需要选择合适的源文。最好选择那些与自己要表达的观点或主题相关的文章,这样才能更好地进行内容的改写和优化。同时,源文的质量也非常重要,选择那些有权威性、可靠性和独特性的文章作为参考,这样才能保证洗稿后的内容具有一定的价值。

3.理解原文并加入个人见解

在进行“伪原创洗稿”时,不仅要对原文进行深入理解,还要加入自己的思考和见解。可以通过对原文中的观点进行补充、扩展或者反驳,使之更具有说服力和独特性。同时,可以结合自身经验和实例,给读者提供更加生动具体的案例,增强文章的吸引力和可读性。

4.保持原意并注重语言表达

在进行“伪原创洗稿”的过程中,一定要注意保持原文的核心意思,并用自己独特的语言进行表达。可以适当运用俏皮幽默、夸张形象等手法来吸引读者的眼球,并增加文章的趣味性。但是一定要注意不要过度夸张或虚构内容,以免误导读者或丧失可信度。

5.灵活运用工具和技巧

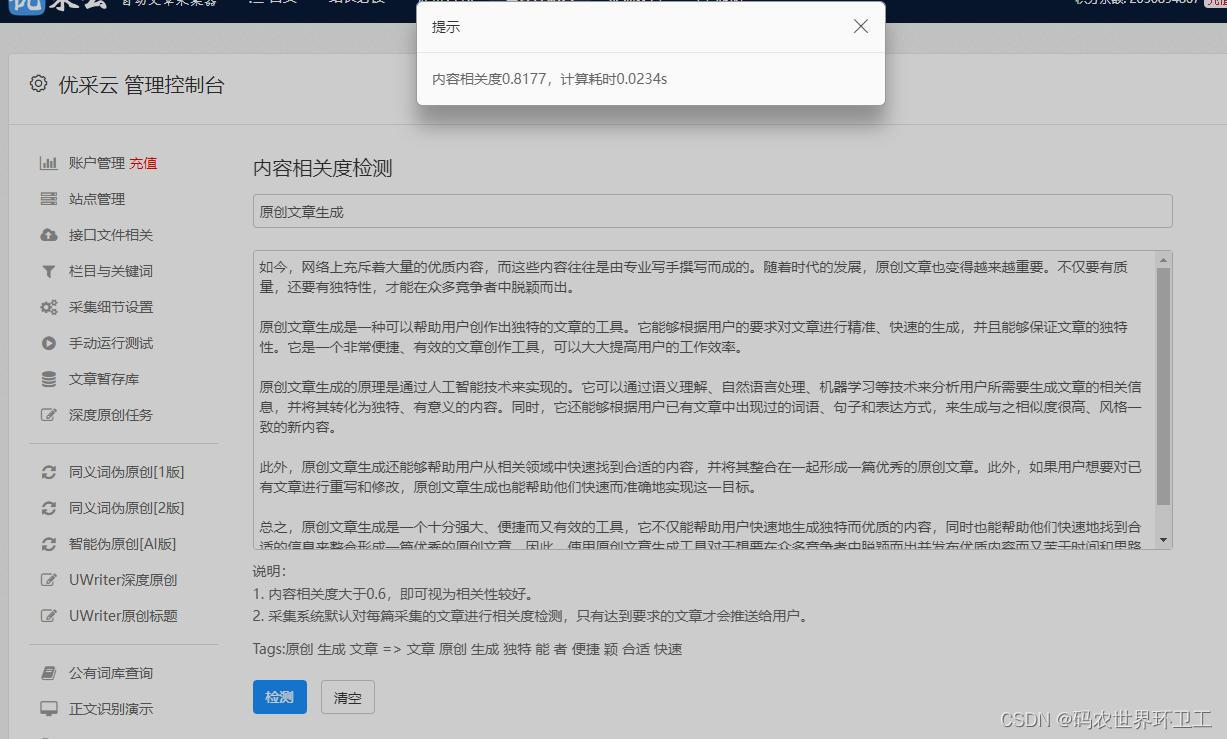

在进行“伪原创洗稿”时,可以借助一些工具和技巧来提高效率。比如,使用在线词典、同义词工具等来寻找合适的替换词汇;使用思维导图或大纲来整理和重组文章结构;使用语法检查工具来避免语法错误等。这些工具和技巧可以帮助我们更好地进行内容的改写和优化。

6.注意版权问题

在进行“伪原创洗稿”时,一定要注意版权问题。尊重原创作者的劳动成果是我们应尽的责任。因此,在引用其他人的观点、素材或案例时,一定要注明出处,并遵守相关的版权规定。同时,也要警惕一些盗版行为,避免自己的作品被他人恶意抄袭或篡改。

7.分享与交流

通过“伪原创洗稿”,我们可以更好地整理和优化信息,提供更有价值的内容给读者。因此,在完成洗稿后,不妨将自己的作品分享给他人,并与他人进行交流和讨论。通过多方的反馈和建议,我们可以不断改进自己的写作技巧和表达能力,提高自己的写作水平。

8.总结

在这个信息爆炸的时代,合理有效地采集和整理信息成为了一项重要的能力。通过运用“伪原创洗稿”方法,我们可以更好地解决这个问题。但是,我们一定要保持对原创作者的尊重和对读者的负责态度,不得夸大、虚构内容,并遵守相关的版权规定。希望本文对您有所帮助,祝您在写作路上越走越远!

以上就是小编为大家介绍的关于“伪原创洗稿”方法的相关内容,希望能够给大家带来一些启发和帮助。如果你还有其他问题或者意见,欢迎在评论区留言,我们一起讨论!

这篇关于采集更优雅:伪原创洗稿方法解析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!