本文主要是介绍统信UOS 1060上通过Fail2Ban来Ban IP,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

原文链接:统信UOS 1060上通过Fail2Ban来Ban IP

hello,大家好啊,今天给大家带来一篇在统信UOS 1060上安装Fail2Ban并且当ip被ban后通过邮件发送通知的文章。Fail2Ban 是一个用于防止暴力攻击的开源软件。它可以扫描日志文件(例如,SSH或Web服务器日志文件)以查找IP地址,这些IP地址在定义的时间段内显示了太多的失败登录尝试,并在防火墙规则中封锁它们(通常使用iptables)。Fail2Ban通常用于防止各种类型的暴力攻击,例如SSH暴力攻击、邮件服务器攻击等。

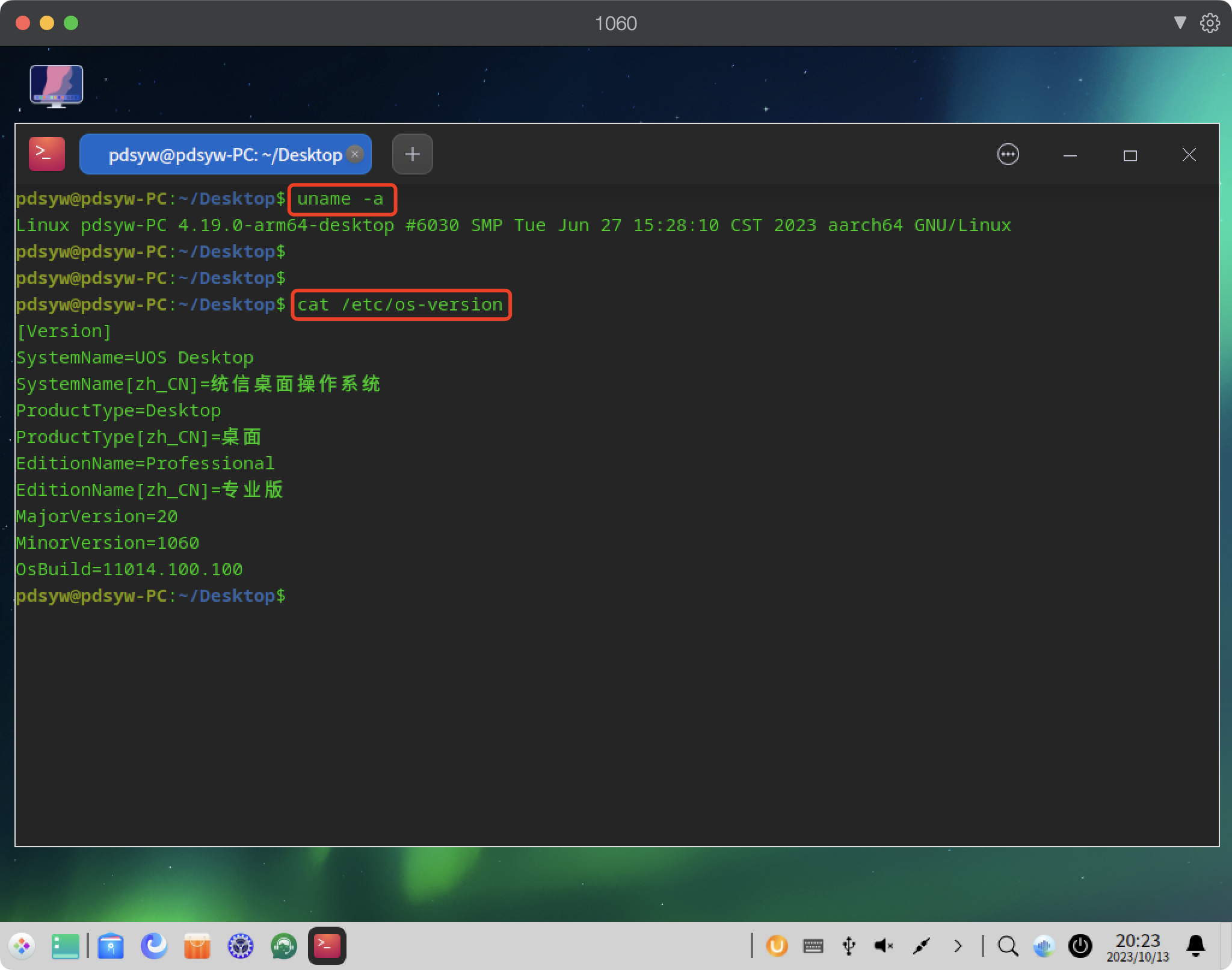

1、查看系统版本信息

pdsyw@pdsyw-PC:~/Desktop$ uname -a

Linux pdsyw-PC 4.19.0-arm64-desktop #6030 SMP Tue Jun 27 15:28:10 CST 2023 aarch64 GNU/Linux

pdsyw@pdsyw-PC:~/Desktop$

pdsyw@pdsyw-PC:~/Desktop$

pdsyw@pdsyw-PC:~/Desktop$ cat /etc/os-version

[Version]

SystemName=UOS Desktop

SystemName[zh_CN]=统信桌面操作系统

ProductType=Desktop

ProductType[zh_CN]=桌面

EditionName=Professional

EditionName[zh_CN]=专业版

MajorVersion=20

MinorVersion=1060

OsBuild=11014.100.100

pdsyw@pdsyw-PC:~/Desktop$

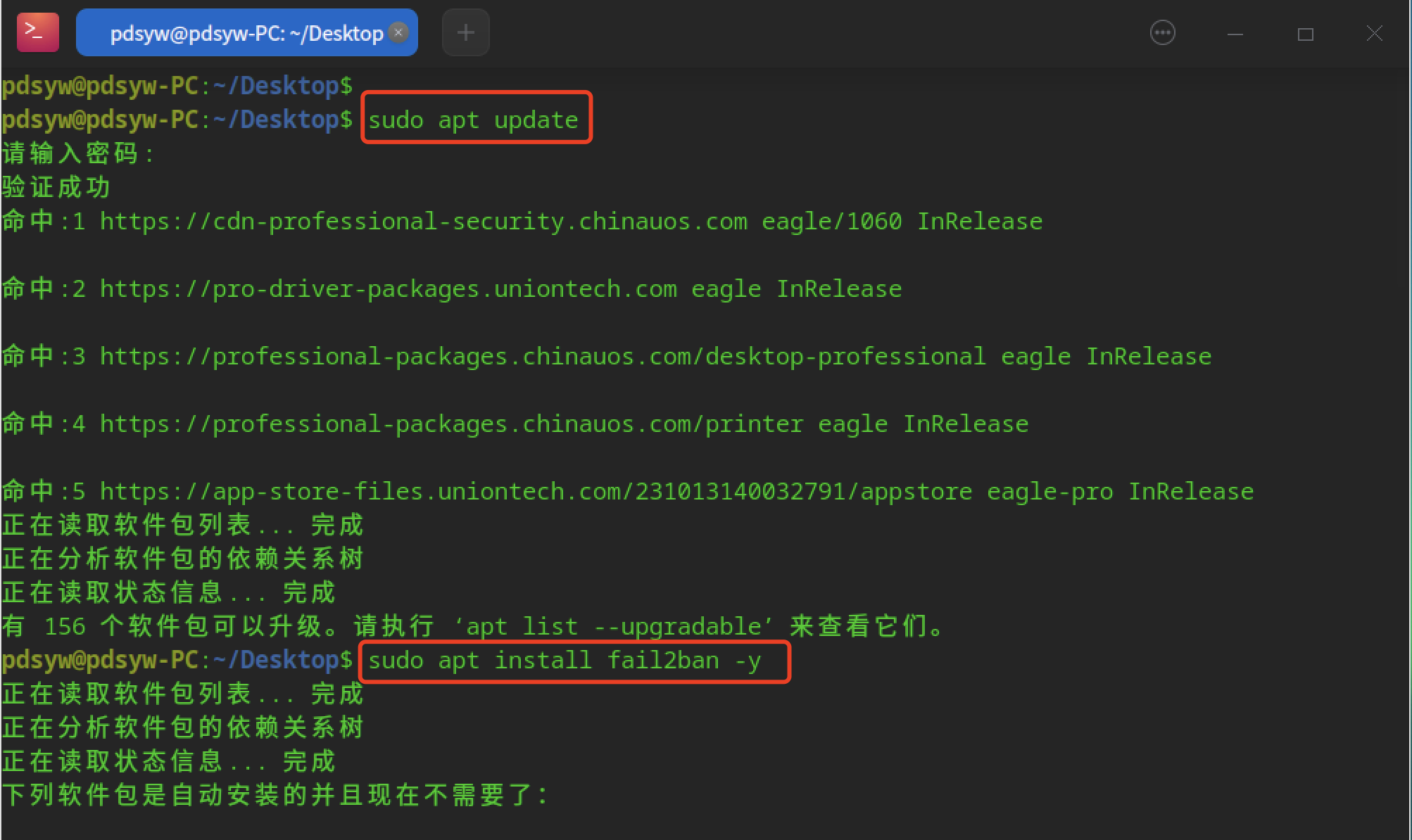

2、配置fail2ban----安装fail2ban软件

pdsyw@pdsyw-PC:~/Desktop$ sudo apt update

请输入密码:

验证成功

命中:1 https://cdn-professional-security.chinauos.com eagle/1060 InRelease

命中:2 https://pro-driver-packages.uniontech.com eagle InRelease

命中:3 https://professional-packages.chinauos.com/desktop-professional eagle InRelease

命中:4 https://professional-packages.chinauos.com/printer eagle InRelease

命中:5 https://app-store-files.uniontech.com/231013140032791/appstore eagle-pro InRelease

正在读取软件包列表... 完成

正在分析软件包的依赖关系树

正在读取状态信息... 完成

有 156 个软件包可以升级。请执行 ‘apt list --upgradable’ 来查看它们。

pdsyw@pdsyw-PC:~/Desktop$ sudo apt install fail2ban -y

正在读取软件包列表... 完成

正在分析软件包的依赖关系树

正在读取状态信息... 完成

下列软件包是自动安装的并且现在不需要了:libutempter0 squashfs-tools x11-apps x11-session-utils xbitmaps xinit

使用'sudo apt autoremove'来卸载它(它们)。

将会同时安装下列软件:python3-pyinotify python3-systemd whois

建议安装:mailx monit python-pyinotify-doc

下列【新】软件包将被安装:fail2ban python3-pyinotify python3-systemd whois

升级了 0 个软件包,新安装了 4 个软件包,要卸载 0 个软件包,有 156 个软件包未被升级。

需要下载 522 kB 的归档。

解压缩后会消耗 2,550 kB 的额外空间。

获取:1 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 fail2ban all 0.10.2-2.1 [385 kB]

获取:2 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 python3-pyinotify all 0.9.6-1 [26.9 kB]

获取:3 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 python3-systemd arm64 234-2+b1 [34.9 kB]

获取:4 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 whois arm64 5.4.3 [75.6 kB]

已下载 522 kB,耗时 1秒 (351 kB/s)

正在选中未选择的软件包 fail2ban。

(正在读取数据库 ... 系统当前共安装有 198268 个文件和目录。)

准备解压 .../fail2ban_0.10.2-2.1_all.deb ...

正在解压 fail2ban (0.10.2-2.1) ...

/var/cache/apt/archives/fail2ban_0.10.2-2.1_all.deb

正在选中未选择的软件包 python3-pyinotify。

准备解压 .../python3-pyinotify_0.9.6-1_all.deb ...

正在解压 python3-pyinotify (0.9.6-1) ...

/var/cache/apt/archives/python3-pyinotify_0.9.6-1_all.deb

正在选中未选择的软件包 python3-systemd。

准备解压 .../python3-systemd_234-2+b1_arm64.deb ...

正在解压 python3-systemd (234-2+b1) ...

/var/cache/apt/archives/python3-systemd_234-2+b1_arm64.deb

正在选中未选择的软件包 whois。

准备解压 .../archives/whois_5.4.3_arm64.deb ...

正在解压 whois (5.4.3) ...

/var/cache/apt/archives/whois_5.4.3_arm64.deb

正在设置 whois (5.4.3) ...

正在设置 fail2ban (0.10.2-2.1) ...

Created symlink /etc/systemd/system/multi-user.target.wants/fail2ban.service → /lib/systemd/system/fail2ban.service.

[fail2ban-tmpfiles.conf:1] Line references path below legacy directory /var/run/, updating /var/run/fail2ban → /run/fail2ban; please update the tmpfiles.d/ drop-in file accordingly.

正在设置 python3-pyinotify (0.9.6-1) ...

正在设置 python3-systemd (234-2+b1) ...

正在处理用于 man-db (2.8.5-2) 的触发器 ...

正在处理用于 systemd (241.52-deepin1) 的触发器 ...

pdsyw@pdsyw-PC:~/Desktop$

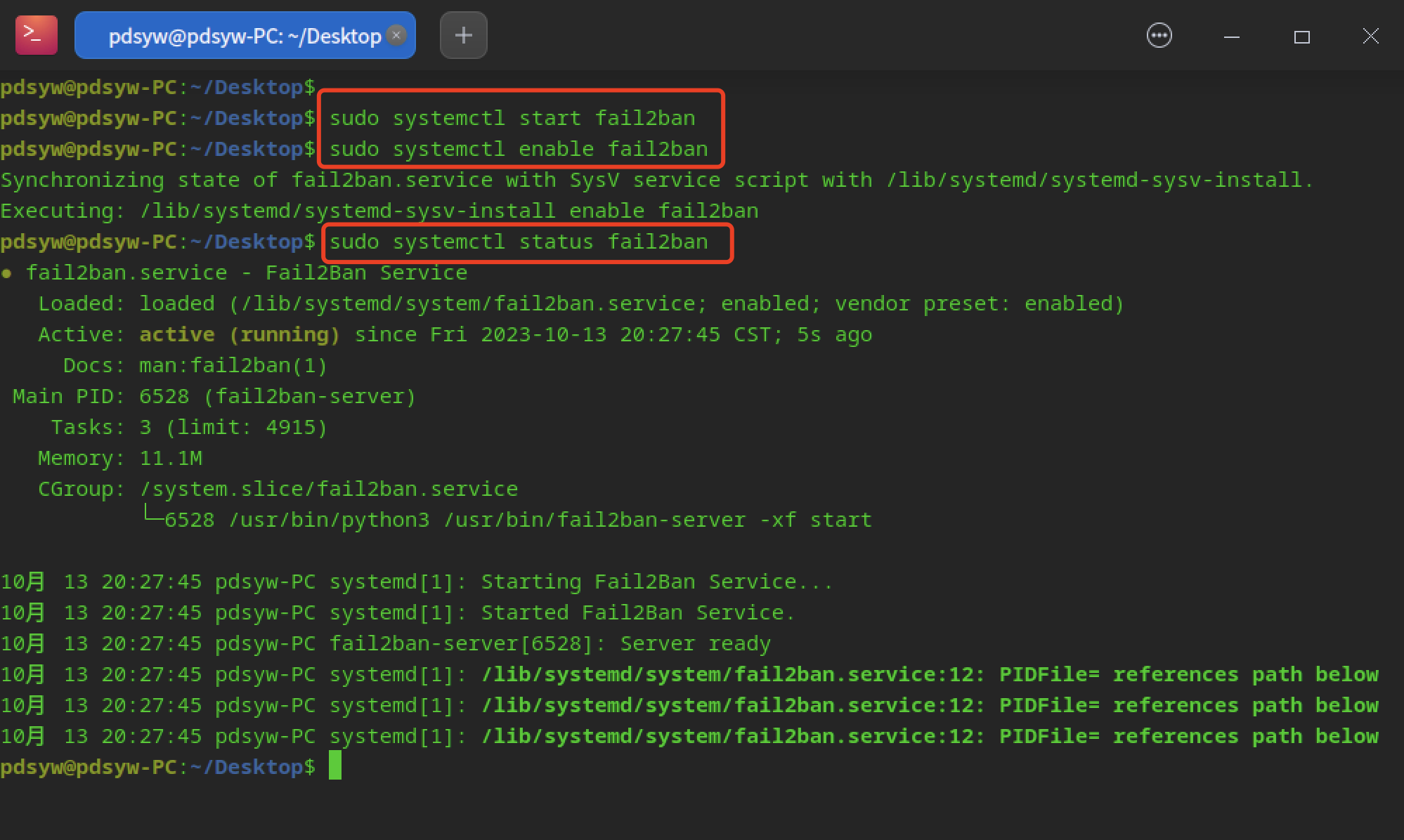

3、配置fail2ban----启动fail2ban软件

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl start fail2ban

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl enable fail2ban

Synchronizing state of fail2ban.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable fail2ban

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl status fail2ban

● fail2ban.service - Fail2Ban ServiceLoaded: loaded (/lib/systemd/system/fail2ban.service; enabled; vendor preset: enabled)Active: active (running) since Fri 2023-10-13 20:27:45 CST; 5s agoDocs: man:fail2ban(1)Main PID: 6528 (fail2ban-server)Tasks: 3 (limit: 4915)Memory: 11.1MCGroup: /system.slice/fail2ban.service└─6528 /usr/bin/python3 /usr/bin/fail2ban-server -xf start10月 13 20:27:45 pdsyw-PC systemd[1]: Starting Fail2Ban Service...

10月 13 20:27:45 pdsyw-PC systemd[1]: Started Fail2Ban Service.

10月 13 20:27:45 pdsyw-PC fail2ban-server[6528]: Server ready

10月 13 20:27:45 pdsyw-PC systemd[1]: /lib/systemd/system/fail2ban.service:12: PIDFile= references path below

10月 13 20:27:45 pdsyw-PC systemd[1]: /lib/systemd/system/fail2ban.service:12: PIDFile= references path below

10月 13 20:27:45 pdsyw-PC systemd[1]: /lib/systemd/system/fail2ban.service:12: PIDFile= references path below

pdsyw@pdsyw-PC:~/Desktop$

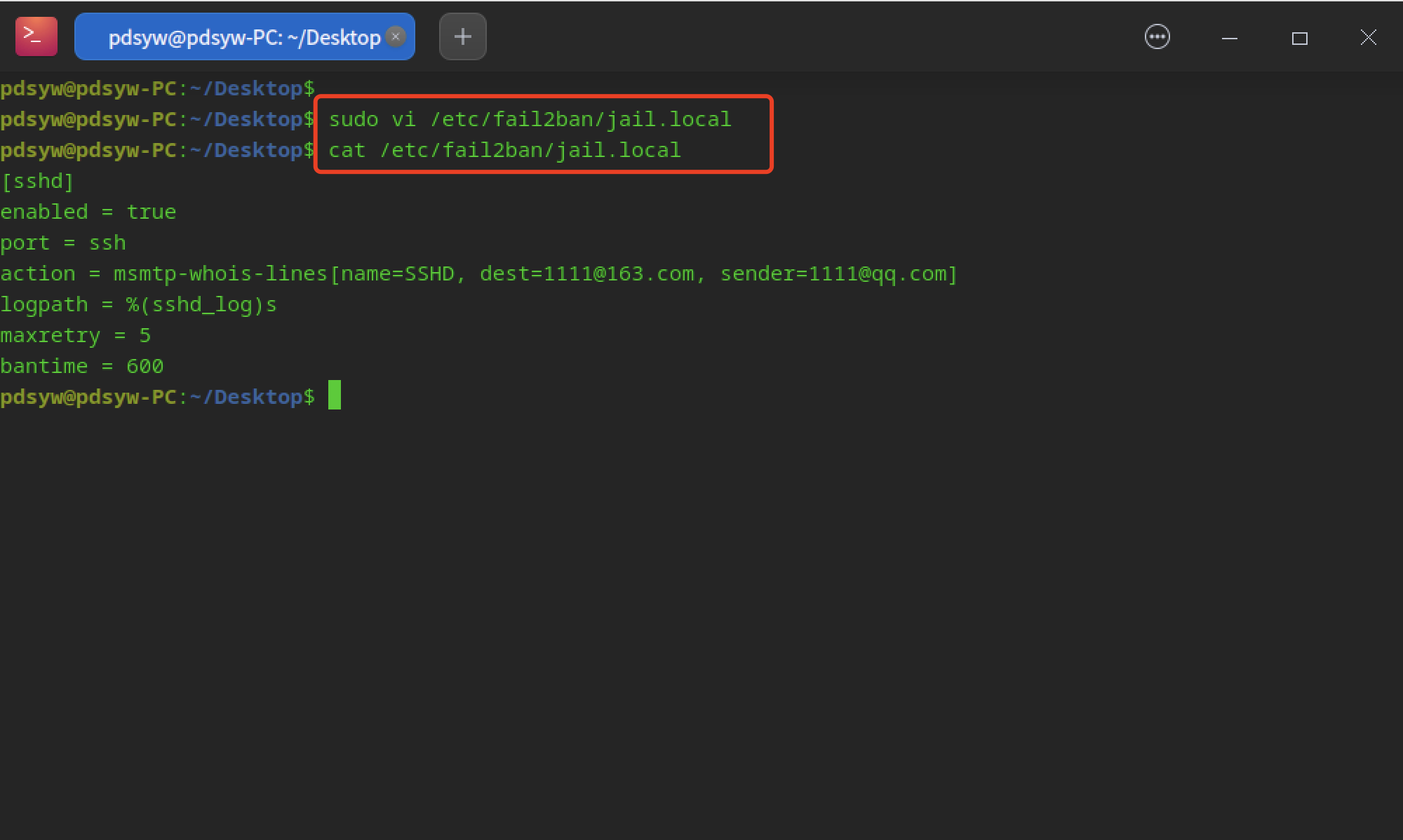

4、配置fail2ban----编辑/etc/fail2ban/jail.local文件

[sshd]: 这是一个节(section),它定义了一个名为sshd的监狱(jail)。监狱是Fail2Ban中的一个概念,用于定义一组规则,以确定何时应该封禁IP地址。

enabled = true: 这表示sshd监狱已启用。

port = ssh: 这指定了Fail2Ban应该监视的端口,这里是SSH的默认端口。

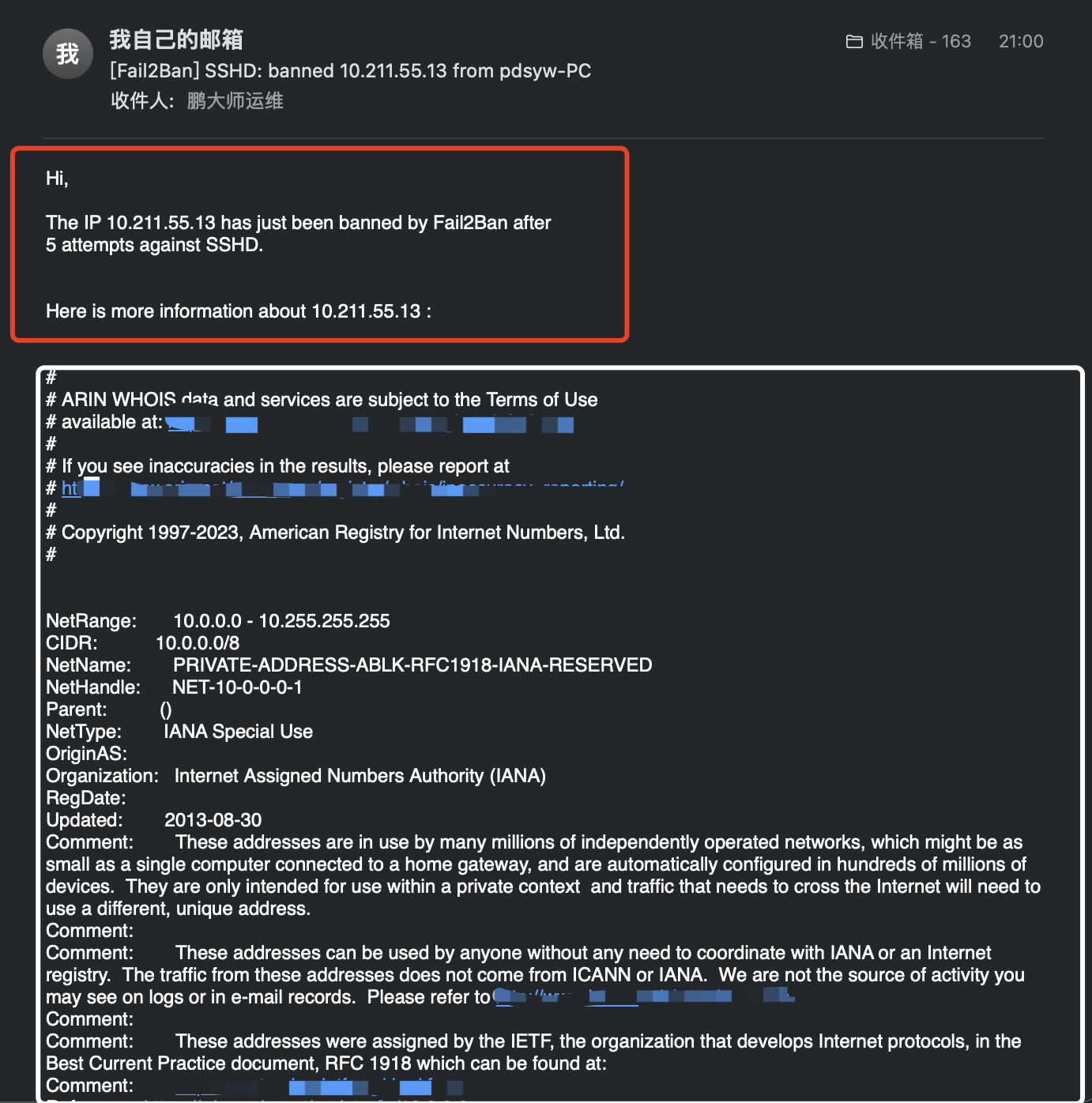

action = msmtp-whois-lines[name=SSHD, dest=1111@163.com, sender=1111@qq.com]: 这定义了当IP被封禁时要执行的动作。这里,msmtp-whois-lines动作被配置为发送包含封禁IP的whois信息的电子邮件。邮件的主题名为SSHD,收件人地址为1111@163.com,发件人地址为1111@qq.com。

logpath = %(sshd_log)s: 这指定了Fail2Ban应该监视的日志文件的路径。%(sshd_log)s是一个预定义的变量,通常指向SSH守护进程的日志文件。

maxretry = 5: 这定义了在Fail2Ban触发封禁之前允许的失败尝试次数。

bantime = 600: 这定义了封禁的持续时间(以秒为单位)。这里,600秒等于10分钟。

pdsyw@pdsyw-PC:~/Desktop$ sudo vi /etc/fail2ban/jail.local

pdsyw@pdsyw-PC:~/Desktop$ cat /etc/fail2ban/jail.local

[sshd]

enabled = true

port = ssh

action = msmtp-whois-lines[name=SSHD, dest=1111@163.com, sender=1111@qq.com]

logpath = %(sshd_log)s

maxretry = 5

bantime = 600

pdsyw@pdsyw-PC:~/Desktop$

5、配置邮件通知----安装msmtp msmtp-mta软件

pdsyw@pdsyw-PC:~/Desktop$ sudo apt-get install msmtp msmtp-mta

正在读取软件包列表... 完成

正在分析软件包的依赖关系树

正在读取状态信息... 完成

下列软件包是自动安装的并且现在不需要了:libutempter0 squashfs-tools x11-apps x11-session-utils xbitmaps xinit

使用'sudo apt autoremove'来卸载它(它们)。

将会同时安装下列软件:libgsasl7 libntlm0

下列【新】软件包将被安装:libgsasl7 libntlm0 msmtp msmtp-mta

升级了 0 个软件包,新安装了 4 个软件包,要卸载 0 个软件包,有 156 个软件包未被升级。

需要下载 373 kB 的归档。

解压缩后会消耗 1,179 kB 的额外空间。

您希望继续执行吗? [Y/n] y

获取:1 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 libntlm0 arm64 1.5-1+deb10u1+rebuild [23.6 kB]

获取:2 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 libgsasl7 arm64 1.8.0-8+b2 [198 kB]

获取:3 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 msmtp arm64 1.8.3-1 [133 kB]

获取:4 https://professional-packages.chinauos.com/desktop-professional eagle/main arm64 msmtp-mta arm64 1.8.3-1 [18.8 kB]

已下载 373 kB,耗时 1秒 (403 kB/s)

正在预设定软件包 ...

正在选中未选择的软件包 libntlm0:arm64。

(正在读取数据库 ... 系统当前共安装有 198747 个文件和目录。)

准备解压 .../libntlm0_1.5-1+deb10u1+rebuild_arm64.deb ...

正在解压 libntlm0:arm64 (1.5-1+deb10u1+rebuild) ...

/var/cache/apt/archives/libntlm0_1.5-1+deb10u1+rebuild_arm64.deb

正在选中未选择的软件包 libgsasl7。

准备解压 .../libgsasl7_1.8.0-8+b2_arm64.deb ...

正在解压 libgsasl7 (1.8.0-8+b2) ...

/var/cache/apt/archives/libgsasl7_1.8.0-8+b2_arm64.deb

正在选中未选择的软件包 msmtp。

准备解压 .../msmtp_1.8.3-1_arm64.deb ...

正在解压 msmtp (1.8.3-1) ...

/var/cache/apt/archives/msmtp_1.8.3-1_arm64.deb

正在选中未选择的软件包 msmtp-mta。

准备解压 .../msmtp-mta_1.8.3-1_arm64.deb ...

正在解压 msmtp-mta (1.8.3-1) ...

/var/cache/apt/archives/msmtp-mta_1.8.3-1_arm64.deb

正在设置 libntlm0:arm64 (1.5-1+deb10u1+rebuild) ...

正在设置 libgsasl7 (1.8.0-8+b2) ...

正在设置 msmtp (1.8.3-1) ...

正在设置 msmtp-mta (1.8.3-1) ...

msmtpd.service is a disabled or a static unit, not starting it.

正在处理用于 man-db (2.8.5-2) 的触发器 ...

正在处理用于 libc-bin (2.28.23-deepin1) 的触发器 ...

pdsyw@pdsyw-PC:~/Desktop$

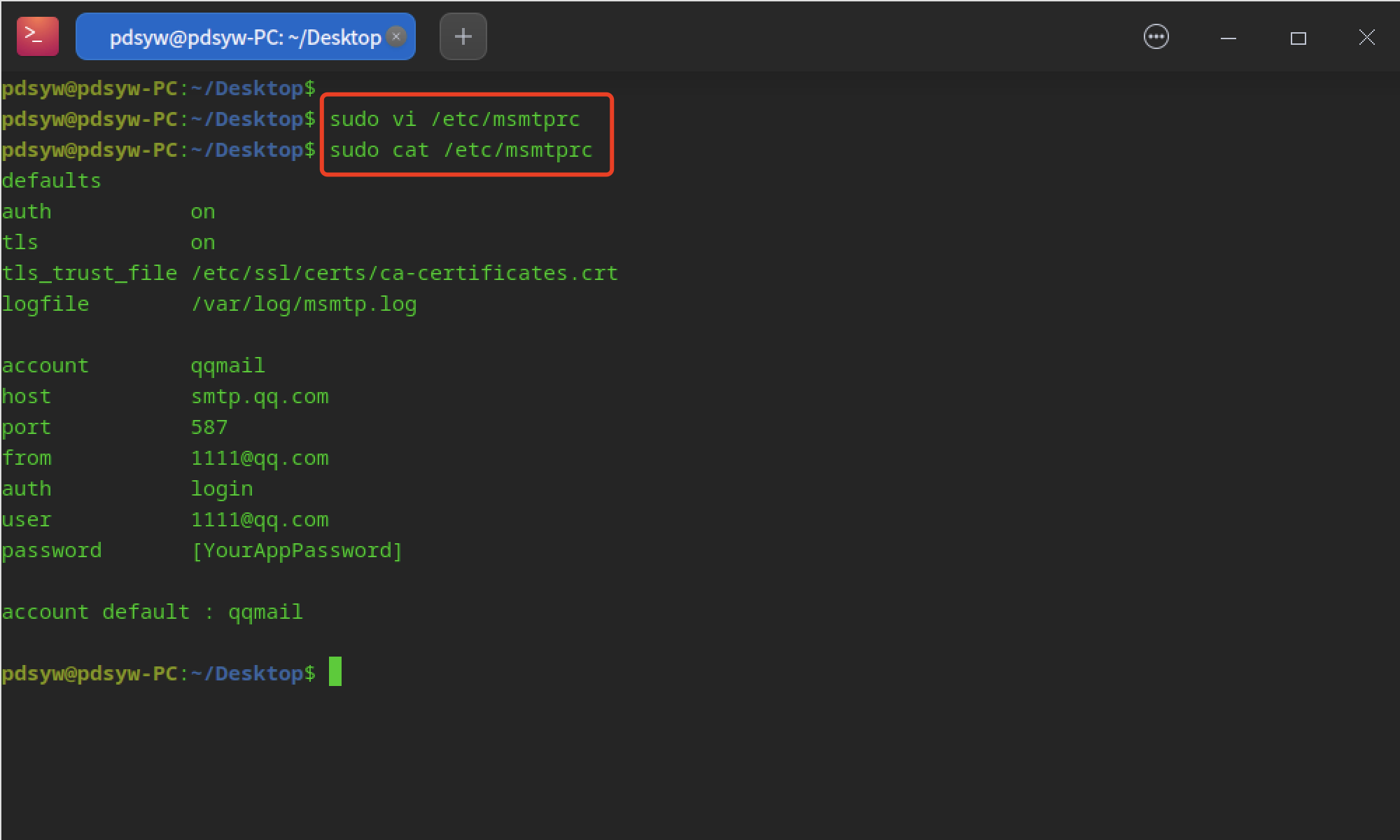

6、配置邮件通知----编辑/etc/msmtprc文件

defaults: 这一行开始定义默认设置区块。auth on: 启用SMTP认证。tls on: 启用TLS/SSL加密。tls_trust_file /etc/ssl/certs/ca-certificates.crt: 指定CA证书的位置,用于验证远程服务器的证书。logfile /var/log/msmtp.log: 指定msmtp的日志文件位置。account qqmail: 定义一个名为qqmail的账户设置区块。host smtp.qq.com: 设置SMTP服务器的地址。port 587: 设置SMTP服务器的端口。from 1111@qq.com: 设置发件人地址。auth login: 设置SMTP认证类型。user 1111@qq.com: 设置SMTP用户名。password [YourAppPassword]: 设置SMTP密码。这里的[YourAppPassword]应该被替换为实际的应用密码。account default : qqmail: 设置qqmail账户为默认账户。

pdsyw@pdsyw-PC:~/Desktop$ sudo vi /etc/msmtprc

pdsyw@pdsyw-PC:~/Desktop$ sudo cat /etc/msmtprc

defaults

auth on

tls on

tls_trust_file /etc/ssl/certs/ca-certificates.crt

logfile /var/log/msmtp.logaccount qqmail

host smtp.qq.com

port 587

from 1111@qq.com

auth login

user 1111@qq.com

password [YourAppPassword]account default : qqmailpdsyw@pdsyw-PC:~/Desktop$

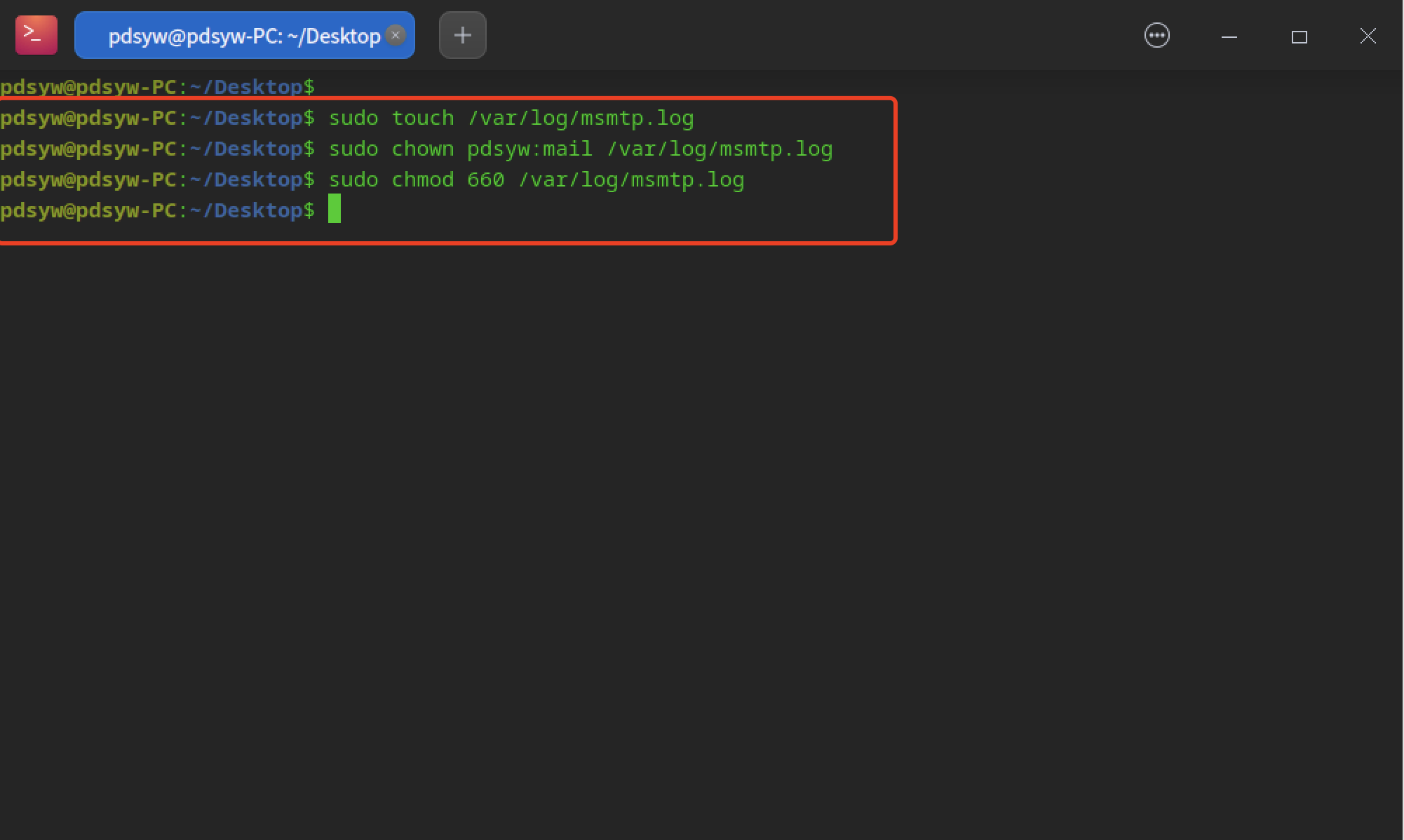

7、配置邮件通知----确保日志可由msmtp写入

pdsyw@pdsyw-PC:~/Desktop$ sudo touch /var/log/msmtp.log

pdsyw@pdsyw-PC:~/Desktop$ sudo chown pdsyw:mail /var/log/msmtp.log

pdsyw@pdsyw-PC:~/Desktop$ sudo chmod 660 /var/log/msmtp.log

pdsyw@pdsyw-PC:~/Desktop$

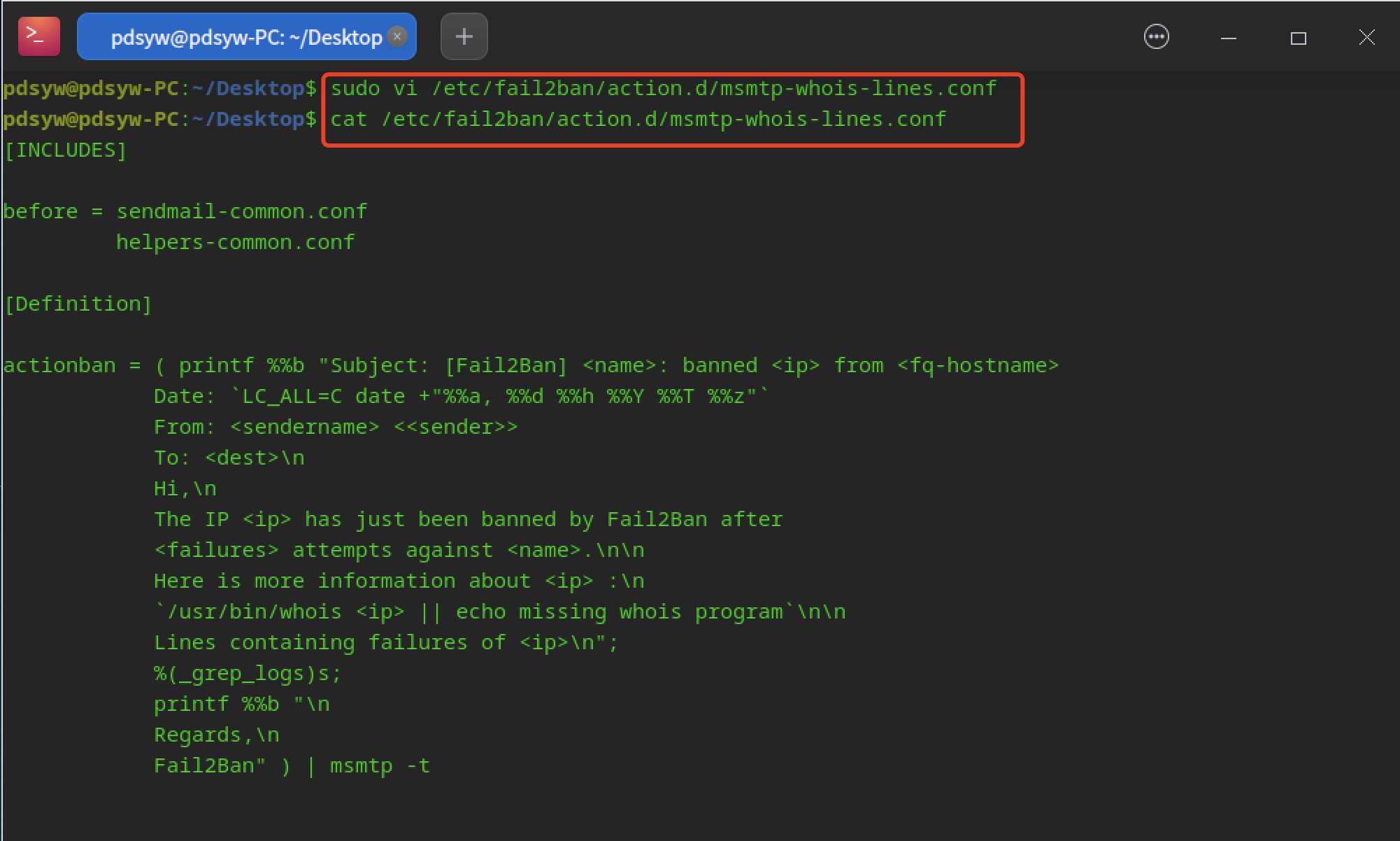

8、配置fail2ban----使用 msmtp

pdsyw@pdsyw-PC:~/Desktop$ sudo vi /etc/fail2ban/action.d/msmtp-whois-lines.conf

pdsyw@pdsyw-PC:~/Desktop$ cat /etc/fail2ban/action.d/msmtp-whois-lines.conf

[INCLUDES]before = sendmail-common.confhelpers-common.conf[Definition]actionban = ( printf %%b "Subject: [Fail2Ban] <name>: banned <ip> from <fq-hostname>Date: `LC_ALL=C date +"%%a, %%d %%h %%Y %%T %%z"`From: <sendername> <<sender>>To: <dest>\nHi,\nThe IP <ip> has just been banned by Fail2Ban after<failures> attempts against <name>.\n\nHere is more information about <ip> :\n`/usr/bin/whois <ip> || echo missing whois program`\n\nLines containing failures of <ip>\n";%(_grep_logs)s;printf %%b "\nRegards,\nFail2Ban" ) | msmtp -t[Init]name = default

logpath = /dev/nullpdsyw@pdsyw-PC:~/Desktop$

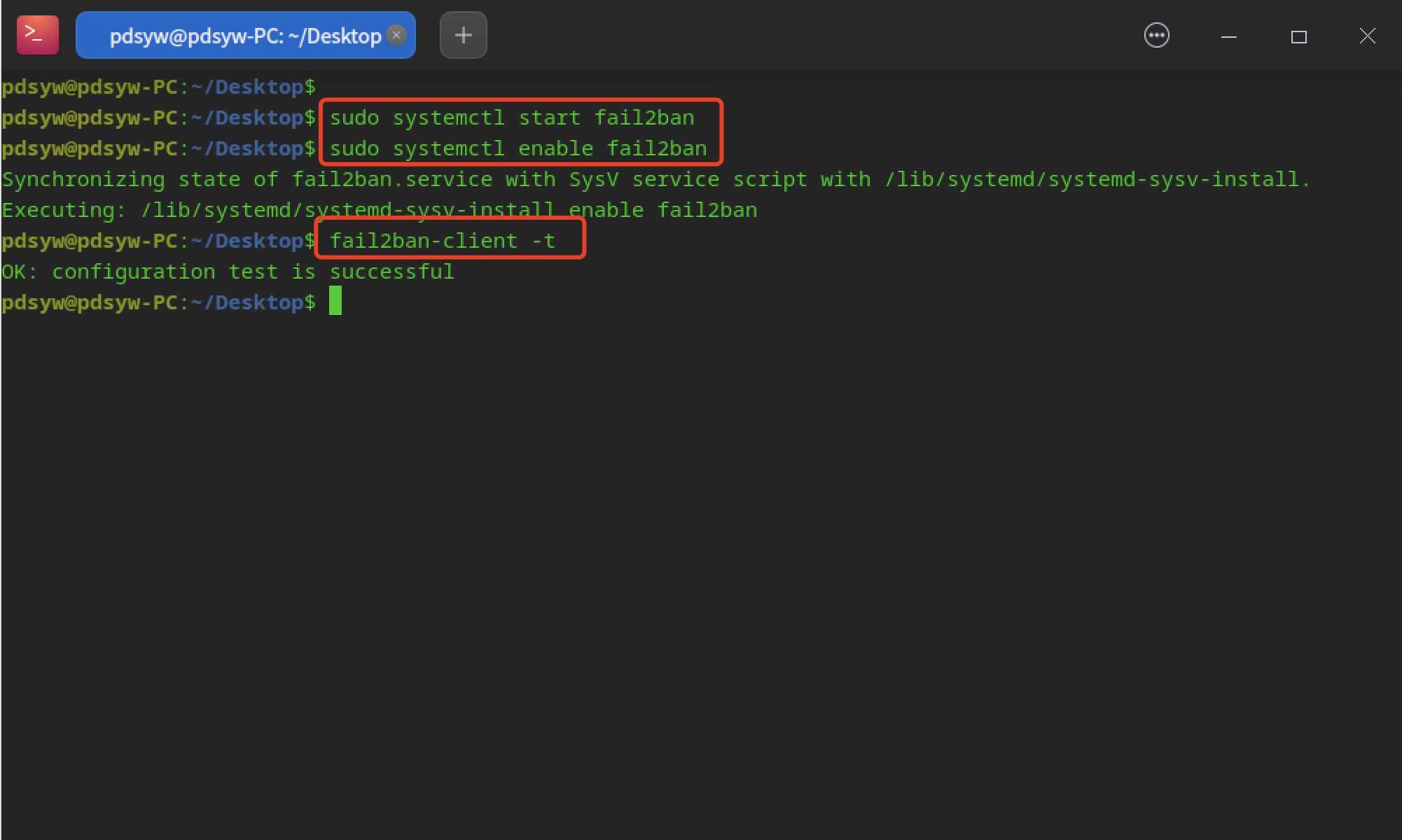

9、启动和测试 Fail2Ban

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl start fail2ban

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl enable fail2ban

Synchronizing state of fail2ban.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable fail2ban

pdsyw@pdsyw-PC:~/Desktop$ fail2ban-client -t

OK: configuration test is successful

pdsyw@pdsyw-PC:~/Desktop$

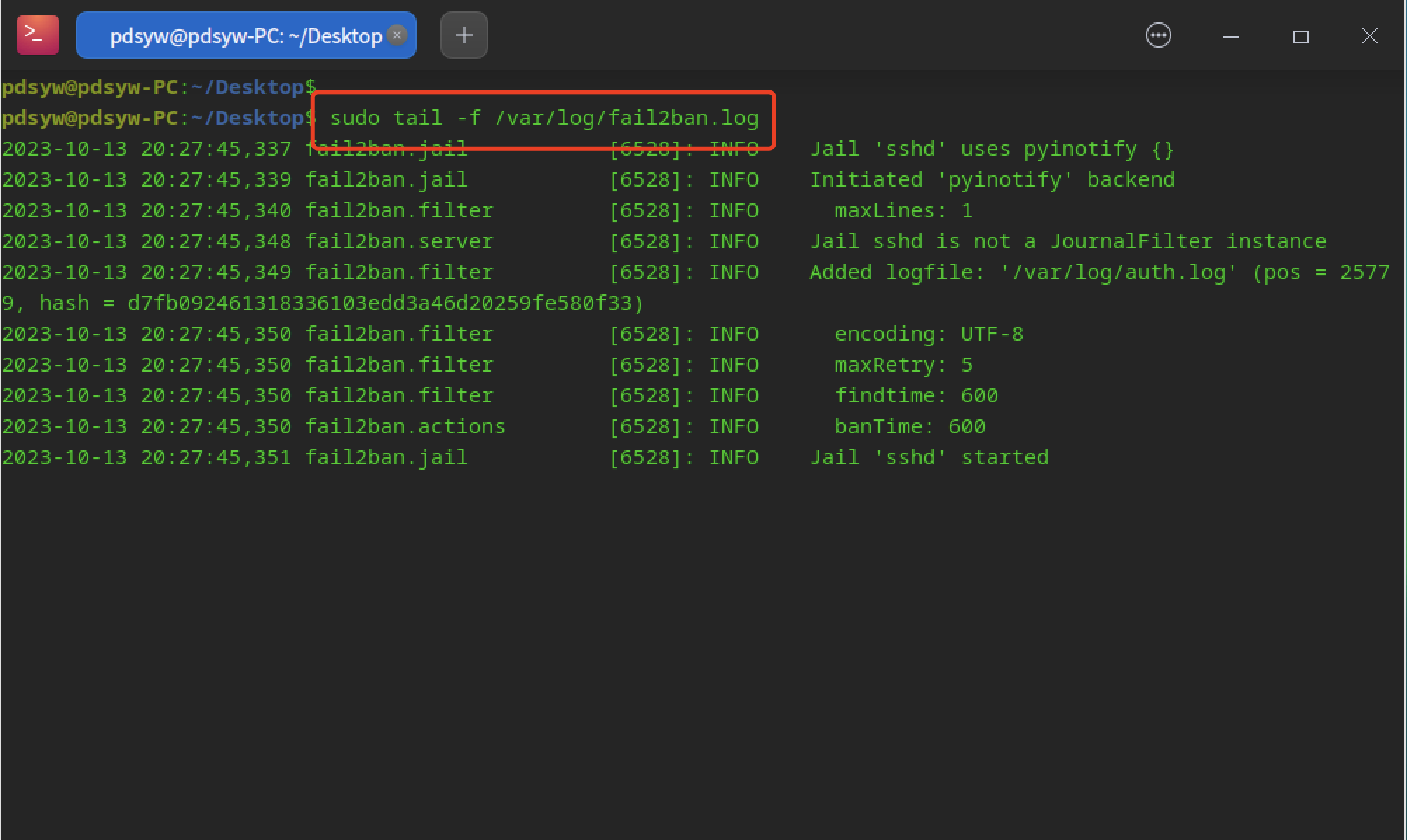

10、监控 Fail2Ban 日志以确保 IP 地址被正确地封禁和解封

pdsyw@pdsyw-PC:~/Desktop$ sudo tail -f /var/log/fail2ban.log

2023-10-13 20:27:45,337 fail2ban.jail [6528]: INFO Jail 'sshd' uses pyinotify {}

2023-10-13 20:27:45,339 fail2ban.jail [6528]: INFO Initiated 'pyinotify' backend

2023-10-13 20:27:45,340 fail2ban.filter [6528]: INFO maxLines: 1

2023-10-13 20:27:45,348 fail2ban.server [6528]: INFO Jail sshd is not a JournalFilter instance

2023-10-13 20:27:45,349 fail2ban.filter [6528]: INFO Added logfile: '/var/log/auth.log' (pos = 25779, hash = d7fb092461318336103edd3a46d20259fe580f33)

2023-10-13 20:27:45,350 fail2ban.filter [6528]: INFO encoding: UTF-8

2023-10-13 20:27:45,350 fail2ban.filter [6528]: INFO maxRetry: 5

2023-10-13 20:27:45,350 fail2ban.filter [6528]: INFO findtime: 600

2023-10-13 20:27:45,350 fail2ban.actions [6528]: INFO banTime: 600

2023-10-13 20:27:45,351 fail2ban.jail [6528]: INFO Jail 'sshd' started

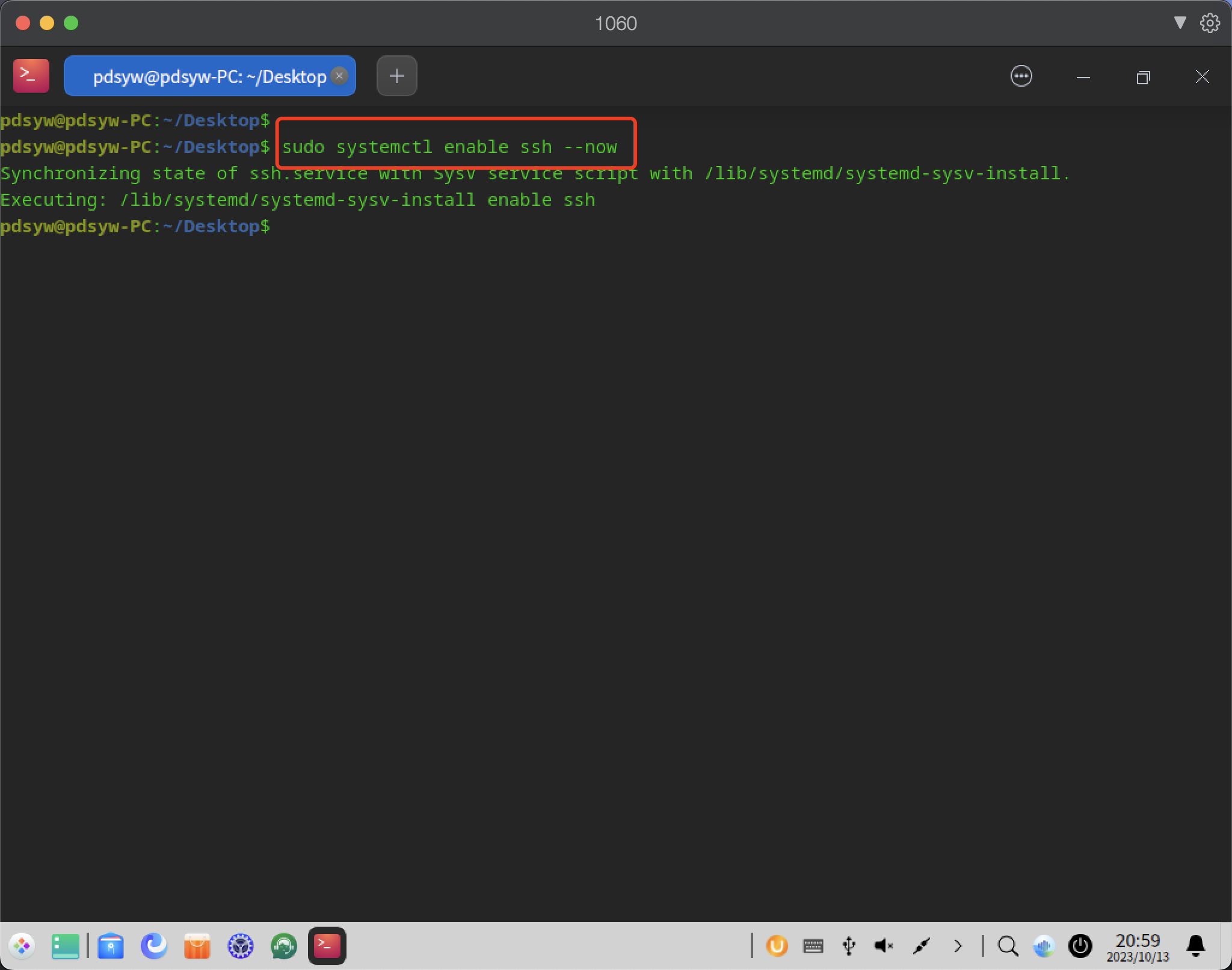

11、启动ssh服务

pdsyw@pdsyw-PC:~/Desktop$ sudo systemctl enable ssh --now

Synchronizing state of ssh.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable ssh

pdsyw@pdsyw-PC:~/Desktop$

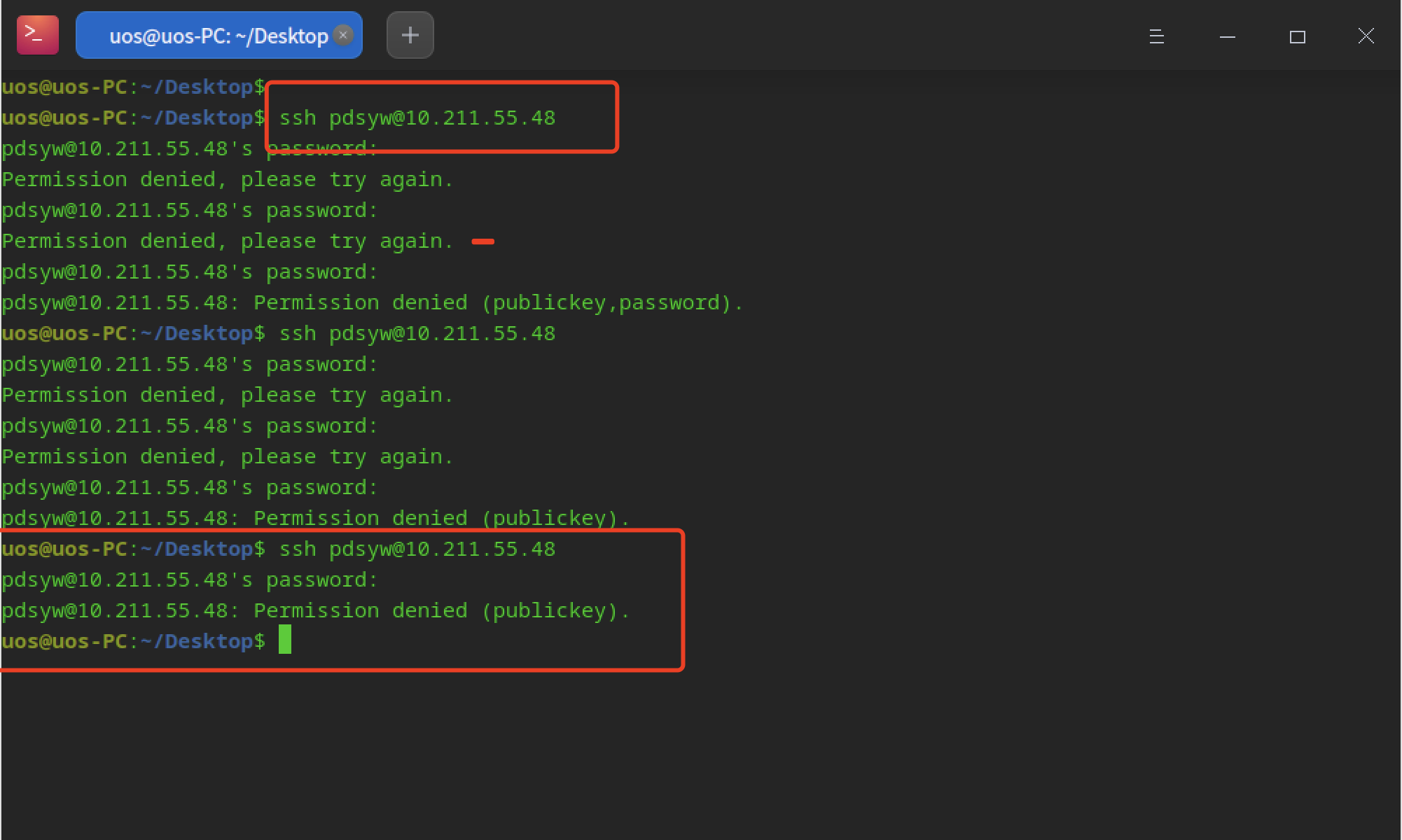

12、通过另一个终端ssh连接测试,5次输错密码后无法连接

uos@uos-PC:~/Desktop$ ssh pdsyw@10.211.55.48

pdsyw@10.211.55.48's password:

Permission denied, please try again.

pdsyw@10.211.55.48's password:

Permission denied, please try again.

pdsyw@10.211.55.48's password:

pdsyw@10.211.55.48: Permission denied (publickey,password).

uos@uos-PC:~/Desktop$ ssh pdsyw@10.211.55.48

pdsyw@10.211.55.48's password:

Permission denied, please try again.

pdsyw@10.211.55.48's password:

Permission denied, please try again.

pdsyw@10.211.55.48's password:

pdsyw@10.211.55.48: Permission denied (publickey).

uos@uos-PC:~/Desktop$ ssh pdsyw@10.211.55.48

pdsyw@10.211.55.48's password:

pdsyw@10.211.55.48: Permission denied (publickey).

uos@uos-PC:~/Desktop$

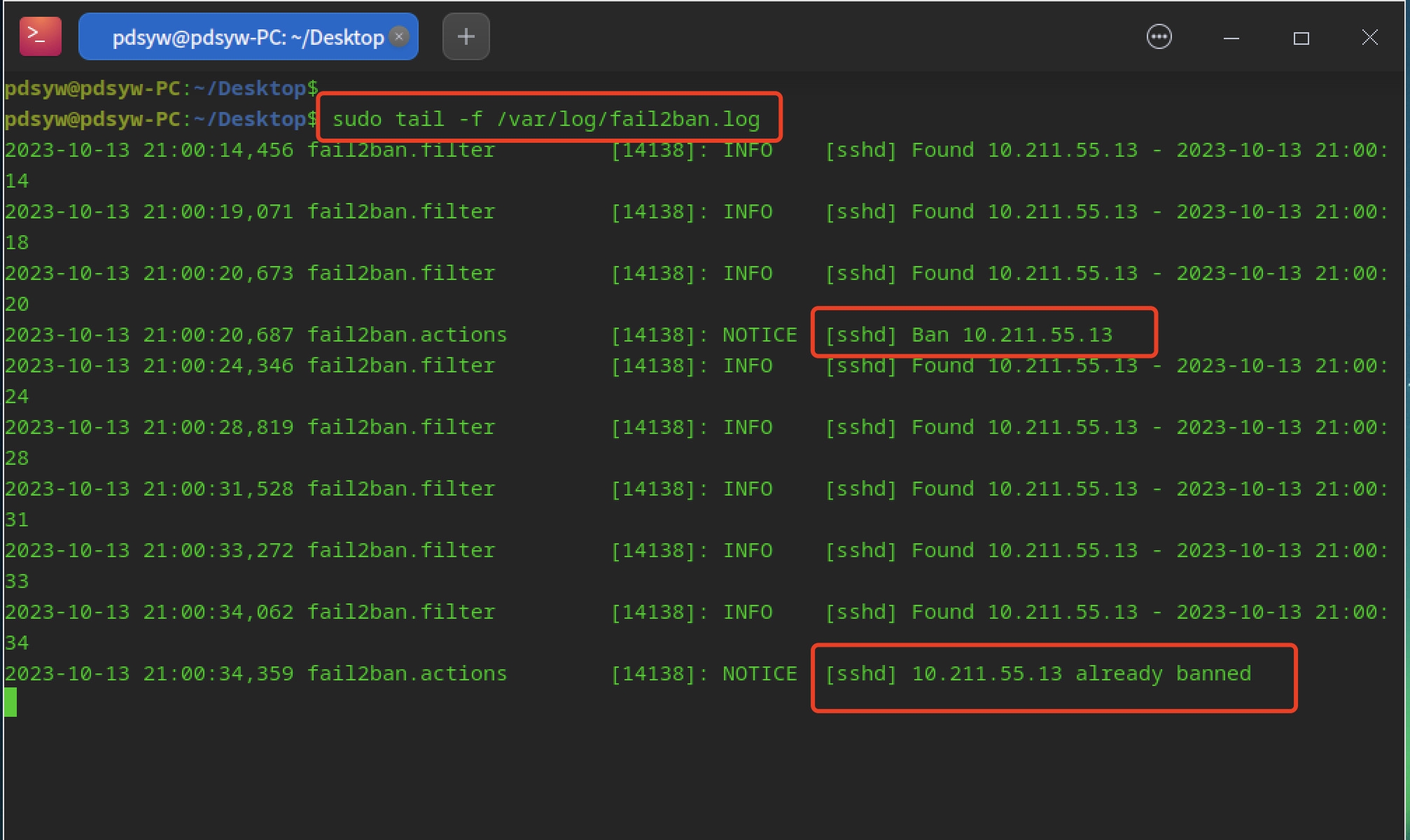

13、通过监控 Fail2Ban 日志发现10.211.55.13被ban

pdsyw@pdsyw-PC:~/Desktop$ sudo tail -f /var/log/fail2ban.log

2023-10-13 21:00:14,456 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:14

2023-10-13 21:00:19,071 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:18

2023-10-13 21:00:20,673 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:20

2023-10-13 21:00:20,687 fail2ban.actions [14138]: NOTICE [sshd] Ban 10.211.55.13

2023-10-13 21:00:24,346 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:24

2023-10-13 21:00:28,819 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:28

2023-10-13 21:00:31,528 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:31

2023-10-13 21:00:33,272 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:33

2023-10-13 21:00:34,062 fail2ban.filter [14138]: INFO [sshd] Found 10.211.55.13 - 2023-10-13 21:00:34

2023-10-13 21:00:34,359 fail2ban.actions [14138]: NOTICE [sshd] 10.211.55.13 already banned

14、进一步检查 sshd 监狱的状态和被封锁的 IP 地址

pdsyw@pdsyw-PC:~/Desktop$ sudo fail2ban-client status sshd

Status for the jail: sshd

|- Filter

| |- Currently failed: 0

| |- Total failed: 10

| `- File list: /var/log/auth.log

`- Actions|- Currently banned: 1|- Total banned: 1`- Banned IP list: 10.211.55.13

pdsyw@pdsyw-PC:~/Desktop$

15、邮箱查收到ip被ban的邮件

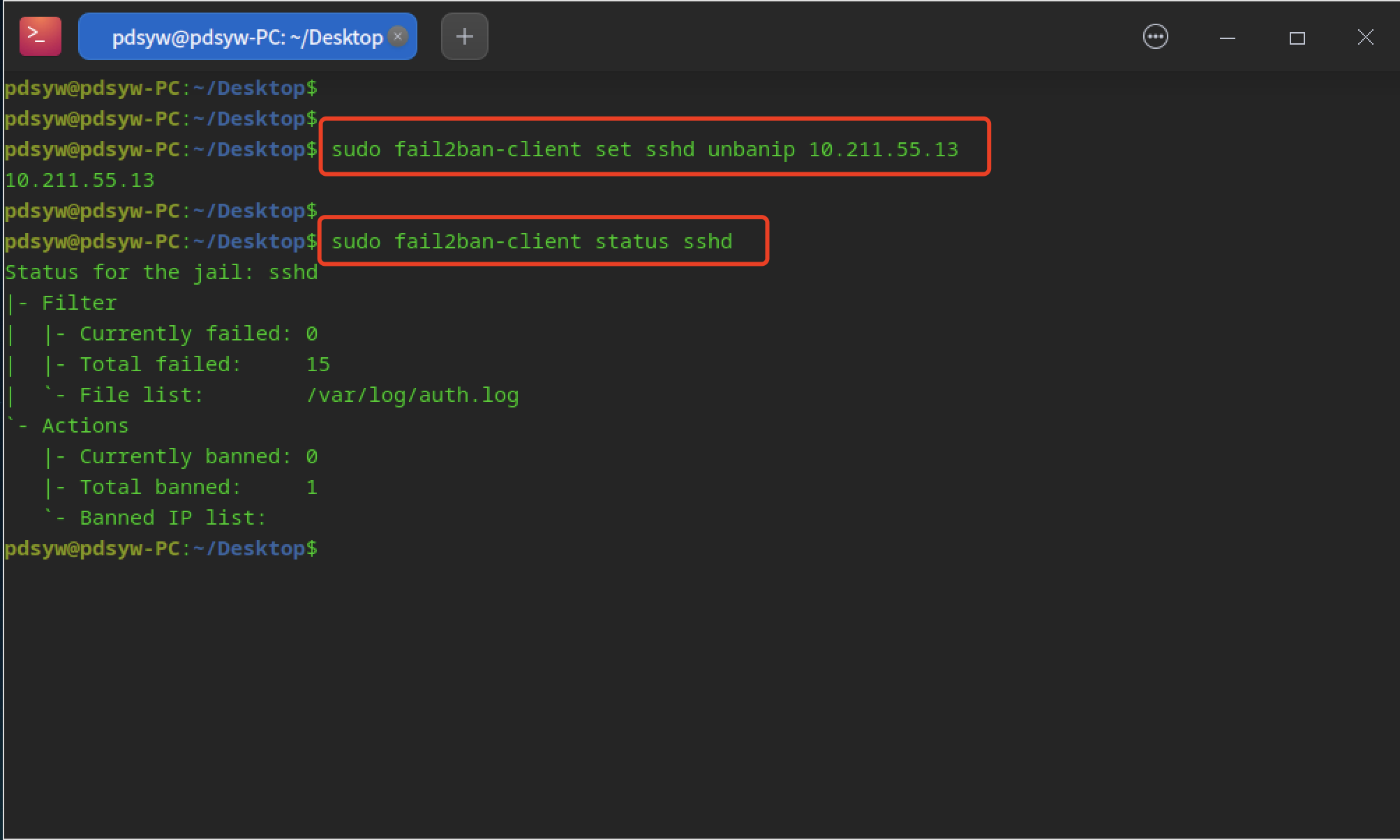

16、使用命令永久解封IP 地址

pdsyw@pdsyw-PC:~/Desktop$ sudo fail2ban-client set sshd unbanip 10.211.55.13

10.211.55.13

pdsyw@pdsyw-PC:~/Desktop$

pdsyw@pdsyw-PC:~/Desktop$ sudo fail2ban-client status sshd

Status for the jail: sshd

|- Filter

| |- Currently failed: 0

| |- Total failed: 15

| `- File list: /var/log/auth.log

`- Actions|- Currently banned: 0|- Total banned: 1`- Banned IP list:

pdsyw@pdsyw-PC:~/Desktop$

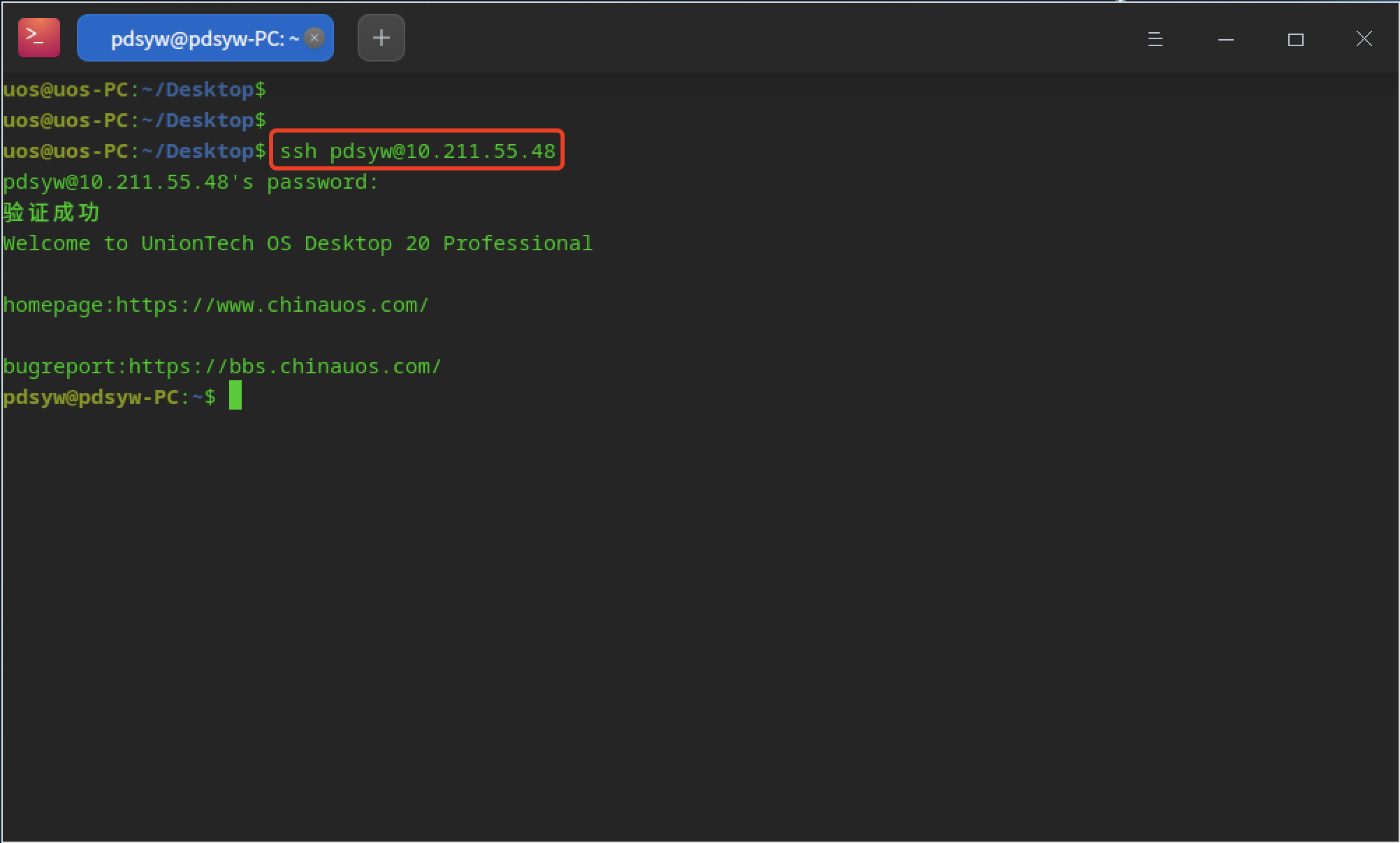

17、通过被解封的终端测试ssh,连接成功

uos@uos-PC:~/Desktop$ ssh pdsyw@10.211.55.48

pdsyw@10.211.55.48's password:

验证成功

Welcome to UnionTech OS Desktop 20 Professionalhomepage:https://www.chinauos.com/bugreport:https://bbs.chinauos.com/

pdsyw@pdsyw-PC:~$

这篇关于统信UOS 1060上通过Fail2Ban来Ban IP的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!