本文主要是介绍ximo手脱Nspack壳,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.描述:

-

学习目的是如何手脱Nspack壳

-

本文采用ximo脱壳基础/3.手脱Nspack壳/QQ个性网名昵称查看器1.3.exe进行脱壳。

2.分析

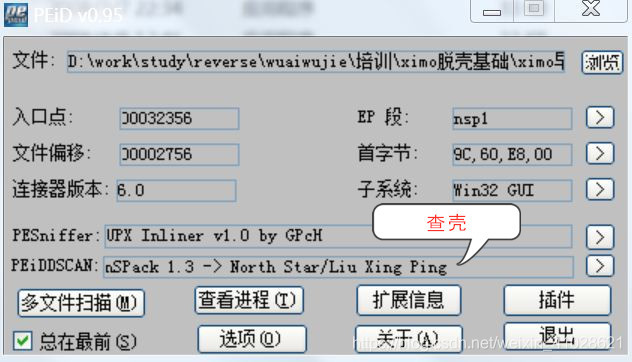

首先通过PEID进行查壳信息:

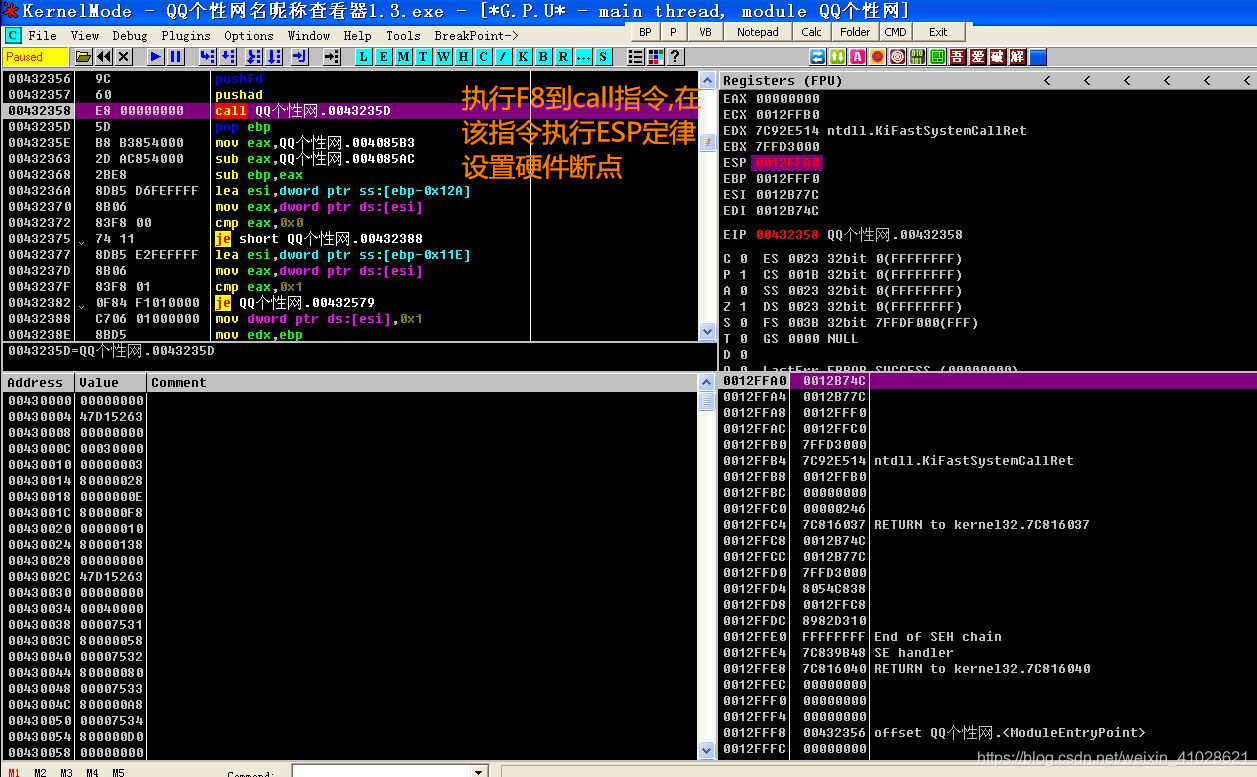

olldbg加载QQ个性网名昵称查看器1.3.exe,执行ESP定律进行脱壳,如下所示:

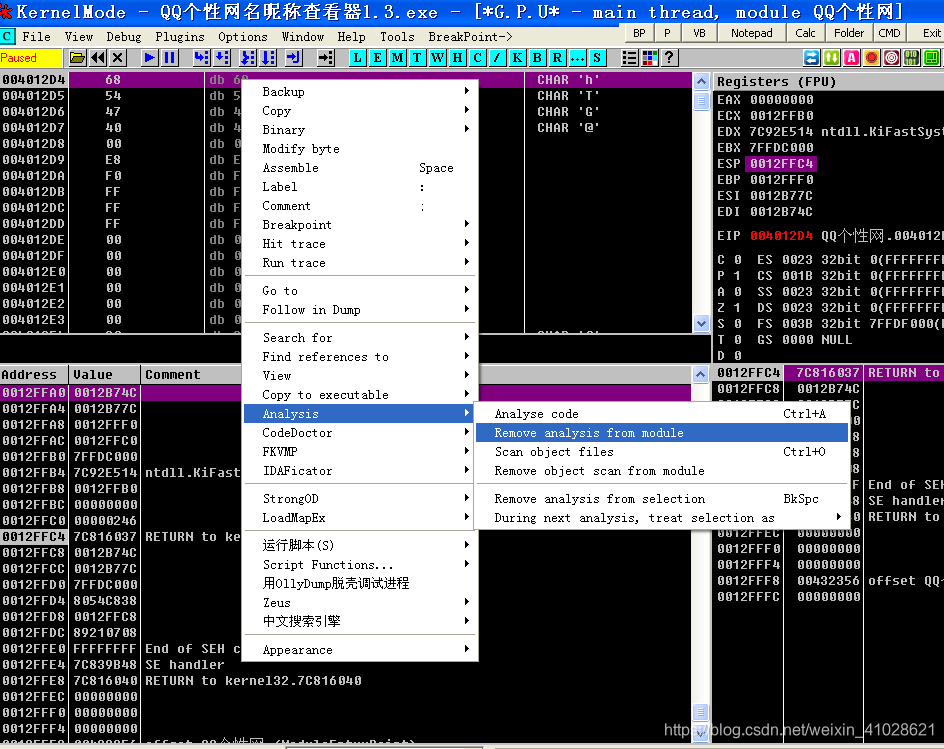

执行F9,然后执行F8单步命令,当执行到jmp 命令时,出现异常情况,OD没有正确的将内存数据转换成汇编形式显示出来,解决方法:

1.选择analysis->analysis code

2.选择analysis->remove analysis from module

当执行analysis命令之后,显示指令执行到OEP,可以进行脱壳了。

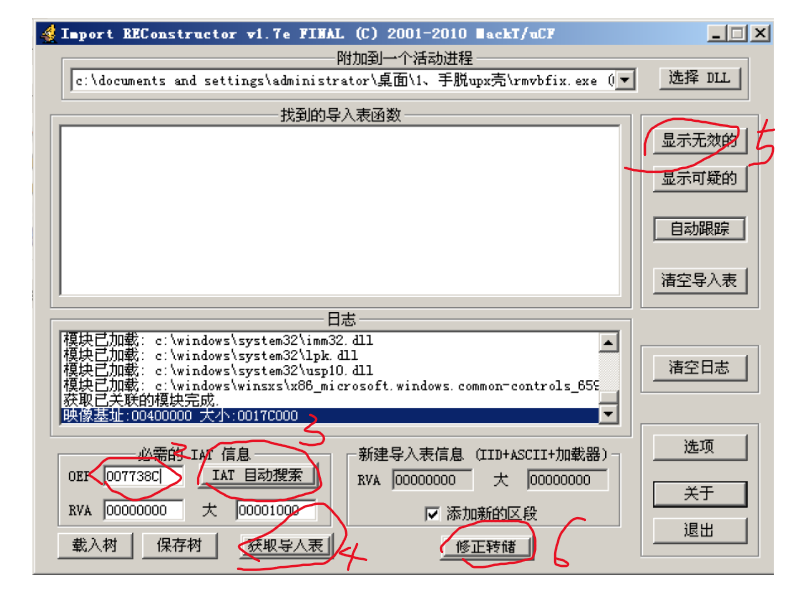

脱壳成功之后:

这篇关于ximo手脱Nspack壳的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!