本文主要是介绍[SUCTF2018]followme 1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

拿到一个流量包

找字符串flag未果,好像就没什么能干的事情了。

倒不如把http流找出来。

可能还需要熟练一下wireshark 的用法。

导出HTTP对象,这个就是导出使用http协议的对象。

像是这个包里面大部分是这种东西。

name=admin&password=123123123&referer=http%3A%2F%2F192.168.128.145%2Fbuild%2Fadmin%2Fname=admin&password=123123123&referer=http://192.168.128.145/build/admin/

name=admin&password=789456123&referer=http%3A%2F%2F192.168.128.145%2Fbuild%2Fadmin%2Fname=admin&password=789456123&referer=http://192.168.128.145/build/admin/

这个明显就是在爆破password。

但是没有什么用。

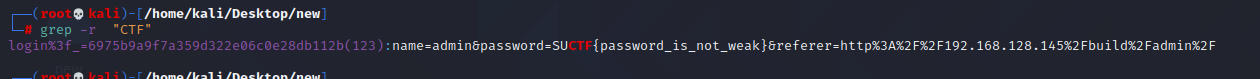

搜索文件字符串。就搜flag或是题目的关键字

这篇关于[SUCTF2018]followme 1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[安洵杯 2019]game [SUCTF2018]babyre](/front/images/it_default2.jpg)

![BUUCTF misc 专题(94)[SUCTF2018]followme](https://img-blog.csdnimg.cn/10eb76e968054336b59d019caf5bc6f4.png)

![[SUCTF2018]followme](https://img-blog.csdnimg.cn/1fae12be76c546bea9ba21e3b3f08e1d.png)

![BUU-MISC-[SUCTF2018]followme](https://img-blog.csdnimg.cn/20210525191444843.jpg#pic_center)