本文主要是介绍ovs实现VLAN隔离,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

基于:https://www.910216.com/archives/openvswitch_vlan.html

注意:不要使用mininet进行实验,否则会无法实现我们的目的

一:安装docker

https://blog.csdn.net/jinking01/article/details/82490688

如果下载速度太慢,请换成国内源。

https://blog.csdn.net/qq_30683329/article/details/88582435

查看/etc/apt/sources.list

注意:#注释掉原来的外源

二:实验拓扑

三:使用docker创建四个不带网卡的容器

补充:命令

查看所有容器

docker ps -a

删除容器

docker rm -f <containerID|containerName>

(一)拉取镜像

docker pull busybox:latest

Busybox是一个集成了一百多个最常用Linux命令和工具的软件工具箱,它在单一的可执行文件中提供了精简的Unix工具集。BusyBox可运行于多款POSIX环境操作系统中,如Linux(包括Andoroid)、Hurd、FreeBSD等。Busybox既包含了一些简单实用的工具,如cat和echo,也包含了一些更大,更复杂的工具,如grep、find、mount以及telnet。可以说BusyBox是Linux系统的瑞士军刀。

(二)使用docker创建四个不带网卡的容器

创建几个容器,设置网络为none -it交互 -d后台 ubuntu表示系统类型(默认Ubuntu纯净系统,啥也没有。使用busybox:latest会包含许多默认命令) /bin/bash这是表示载入容器后运行bash 因为docker中必须要保持一个进程的运行,要不然整个容器就会退出。 这个就表示启动容器后启动bash。镜像基于busybox,它没有bash shell。但他在/bin/sh有一个shell直接执行 docker exec -ti ceff85e1747d /bin/sh 就可以进入容器里面l

docker run -t -i -d --name vm01 --net=none --privileged -v /lib/modules:/lib/modules busybox

docker run -t -i -d --name vm02 --net=none --privileged -v /lib/modules:/lib/modules busybox

docker run -t -i -d --name vm03 --net=none --privileged -v /lib/modules:/lib/modules busybox

docker run -t -i -d --name vm04 --net=none --privileged -v /lib/modules:/lib/modules busybox

四:创建OVS网桥

sudo ovs-vsctl add-br vswitch0

sudo ovs-vsctl add-br vswitch1

五:使用ovs-docker工具给容器添加网卡到ovs网桥

添加网口的参数为:网桥名、容器内的新网口名、容器名、新网口的ip地址

sudo ovs-docker add-port vswitch0 eth0 vm01 --ipaddress=192.168.1.2/24

sudo ovs-docker add-port vswitch1 eth0 vm02 --ipaddress=192.168.1.3/24

sudo ovs-docker add-port vswitch0 eth0 vm03 --ipaddress=192.168.1.4/24

sudo ovs-docker add-port vswitch1 eth0 vm04 --ipaddress=192.168.1.5/24

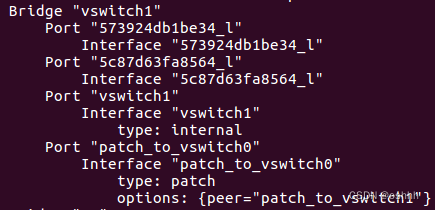

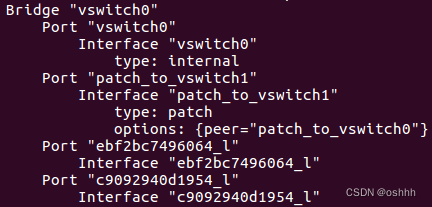

六:连接vswitch0和vswitch2

网桥与网桥的连接需要依靠一对patch类型的端口

sudo ovs-vsctl add-port vswitch0 patch_to_vswitch1

sudo ovs-vsctl add-port vswitch1 patch_to_vswitch0

sudo ovs-vsctl set interface patch_to_vswitch1 type=patch

sudo ovs-vsctl set interface patch_to_vswitch0 type=patch

sudo ovs-vsctl set interface patch_to_vswitch0 options:peer=patch_to_vswitch1

sudo ovs-vsctl set interface patch_to_vswitch1 options:peer=patch_to_vswitch0

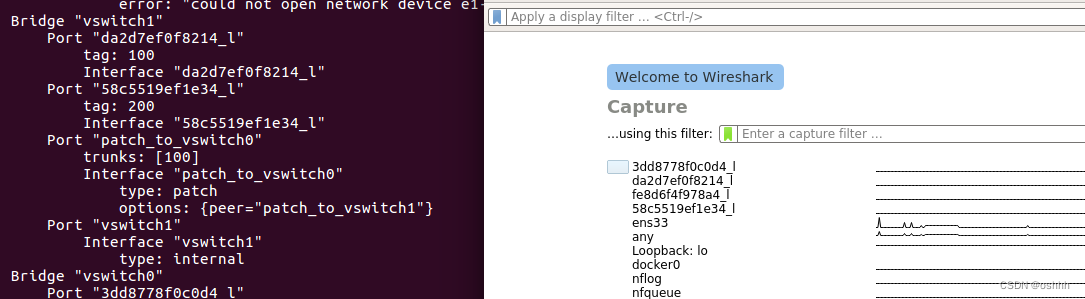

七:查看ovs网桥的所有端口

sudo ovs-vsctl show

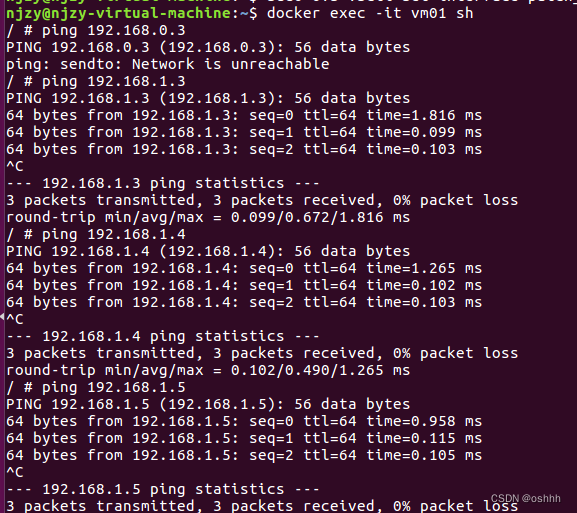

八:测试容器的连通性

使用vm01 ping其他几个容器

docker exec -it vm01 sh

九:设置Vlan隔离

设置Vlan的参数为:网桥名、容器内网口名、容器名、vlan号

sudo ovs-docker set-vlan vswitch0 eth0 vm01 100

sudo ovs-docker set-vlan vswitch0 eth0 vm02 100

sudo ovs-docker set-vlan vswitch0 eth0 vm03 200

sudo ovs-docker set-vlan vswitch0 eth0 vm04 200

或者使用 各个交换机端口配置标签

ovs-vsctl set port 交换机对应端口号 tag=200

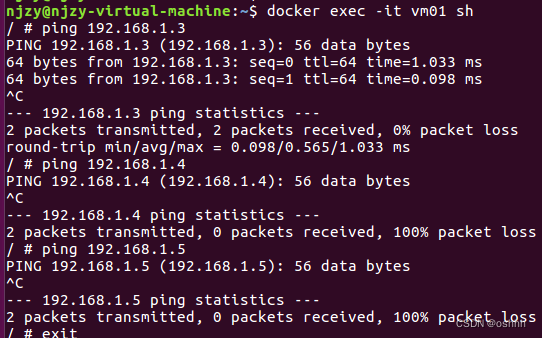

十:测试容器连通性

下面两个是可以ping通的:

vm01-->vm02 下面

vm03-->vm04 自己试

可以看到测试其他的,是无法ping通的

十一:设置网桥之间的patch端口只trunk100

sudo ovs-vsctl set port patch_to_vswitch1 VLAN_mode=trunk

sudo ovs-vsctl set port patch_to_vswitch0 VLAN_mode=trunk

sudo ovs-vsctl set port patch_to_vswitch0 trunk=100

sudo ovs-vsctl set port patch_to_vswitch1 trunk=100

十二:测试容器连通性

可以看到原来下面两个都可以ping通,但是随着trunk以后,只有第一个可以ping通

vm01-->vm02 可以

vm03-->vm04 不可以

很遗憾,没有抓到包,宿主机中使用wireshark没有找到两个交换机的信息:

原本打算结合mininet,进行抓包,但是设置patch后,无法通信。但是通过查看最后结果,我们还是发现是可以实现vlan分隔的。

全部操作:

View Code

补充:修改端口的OpenFlow id

sudo ovs-vsctl set interface patch_to_vswitch0 ofport_request=自定义id

原文链接: https://www.cnblogs.com/ssyfj/p/13125502.html

这篇关于ovs实现VLAN隔离的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!