本文主要是介绍Windows注册表的危险源安全配置总结,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

** 映像劫持*

就是Image File Execution Options(其实应该称为“Image Hijack”。)是为一些在默认系统环境中运行时可能引发错误的程序执行体提供特殊的环境设定。由于这个项主要是用来调试程序用的,对一般用户意义不大。默认是只有管理员和local system有权读写修改。

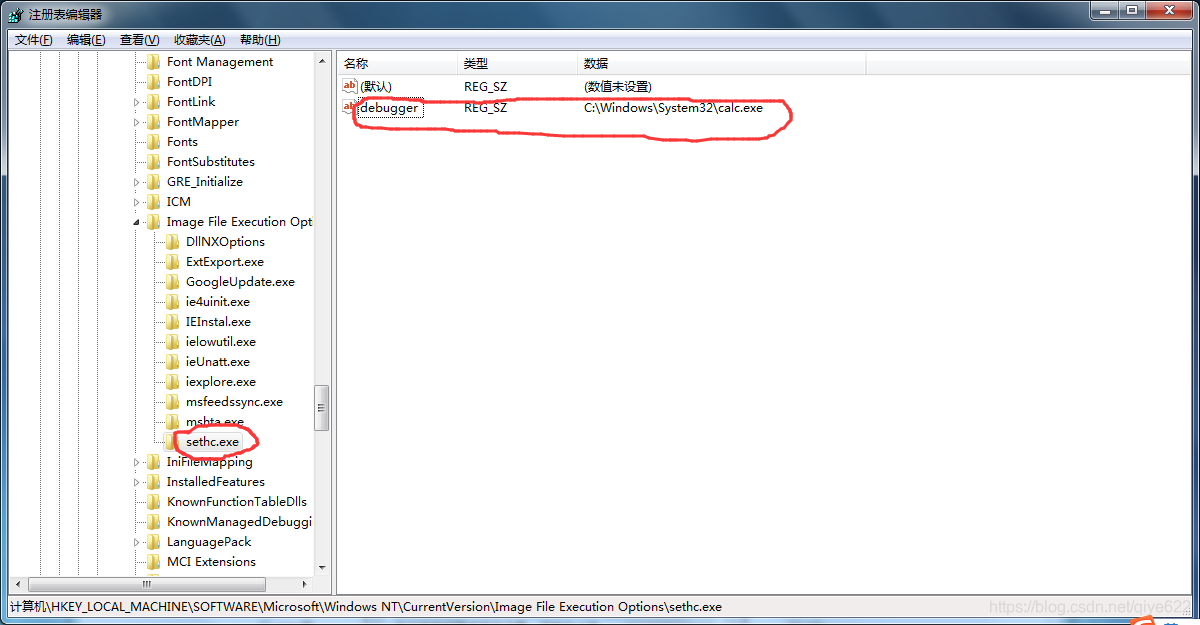

简单来说就是当目标被映像劫持时,当我们启动程序是劫持后的程序而不是原来的程序。操作也简单,在注册表的HKEY_LCOAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\Current\Image File Option下添加一个项sethc.exe,然后在sethc.exe这个项中添加debugger键,键值为我们恶意程序的路径,如下图:

注册表自启动项

Run键是病毒最青睐的自启动之所,该键位置是[HKEY_CURRENT_

USER\Software\Microsoft\Windows\CurrentVersion\Run]和[HKEY_

LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run],其下的所有程序在每次启动登录时都会按顺序自动执行。

还有一个不被注意的Run键,位于注册表[HKEY_CURRENT_

USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run] 和[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

Policies\Explorer\Run],也要仔细查看。

B.RunOnce键

RunOnce位于[HKEY_CURRENT_USER\Software\Microsoft\Windows

CurrentVersion\RunOnce]和[HKEY_LOCAL_MACHINE\Software\Microsoft

Windows\CurrentVersion\RunOnce]键,与Run不同的是,RunOnce下的程序仅会被自动执行一次。

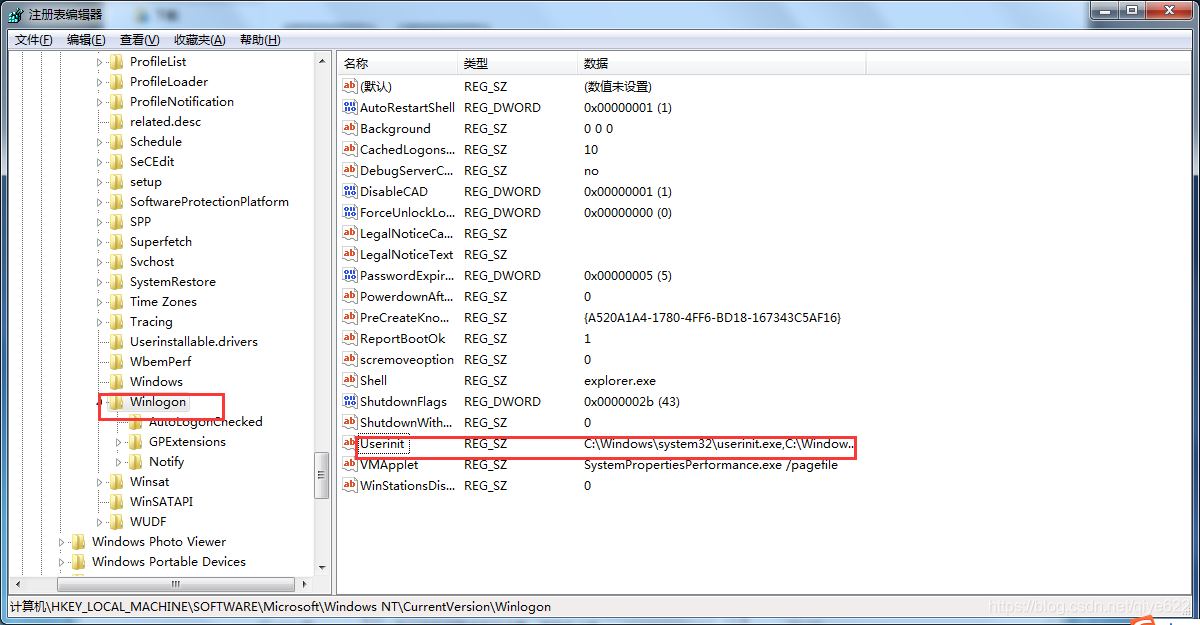

用户登录初始化

Userinit的作用是用户在进行登录初始化设置时,WlinLogon进程会执行指定的login scripts,所以我们可以修改它的键值来添加要执行的程序,注册表路径为:HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVerion\Winlogon\Userinit,添加需要自启动的程序,多个程序用逗号隔开

Logon Scripts

Logon Scripts优先于av先执行,我们可以利用这一点来绕过av的敏感操作拦截注册表路径为:HKEY_CURRENT_Environment,创建一个键为:UserInitMprLogon

这篇关于Windows注册表的危险源安全配置总结的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!