本文主要是介绍使用 GoPhish 和 DigitalOcean 进行网络钓鱼,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

配置环境

数字海洋VPS

我创建的丢弃物被分配了一个 IP 地址68.183.113.176

让我们登录VPS并安装邮件传递代理:

ssh root@68.183.113.176

apt-get install postfix

后缀配置中的点变量到我们在 DigitalOcean 中分配的 IP:mynetworks

nano /etc/postfix/main.cf

配置 DNS 区域

创建指向 VPS IP 的记录和指向以下内容的记录:AmailMXmail.yourdomain

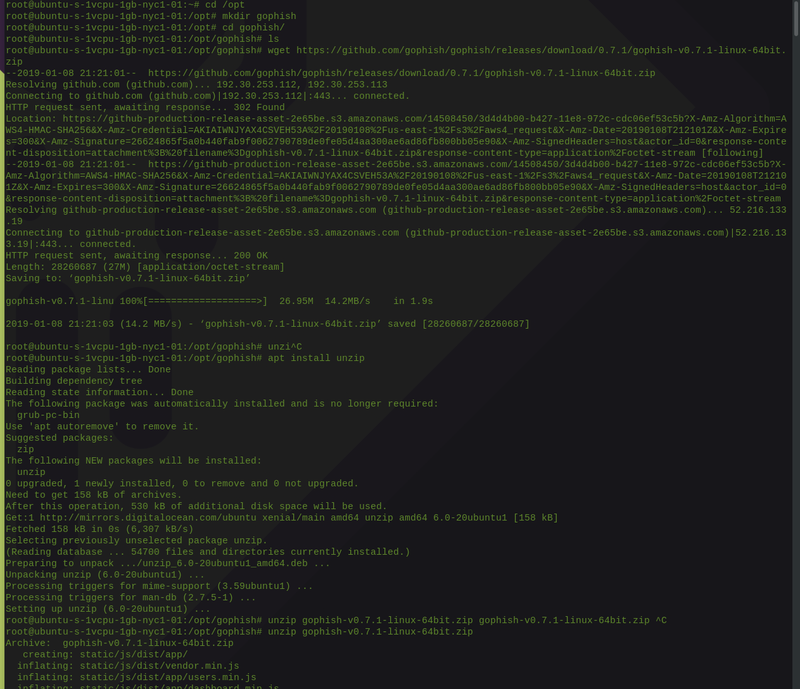

安装GoPhish

wget https://github.com/gophish/gophish/releases/download/0.7.1/gophish-v0.7.1-linux-64bit.zip

apt install unzip

unzip gophish-v0.7.1-linux-64bit.zip

chmod +x gophish

执行

启动GoPhish很简单:

./gophish

GoPhish 管理面板默认绑定到 127.0.0.1:3333,因此如果我们想从 Internet 访问管理面板,我们可以修改配置并将其更改为侦听 0.0.0.0(所有接口),或者如果我们只想限制对本地网络的访问,则创建本地 SSH 隧道。让我们做一个 SSH 隧道:

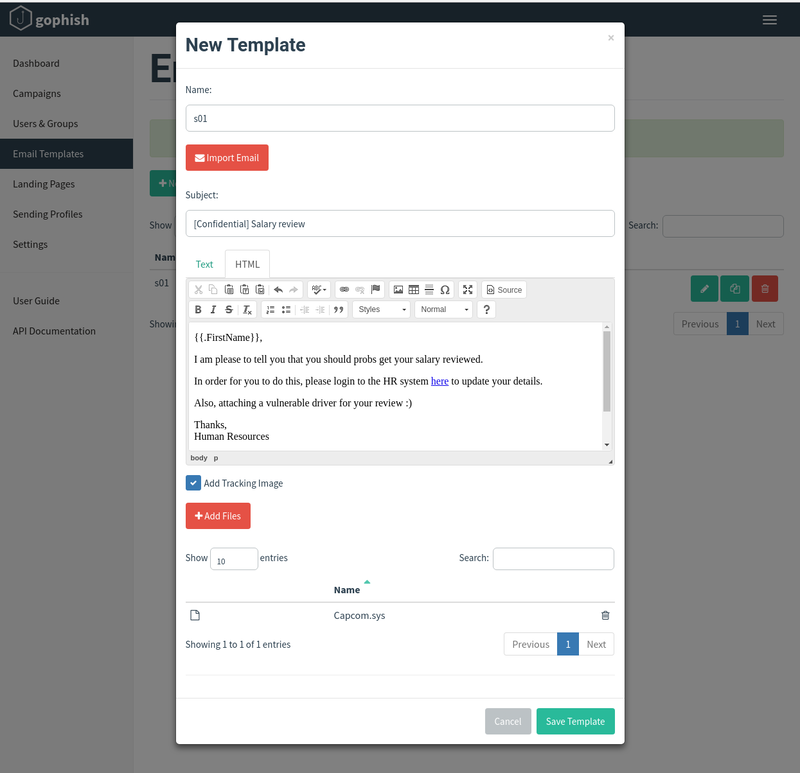

ssh root@68.183.113.176 -L3333:localhost:3333 -N -f我们现在可以通过我们的 Kali 盒子访问 GoPhish 管理面板。在创建用户组(网络钓鱼目标)、登录页面(网络钓鱼页面受害者是否会点击我们的网络钓鱼链接时会看到)等之后,我们可以创建一个电子邮件模板 - 该电子邮件将作为我们将在下一步创建的网络钓鱼活动的一部分发送给毫无戒心的受害者:https://127.0.0.1:3333

接收网络钓鱼

以下是我们模拟网络钓鱼活动的实际最终结果:

在上述网络钓鱼电子邮件中找到的 URL 会将用户带到我们的模拟网络钓鱼页面:

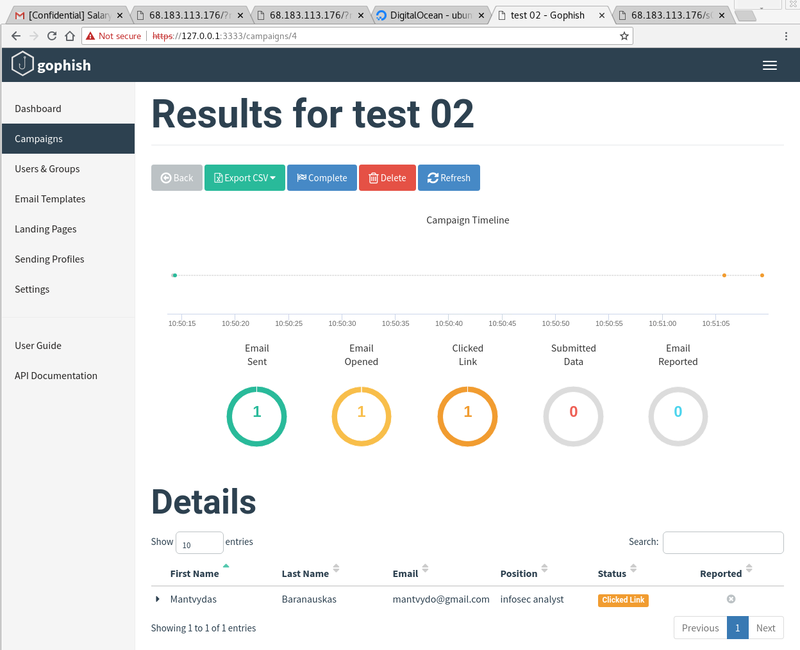

活动结果

切换到管理面板的部分,我们可以看到作为活动的一部分发送了多少封电子邮件,打开了多少封电子邮件,以及点击了多少次网络钓鱼 URL:Campaigns

这篇关于使用 GoPhish 和 DigitalOcean 进行网络钓鱼的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!